独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」の最新版が2024年1月24日に公開されました。情報セキュリティ10大脅威では「個人編」と「組織編」がありますが、本記事では、組織編のTOP10に選出された脅威について、特に注目したいポイントと対策をまとめ、解説していきます。

「情報セキュリティ10大脅威」とは?

毎年、注目を集める「情報セキュリティ10大脅威」ですが、そもそもどのようなランキングなのでしょうか?

以下は、IPAのWEBサイトに記載された説明文です。来年度のセキュリティ対策を計画するうえでも、ぜひチェックしておきたい情報が詰まっています。

「情報セキュリティ10大脅威 2024」は、2023年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

出所:IPA"「情報セキュリティ 10 大脅威 2024」を決定" https://www.ipa.go.jp/security/10threats/10threats2024.htmlより抜粋

情報セキュリティ10大脅威 2024の気になるポイント

「2023」と「2024」の違い

「情報セキュリティ10大脅威」では、例年「個人編」と「組織編」に分けて脅威が選考されていますが、2024年版の個人編はランキング形式での発表はなく、脅威を五十音順で並べています。これは、順位が高い脅威を優先的に対応することで、下位の脅威への対策が疎かになることを懸念してのことだそうです。

これは組織編にも共通して言えることですが、ランキングの下位にあるからといって、実際に脅威に晒された場合のインパクトが小さいわけではありません。組織編の下位にランクインしている脅威に対しても、上位のものと同様にとらえ、自組織に必要な策から優先的に対応していくことが重要です。

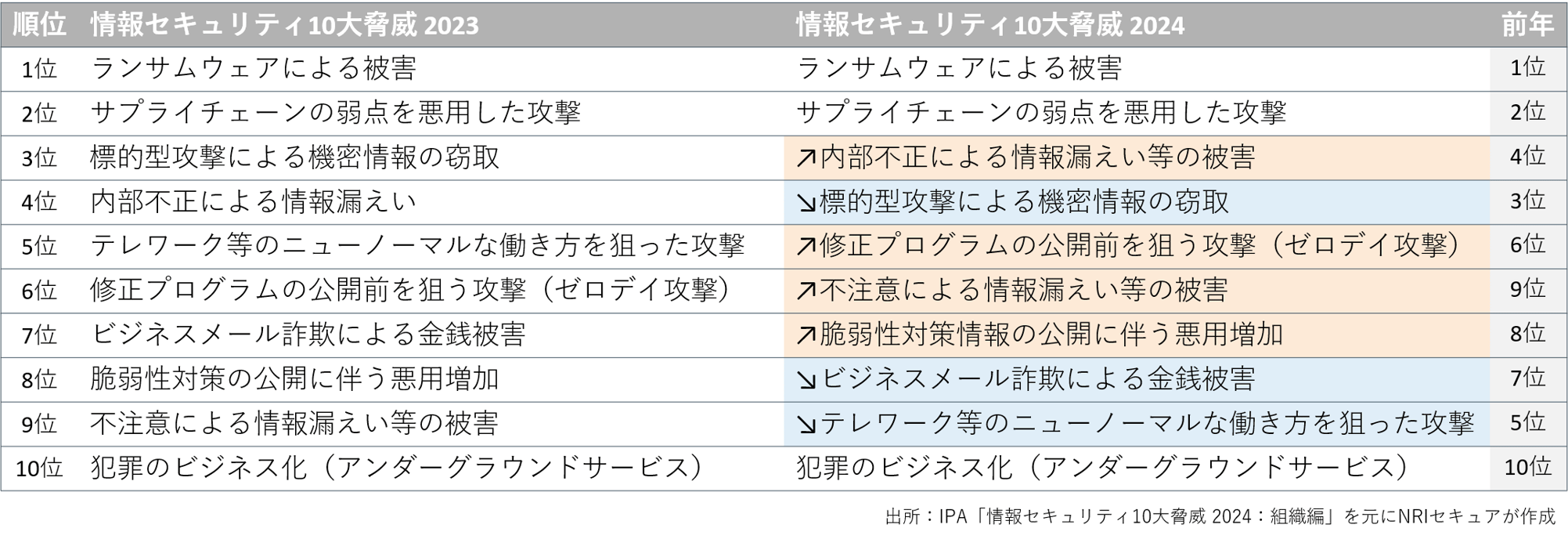

情報セキュリティ10大脅威「2023」と「2024」の比較

9位に大幅ランクダウンしたテレワーク関連の脅威

「情報セキュリティ10大脅威 2024」の最大の特徴は、新型コロナウイルスの影響下ではランキング上位にあがっていた「テレワーク等のニューノーマルな働き方を狙った攻撃」が前年5位から9位へと大幅にランクダウンしたことではないでしょうか。

2023年5月に新型コロナウイルスが5類感染症に指定されたことに起因してか、出社を推奨・強制する組織が増え、オフィスに人々が戻ってきています。また、「テレワーク等のニューノーマルな働き方を狙った攻撃」は2021年に初めて選出されたものですが、時間の経過とともに、テレワーク環境のセキュリティ対策整備が進んだこともランクダウンの背景として考えられます。

6位に急浮上した「不注意による情報漏えい等の被害」

9位だった「不注意による情報漏えい等の被害」が6位に急浮上しています。2023年は、USBを紛失してしまったり、クラウドのファイル共有サービスの閲覧範囲を誤って設定し、非公開情報がオープンになってしまったり、うっかりミスに起因した事案が多く見られました。

また、「不注意による情報漏えい」といえば、生成AIに機密情報を入力してしまうケースも新たなリスクとして注目を集めています。入力したデータがAIの学習に取り込まれると、他者への応答に機密情報が現れてしまう可能性があります。従業員の利用マナーに頼るだけではなく、生成AIツールに備わるコンテンツフィルター機能を活用したり、生成AIの利用状況を監視するなどして、組織としても対策を行うことが望ましいです。

NRIセキュアが毎年実施している「企業における情報セキュリティ実態調査2023」のレポートでは、生成AIの利用状況やセキュリティルールの整備状況などの調査結果も掲載しています。ぜひご覧ください。

ウィズコロナからアフターコロナのランキング変遷

「2021」から「2024」の経年比較

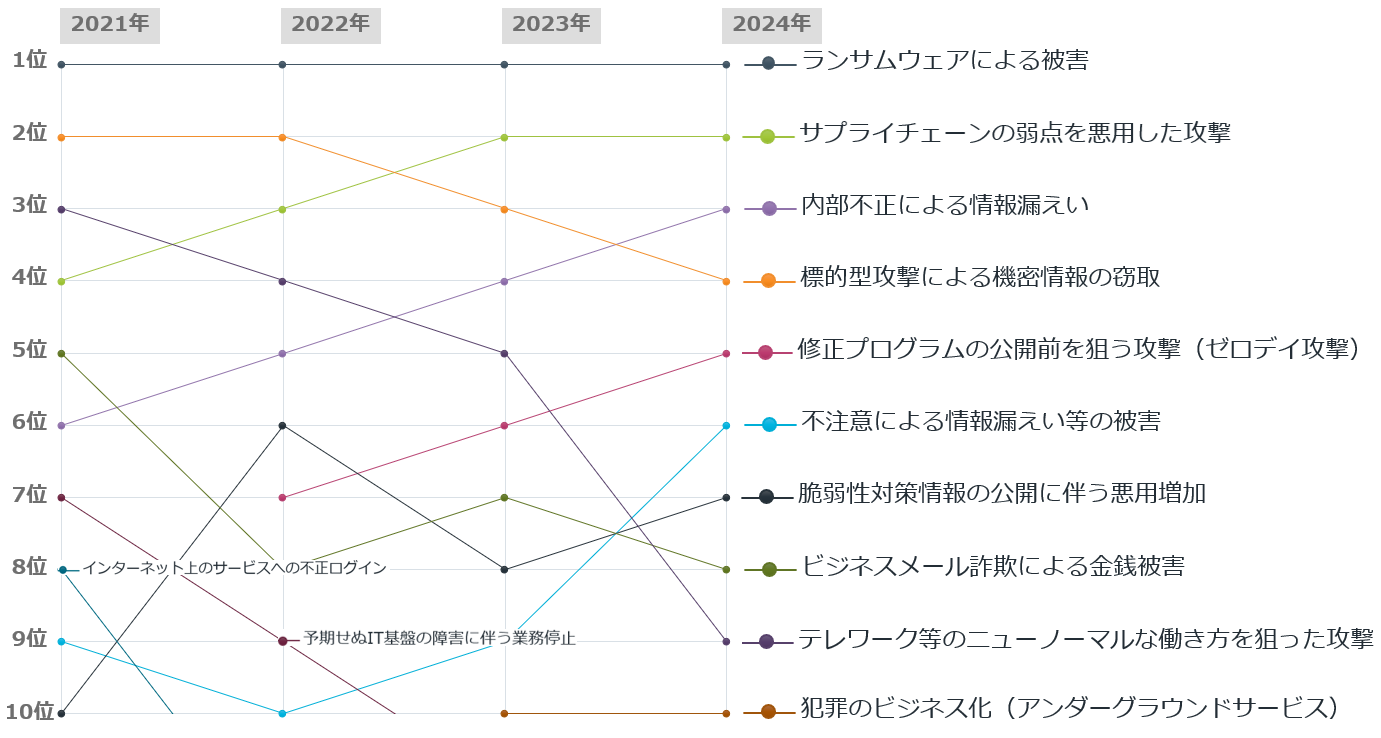

ウィズコロナからアフターコロナに転換していった2021年から2024年の間で、組織編のランキングがどのように変動したかをまとめてみました。

「ランサムウェアによる被害」は、2016年に初選出され、2021年に1位になってから不動のトップを維持しています。一方で、この4年間でランク外になった「インターネット上のサービスへの不正ログイン」「予期せぬIT基盤の障害に伴う業務停止」も、脅威が無くなったわけではありません。

皆さんの組織ではどのような変化がありましたか?

情報セキュリティ10大脅威(組織編)ランキング経年比較

※IPA「情報セキュリティ10大脅威 2024:組織編」を元にNRIセキュアが作成

※IPA「情報セキュリティ10大脅威 2024:組織編」を元にNRIセキュアが作成

「2021」以降ランク外の「IoT機器の不正利用」

また、「2020」で9位にランクインしていた「IoT機器の不正利用」は、長らくTOP10に入っていません。ですが、近年は自動運転レベル4が認められたり、IoT機器関連のセキュリティガイドライン整備も進んでおり、これからもIoT機器を安全かつ快適に活用していけるよう、セキュリティ対策を行うことが求められています。

おすすめの解説記事

【解説】IMDRFガイダンス|医療機器セキュリティのベストプラクティスを読み解く

J-Auto-ISAC SOCの歩み|自動車の脆弱性情報をどう共有し、どう生かすか

TOP10の脅威への対策は?

では、TOP10にランクインした脅威にはどのような対策を行えばよいのでしょうか?

脅威の概要や対策例、押さえておきたいポイント、さらに詳しい解説が読める関連記事をご紹介します。

1位 ランサムウェアによる被害

ランサムウェアとは、PCやシステムのハードディスクドライブに保存されているファイルを、「人質」として暗号化し、復号のために被害者に金銭(ランサム=身代金)を要求するマルウェアのことです。

対策例

・ストレージの定期的なバックアップ

・重要なファイルへのアクセス権限見直し

・多要素認証を有効にする

・メールの添付ファイルをはじめ、提供元が不確かなファイルを開かない

おすすめの解説記事

マイクロセグメンテーションの実現方法|ランサムウェアの被害を防ぐ最後の砦

2位 サプライチェーンの弱点を悪用した攻撃

サプライチェーン攻撃とは、ターゲット企業に直接サイバー攻撃を行うのではなく、セキュリティ対策に弱点がある関連企業や取引先・委託先企業に攻撃を仕掛け、この企業を踏み台としてターゲット企業に不正侵入を行うサイバー攻撃です。

対策例

・サプライチェーン全体のセキュリティ対策状況の把握

・系列企業やビジネスパートナーへのセキュリティ対策の改善要求

・サプライチェーンネットワーク内の連絡プロセスの確立

おすすめの解説記事

サプライチェーンセキュリティの重要性と企業が実施するべき4つの取り組み

ソフトウェアサプライチェーンのセキュリティ対策 | ソースコードに潜むバックドアの検出

3位 内部不正による情報漏えい等の被害

内部不正とは、従業員や委託作業員などが不正に内部情報を持ち出し、第三者に販売したり悪用することです。

対策例

・アクセス権限の見直しや、退職者のアカウントの削除

・外部記憶媒体などの利用制限

・重要情報へのアクセス履歴や操作ログの記録・監視

おすすめの解説記事

4位 標的型攻撃による機密情報の窃取

標的型攻撃とは、特定の組織を狙った機密情報の窃取や、業務妨害を目的とした攻撃です。例えば、標的型メールを用いて、特定の組織を狙ってメールの添付ファイルを開かせるような文面を用意し、悪意あるウェブサイトにアクセスさせてウイルス感染させるなどします。

対策例

・標的型メール訓練の実施

・従業員一人ひとりのセキュリティリテラシー向上を図る

・不審なメールを簡単に報告できるようにするシステムづくり

おすすめの解説記事

脱PPAP?「パスワード付きzipファイル」の⽂化からどう脱却するべきか

5位 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

ゼロデイ攻撃とは、ソフトウェアにセキュリティ上の脆弱性が発見された際、問題の存在やパッチ等の対応策が広く公表される前にその脆弱性(ゼロデイ脆弱性)を悪用して行われるサイバー攻撃を指します。

対策例

・攻撃の予兆、被害の早期検知

・利用するソフトウェアの脆弱性情報の収集

・修正プログラムの迅速な適用

おすすめの解説記事

自社SIEMの価値を最大化するための現実解とセキュリティ監視・運用の課題

ソフトウェアサプライチェーンのセキュリティ対策|不正なコミットを「異常検知」で見つける方法

6位 不注意による情報漏えい等の被害

メール誤送信やクラウドサービスへのファイルの誤ったアップロードなど、不注意により意図せぬ相手に情報を漏えいしてしまうことです。近年では、クラウドサービスの設定ミスなどにより、非公開情報が誰でも閲覧可能になってしまう事案も増加しています。

対策例

・従業員へのセキュリティ教育

・メール誤送信防止ソリューションの導入

・クラウドの設定ミス防止ソリューションや情報漏洩対策ソリューションの導入

おすすめの解説記事

CSPMとは?クラウドの設定ミス防止ソリューション|選定で失敗しない3つのポイント

メール誤送信を防ぐ!誤送信対策から、情報漏えい被害を最小限に抑える対処法まで徹底解説

7位 脆弱性対策情報の公開に伴う悪用増加

脆弱性情報の公開後、パッチ適用をしていない利用者を狙って脆弱性を突く攻撃を仕掛けることです。

対策例

・パッチ公開後の速やかな適用

・定常的な脆弱性管理

・製品に組み込まれているソフトウェアの把握、管理(SBOMの活用)

おすすめの解説記事

CVSSに代わる脆弱性の評価手法「SSVC」とは|迅速な脆弱性対応を目指して

8位 ビジネスメール詐欺による金銭被害

ビジネスメール詐欺(BEC)とは、組織の取引先担当者になりすまし、ターゲットに金銭を送金させる手口です。企業間のメールを傍受し、巧みなタイミングで仕掛けます。攻撃者は事前に企業のメールを盗み見るなどして、本物と見間違うような巧妙なメール文で攻撃を仕掛けてくるので見破るのが困難な場合があります。

対策例

・送金指示の真正性を電話でも確認するなど、送金フローの見直し

・不審メールに気づくための従業員への教育

・BEC対策ソリューションの導入

・DMARC を導入する

おすすめの解説記事

「DMARCレポート」を活用し、自社のなりすましメール対策をより効果的に!

DMARCとは?|なりすましメールから自社や取引先を守るためのポイント

9位 テレワーク等のニューノーマルな働き方を狙った攻撃

ニューノーマルな働き方として一気に普及した「自宅からオフィスへのVPN接続」「Web会議サービスの利用」「私物のPCや自宅のインターネット環境の業務利用」「初めて使うリモートアクセス環境」などを狙った攻撃のことです。

対策例

・テレワーク規定や運用ルールの整備

・セキュリティ教育の再実施

・ゼロトラストモデルの活用など、テレワーク環境のセキュリティ対策の見直し

おすすめの解説記事

テレワークが浮き彫りにする、ダウンロード後の「ファイル独り歩き」問題

テレワーク時代のセキュリティ|ペリメタモデルからゼロトラストモデルへ

10位 犯罪のビジネス化(アンダーグラウンドサービス)

ダークウェブなどで知られるアンダーグラウンド市場では、攻撃に使用できるサービスやマルウェア、認証情報が取引されています。昨今では、RaaS(Ransomware as a Service)と呼ばれる、ランサムウェアのパーツを販売するサービス形態も発展しており、想像以上に容易に入手できてしまいます。

対策例

・脅威情報のプロアクティブな収集

・インシデント対応体制の整備

おすすめの解説記事

脅威インテリジェンスの活用事例|効果を高めるための3つのポイント

オーストラリアのサイバーセキュリティ事情|インシデント対応における日豪の違い

出所:IPA"「情報セキュリティ 10 大脅威 2024」を決定" https://www.ipa.go.jp/security/10threats/10threats2024.html

おわりに

毎年、どんな脅威がランクインするか注目が集まるIPAの「情報セキュリティ10大脅威」ですが、今回も2023年に頻発した事故・事案などの影響が感じられる内容でした。本記事が、皆さまがセキュリティ対策を計画する際のヒントとして、少しでもお役に立てば幸いです。

なお、各脅威の詳細な解説は2月下旬にIPAのサイトで公開が予定されています。