2024年2月26日、NIST(米国立標準技術研究所)は、「NIST サイバーセキュリティフレームワーク(NIST Cybersecurity Framework:NIST CSF)」のバージョン2.0を正式に公開した。2014年4月に初版であるNIST CSF 1.0が公表されて以来、約10年ぶりの大幅改訂である。

本記事では、NIST CSF 2.0における主な改訂のポイントと、特にインパクトの大きい6つ目の新機能「GV(統治)」について解説する。

はじめに

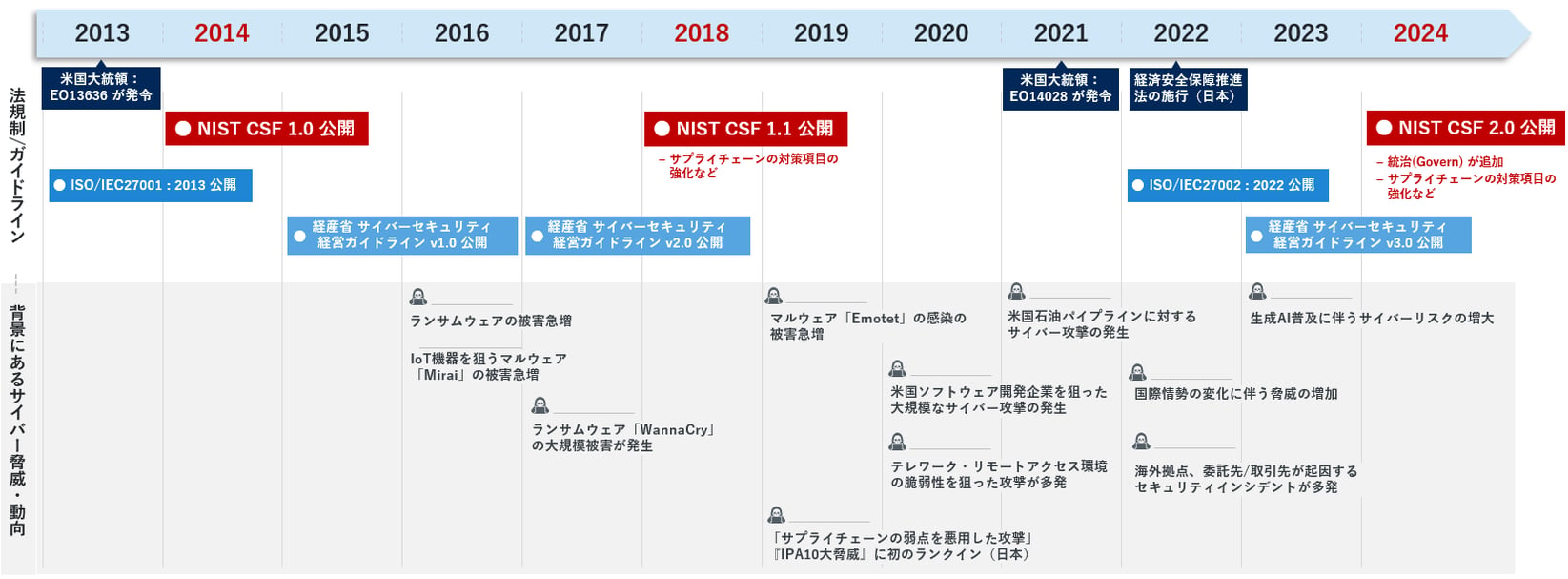

2020年代に入り、新たな生活様式の変化に起因する脅威の発生、世界各国での深刻かつ大規模なサイバー攻撃の急増、生成AIなど新技術の普及に伴うリスク増加など、セキュリティ脅威が多様化・複雑化している。そのような状況に合わせて、各国でサイバーセキュリティに関する法規制・号令の発出、ガイドラインなどが整備されてきた。

直近10年間の脅威動向の変化とガイドラインの整備

サイバーセキュリティ対策の国際的かつ代表的なフレームワーク/ガイドラインとして、NIST CSF、CIS Controls、ISO/IEC 27000シリーズ等が挙げられるが、特にNIST CSFはサイバーレジリエンスを考慮した包括的な管理策が含まれ、その汎用性の高さから世界中の官・民の様々な組織で活用が進んできた。

NIST サイバーセキュリティフレームワーク(NIST Cybersecurity Framework)とは

NIST CSFは、2013年に米国のオバマ大統領が「重要インフラのサイバーセキュリティを強化するための大統領令(13636号)」を発出したことを受け、翌年NISTにより策定された、サイバーセキュリティリスクに対応するためのフレームワークである。一般に本フレームワークは、「サイバーセキュリティフレームワーク」や「CSF」と呼ばれることが多い。

2014年に初版であるNIST CSF 1.0が公開され、2018年にNIST CSF 1.1へと改訂されたのち、2024年2月26日、NIST CSF 2.0が正式公開に至っている。

NIST CSF 2.0公開までのタイムライン

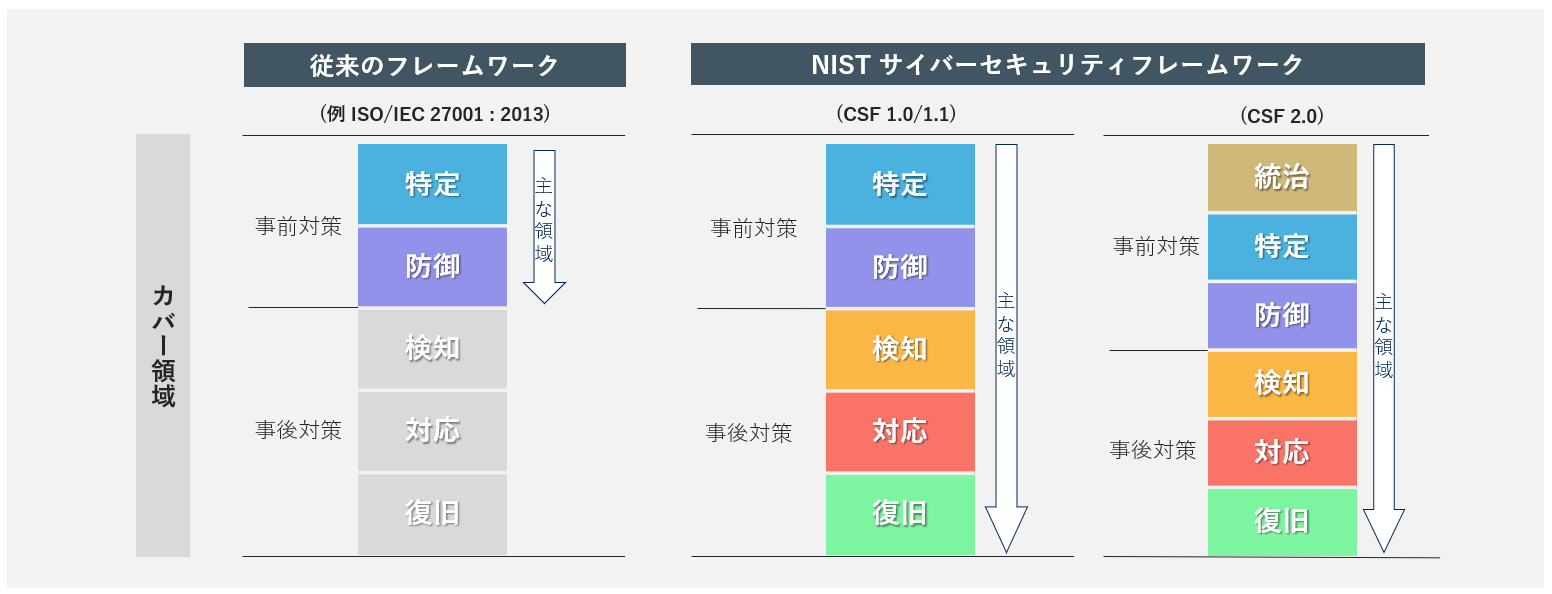

NIST CSFの特徴は、フレームワークがカバーする領域の広さである。昨今のサイバー攻撃の高度化や複雑化に伴い、サイバーレジリエンスの強化が求められている中で、CSFはこの状況に対応するため、脅威の侵入を防ぐ「事前対策」だけでなく、侵入などの有事が発生した後を想定した「事後対策」も含む、広範な管理策をカバーする。

従来のフレームワークとNIST CSFのカバー領域の違い

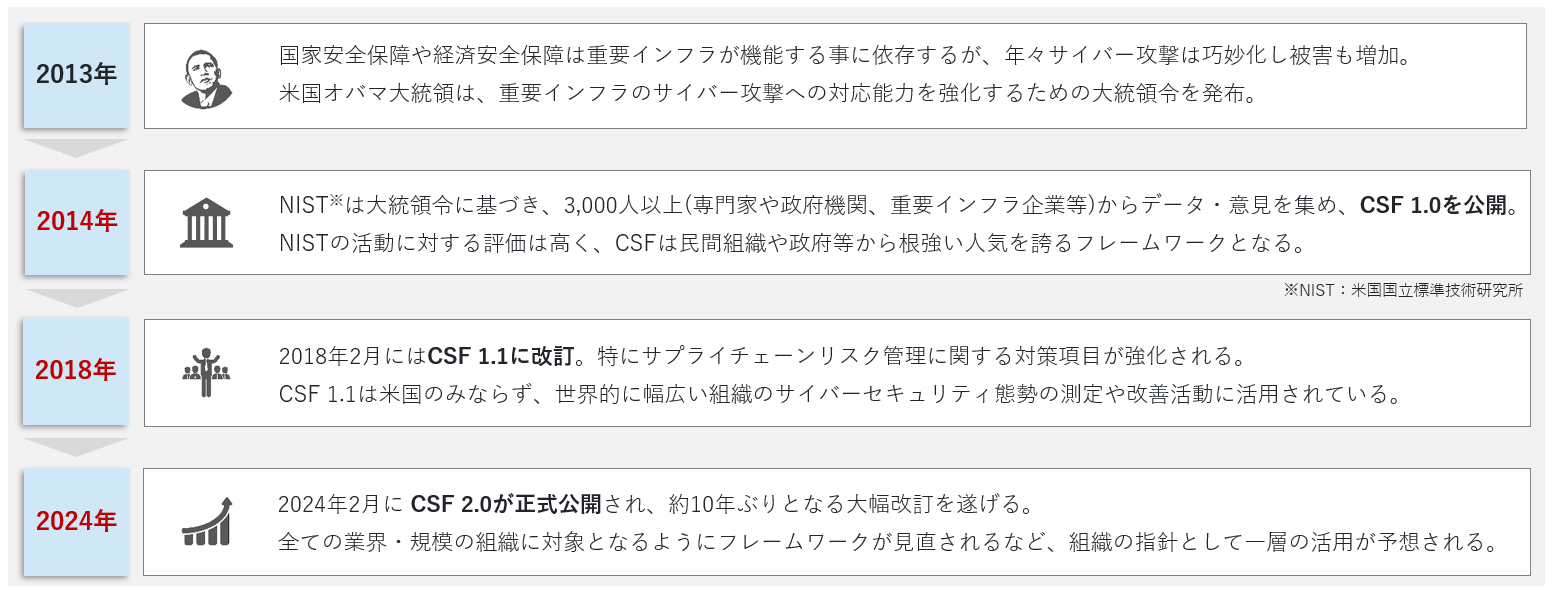

NIST CSFは、近年のサイバーセキュリティ対策における多くの取り組みの基礎として活用されていることが多い。NRIセキュアが実施した「企業における情報セキュリティ実態調査 2022」によれば、米国の約35%が、企業や組織のセキュリティ評価にNIST CSFを参照していると報告されている。

日本では、その数は約6%と比較的低いものの、CIS ControlsやPCI DSSなど他の著名なグローバルのセキュリティガイドラインと比較すると、高い割合を示す。

セキュリティ評価を実施している企業が参考にしているセキュリティガイドライン

※出所:NRIセキュアテクノロジーズ株式会社「NRI Secure Insight 2022」

例えば、経済産業省とIPA(情報処理推進機構)が共同で策定した「サイバーセキュリティ経営ガイドライン」では、経営者が情報セキュリティ対策を実施する指針として担当幹部(CISO等)に指示すべき「重要10項目」が定義されている。その10項目にはNIST CSF 1.1の各項目との対応関係がひもづけられており、日本の著名なガイドラインでもNIST CSFが参照されていることがわかる。

▼参考記事

サイバーセキュリティ経営ガイドライン Ver3.0|6年ぶりの改訂、どこが変わった?

さらに企業や組織のサイバーセキュリティの取り組みを強化する一環として、NIST CSFを基に作成した独自のガイドラインの整備や、対策強化を推進しているという宣言を、企業のコーポレートサイトや情報セキュリティ報告書等に掲載している事例も増えている。

第2章で解説するCSF 2.0への改訂内容を踏まえると、企業や組織のサイバーセキュリティ対策強化に向けた指針として、本フレームワークの活用は一層の進むことが予想される。

NIST CSFの3つの構成要素(コア・ティア・プロファイル)

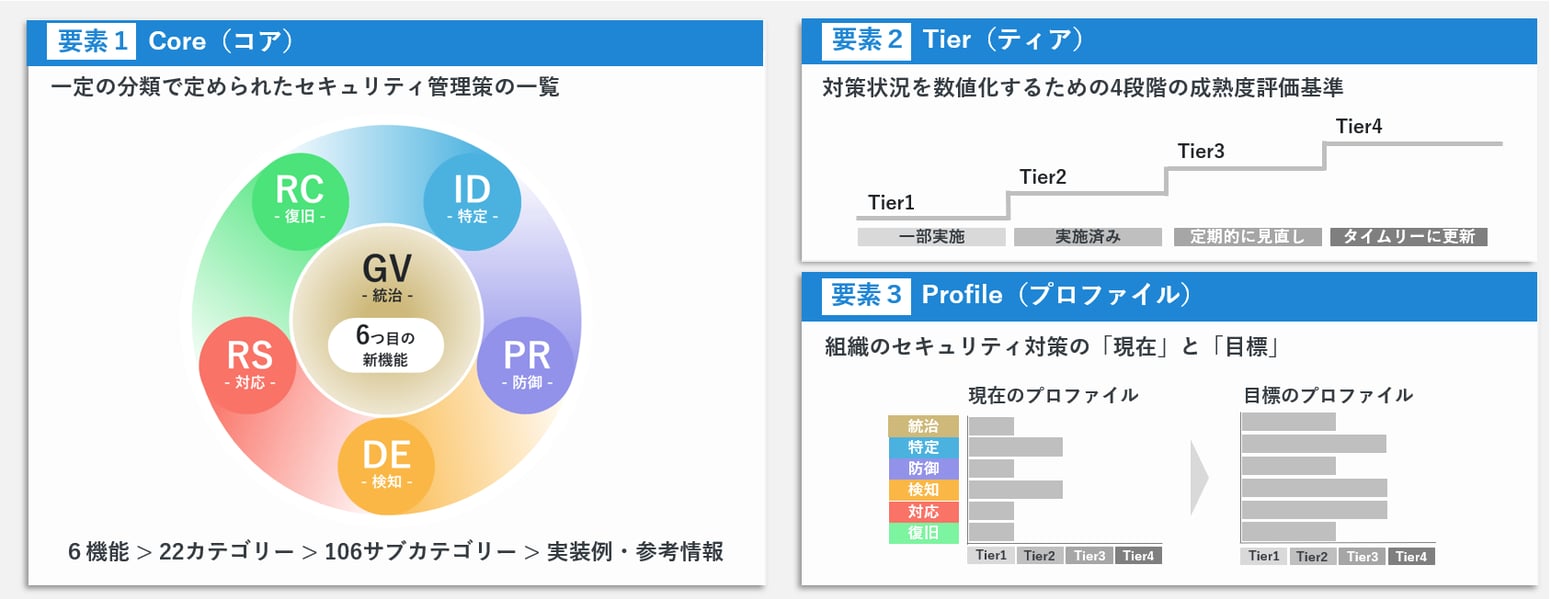

NIST CSFは、「Core(コア)」「Tier(ティア)」「Profile(プロファイル)」という3つの要素で構成されている。

- Core(コア):一定の分類で定められたセキュリティ管理策の一覧

- Tier(ティア):対策状況を数値化するための4段階の成熟度評価基準

- Profile(プロファイル):組織のセキュリティ対策の「現状(As-Is)」と「目標(To-Be)」

NIST CSF 2.0の3要素

コア、ティア、プロファイルの3要素を活用することで、企業や組織はサイバーセキュリティ対策状況の現状と目標のギャップを分析し、必要な対策を整理し優先順位を付けることができる。またサイバーセキュリティリスクや対策状況に関し、社内外の関係者との「共通言語」としてコミュニケーションにも役立てられる。

NIST CSFの3要素(コア・ティア・プロファイル)の詳細やフレームワークの実践的な活用実例については、以下のホワイトペーパーをご確認いただきたい。

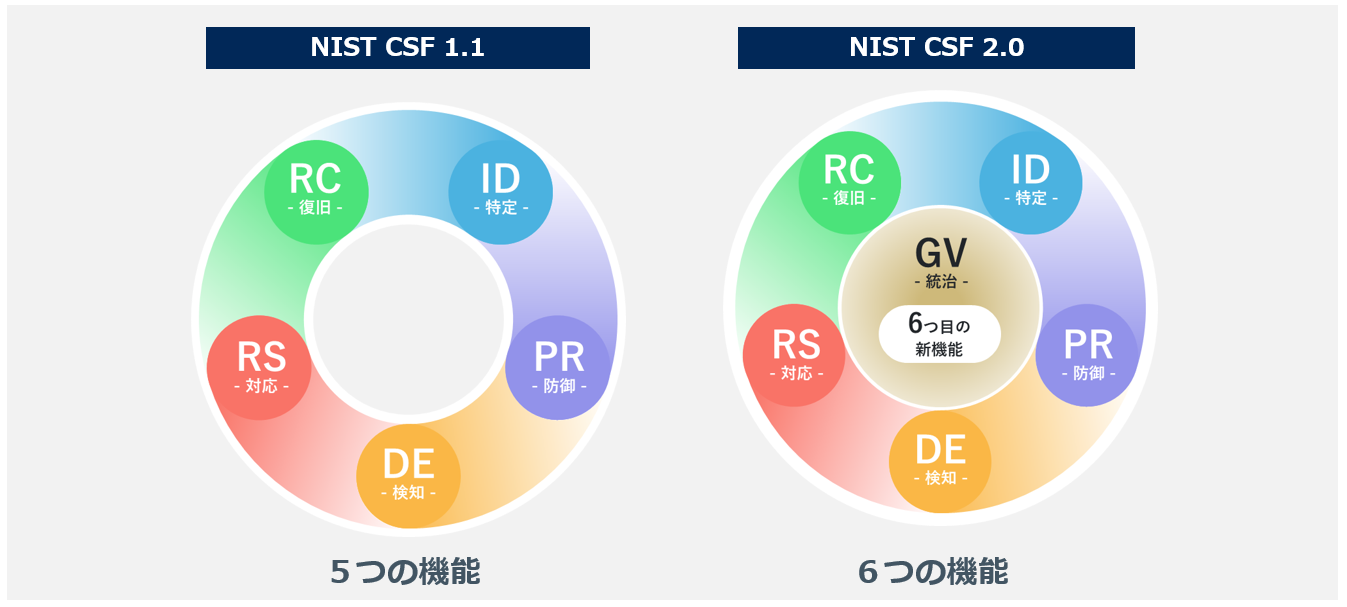

NIST CSF 2.0の主な4つの改訂ポイント

2022年以降、NISTは複数回にわたる対面型ワークショップやウェビナーの開催、CSF 2.0のドラフト版の発行を通じて、幅広い意見やフィードバックを求めてきた。そして、2024年2月26日に、CSF 2.0が正式に公開された。

本章では、NIST CSF 2.0への改訂ポイントを4つに絞って解説する。

NIST CSF 2.0の改訂ポイント

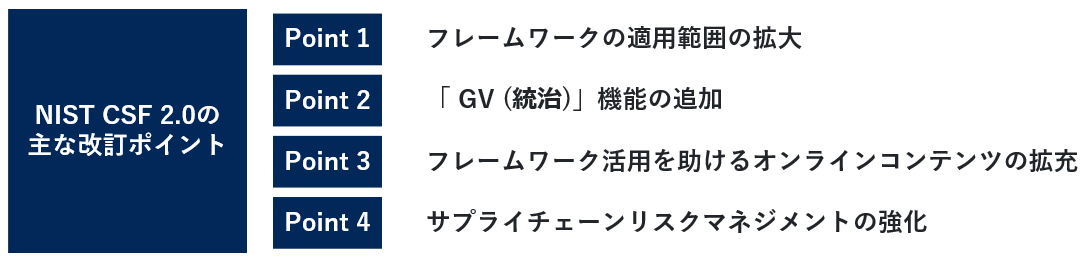

Point1. フレームワークの適応範囲の拡大

Point1. フレームワークの適応範囲の拡大

初版であるNIST CSF 1.0や1.1は、米国内の病院や発電所といった重要インフラの安全保障を目的に策定されたものである。しかしながら、実際には重要インフラに限らず、世界各国の官公庁や民間企業を含む幅広い組織で活用されてきた。

NIST CSF 2.0への改訂では、これらの幅広い利用用途を反映するために、規模や業種、対策の成熟度に関係なく、中小企業を含むあらゆる企業や組織での利用が進むように再設計された。

フレームワークの全体的な構成や、コアにおけるカテゴリー/サブカテゴリーの表現についても、重要インフラに特化した文脈を排除し、内容が一般化され、より広範な利用に適するよう見直しが実施されている。

フレームワークの適応範囲の拡大

加えて、フレームワークの正式名称が「Framework for Improving Critical Infrastructure Cybersecurity(重要インフラのサイバーセキュリティを向上させるためのフレームワーク)」から、より汎用的な「Cybersecurity Framework(サイバーセキュリティフレームワーク)」に変更されている。

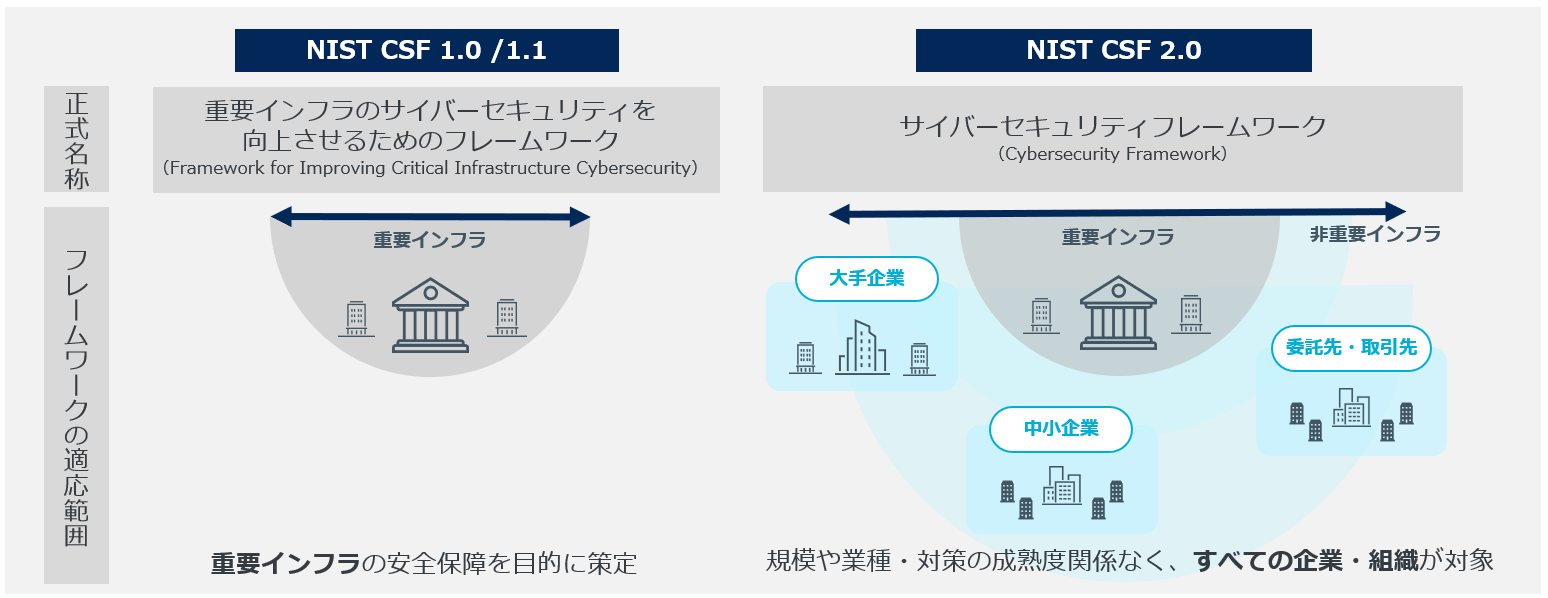

Point2. 「GV(統治)」機能の追加

NIST CSF 1.0の公表から約10年が経過し、この間にリモートワークの普及、AIや量子コンピューターなど技術の進歩、サプライチェーンエコシステムの依存度の高まりなど、ビジネス環境に劇的な変化が生じた。一方で、ランサムウェア攻撃やサプライチェーンの脆弱な拠点を狙った攻撃など新たなサイバー脅威が増加している。

NIST CSF 2.0では、サイバーセキュリティが企業リスクの主要な原因となり、上級リーダーが財務やレピュテーションなど他のリスクと並んで考慮すべきリスクだ、ということを強調している。環境の変化と新たなリスクに企業や組織が柔軟に対応するためには、経営層のトップダウンで組織のミッションや目標に合致した対策の実施とその継続的な改善が必要である。

そのうえでNIST CSF 2.0の改訂では、従来の5つの機能「ID(特定)」「PR(防御)」「DE(検知)」「RS(対応)」「RC(復旧)」に加え、6つ目の新たな機能として「Govern(統治)」が追加された(統治は、ガバナンスとも呼ばれることもある)。

下記の図では、CSF 1.1と2.0におけるコアの機能を示している。全ての機能が互いに関連していることから「車輪」のように表現されており、CSF 2.0で新たに追加された「Govern(統治)」は、「車輪」の中心に位置づけられている。

NIST CSF 1.1と2.0のコアの機能の違い

これは「GV(統治)」が残りの5つの機能で求められる管理策に対し「何を優先的に取り組むべきか」、その意思決定を横断的にサポートする役割に対する期待が表現されている。

また、他の機能ごとに定義されたカテゴリー/サブカテゴリーにおいても見直し(移動・削除・集約など)が実施されている。

- NIST CSF 1.1:5つの機能、23のカテゴリー、108のサブカテゴリー

- NIST CSF 2.0:6つの機能、22のカテゴリー、106のサブカテゴリー

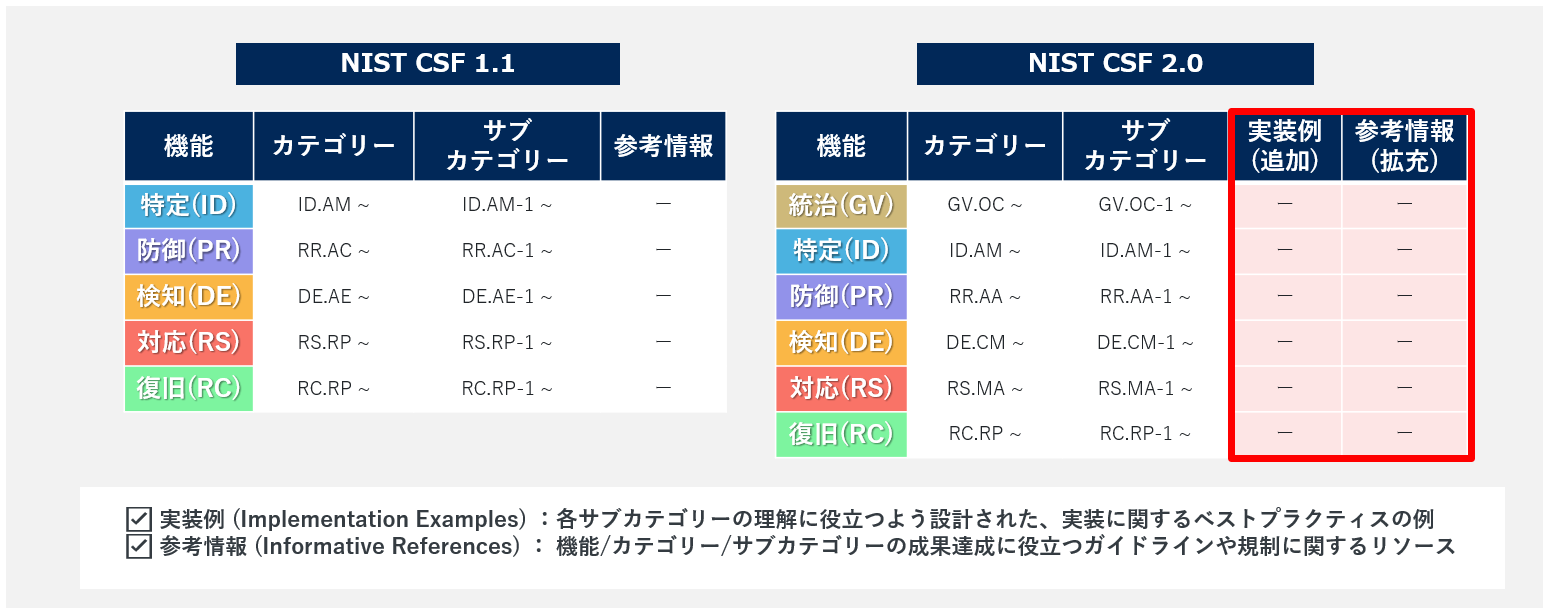

NIST CSF 1.1と2.0のコアの機能/カテゴリー/サブカテゴリーの違い

「GV(統治)」は新設機能だが、その中に分類されているカテゴリーやサブカテゴリーは、すべてが新規に作成されたものではない。CSF 1.1の機能「ID(特定)」におけるカテゴリー「ID.BE(ビジネス環境)」「ID.GV(ガバナンス)」「ID.RA(リスクアセスメント)」「ID.SC(サプライチェーンリスクマネジメント)」などが、「GV(統治)」の新カテゴリーに移動・集約されたものが多い。

「GV(統治)」の各カテゴリーの詳細については、次章で詳しく解説する。

Point3. フレームワーク活用を助けるオンラインコンテンツの拡充

NIST CSF 2.0では、あらゆる企業や組織が本フレームワークで定められたサイバーセキュリティ対策を実装できるように、フレームワーク活用を促進する様々なオンラインコンテンツが拡充されている。

- Implementation Examples(実装例):サブカテゴリーの実装に関するベストプラクティス

- Informative References(参考情報):成果達成に役立つ他ガイドラインなどのリソース

- Quick-Start Guides(クイック・スタート・ガイド):中小企業者など特定のニーズに合わせた専用のガイダンス

コアの一部として新たに「Implementation Examples(実装例)」を追加され、「Informative References(参考情報)」として記載されるリソースが拡充されている。

NIST CSF 2.0で新しく追加された「実装例」と「参考情報」

「Implementation Examples(実装例)」は、サブカテゴリーの実装に関するベストプラクティスを示している。これは、サブカテゴリーの内容を理解するのに役立つ措置の例、という位置づけで設計されている。そのため、実装すべきすべての措置を列挙しているわけでも、必要最低限の措置のみを記載しているわけでもないことに注意したい。

「Informative References(参考情報)」は、機能・カテゴリー・サブカテゴリーの成果達成に役立つ基準やガイドライン、規制に関するリソースである。今回の改定では、CRI Profile v2.0、CIS Controls v8 や SP800-221A、SP800-218などの幅広いリソースが新たに追加されている。

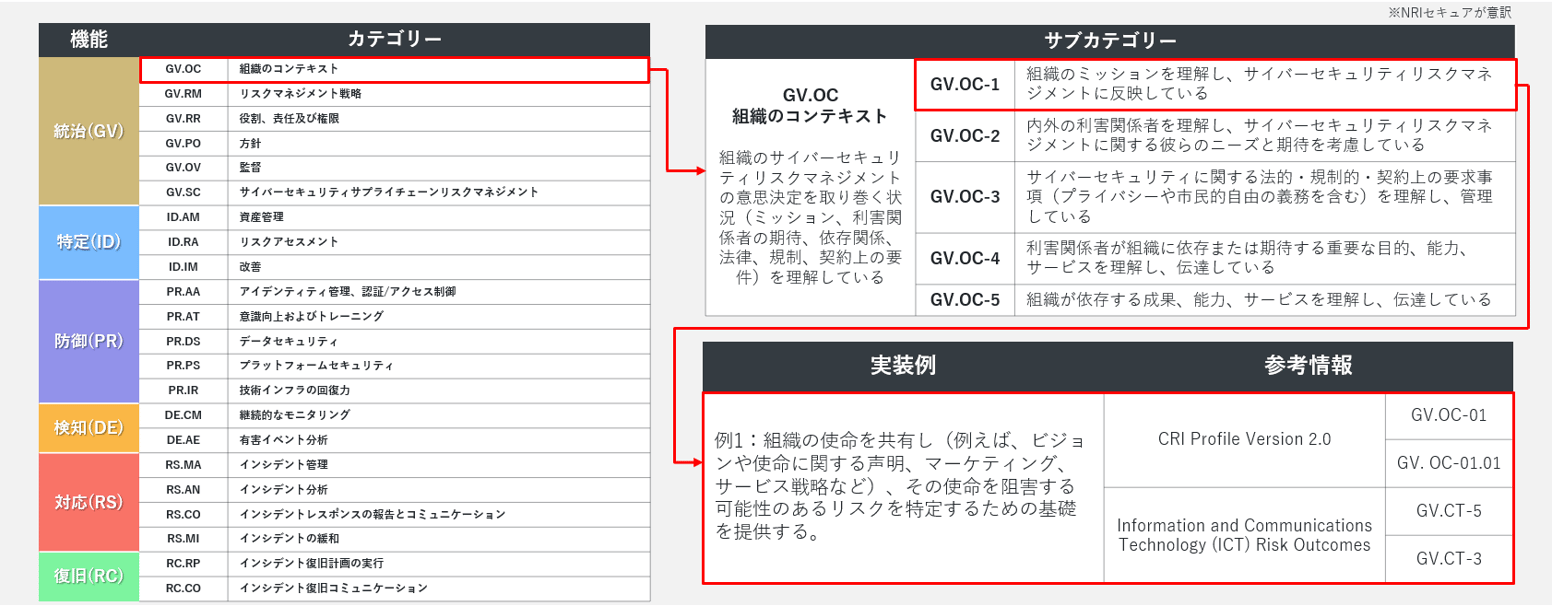

NIST CSF 2.0のコアの例

「Quick-Start Guides(クイック・スタート・ガイド)」は、特定のニーズ(プロファイルの策定、中小企業者向けの調整、サプライチェーンリスクマネジメントなど)に合わせて策定された、専用のガイダンスである。あらゆる組織がフレームワークを活用する際の、実行可能な「最初のステップ」として役立つことが期待される。

「実装例」や「参考情報」、「クイック・スタート・ガイド」は、より頻繁に最新化・更新できるように、Webサイト上のオンライン形式で管理されている。最新の情報はNISTの公式ページ[i]をご確認いただきたい。

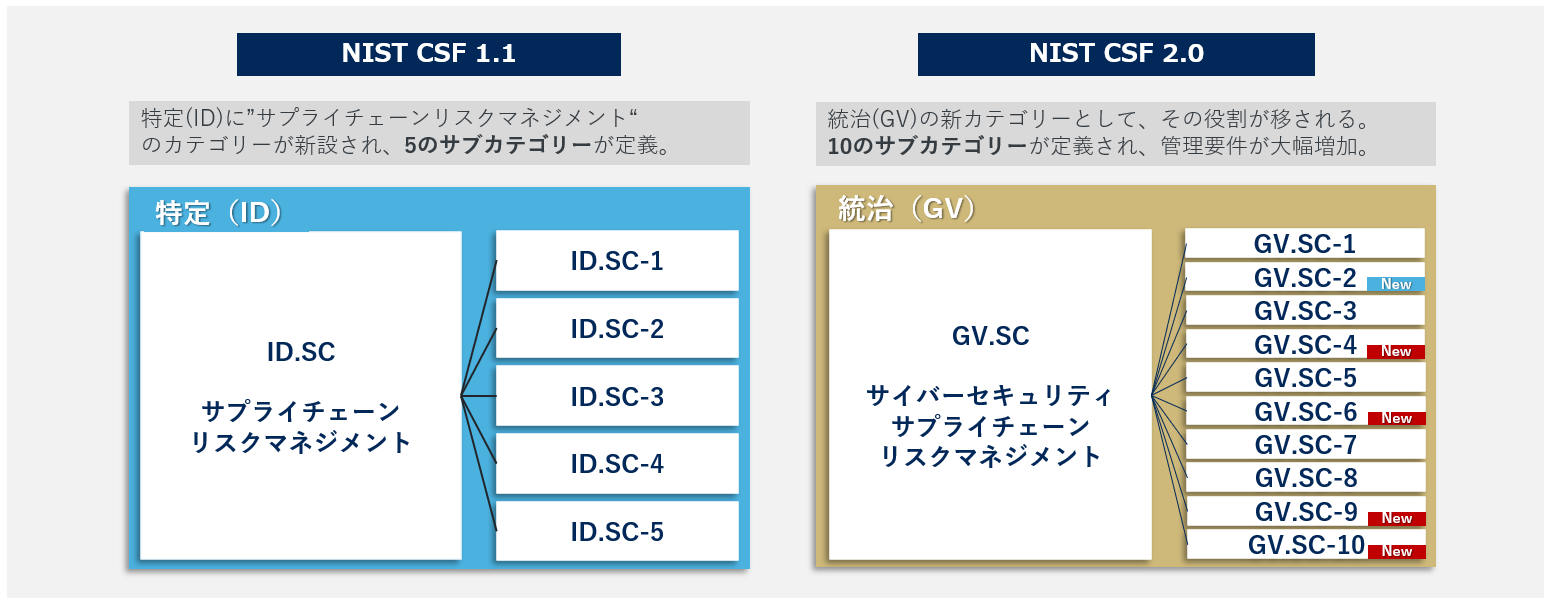

Point4. サプライチェーンリスクマネジメントの強化

近年、DX(デジタルトランスフォーメーション)推進やグローバル化が進展している。このようなビジネス環境では、自社のリソースだけでビジネスは完結せず、委託先・取引先といった企業間の連携が不可欠である。このように、ほぼすべての企業や組織がサプライチェーンに依存している中、サプライチェーンが起因となるセキュリティリスクも増加している。

2018年に実施されたNIST CSF 1.1への改訂では、SCRM(Supply Chain Risk Management)の強化を目的として、サプライチェーンリスクマネジメントのカテゴリー「ID.SC(サプライチェーンリスクマネジメント)」が新設された。しかし、2020年代に入ってからも、サプライチェーンの弱点を狙った深刻な攻撃が世界的に増加し続けている。

今回のNIST CSF 2.0への改訂では、新機能「GV(統治)」の下に新カテゴリー(GV.SC:サイバーセキュリティサプライチェーンリスクマネジメント)が設けられ、その役割が移された。さらに、サプライチェーンのリスク管理に必要な対策項目(サブカテゴリー)が大幅に追加されている。

NIST CSF 2.0で強化されたサプライチェーンリスクマネジメント

本カテゴリーの詳細は、次章の「GV.SC(サイバーセキュリティサプライチェーンリスクマネジメント)」にて解説する。

NIST CSF 2.0の新たな機能「GV(統治)」

「GV(統治)」における管理策は、サイバーセキュリティリスクを組織全体の経営リスクの一部として、トップダウンで管理するための重要な活動である。この活動は、他の機能(特定/防御/検知/対応/復旧)における管理策に対し、組織のミッションや目標・利害関係者役割や期待を踏まえたうえで「どの対策を優先に取り組むべきか」といった意思決定を導く効果が期待される。

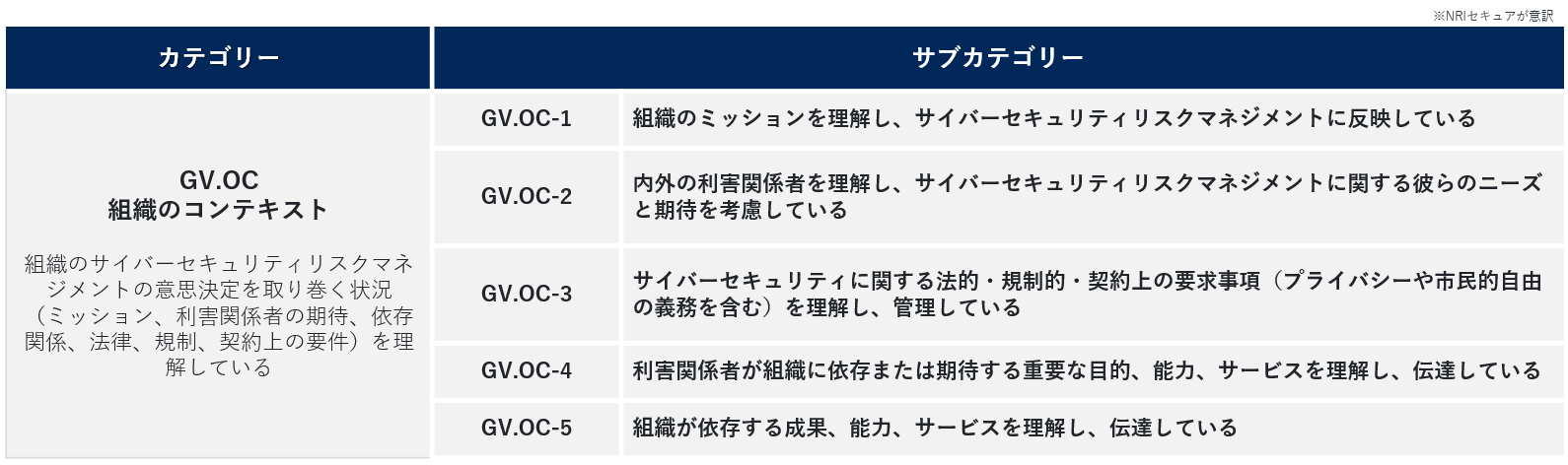

本章では、「GV(統治)」に含まれる6つのカテゴリーについて解説する。

GV.OC(組織のコンテキスト)

サイバーセキュリティリスクに限らず全ての経営リスクにおいて、組織のミッションや事業目標に影響を与えるリスクを特定し、経営戦略に沿ったリスク管理戦略に基づき、トップダウンで対策や改善の実施が求められる。

このカテゴリーではサイバーセキュリティリスクの管理に際して、まずは組織のミッションや目指すべき姿、社内外の関係者(株主、顧客、従業員など)の期待、順守すべき法律や契約要件、提供する自社サービスやその依存関係についての理解を徹底することが求められている。

GV.OC(組織のコンテキスト)

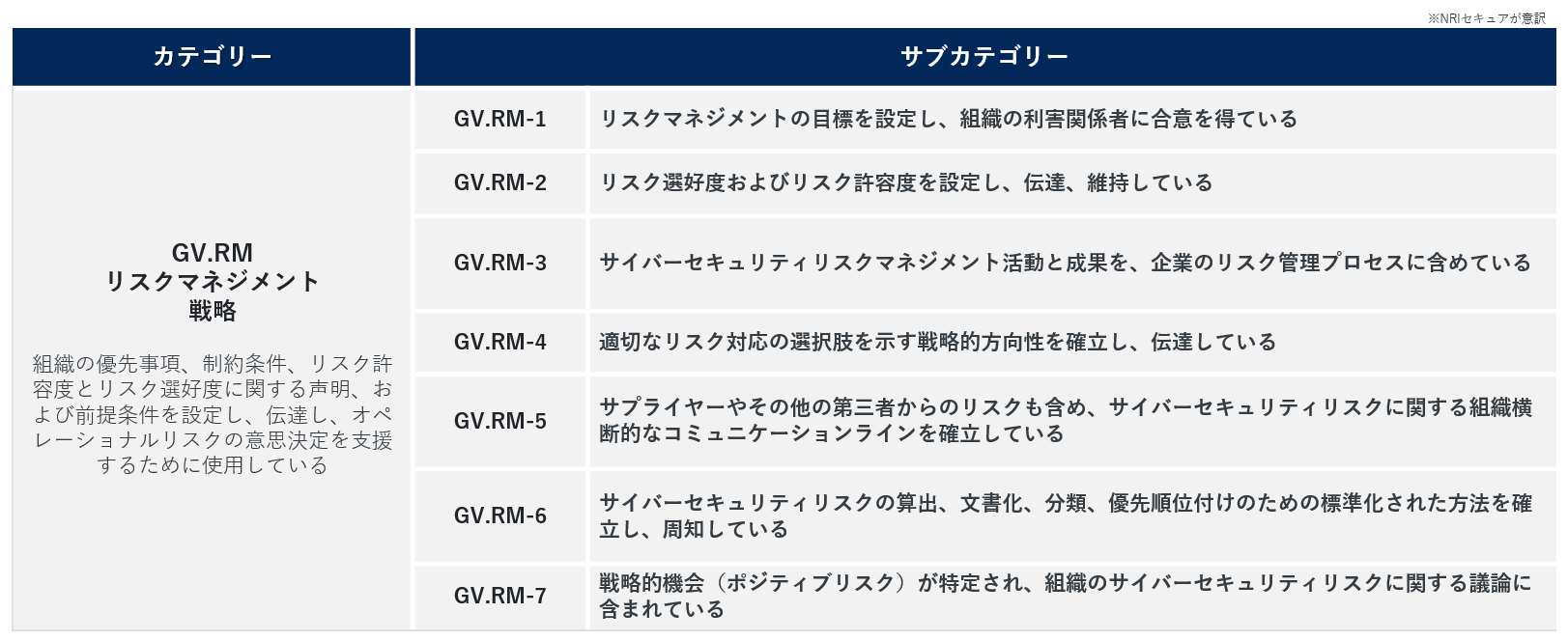

GV.RM(リスクマネジメント戦略)

サイバーセキュリティリスクが組織に及ぼす影響には、コストの増加、収益の減少、風評被害、イノベーションの阻害などがある。さらに、個人のプライバシーや必要不可欠なサービスのアクセスを脅かし、最悪の場合には人命にかかわる結果をもたらすこともある。

このカテゴリーでは、リスクを特定、評価、対処する一連のリスク管理プロセスを確立し、サプライチェーンを含む関連するリスクを適切に対処することが求められている。

GV.RM(リスクマネジメント戦略)

NIST CSF 2.0では、CSF 1.0や1.1では言及がなかった「ポジティブリスク」について記載がある(GV.RM-7)。一般的なサイバーセキュリティリスクマネジメントの活動は、組織のミッションや目標の達成を阻害する可能性があるネガティブなリスクへの対応を指すことが多いが、ミッションや目標の達成を促進する(売上や利益の増加、信頼性や生産性の向上など)ポジティブなリスクも存在する。

NIST CSF 2.0では、CSF 1.0や1.1では言及がなかった「ポジティブリスク」について記載がある(GV.RM-7)。一般的なサイバーセキュリティリスクマネジメントの活動は、組織のミッションや目標の達成を阻害する可能性があるネガティブなリスクへの対応を指すことが多いが、ミッションや目標の達成を促進する(売上や利益の増加、信頼性や生産性の向上など)ポジティブなリスクも存在する。

例えば、急激に進化する生成AIに対し、利用における機密情報の漏えいや法令違反などネガティブなリスクのみを捉えるのではなく、業務効率化や事業拡大など、生成AIが企業・組織にもたらしうるポジティブなリスク・好影響の観点も考慮し、その活用方法を議論し模索することが必要と言える。

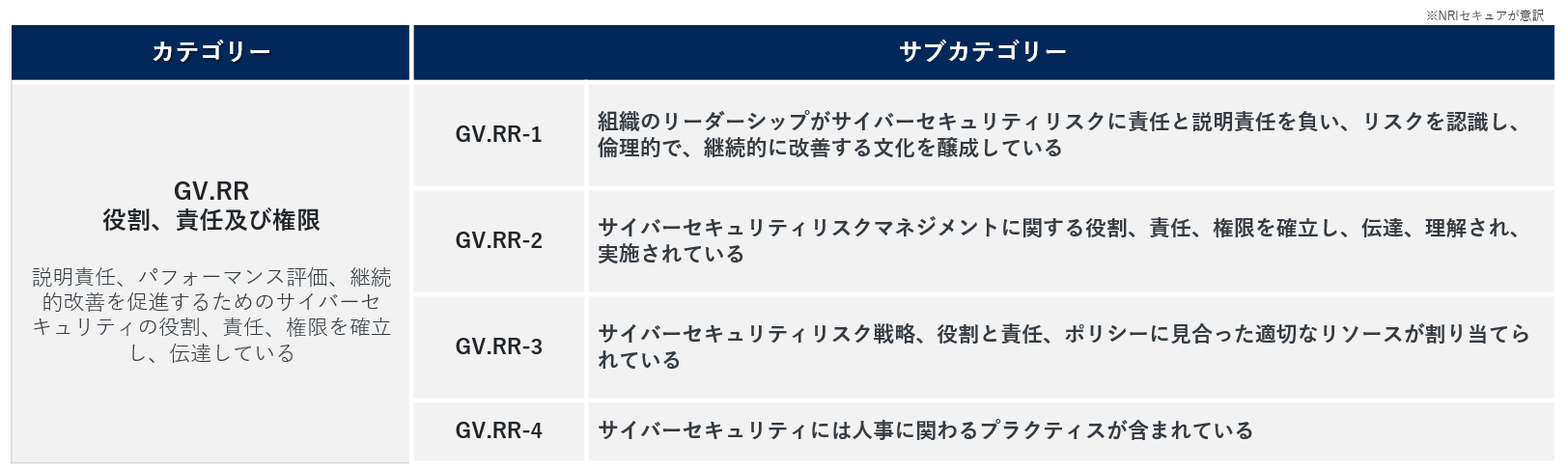

GV.RR(役割、責任及び権限)

このサブカテゴリーでは、企業や組織に所属する各関係者のポジションや権限に応じたサイバーセキュリティ上の役割と責任を定義し、理解させることが求められている。各関係者が自身の役割と責任を理解することにより、セキュリティ意識の向上、セキュリティ文化の醸成、インシデント発生時の初動対応の迅速化などが期待できる。

さらに、経営層や各部門の従業員・サプライチェーン上の関係者などのステークホールダーと、密な連携を行い継続的に改善する文化を醸成するために、CISOなど情報セキュリティ責任者のリーダーシップが一層重要となることが示されている(GV.RR-1)。

GV.RR(役割、責任及び権限)

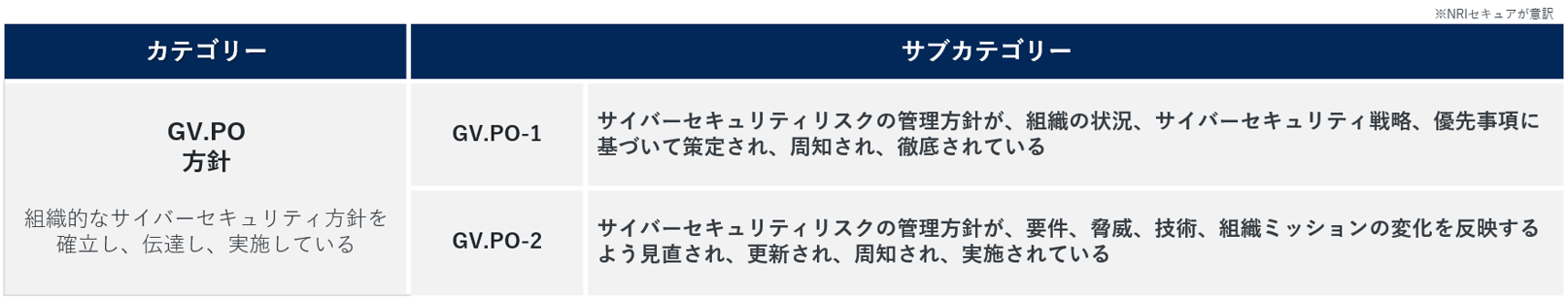

GV.PO(方針)

このカテゴリーでは、組織全体のセキュリティリスクの管理方針(ポリシーやリスク管理プロセス、手順等)を定義したうえで、必要に応じて外部にも適切に開示し、各関係者に周知することが求められている。

さらに、策定したポリシーやリスク管理プロセスが、最新のサイバー攻撃等の脅威やリスク、組織のミッションの変化に対応しているか、または対応可能か、定期的に見直し最新の状態を維持することが必要である。

GV.PO(方針)

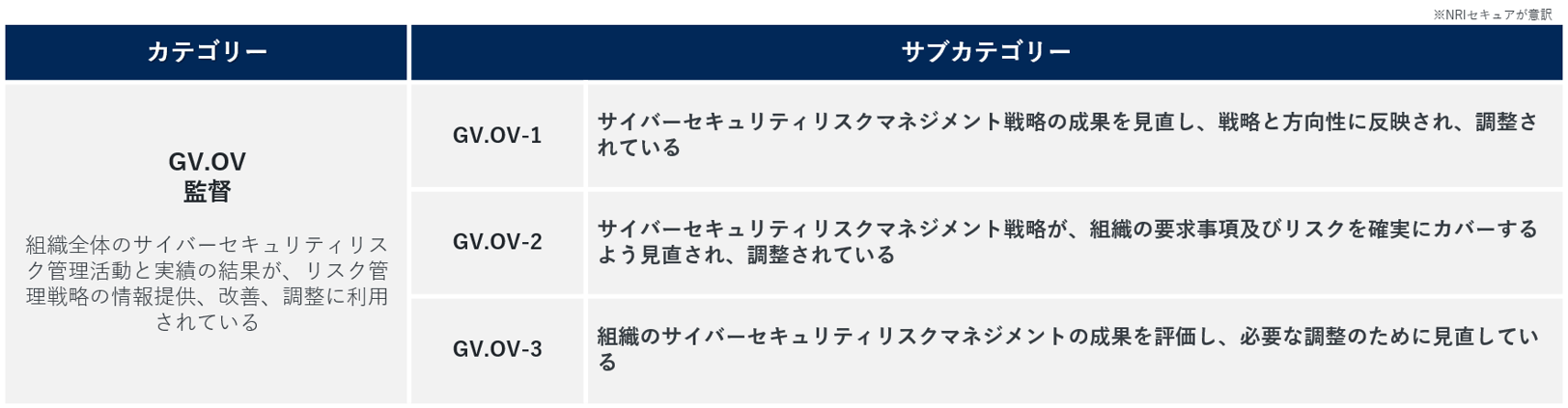

GV.OV(監督)

このカテゴリーは、NIST CSF 2.0で新たに追加された管理策である。サイバーセキュリティリスク対応の成果を継続的に振り返り、見直しを行うことで、現在のリスクマネジメント戦略やプロセスを改善するサイクルを回し、持続可能なリスクマネジメント体制の構築を求めている。

セキュリティリスク対応結果の振り返りには、組織目標の達成度を示すKPI測定、定期的なセキュリティアセスメント、外部監査の実施などが1例として挙げられる。

GV.OV(監督)

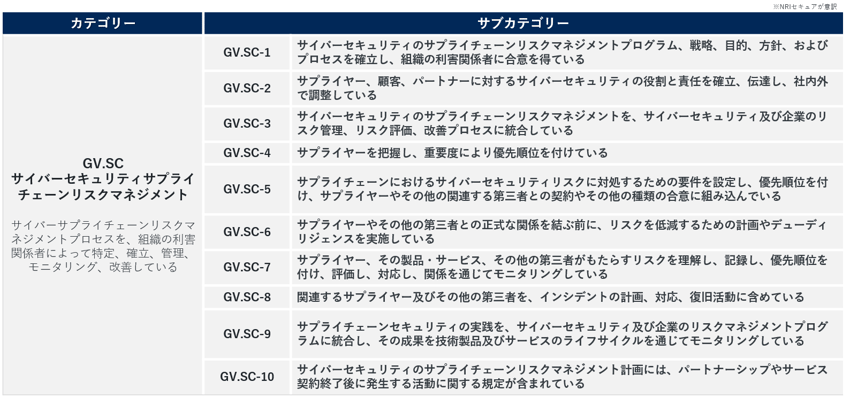

GV.SC(サイバーセキュリティサプライチェーンリスクマネジメント)

CSF 2.0の改訂ポイントの4つ目に、サプライチェーン全体に関連するセキュリティリスクを理解し、経営リスクの一部として組織全体でリスクに対応する必要性を解説した。

このカテゴリーでは、企業や組織と依存関係にある重要なサードパーティが、適切なサイバーセキュリティ基準を継続的に維持できるよう、統制プロセスの確立における管理策がまとめられている。

計10のサブカテゴリーに分類されており、これは他のカテゴリーの中で最も数が多い。サードパーティの把握と重要度付けによる対象の特定(GV.SC-4)や、契約前のセキュリティ対策状況の評価・デューデリジェンスの実施(GV.SC-6)など、CSF 1.1には含まれない新たな管理策が追加されている。

GV.SC(サイバーセキュリティサプライチェーンリスクマネジメント)

NIST CSFの観点を取り入れたセキュリティ評価の実現

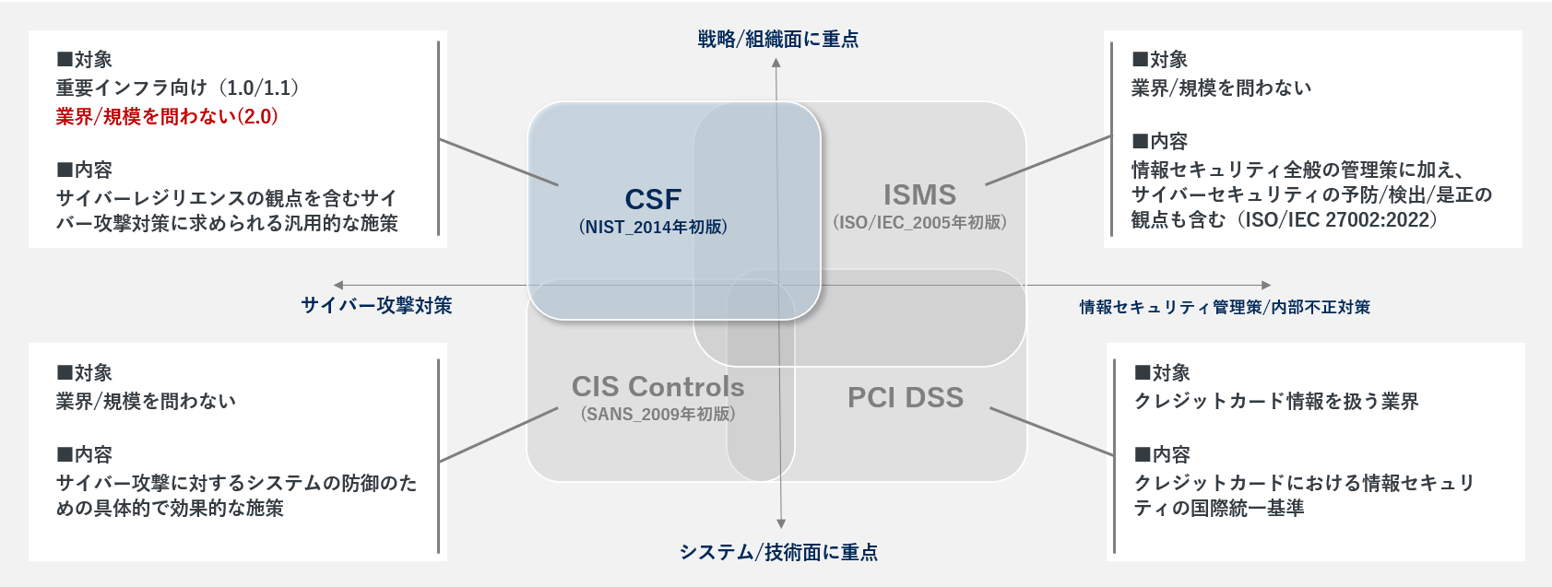

ここまでNIST CSF 2.0の特徴やその優位性を解説してきたが、すべての組織のサイバーセキュリティリスクに対する万能なフレームワークは存在しない。それは、企業や組織には脅威やリスク許容度、ミッションや事業目標などが異なるため、リスクを管理するためのアプローチが多様にならざるを得ないからである。

一般的に活用されているフレームワークやガイドラインは、それぞれ独自の特徴や特色を持つ。様々な角度・視点でセキュリティ対策を総合的に強化するためには、複数のガイドラインを組み合わせることが望ましい。

フレームワーク/ガイドラインには特徴や特色が異なる

Secure SketCH(セキュアスケッチ)とは

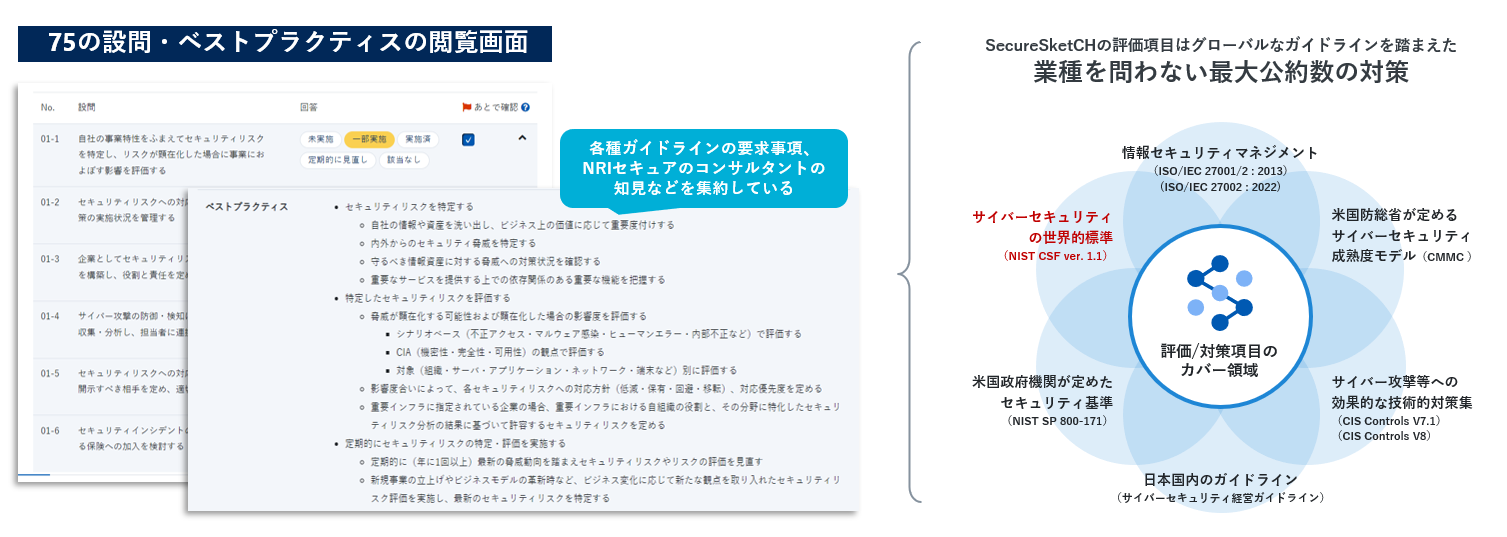

NRIセキュアが提供しているサービス「Secure SketCH」は、セキュリティに関する75の設問に回答するだけで、企業・組織のセキュリティ対策状況を1000点満点中の得点や偏差値で可視化できるWebプラットフォームサービスである。2024年現在、累計7000社以上の企業や組織にご利用いただいている。

Secure SketCHのサービス画面

Secure SketCHは、NIST CSFやNIST SP800-171、ISO・IEC27001/2、サイバーセキュリティ経営ガイドライン等、国内・国外の11種のフレームワークやガイドラインを参照して、75の設問や対策推奨項目(ベストプラクティス)を策定している(2024年5月時点)。

Secure SketCHは、NIST CSFやNIST SP800-171、ISO・IEC27001/2、サイバーセキュリティ経営ガイドライン等、国内・国外の11種のフレームワークやガイドラインを参照して、75の設問や対策推奨項目(ベストプラクティス)を策定している(2024年5月時点)。

最新フレームワーク/ガイドラインに準じた評価、やるべき対策がわかる

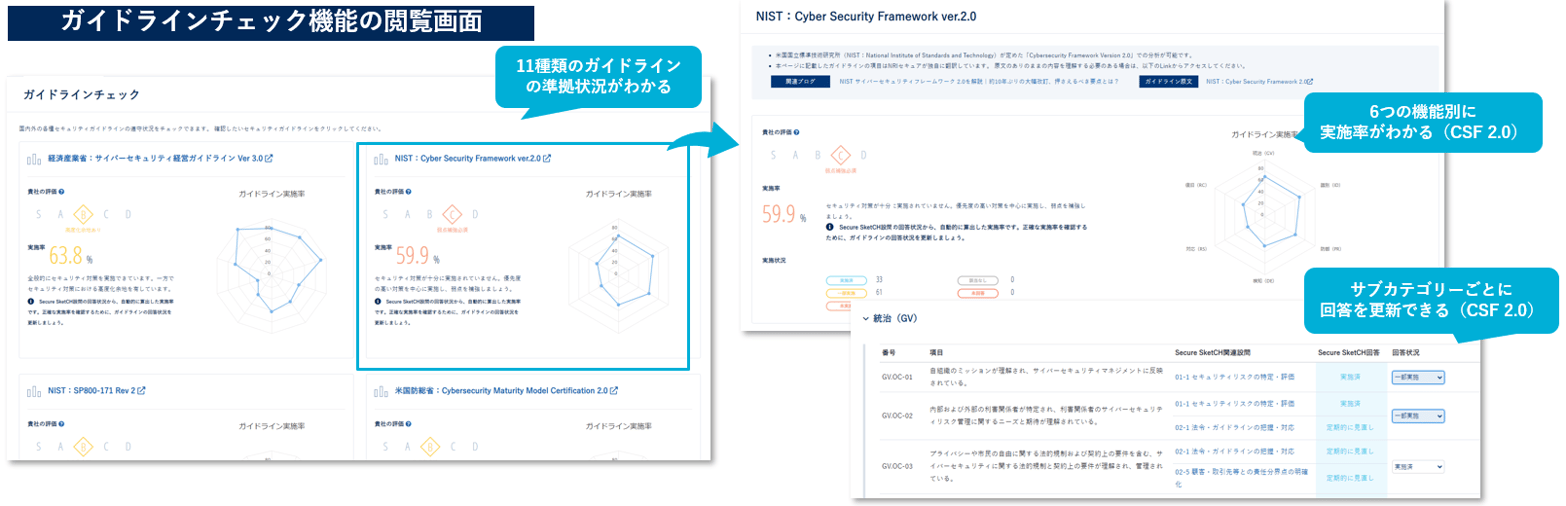

「ガイドラインチェック機能」では、各種セキュリティガイドラインに対して自社のセキュリティ対策状況がどの程度準拠しているかどうか、どこが改善すべきポイントなのかを、即座に分析・確認できる。

自力でフレームワークやガイドラインを読み解き理解し、対策の実施状況を評価するよりも、作業工数を大幅に削減できる効果があり、経営層へ定量的な視点で報告ができるというメリットもある。

ガイドラインの準拠状況がパッとわかる

【2024年5月15日追記】

Secure SketCHの「ガイドラインチェック機能」にて、2024年5月14日にNIST CSF 2.0をリリースした。

- NIST CSF 2.0が自社やグループ会社/サプライチェーンに及ぼす影響を、簡易的にパッと可視化したい

- NIST CSF 2.0ベースで評価した対策結果を、できる限り早く経営層や取締役に報告しなければならない

このようなお悩みや課題をお持ちの方は、ぜひ一度Secure SketCHの活用をご検討いただきたい。

さいごに

本ブログでは、NIST CSF の特徴や最新バージョンであるNIST CSF 2.0への改訂ポイント、そして新たに追加された機能「GV(統治)」を解説した。

NRIセキュアでは、NIST CSF 2.0の改訂ポイントや、コアの詳細、ティアやプロファイルの使い方など、実務に導入するための実践的なヒントをホワイトペーパーにまとめた。アップデート内容をより具体的に確認したいご担当者や、セキュリティ活動の出発点としてNIST CSFを自組織で活用を考える担当者は、ぜひ本資料をご確認いただきたい。

[i]NISTの公式ページ:

CSF 2.0 Reference Tool(https://csrc.nist.gov/Projects/Cybersecurity-Framework/Filters#/csf/filters)

CSF 2.0 Informative References(https://www.nist.gov/informative-references)

Navigating NIST's CSF 2.0 Quick Start Guides(https://www.nist.gov/quick-start-guides)