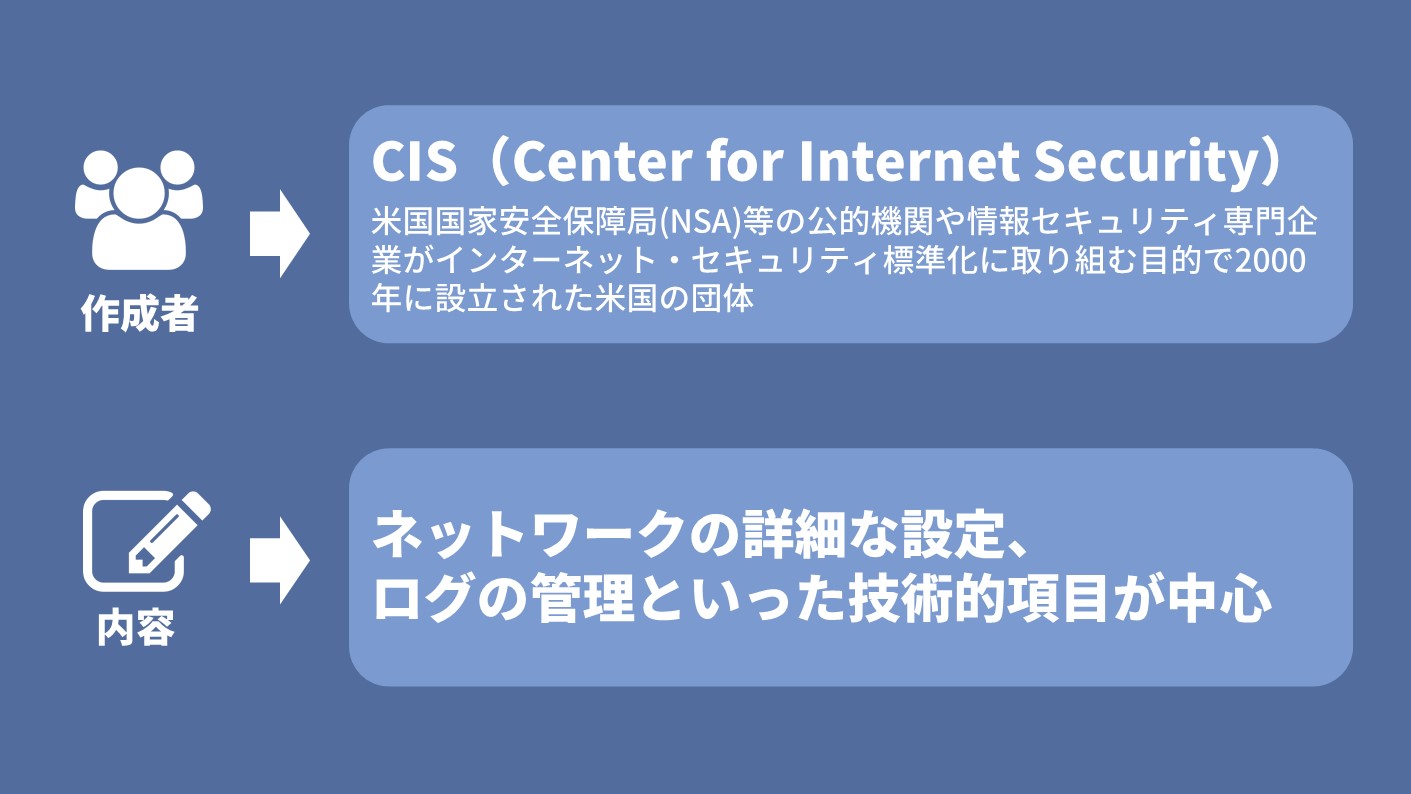

2021年5月18日、米国の非営利団体であるCIS(Center for Internet Security)は、「CIS Controls」の最新版となる「CIS Controls v8」を公開しました。

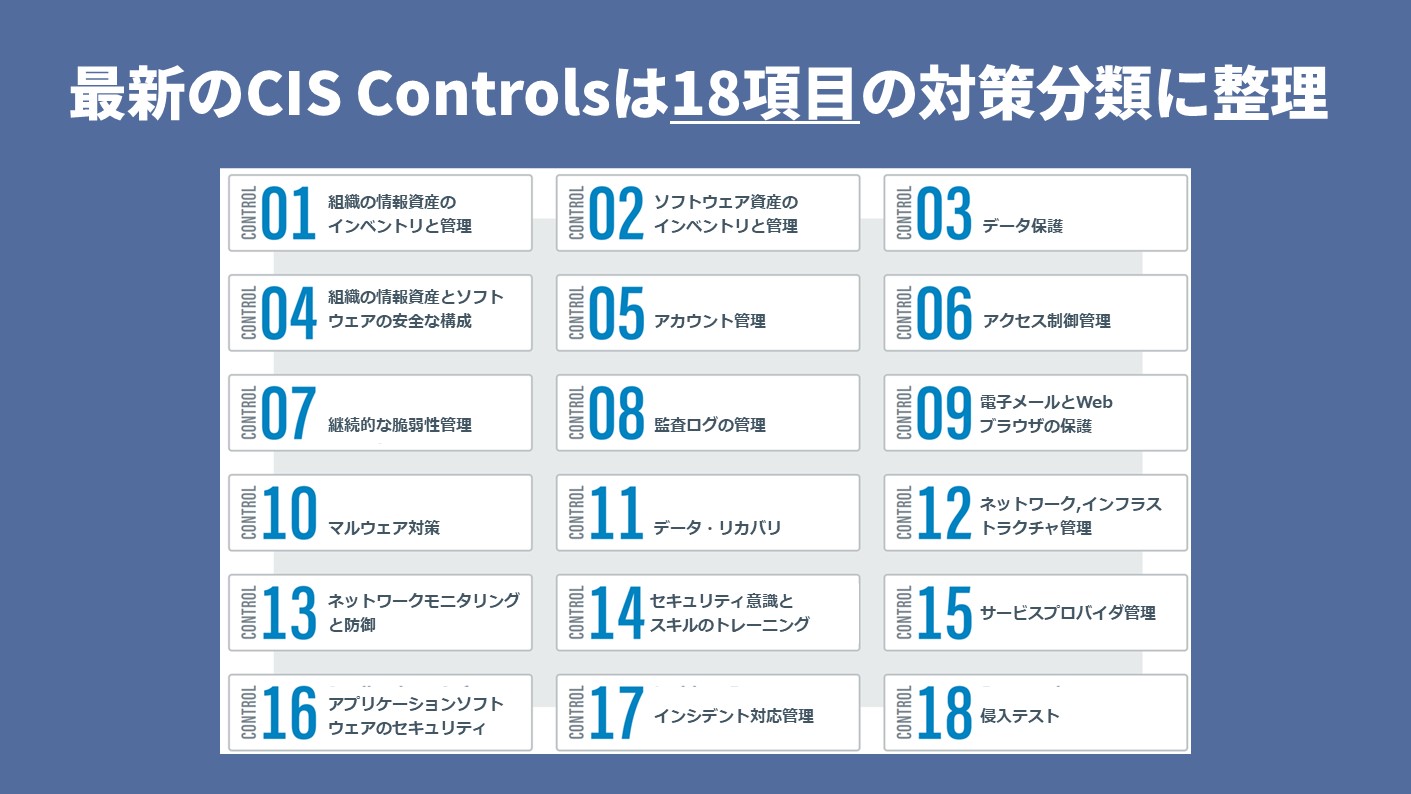

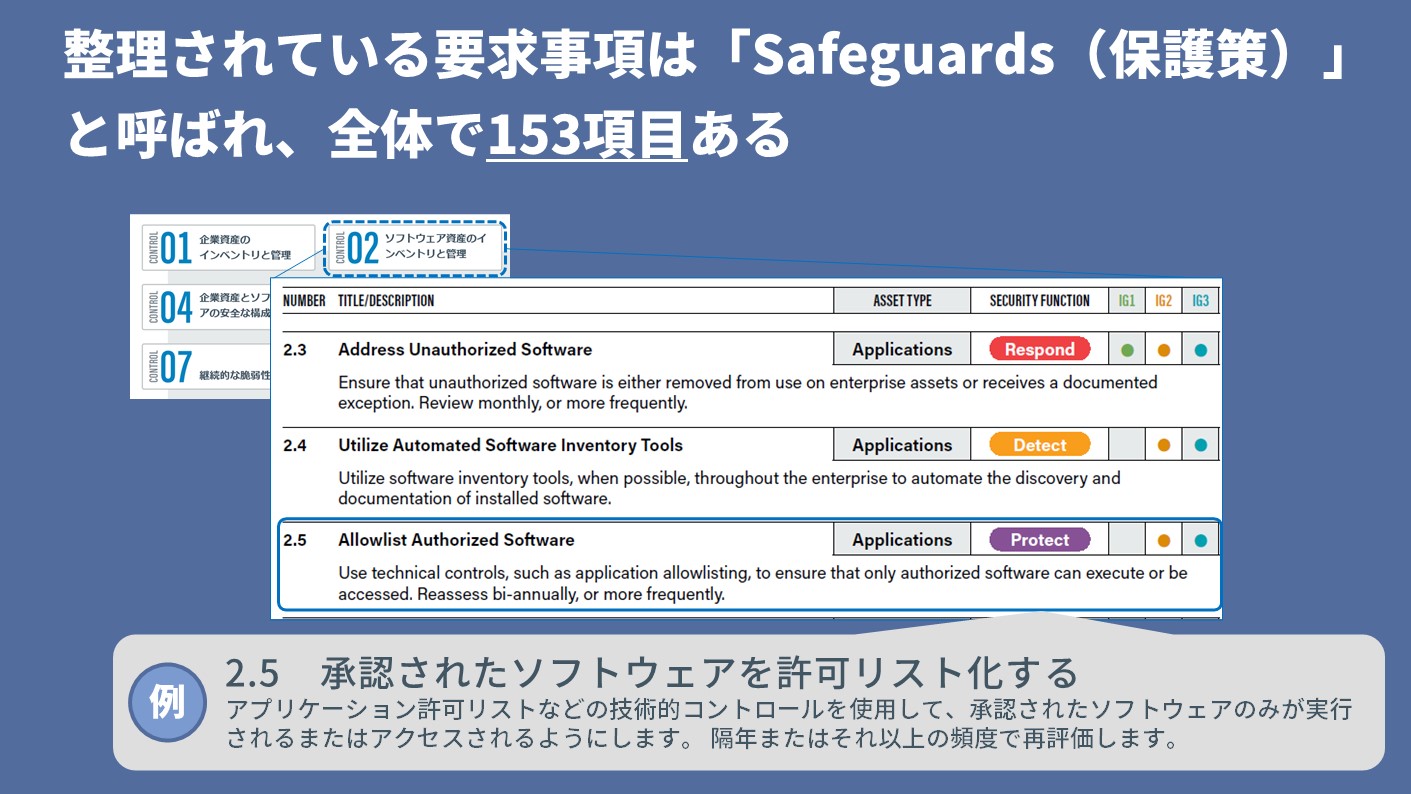

CIS Controlsとは、組織で「最低限行うべきこと」に着目し、技術的な対策153項目を整理したガイドラインです。

自社のセキュリティに漠然とした不安がある方や、何から取り組んでよいのかわからない、といった方々がCIS Controlsを参照することで、セキュリティ対策のポイントを押さえられるようになっています。

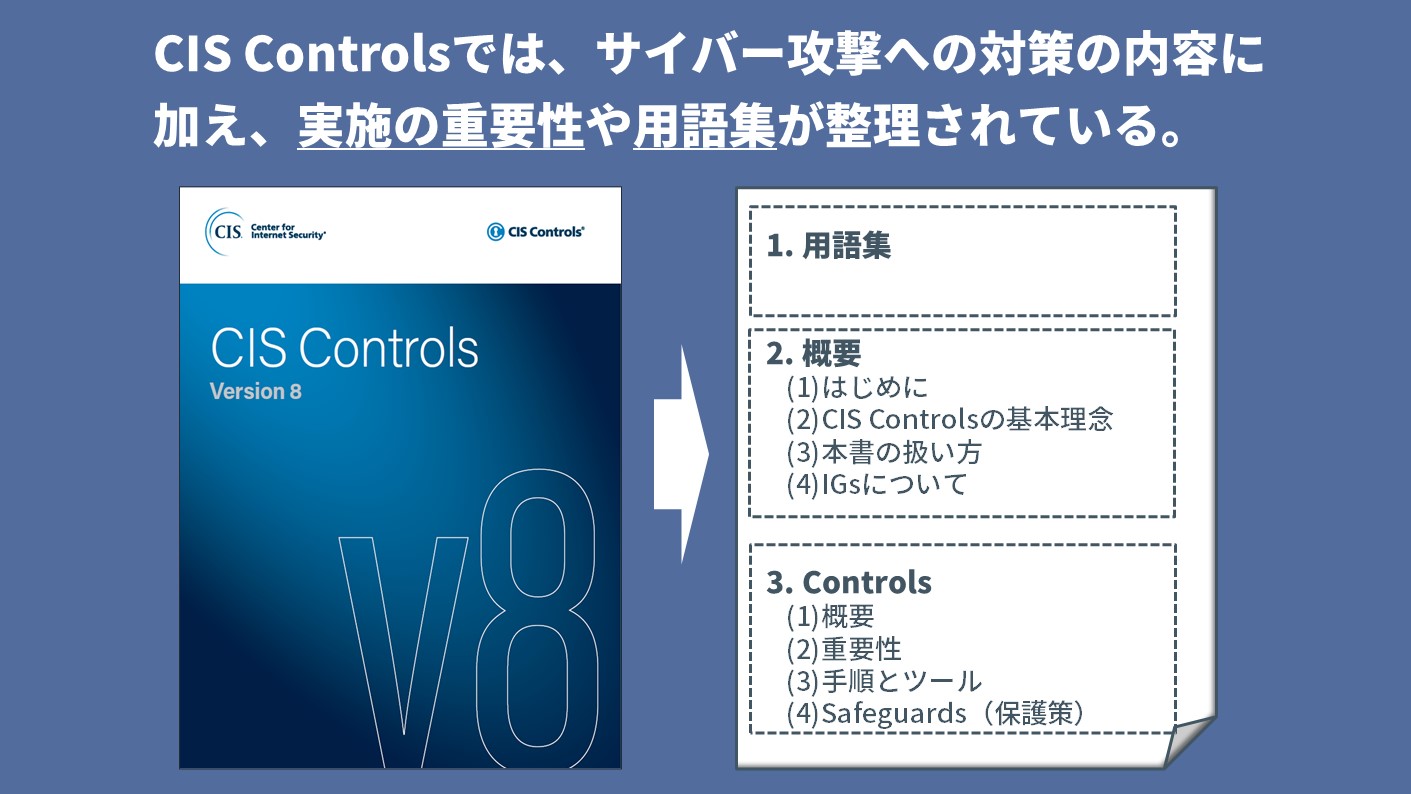

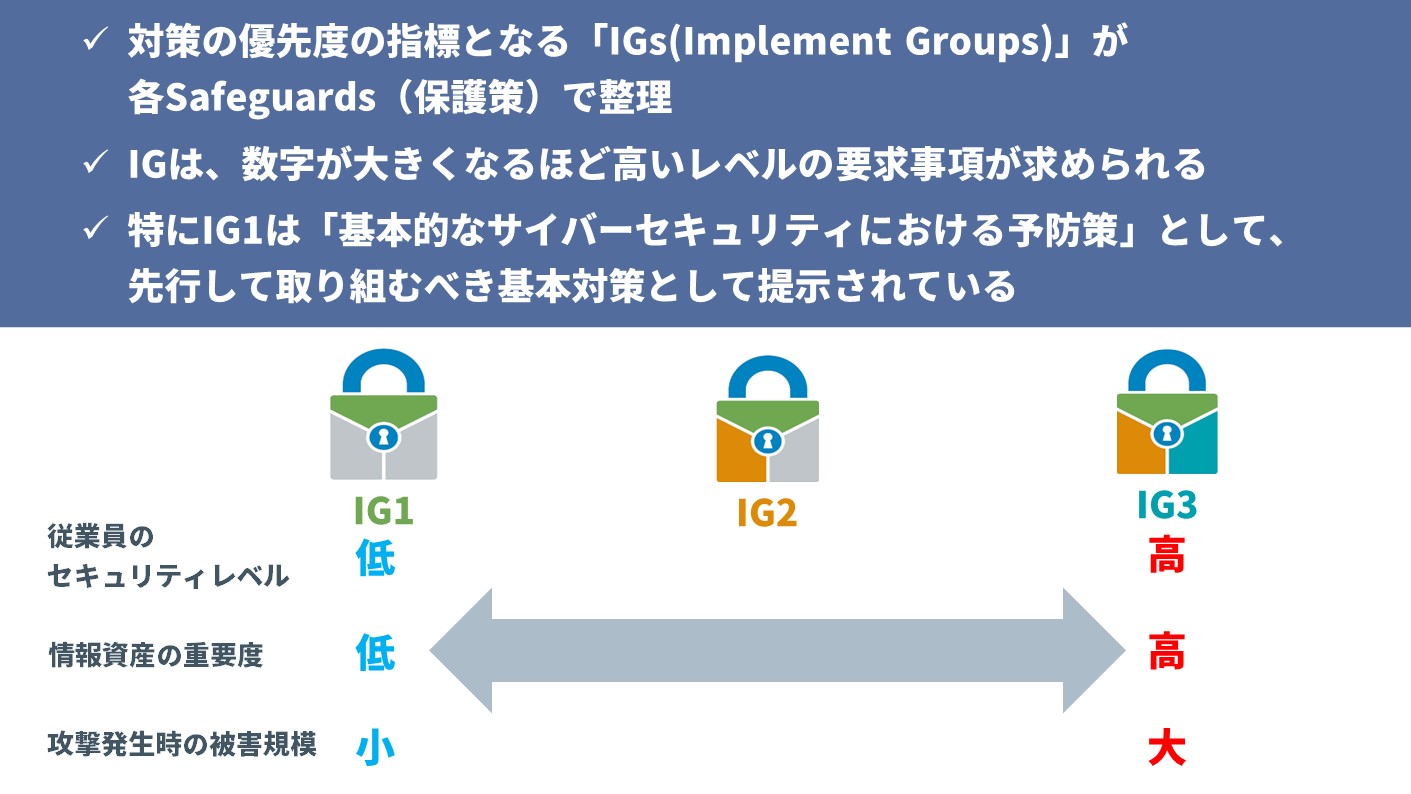

その一方、153項目といったボリュームやユニークな概念(IG※1、Controls※2、Safeguards※3)の使用によって、一読しただけでは内容や重要性の理解が難しい可能性もあります。

本記事では、「CIS Controlsとはそもそも何が書かれているのか?」「自社のセキュリティ対策にどのように役に立つのか?」という疑問を持つ方に向けて、CIS Controlsの全体像と、v7からv8への改訂内容について解説します。

※1 IG(Implementation Groups):組織・企業のセキュリティレベルやリスクを加味したグループ分けの指標。

※2 Controls:対策の分類のこと。

※3 Safeguards(保護策):対策の要求事項のこと。v7では”Sub Controls”と表現されていた。

CIS Controlsを解説

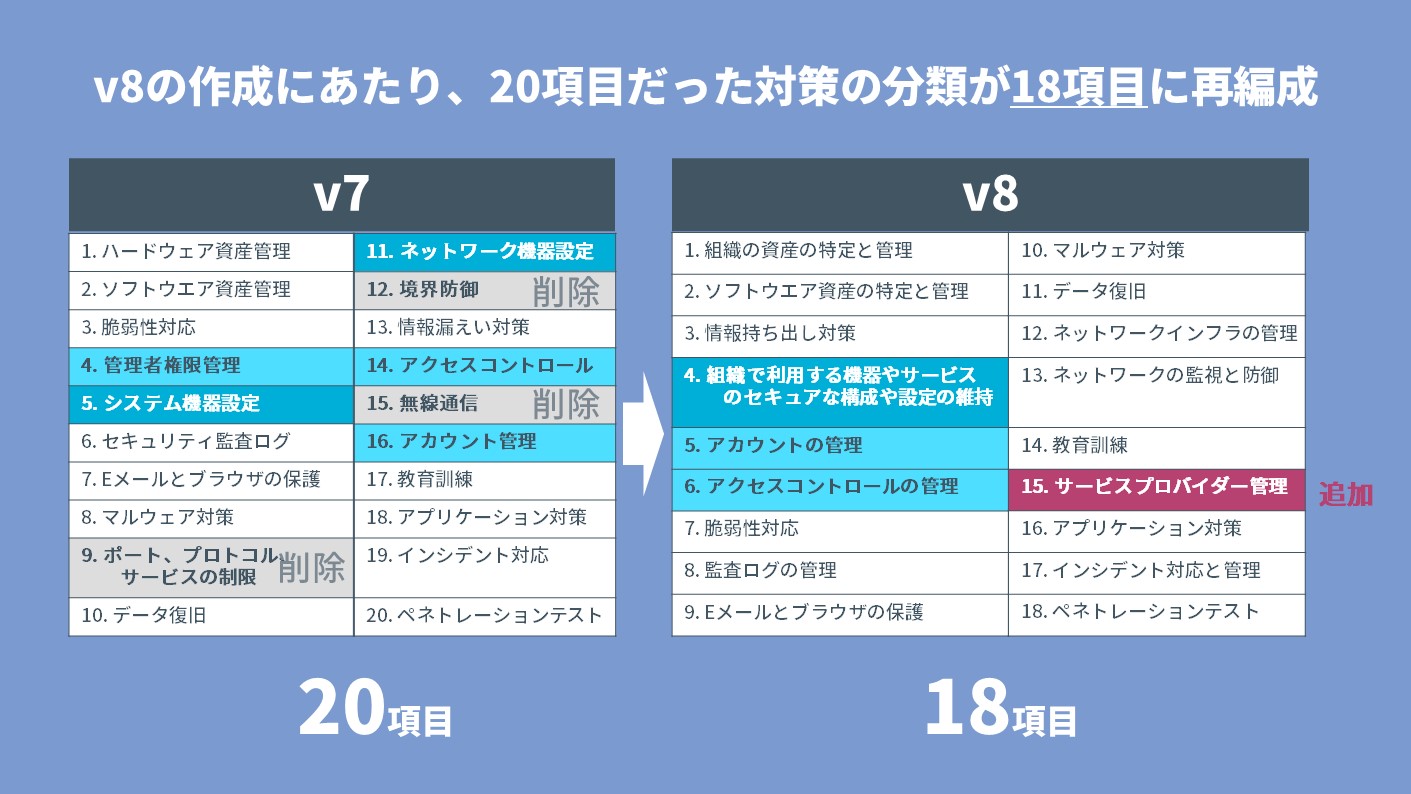

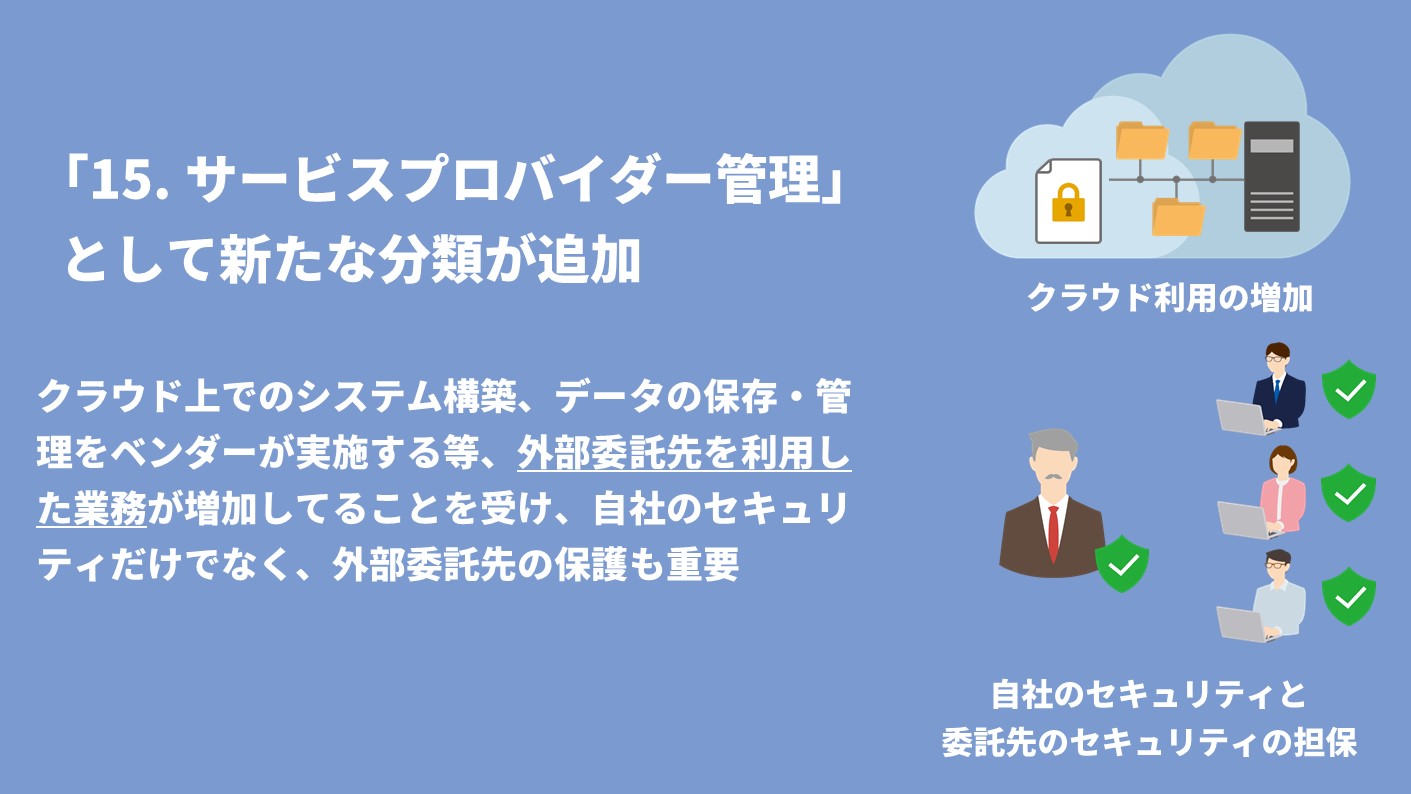

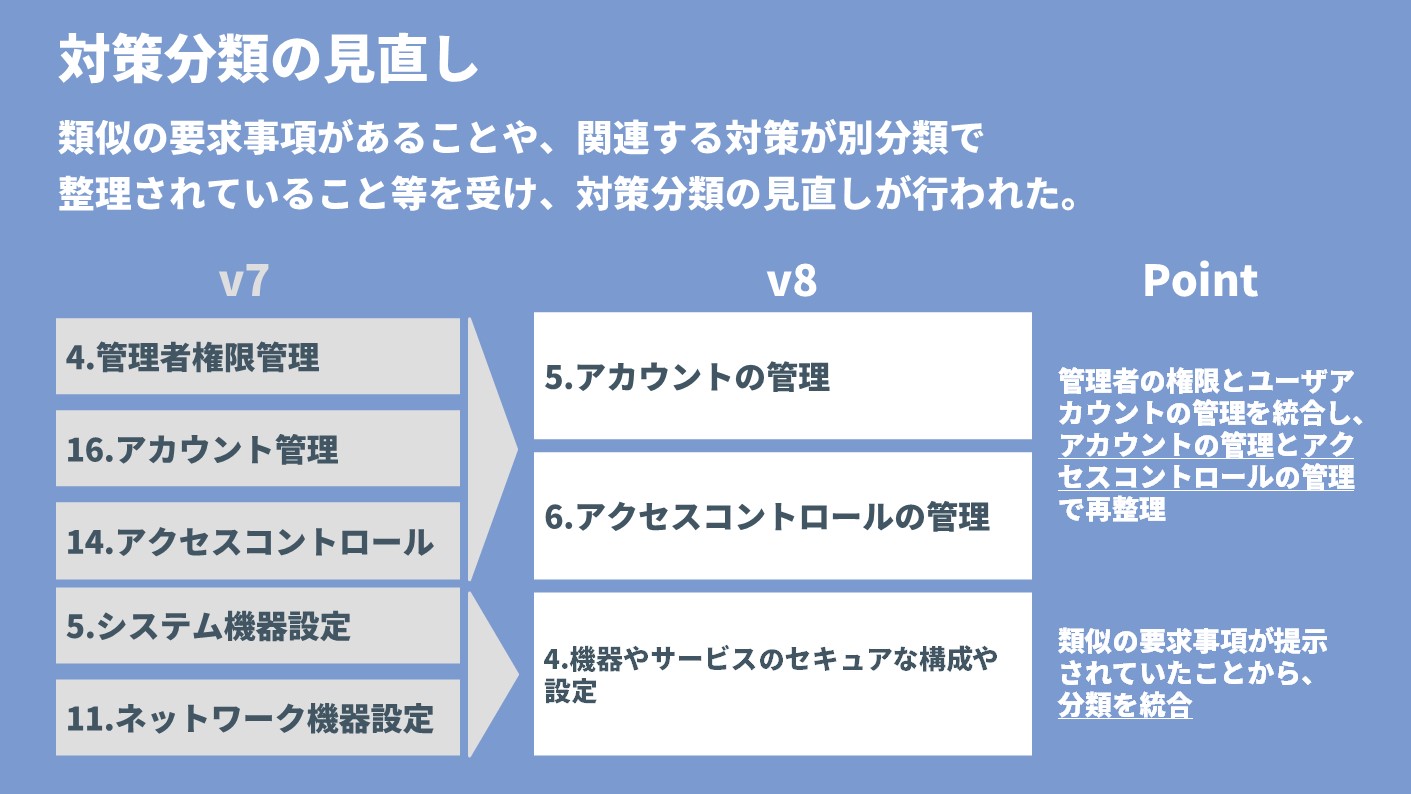

CIS Controlsの「v7」から「v8」への改訂ポイント

CIS controlsの実装例の紹介

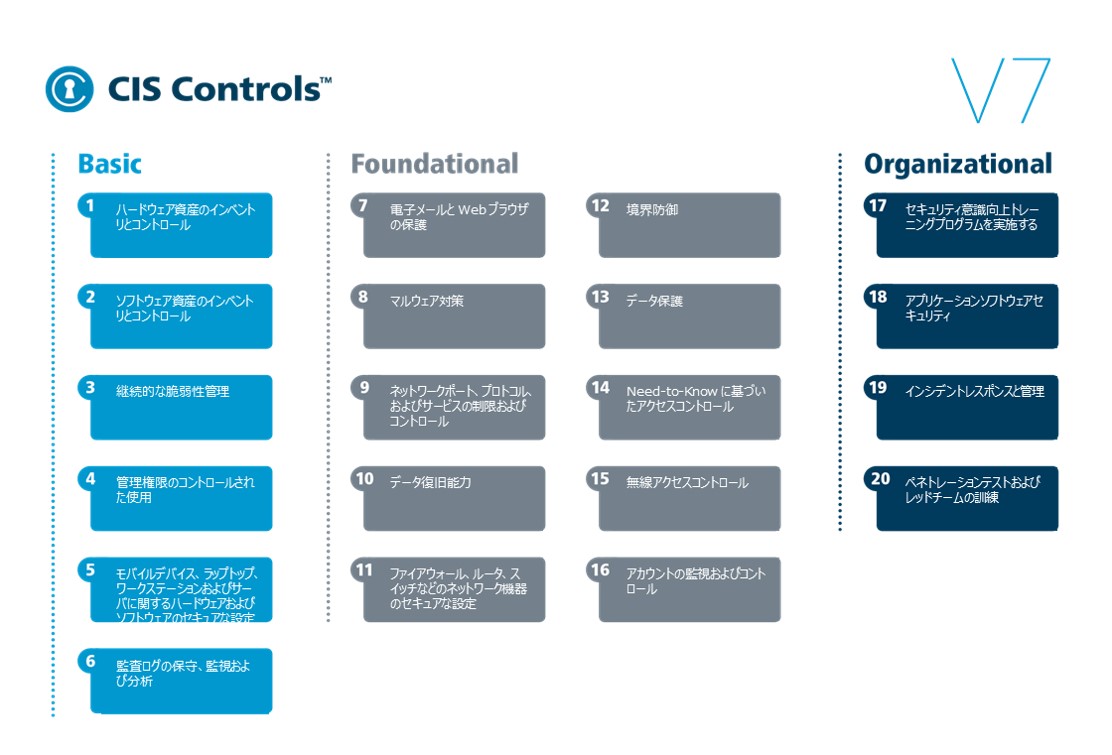

CIS Controlsの内容について代表的な対策を取り上げて紹介します。CIS Controls v7は全20の対策を優先度の高い順に記載しています。更にその中でも、上位6つの対策については、「Cyber Hygiene(サイバー予防策)」であり、実施が不可欠な優先度が非常に高い対策とみなしています。

図1. CIS Controlsのコントロール全容(出所:Critical Security Controls ver7)

今回はこの中から最も優先度が高く、日本では人手によってオペレーションが行われていることが多い、「CIS Controls1:ハードウェア資産のイベントリとコントロール」について、その内容と自動化の実施方法を紹介します。

対策内容

ネットワーク上の全てのハードウェア資産を能動的に管理(インベントリ作成、追跡、修正)し、アクセス権限を許可されたデバイスのみ付与します。

また、許可されていないデバイスや管理されていないデバイスを検出し、これらのデバイスがネットワークアクセスすることを防止します。

これによって、攻撃者によって脆弱な端末を踏み台にネットワーク内に侵入される可能性を最小限に抑えます。

本対策が有用な理由

攻撃者にとって、セキュリティパッチが当たっておらず脆弱な設定が残存している端末や外部から不正に持ち込まれた端末は、攻撃を成功させるのが容易なため最も”美味しい”攻撃対象です。

攻撃者は、標的とした組織のアドレススペースに対して継続的にスキャンを行い、新規システムや保護されていないシステムがネットワークに接続されるのを待ち構えています。

そのため、ネットワーク上の全てのハードウェアを管理下におくことは、サイバー攻撃が発生する被害を大幅に軽減する効果が見込める有用な対策です。加えて、本対策を実施することで、インシデントが発生してしまった際の対応・復旧速度の向上が見込めます。

自動化を前提とした実現方法

本対策は下記表の通り、アクティブ/パッシブなネットワークスキャンによるデバイスの検出、DHCPのロギングと資産インベントリの突合せ、詳細な資産インベントリの管理、802.1Xやクライアント証明書を用いた端末認証等といった計8個の詳細な対策で構成されます。

表1. CIS Controls1の対策

| No | コントロールタイプ | コントロールの説明 |

| 1.1 | アクティブな資産検出ツールを活用する |

アクティブなネットワークスキャン*2による資産検出ツールを活用して、組織のネットワークに接続されているデバイスを特定し、ハードウェア資産インベントリを更新します。 *2 NWのIPアドレスレンジに対してPing等により機器の存在有無をスキャンするツール |

| 1.2 | パッシブな資産検出ツールを使用する |

パッシブなネットワークスキャン*3による資産検出ツールを活用して、組織のネットワークに接続されているデバイスを特定し、組織のハードウェア資産インベントリを自動的に更新します。 *3 機器が社内LANに接続された後の通信等を監視し接続を検知するツール |

| 1.3 | DHCP ロギングの結果を踏まえて資産インベントリを更新する | すべての動的ホスト構成プロトコル(DHCP)サーバまたは IP アドレス管理ツール上で DHCP ロギング機能を使用して、組織のハードウェア資産インベントリを更新します。 |

| 1.4 | 正確な資産インベントリを作成・維持する | 情報を保管または処理する可能性のある、すべての技術資産の正確かつ最新のインベントリを維持します。このインベントリには、組織のネットワークに接続されているかどうかに関係なく、すべてのハードウェア資産が含まれます。 |

| 1.5 | 資産インベントリの内容を維持する | ハードウェア資産インベントリには、各資産のネットワークアドレス、ハードウェアアドレス、マシン名、データ資産所有者、部門が記録され、ハードウェア資産がネットワークへの接続を承認されているかどうかを確認します。 |

| 1.6 | 許可されていないハードウェア資産に対処する | 許可されていないハードウェア資産がネットワーク接続された際に、ネットワークから分離/隔離されること、あるいはインベントリが適時に更新されていることを確認します。 |

| 1.7 | ポートレベルでのアクセスコントロールを適用する | 802.1X 規格に準拠したポートレベルでのアクセスコントロールを活用して、ネットワークに対して認証できるデバイスを制御します。許可されたデバイスだけがネットワークに接続できるように、認証システムを資産インベントリのデータに紐付けます。 |

| 1.8 | クライアント証明書を活用してハードウェア資産を認証する | クライアント証明書を使用して、組織の信頼できるネットワークに接続するハードウェア資産を認証します。 |

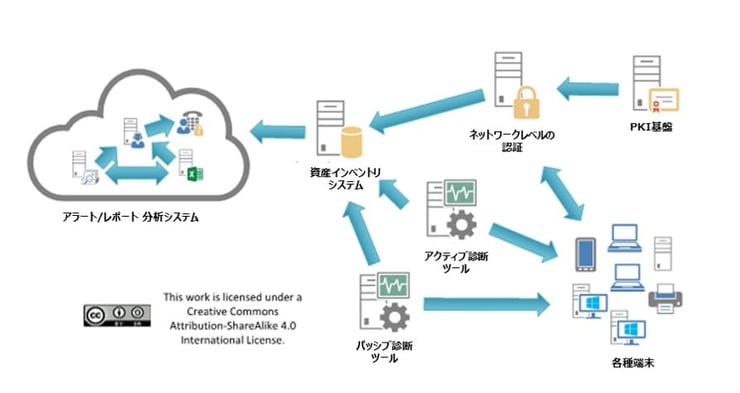

これらの対策を自動的に実現するため、CIS Controlsでは下記のシステムエンティティ関係図を提供しています。また、米国の一部のセキュリティソリューションベンダは、自社のツールでこの自動化を達成するための方法に関するホワイトペーパーを提供しています。

図2. CIS Controls1のシステムエンティティ関係図(出所:Critical Security Controls ver7)

例えば、本対策の自動化は、CounterACTといったネットワークのスキャン及び管理機能を提供するツールを利用することで実現可能です。CounterActを用いた実装例は、以下の通りです。

- DHCPサーバにおけるMACアドレスリストや認証情報等を条件にして、管理外PCの接続を検知する

- 管理外PCが接続された場合は、ゲストユーザー登録フォームの表示や簡易エージェントをインストールするようWebメッセージで通知する

- 管理外PCが接続されたことを管理者にメールで通知する

- ゲストユーザー情報や簡易エージェントのインストールがなされた場合は、その情報を元に資産インベントリを更新し、管理者に更新が発生したことを通知する

おわりに

本記事では、CIS Controlsの概要とv8で変更されたポイントをお伝えしました。サイバー攻撃が高度化する中、自社のセキュリティを担保するために考慮しなくてはいけないことが、数多くあります。本記事により、皆様のCIS Controlsについての理解が深まれば幸いです。

また、NRIセキュアテクノロジーズでは、CIS Controlsを用いたセキュリティ対策状況の可視化・セキュリティ体制の強化を目的とした「CIS Controlsによるサイバー攻撃対策の強化支援」を提供しています。

本支援に興味がある際には、お気軽にお問い合わせください。