最近では、ほとんどの企業がインターネットに公開されたシステム(Webサイトなど)を保有しています。それらはサイバー攻撃のリスクにさらされており、特に継続的なセキュリティ対策が実施されず、実質的に放置されているシステムが標的になる傾向があります。

漏洩しても問題ない情報のみを取り扱っているシステム、短期間であれば止まっても問題の無いシステムについては、サイバー攻撃を受けても問題ないと考える人もいるかもしれません。

しかし、セキュリティ対策をしないまま放置すると、“踏み台”として利用され、気づかないうちにサイバー攻撃に加担させられることがあることをご存知でしょうか?

本記事ではそんな踏み台攻撃に対して最低限実施すべき対策10選を解説いたします。

サイバー攻撃の”踏み台”に利用されることの危険性

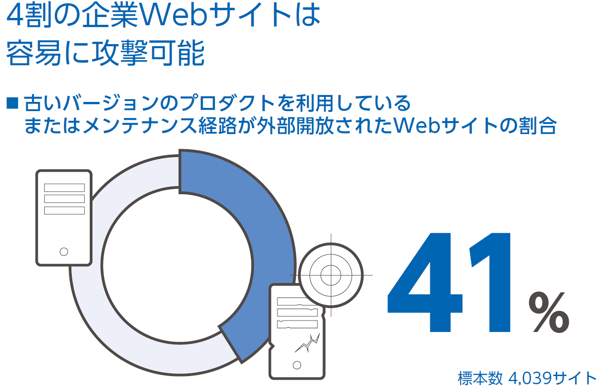

サイバー攻撃の踏み台に利用されるWebサイトは、脆弱で攻撃を受けやすい状態にあることが多いです。NRIセキュアの調査によると、約4割の企業Webサイトで古いバージョンのプロダクトを利用している、またはメンテナンス経路が外部解放されており容易に攻撃が出来る状態になっていました(図1)。

また、2016年度の同調査によるとWebサイトを容易に構築することができるCMS(WordPress等)を利用したサイトの大半※は堅牢化されておらず、セキュリティへの配慮が不十分になっていました。

※CMSを利用したサイトのうち、約56%が古いバージョンのCMSを利用、約79%がメンテナンス機能を外部解放していた。

図1. 容易に攻撃が出来る状態になっている企業Webサイトの割合

(出所:Cyber Security Trend Annual Review 2017)

このように脆弱な状態になっているWebサイトは、キャンペーン用Webサイト、中小規模のコーポレートサイトに該当する傾向があります。これは、予算不足から保守・運用までを十分に考慮したサイト設計が為されていないためと考えられます。

WEBサイトセキュリティの実態、10社中1社は”裏口”が開いている

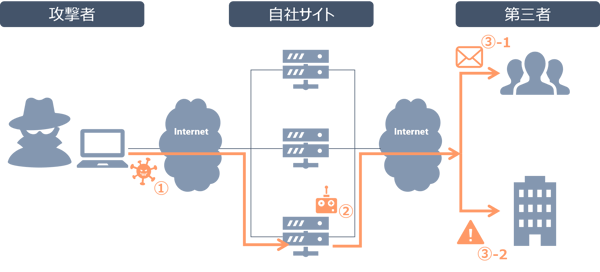

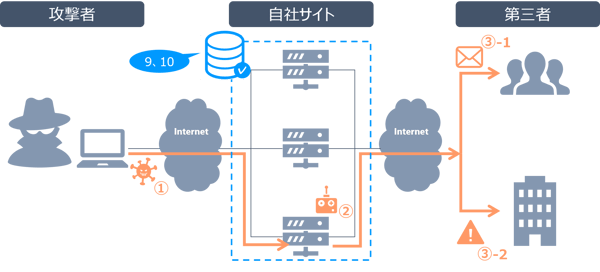

皆様も脆弱なWebサイトを放置しているようなことはありませんか?その場合、気づかないうちに”踏み台”利用され、サイバー攻撃に加担してしているかもしれません(図2)。

| ① | 攻撃者がインターネット経由でマルウェアに感染させる、脆弱性を悪用する |

| ② | マルウェアに感染、脆弱性を悪用されるなどにより、システムが乗っ取られる(=踏み台化) |

| ③-1 | 攻撃者が踏み台を用いて大量のスパムメールを送信する |

| ③-2 | 攻撃者が踏み台を用いて特定サイトへ大量アクセスまたは脆弱性を突く等により、サービス停止を引き起こす |

図2. 踏み台の概念図(NRIセキュアが作成)

上記のように、第三者に重大な被害をもたらしてしまうのはもちろんですが、自社にとってみると”加害者ではなく踏み台利用された被害者である”ことを証明しなければなりません。

多くの場合、サイバー攻撃の踏み台にされたことを、外部からの指摘によって気づくことになります。

すると、その組織はISP、警察、その他関係機関と連絡を取り合い、システム内のログなどから攻撃をしてしまった事実を把握する、もしくは自組織が攻撃を行ったのではなく第三者により攻撃の踏み台にされてしまったことを証明するために、大きな労力を要します。

そこで、次章では踏み台攻撃による被害を最小にするために「比較的少ない予算と労力(現在、貴社がお持ちであろうリソース)」で、どのような対策をすることができるのか、以下のポイントに従って対策10選を解説します。

Point1. 予防

Point2. 封じ込め

Point3. 追跡

今すぐできる!踏み台攻撃対策

Point1. 予防

”予防”、つまり自社のサイトをそもそも踏み台化させないための対策とはなんでしょうか。それをお話するのに、まずは攻撃者の目線に立ってみます。

攻撃者がWebサイトへの攻撃を行う際、どのような経路が使われるでしょうか。建物にたとえると比較的誰もが出入できる表玄関と鍵を持った者のみが通ることのできる裏口からのアクセスが考えられます。つまり、以下の二つの経路が考えられます。

・一般ユーザーがWebサイトにアクセスする経路

・システム管理者がリモートからアクセスする経路

では、これらの経路に対してどのような攻撃を受けると、踏み台利用されてしまうでしょうか。代表的な攻撃とそれぞれWebサイトが踏み台に悪用される恐れがあるか否かを整理します(表1)。

表1. 代表的な攻撃種類ごとの踏み台として悪用される恐れの有無

| 攻撃種類 |

踏み台として悪用される可能性 ○:あり、―:なし |

|

| 一般ユーザー用経路 | システム管理者用経路 | |

| Webアプリケーションの脆弱性を突く攻撃 | ○ | ー |

| プロダクト脆弱性を突く攻撃 | ○ | ○ |

| DoS/DDoS攻撃 | ー | ー |

| 不正アクセス(認証の突破) | ○ | ○ |

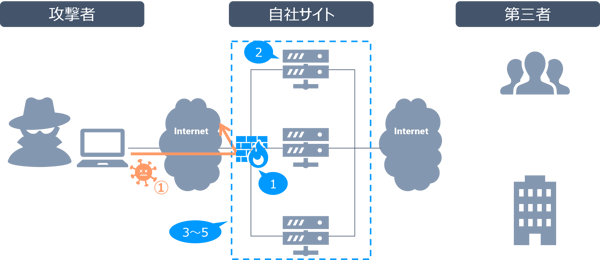

これらのサイバー攻撃の対策として、基本的なものは以下のように図示できます(図3)。

| 1. | ファイアウォールなどにより必要最低限のインバウンド通信(インターネットからWebサイトへの通信)のみを許可する。 | ||

| 2. | ApacheなどのWebサーバのプロセスの実行ユーザーに管理者権限(rootやAdministratorなど)を与えない。 | ||

| 3. | 認知したプロダクトの脆弱性に対して、速やかにセキュリティパッチの適用要否判断および適用をする。 | ||

| 4. | インターネット経由のシステム管理者用リモート接続経路の認証について次のいずれかを満たす。 | ||

| 1. | 組織内のIPアドレスからのみアクセスできるよう、技術的な制限をする。 | ||

| 2. | 許可された端末からのみアクセスできるよう、電子証明書によって認証する。 | ||

| 3. | 複数回の個人認証を行う。上記二つのいずれも満たさない場合、下記全てを満たす。 | ||

| ・ | SSL/TLSやSSHなどにより認証情報を暗号化しインターネット上に送信する。 | ||

| ・ | 特権ID利用者が退職、異動した際、ID削除または認証情報(パスワードなど)変更・リセットをする。 | ||

| ・ | プロダクトの不要なデフォルト・ユーザーを削除または無効化するか、その初期パスワードを変更する。 | ||

| 5. | ブルートフォース攻撃対策として、パスワード試行に一定回数失敗した場合、一時的にそのユーザーを使用できなくする。 | ||

図3. 踏み台攻撃”予防”の対策(NRIセキュアが作成)

Point2. 封じ込め

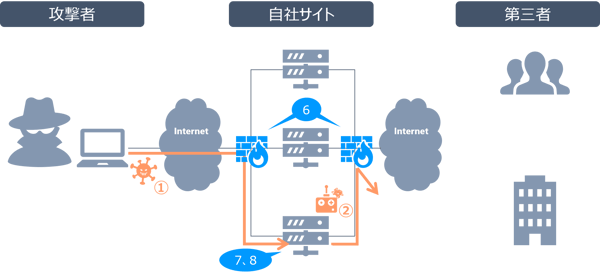

万が一踏み台とされてしまった場合に備え、外部への攻撃を”封じ込め”られるような対策を実施する必要があります(図4)。

| 6. | ステートフル・ファイアウォールにより、必要最低限なインバウンド通信/アウトバウンド通信のみを許可する。 | ||

| 7. | 必要最低限のディレクトリのみをWebサーバに公開させる。 | ||

| 8. | Webサーバのプロセスを実行しているユーザーに公開ディレクトリおよびそのディレクトリ内のファイルへの書き込み権限を与えない。 | ||

図4. 踏み台攻撃”封じ込め”の対策(NRIセキュアが作成)

Point3. 追跡

外部への攻撃のための踏み台とされてしまった場合、あるいは第三者からの通報によりその疑いがかけられた場合に、攻撃者ではないことを証明する必要があります。そのために、攻撃者の行動が”追跡”できるよう、平時から実施すべき対策があります(図5)。

| 9. | 踏み台化し、第三者へ攻撃していることが特定できるログ(アクセス元/先IPアドレス、アクセス日時、ポート番号等)を取得し、調査に十分な期間(90日以上を目安)分を保管する。 | ||

| 10. | 攻撃者から、踏み台化する攻撃を受けたことが特定できるログ(アクセス元IPアドレス、アクセス日時、リクエスト・プロトコル名、リクエスト・メソッド名、リクエストされたURLパスとファイル名、レスポンス・ステータス等)を取得する。 | ||

図5. 踏み台攻撃”追跡”の対策(NRIセキュアが作成)

おわりに

いかがでしたでしょうか。本記事では踏み台攻撃の基礎と、比較的少ない予算と労力で実施できるセキュリティ対策を解説してみました。上記だけでは必ずしも十分な対策とは言えないですが、おさらいする意味も含めて自社の対策と照らし合わせていただけたら幸いです。

また、Secure SketCHに登録すると、マルウェア感染への対策やサイバー攻撃の予兆検知といった対策をどのくらいの国内企業が実施しているかがすぐにわかります。

是非、登録して確認してみてください!