「ITに関するシステムやサービス等を供給する企業」及び「経営戦略上 ITの利活用が不可欠である企業」の経営者を対象として、サイバー攻撃から企業を守る目的で、経済産業省と情報処理推進機構(IPA)によって2015年に「サイバーセキュリティ経営ガイドライン Ver1.0」が公開、その後2017年にVer2.0に改訂されました。そしてこの度2023年3月に、約6年ぶりに3.0に改訂されました。

本記事では、サイバーセキュリティ経営ガイドライン Ver3.0の改訂概要 及び 対策のポイントを解説していきます。

▶「経営層を納得させるセキュリティ予算獲得術」をダウンロードする

はじめに|サイバーセキュリティは経営課題に

近年、デジタル化、サプライチェーンの拡大、テレワークの普及などにより、サイバーセキュリティに関する脅威が増加すると共に、攻撃の手法も巧妙化しています。企業へのサイバー攻撃により、インシデント対応の金銭的影響に加え、システム停止や営業活動の停滞を引き起こす可能性があります。

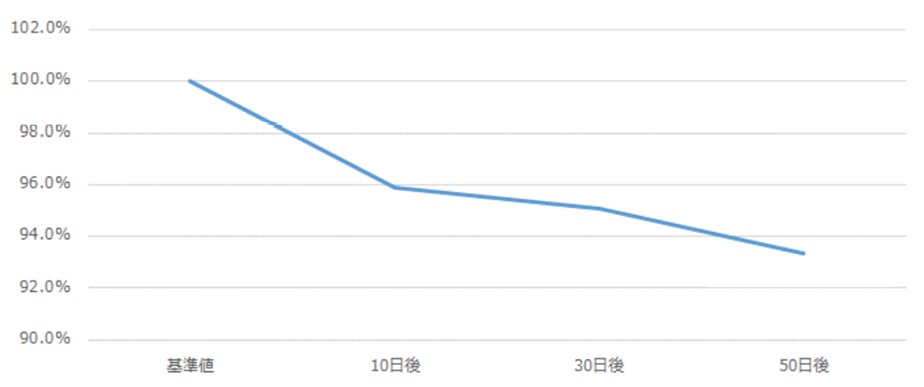

JCIC(一般社団法人 日本サイバーセキュリティ・イノベーション委員会)が、2022年3月に発表した調査結果によると、不正アクセス等の適時開示を行った企業の株価について、被害の開示50日後で平均6.3%下落したとのことです。このことからも、サイバーセキュリティは経営課題と考えてよいでしょう。

不正アクセス等の適時開示後の株価推移

引用:JCIC「社内のセキュリティリソースは「0.5%以上」を確保せよ ~DX with Security を実現するためのサイバーリスク数値化モデル~」(2022年3月)

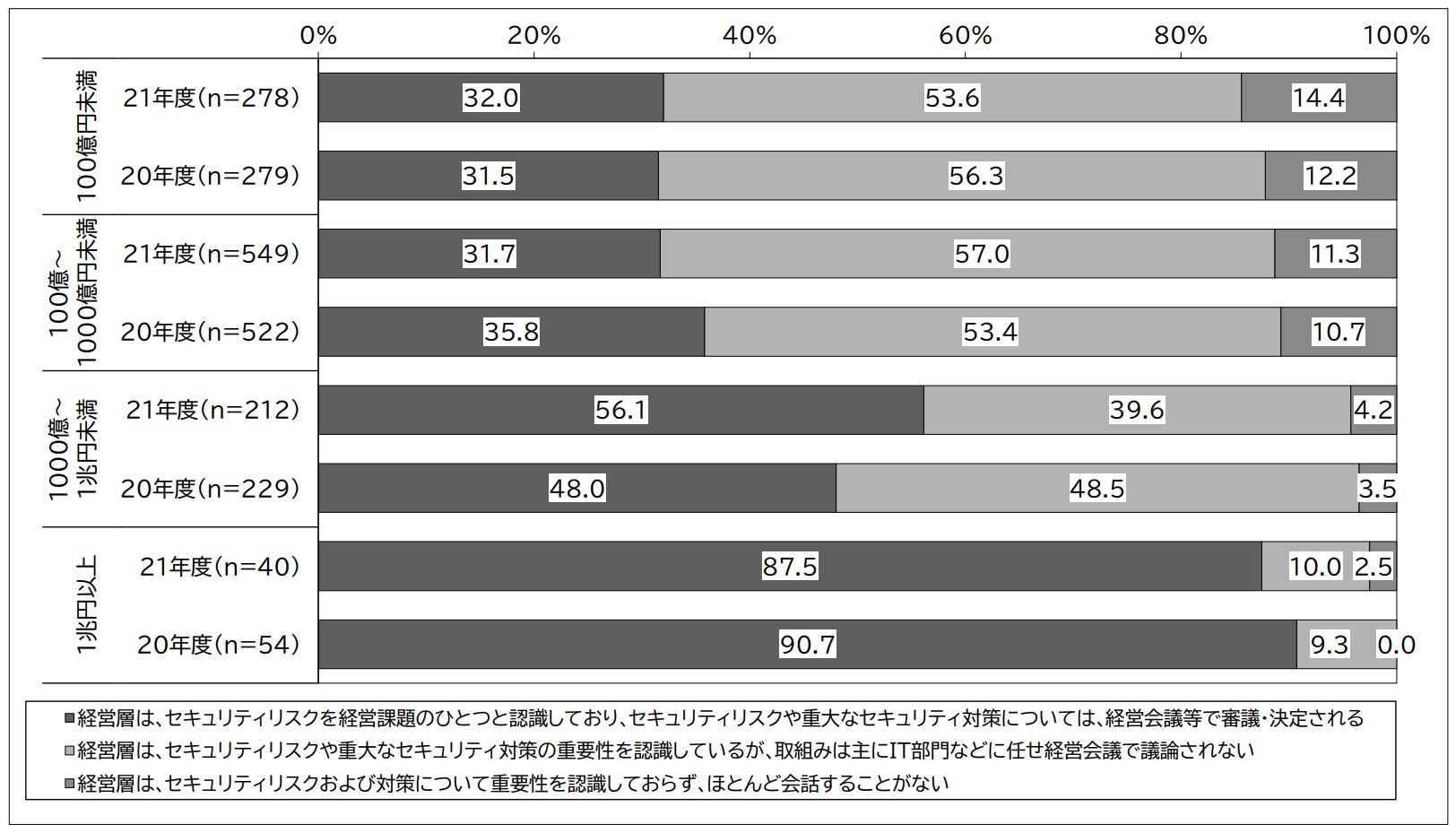

また、日本情報システム・ユーザー協会が発表した 「企業IT動向調査報告書2022」によると、「セキュリティリスクや重大なセキュリティ対策について経営会議等で審議・決定される割合」は、3割台に留まります。特に売上高1000億円未満の企業では、経営層の関与度合いが低い傾向があります。

売上高別 情報セキュリティへの経営層の関与度合い(2021年度)

引用:一般社団法人 日本情報システム・ユーザー協会 「企業IT動向調査報告書2022」

サイバーセキュリティ経営ガイドラインとは

概要

「サイバーセキュリティ経営ガイドライン」は、企業リスクマネジメントの一貫として、企業がサイバーセキュリティに関するリスクを評価し、そのリスクを適切に管理することが求められています。また、経営層の意思決定や意識改革にも着目し、サイバーセキュリティをサプライチェーン全体での取り組みとして推進することも求められています。

ガイドラインの構成

本ガイドラインは、経営者が認識すべき「3原則」と、担当幹部(CISOなど)が実施すべき「重要10項目」から構成されています。

各項目の内容については、過去に弊社記事「サイバーセキュリティ経営ガイドラインVer2.0とは?重要10項目も解説」で取り上げているため、併せてご参照ください。以降では、今回のVer3.0改訂の背景や改訂内容、効果的に実践する為の留意点にフォーカスして解説します。

サイバーセキュリティ経営ガイドライン Ver3.0改訂の背景

Ver2.0公開以降の社会や企業、IT環境の急激な変化に対応すべく、Ver3.0では主に以下の観点で見直しが実施されました。

- デジタル環境を活用した働き方の多様化(テレワーク等)

- サイバーセキュリティ対策対象の拡大(従来のIT系から制御系を含むデジタル基盤に拡大)

- ランサムウェアによる被害の拡大(従来の情報漏洩から事業停止に拡大)

- サプライチェーン全体でのサイバーセキュリティ対策の必要性の高まり

- コーポレートガバナンスおよびリスクマネジメントの改善に向けた取り組みへの社会的関心の高まり

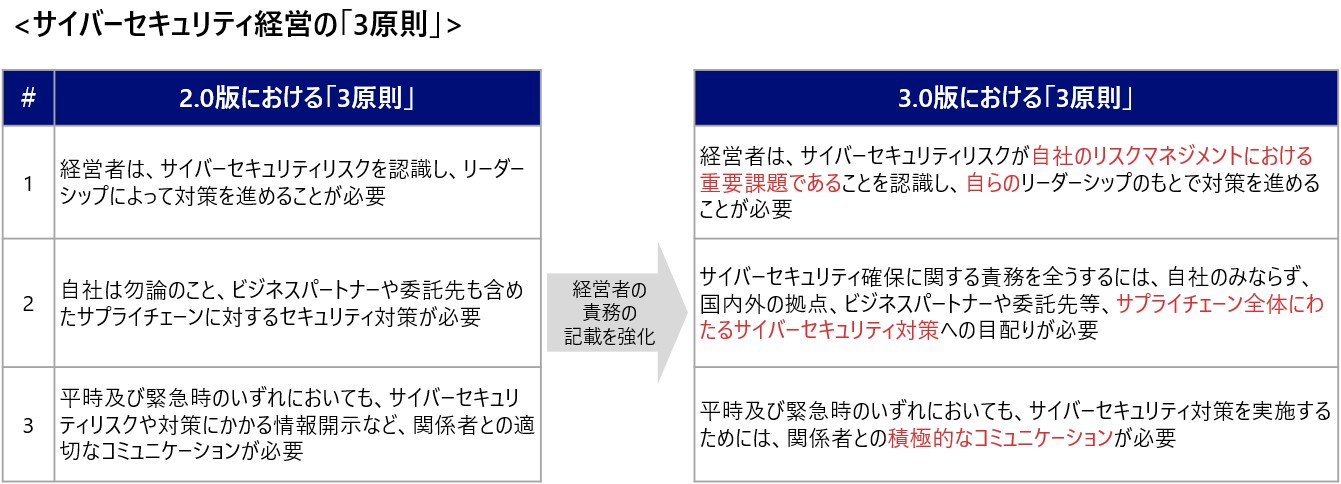

サイバーセキュリティ経営の「3原則」改訂内容

サイバーセキュリティ経営の「3原則」について、主に以下が改訂されました。

#1 経営者は、サイバーセキュリティリスクが自社のリスクマネジメントにおける重要課題であることを認識し、自らのリーダーシップによって対策を進めることが必要

サイバーセキュリティリスクを重要課題と位置づけ、対策の実施を通じてサイバーセキュリティに関する残留リスクを許容水準まで低減することは、経営者としての責務であること等が明記されました。

#2 サイバーセキュリティ確保に関する責務を全うするには、自社のみならず、国内外の拠点、ビジネスパートナーや委託先等、サプライチェーン全体にわたるサイバーセキュリティ対策への目配りが必要

利用しているクラウドサービスや、デジタル環境を介した外部とのつながりも含めたサプライチェーン全体を俯瞰し、サイバーセキュリティ対策を実施する必要があること等が明記されました。

#3 平時及び緊急時のいずれにおいても、サイバーセキュリティ対策の効果を高めるためには、関係者との積極的なコミュニケーションが必要

社外関係者(株主、顧客等)はもとより、社内関係者(セキュリティ担当者、事業担当責任者等)とも平時から積極的にコミュニケーションをとる必要があること、当該コミュニケーションの仕組みがインシデント発生時にも機能し、初動対応や外部関係者への円滑な説明にもつながること等が明記されました。

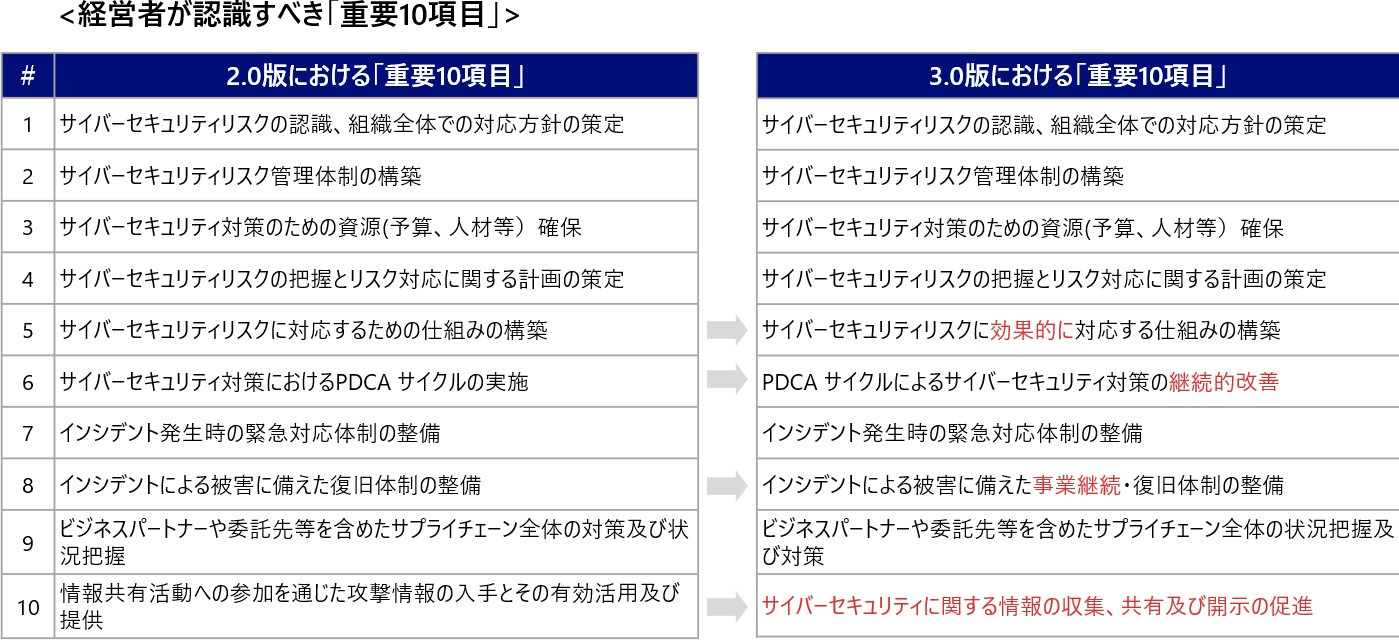

経営者が認識すべき「重要10項目」改訂内容

経営者が認識すべき「重要10項目」について、主に以下が改訂されました。

#1 サイバーセキュリティリスクの認識、組織全体での対応方針の策定

「経営者がサイバーセキュリティリスクを経営リスクとして認識していないことによる被害の拡大」や、「形式的な対応方針の策定によるリスク対応の効果不足」、「事業基盤に影響を及ぼすリスクに応じた対応方針の検討の必要性」等が追記されました。

#2 サイバーセキュリティリスク管理体制の構築

「重要インフラに関わる企業におけるリスク管理体制構築時の経営層、CISO、戦略マネジメント層、システム担当者の役割と責任の明確化」や、「内部統制を機能させる観点での、サイバーセキュリティ対策の有効性・報告に関する信頼性確保等を保証するための役割の明確化」、「人材確保・育成に関する資料」等が追記されました。

#3 サイバーセキュリティ対策のための資源(予算、人材等)確保

「残存するサイバーセキュリティリスクを許容範囲以下に抑制するための方策の検討」や、「具体的な対策に取り組むための資源(予算、人材等)を確保することの重要性」、「全役職員のセキュリティ意識と対策スキル向上のための人材育成施策の実施」等が追記されました。

#4 サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

「外部クラウドサービス環境や新しい働き方(テレワーク)の影響を考慮した自社情報の特定」や、「リスクアセスメントのアプローチ例」、「リスクの把握及び対策の検討における資料」等が追記されました。

#5 サイバーセキュリティリスクに効果的に対応する仕組みの構築

「事業環境やリスクの変化に応じた体制や仕組みの見直し」や、「ゼロトラストモデルに基づく対策を講じる場合の認証強化やインシデント予兆段階での即時検知と対処」、「クラウドサービスの利用に関連した多層防御の対策」、「対策実施時に自社で人材を確保できない場合の外部人材の適切な活用」、「インシデントによるシステム停止時のBCPの策定」等が追記されました。

#6 PDCA サイクルによるサイバーセキュリティ対策の継続的改善

「PDCAプロセスにおけるPlanやCheckで考慮すべきポイント」や、「サイバーセキュリティリスク管理に関するKPIの指標(被害額、サービス中断時間、要員スキルの自己評価等)」 等が追記されました。

#7 インシデント発生時の緊急対応体制の整備

「制御系を含むサプライチェーン全体のインシデント対応体制(CSIRT等)の整備」や、「CSIRTに必要な能力やインシデント対応訓練の実施時の留意点」、「インシデント対応訓練を行わなかった場合の具体的な影響」等が追記されました。

#8 インシデントによる被害に備えた事業継続・復旧体制の整備

「BCPにおける制御系の考慮」や、「サプライチェーンを含めたBCP演習の実施」、「業務のデジタル化に伴うIT環境/デジタル環境の復旧計画」、「設備投資計画立案時における事業継続影響要因としてのサイバーセキュリティリスクの追加」等が追記されました。

#9 ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把握及び対策

「対策状況把握対象のサプライチェーン全体への拡大」や、「サプライチェーン全体での効果的な対策の検討」、「ビジネスパートナーや委託先の対応能力の状況に応じた対策の例示」、「契約時におけるビジネスパートナーとのサイバーセキュリティ対策の役割と責任の明確化」、等が追記されました。

#10 サイバーセキュリティに関する情報の収集、共有及び開示の促進

「株主やステークホルダーとの対話」や、「広報による一般向け情報開示等の機会における適切な情報提供」、「情報共有先のコミュニティの具体例」等が追記されました。

サイバーセキュリティ経営ガイドラインを効果的に実践するには

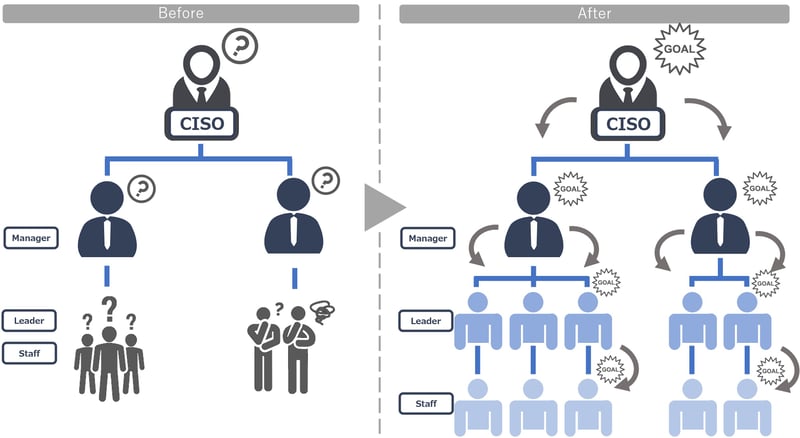

サイバーセキュリティ経営ガイドラインを効果的に実践するには、経営層と現場が一体になってセキュリティ対策を推進することが必要不可欠です。その実現に際して、以下がポイントとなります。

- ポイント1. 経営層への意識付け、トップダウンによる施策推進

- ポイント2. 現場による具体的かつ効果的な対策の推進

それぞれについて解説します。

ポイント1. 経営層への意識付け、トップダウンによる施策推進

経営層がセキュリティ対策の重要性を理解しないまま対策を進めると、以下のような問題が発生する可能性があります。

現場がセキュリティ対策に取り組まない

経営層からのトップダウンでの号令がないことで、現場もセキュリティ対策についての意識が低くなる傾向があります。これにより、現場がセキュリティ対策に対して消極的になり、組織全体でのセキュリティ対策が十分に進まないといった問題が生じる可能性があります。

セキュリティ対策に関する予算やリソースの割り当てが不十分になる

現場がセキュリティ対策について提案しても経営層が理解を示さず、セキュリティ対策に必要となる予算やリソースの割り当てが不十分になる傾向があります。これにより、十分なセキュリティ対策を行うことができず、結果、セキュリティリスクが高まります。

このような問題が発生しないようにするためには、サイバーセキュリティに関する現状の脅威や企業への影響、経営層に求められているリーダーシップを理解して、トップダウンで対策を推進することの重要性を経営層が理解する必要があります。

トップダウンによる施策推進のイメージ

ポイント2. 現場による具体的かつ効果的な対策の推進

ポイント2. 現場による具体的かつ効果的な対策の推進

サイバーセキュリティ経営ガイドラインは、NIST Cybersecurity Framework(CSF)やCIS Controls、NIST SP800-61など他のサイバーセキュリティ関連のフレームワークの項目で補完することで、現場が対策をより具体的に理解することができ、より実効性のある対策が実現できます。以下に3つの具体例を挙げます。

例1: サイバーセキュリティリスクの把握と対応計画の策定

指示4.のサイバーセキュリティリスクの把握と対応に関する計画策定に対し、CSFの管理体制の項目で補完します。

具体的には、ガイドライン付録A「4-1 守るべきデジタル環境、サービス及び情報を特定し、当該資産の場所やビジネス上の価値等に基づいて対策の優先順位付けを行っている」 の項目に対して、CSF内の 「ID.AM-1:自組織内の物理デバイスとシステムが、目録作成されている」「ID.AM-2:自組織内のソフトウェアプラットフォームとアプリケーションが、目録作成されている」「ID.AM-5リソース(例:ハードウェア、デバイス、データ、時間、人員、ソフトウェア)が、それらの分類、重要度、ビジネス上の価値に基づいて優先順位付けられている」といった項目で補完することにより、IT資産の特定や優先順位付けを実行することができます。

例2: 端末・サーバ等の技術的防御策

指示5. の端末・サーバ等の技術的防御策に対し、CIS Controlsの技術的防御策の項目で補完します。

具体的には、サイバーセキュリティ経営ガイドライン付録A-2.「5-4重要業務を行う端末・サーバ等には複数の技術的防御策を実施している」に対して、CIS Controlsの「10.1 マルウェア対策ソフトウェアを導入し維持する(デバイス,保護)」「13.7 ホストベースの侵入防止ソリューションを導入する」といった項目で補完することにより、実効性のある技術防御策を実行することができます。

例3: インシデント対応専門チームの設置

指示7.のインシデント発生時の緊急対応体制の整備に対し、NIST SP800-61の「緊急時のインシデント対応体制の明確化」の項目で補完します。

具体的には、ガイドライン付録A-2.「7-2 インシデントに対応可能な専門チーム(CSIRT 等)を設置している」に対して、NIST SP800-61の「付録A 推奨事項 A.1.2インシデント対応チームの構成とサービス」項目の「事件処理に参加してもらう必要がある組織内のほかのグループを明確にする」や「チームが提供するサービスを決める」といった項目で補完することにより、実効性のあるインシデント対応チームを構成することができます。

他の項目についても、必要に応じてサイバーセキュリティに関する公的なフレームワークを併用すると効果的です。

さいごに

本記事では、サイバーセキュリティ経営ガイドラインの概要やVer3.0での改訂ポイント、効果的な実践ポイントについてご紹介・解説してきました。記事の冒頭でも触れたとおり、企業においては経営観点から、現場と一丸となって自社に関わるサイバーセキュリティ対策を推進することが非常に重要であり、効果的です。

NRIセキュアでは、数多くのコンサルティングの実績とそこで培った経験やノウハウを活かし、経営層への啓発や、より現場が具体的に理解し易いよう、他のセキュリティレームワーク(NIST Cybersecurity Framework(CSF)、CIS Controls、 NIST SP800-61等)をもとに補完したNRIS独自の評価シートを利用して企業の対策状況を評価し、対策立案をする対応支援サービスを提供しています。

本サービスについては、下記リンクからお問い合わせください。

参考:経済産業省・独立行政法人情報処理推進機構「サイバーセキュリティ経営ガイドラインVer3.0」