企業のIT活用が進む中、規模を問わずあらゆる企業でサイバー攻撃から身を守るためのセキュリティ対策が求められています。一方で「どこから始めればいいかわからない」、「セキュリティ対策にお金をかけられない」など、課題を抱えている企業も少なくないのではないでしょうか。

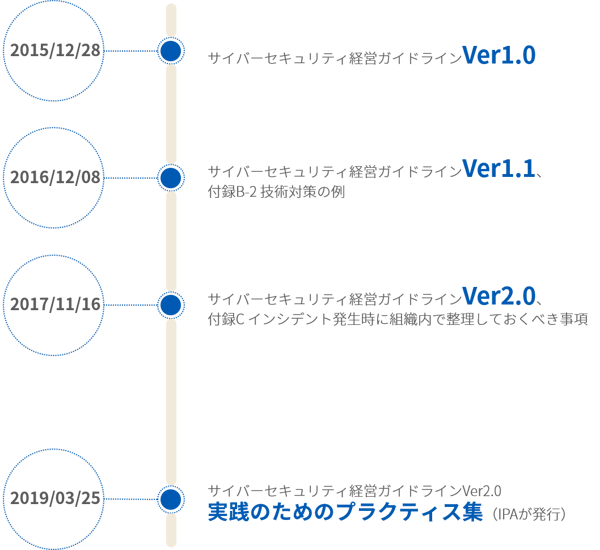

経済産業省はこのような事態を受けて経営者がリーダーシップを発揮してセキュリティ対策を推進できるよう、2015年に「サイバーセキュリティ経営ガイドライン」を策定・公開しました。

以後、数回の改訂を経て、2019年3月にはIPAから「実践のためのプラクティス集」が公開されるなど、企業が参照できる指針としてアップデートを続けています。

本記事では「サイバーセキュリティ経営ガイドライン」とはなにか、何が書かれていてどこがポイントか、理解を深めるための解説をします。

サイバーセキュリティ経営ガイドラインVer2.0とは?

サイバーセキュリティ経営ガイドラインとは経済産業省とIPAが共同で策定した企業向けのセキュリティガイドラインです。

経済産業省のサイトから誰でも無料で見ることができ、企業のセキュリティ対策実施の指針として利用することができます。日本の行政機関が発行したガイドラインではありますが、法的強制力はなく、あくまで推奨事項をまとめたものです。

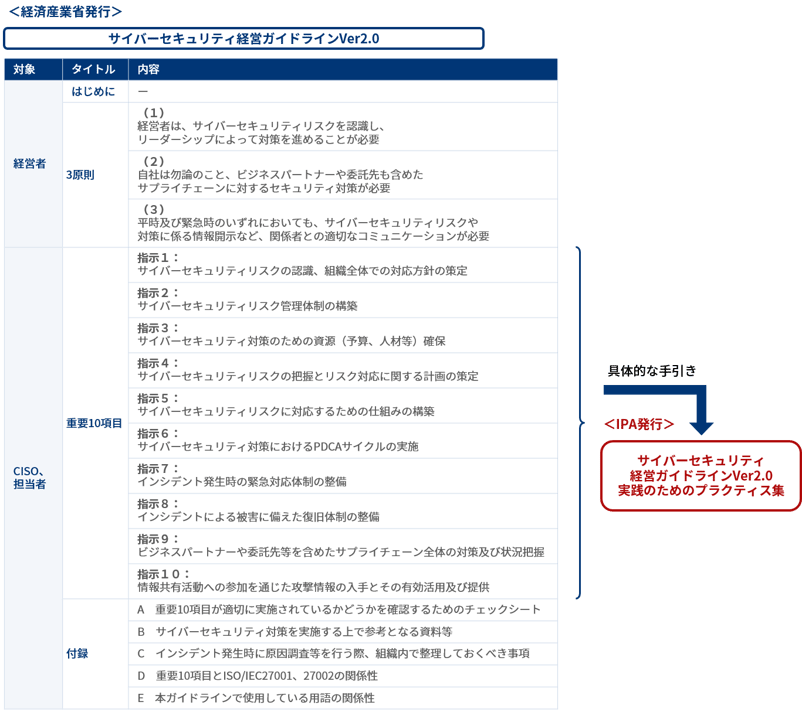

本ガイドラインは、大企業及び中小企業(小規模事業者を除く)の経営者を対象として、サイバー攻撃から企業を守る観点で、経営者が認識する必要がある「3原則」、及び経営者がサイバーセキュリティ対策を実施する上での責任者となる担当幹部(CISO等)に指示すべき「重要10項目」をまとめたものである。

* サイバーセキュリティ経営ガイドラインより引用

2015年の初版公開から何度かの改変を実施し、さらに直近2019年3月には「実践のためのプラクティス集」がIPAから公開されました。

図.サイバーセキュリティ経営ガイドラインに関する公開変遷

このように時代の背景を捉えて内容が更新され、また、内容も企業規模によらない共通的な言葉で書かれていることから、一度は目を通しておきたいガイドラインです

またプラクティス集が発行されるなど、企業の利用促進のための動きも活発で、セキュリティガイドラインのスタンダードとしてより一層浸透していくでしょう。

サイバーセキュリティ経営ガイドラインの構成

サイバーセキュリティ経営ガイドラインは巻頭で”はじめに”と題し、「なぜセキュリティ対策に対して経営者が十分なリーダーシップを発揮する必要があるか」ということを解説しています。それ以降に「3原則」、「重要10項目」、「付録」と続きます。

経営層は少なくとも「はじめに」と「3原則」は認識し、「重要10項目」の実行はCISOなどの担当幹部に指示すべき、とあります。また、重要10項目の実施にあたって参考となる情報を「付録」として提示しています。

また、IPAが発行する実践のためのプラクティス集は、重要10項目を実施するにあたりより具体的な手引きを求める声を受けて、事例を含む取り組みの考え方やヒントを提供しています。

図. サイバーセキュリティ経営ガイドラインの構成(公式ガイドラインよりNRIセキュアが作成)

サイバーセキュリティ経営ガイドラインのVer1.1→Ver2.0の改訂ポイント

2017年にVer2.0が公開されたときに、Ver1.1からの改訂ポイントも公開されました。それによると、3原則は維持しつつ、重要10項目を中心に基本構成が見直されました。

【経営者が認識すべき3原則】

(1)経営者は、サイバーセキュリティリスクを認識し、リーダーシップによって対策を進めることが必要

(2)自社は勿論のこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要

(3)平時及び緊急時のいずれにおいても、サイバーセキュリティリスクや対策に係る情報開示など、関係者との適切なコミュニケーションが必要

3原則では変わらず「リーダーシップの発揮」「サプライチェーン強化」「情報共有」が明記されました。

重要10項目は主に米国のNIST CSF(サイバーセキュリティフレームワーク)の記載内容や、サイバー攻撃の巧妙化を受けて改訂されました。改訂前はサイバー攻撃を受ける前の事前の対策に焦点をあてていましたが、改訂後は事後の対策(検知、対応、復旧)の内容を強化しました。

改訂後の重要10項目の内容について、次章で解説します。

サイバーセキュリティ経営の重要10項目

サイバーセキュリティ経営ガイドラインでは重要10項目のそれぞれについて、対策を怠った場合のシナリオや対策例についても記載されています。以降は重要10項目を図解し、ポイントを解説していきます。

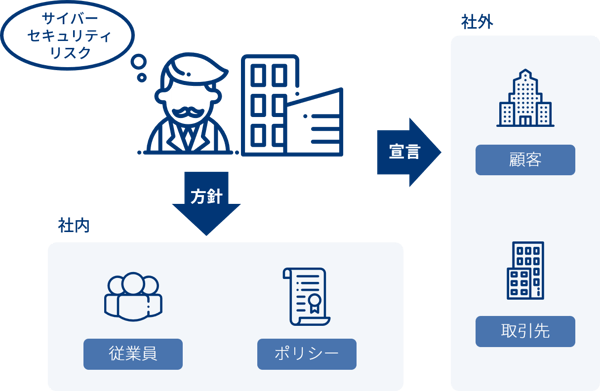

指示1:サイバーセキュリティリスクの認識、組織全体での対応方針の策定

サイバーセキュリティリスクを経営リスクの一つとして認識し、組織全体での対応方針(セキュリティポリシー)を策定させる。

経営者はサイバーセキュリティリスクを経営リスクとして認識し、どのように対処するのか方針をポリシーとして定めて社内外に周知します。

従業員はポリシーの内容を理解し、遵守できるよう教育等を通じて周知徹底します。

また、顧客や取引先といったステークホルダーにポリシーを公開することで、企業としての姿勢を示し、信頼性を得ることが可能になります。

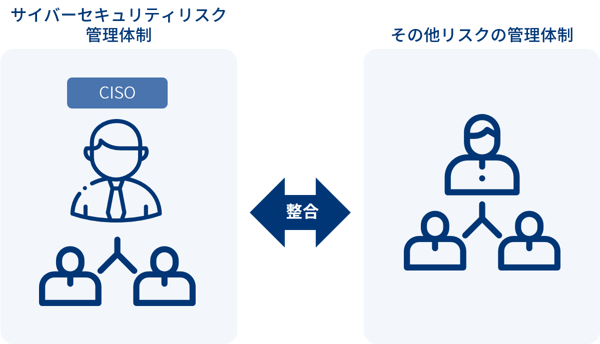

指示2:サイバーセキュリティリスク管理体制の構築

サイバーセキュリティ対策を行うため、サイバーセキュリティリスクの管理体制(各関係者の責任の明確化も含む)を構築させる。

その際、組織内のその他のリスク管理体制とも整合を取らせる。

サイバーセキュリティリスクは組織が抱える経営リスクの1つです。

ビジネス戦略リスクやシステムリスクなどのその他のリスク管理と整合をとりつつ、サイバーセキュリティリスクを管理する体制を整備する必要があります。その際、CISO(最高情報セキュリティ責任者)等を設置し、事業戦略や経営方針と合っているか?といった経営目線を取り入れると良いでしょう。

セキュリティ人材不足の解消には「CISO」のリーダーシップが有効|NRIセキュア調査結果

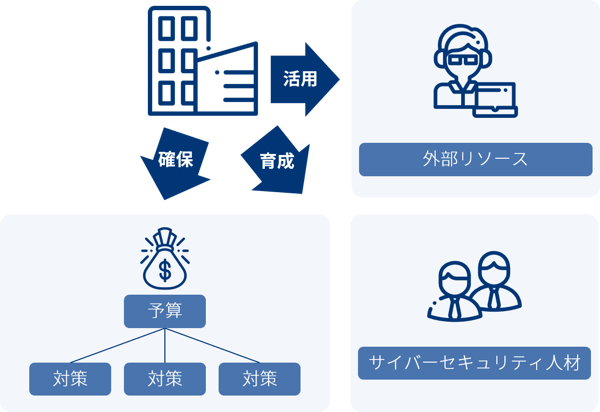

指示3:サイバーセキュリティ対策のための資源(予算、人材等)確保

サイバーセキュリティリスクへの対策を実施するための予算確保とサイバーセキュリティ人材の育成を実施させる。

ヒト・モノ・カネ(最近ではこれに加えて情報・時間・知的財産)といった資源の確保には、経営層の関与が欠かせません。効果的かつ持続的なセキュリティ対策の実施には適切な予算確保が必要です。

また、セキュリティ人材不足が叫ばれる今、セキュリティ人材の確保・育成は企業にとって重要な問題です。キャリアパスの整備や教育制度の充実が人材確保の鍵を握るでしょう。自社内での確保が難しい場合は外部リソースの積極的な活用も検討したいです。

セキュリティ人材の育成ステップ|サイバー時代に最適な資格と研修

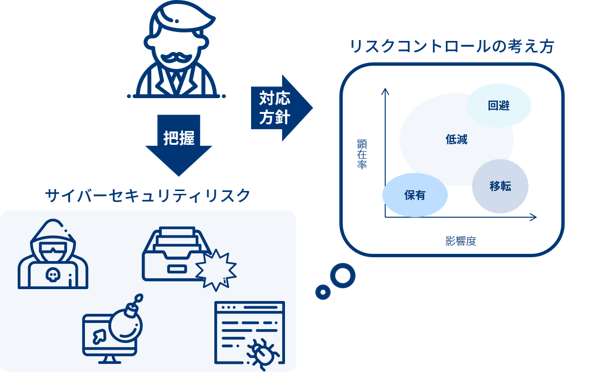

指示4:サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

経営戦略の観点から守るべき情報を特定させた上で、サイバー攻撃の脅威や影響度からサイバーセキュリティリスクを把握し、リスクに対応するための計画を策定させる。

その際、サイバー保険の活用や守るべき情報について専門ベンダへの委託を含めたリスク移転策も検討した上で、残留リスクを識別させる。

企業にとってサイバー攻撃の脅威から守りたいものは百社百様に異なります。情報セキュリティの3要素(機密性・完全性・可用性)はどの企業も考慮すべきですが、企業によって重点をおく要素が変わってきます。

例えば以下の違いが挙げられます。

- ECサイトを運営する会社であればユーザのアカウント情報の漏洩(機密性の侵害)

- IoT工場で製品を作る製造業の会社であれば工場の稼働停止(可用性の侵害)

- ニュース配信サイトであれば記載内容の改ざん(完全性の侵害)

これらの事象はそれぞれ企業存続に打撃を与えかねない事態を招く可能性があるでしょう。

- 自社にとって守りたいものは何か?

- 守りたいものがサイバー攻撃で侵害される可能性(サイバーセキュリティリスク)はあるか?

- それらのリスクの大きさ(影響度×顕在率)はどのくらいか?

企業はこれらを把握し、リスクコントロールの方針を定め、対応計画を策定します。

例えば「発現したら企業に与える影響は大きいが、発現する可能性自体は低い」といったリスクはサイバー保険の加入などでリスクを他社等に移転するのも有効です。

サイバー保険を活用するための7つのポイント|Q&A形式で解説

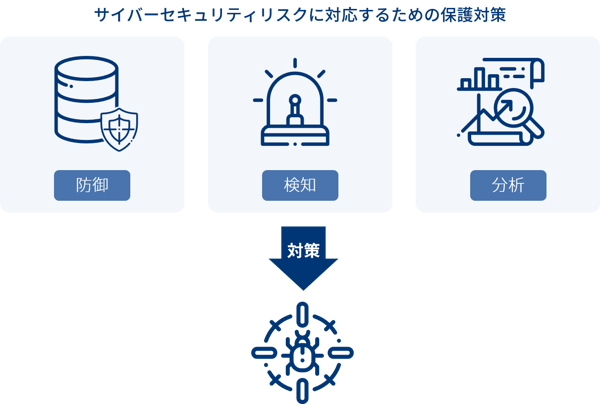

指示5:サイバーセキュリティリスクに対応するための仕組みの構築

サイバーセキュリティリスクに対応するための保護対策(防御・検知・分析に関する対策)を実施する体制を構築させる。

指示4で定めたリスク対応計画に従って保護対策を実施します。セキュリティソリューションといった防御策の導入は、導入するだけでなく、攻撃を検知して担当者にアラートを飛ばすなど、迅速な対応につなげられるよう運用体制を構築するまでが重要です。

そして攻撃を検知する、つまり”異常を検知する”には、”通常状態を知っておく”必要もあります。ログの分析などを通じて異常検知のしきい値を定めることも求められます。

ソリューションといった技術的な対策だけではなく、従業員に対する教育や物理ゾーニングといった組織的対策も実施する必要があります。

セキュリティ対策の考え方<前編>|全体俯瞰で「バランス」を取る

セキュリティ対策の考え方<後編>|ガイドラインで効率的な脅威分析

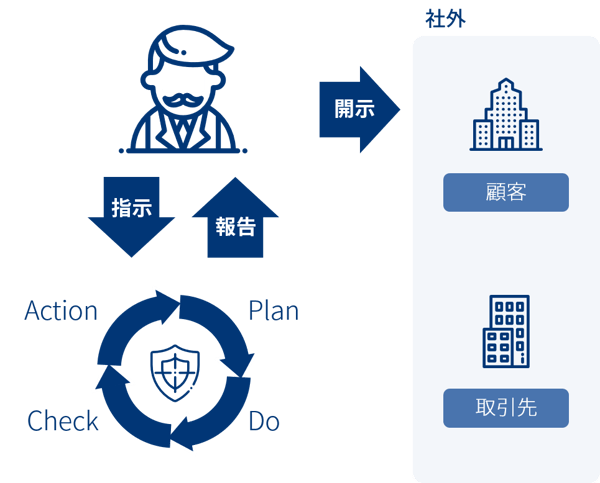

指示6:サイバーセキュリティ対策におけるPDCAサイクルの実施

計画を確実に実施し、改善していくため、サイバーセキュリティ対策をPDCAサイクルとして実施させる。

その中で、定期的に経営者に対策状況を報告させた上で、問題が生じている場合は改善させる。

また、ステークホルダーからの信頼性を高めるため、対策状況を開示させる。

指示4、5で見た通り、企業存続に打撃を与えかねないリスクに対応するためにセキュリティ対策を実施する必要があります。つまり、対策実施が立ち消えになるようなことはあってはならず、PDCAサイクルを用いて実行し、リスクに対処できていることを確実にします。

そのために経営層は「報告を受けること、改善指示を出すこと」で積極的に関与する必要があるでしょう。また、PDCAサイクルを回さず対策の見直しを実施しないと最新のサイバー脅威に対応できず、対策自体が陳腐化する可能性もあります。

そしてこれらの対策実施状況を外部に開示することでステークホルダーからの信頼向上、企業価値向上も期待できます。セキュリティ対策実施の取り組み姿勢が外部から好意的に評価されうることを示しています。

なお、PDCAサイクルではなく、OODAループを使った対策実行方法もおすすめです。

指示7:インシデント発生時の緊急対応体制の整備

影響範囲や損害の特定、被害拡大防止を図るための初動対応、再発防止策の検討を速やかに実施するための組織内の対応体制(CSIRT等)を整備させる。

被害発覚後の通知先や開示が必要な情報を把握させるとともに、情報開示の際に経営者が組織の内外へ説明ができる体制を整備させる。

また、インシデント発生時の対応について、適宜実践的な演習を実施させる。

日々サイバー攻撃手法が進化し新たな脅威が生まれていく中で、セキュリティインシデントが起こる可能性をゼロにすることは不可能です。もちろんインシデントが発生しないように投資対効果に見合った対策を実施することは重要ですが、「インシデントの発生を前提とした体制の構築」が企業には求められています。

具体的には、CSIRTと呼ばれるインシデント発生時の対応や、平時に脅威動向などの情報収集を行う体制を整備します。また、インシデント発生時には関係各所に報告や情報共有が必要な場合があります。迅速に対応できるよう、組織内だけでなく、組織外を含めた対応体制を整備する必要があります。

インシデント発生時の対応の遅れ・報告の遅れが企業価値を下げる可能性があることは想像に易いでしょう。一方で、インシデント発生時の対応が高く評価され、逆にユーザ数が増加した、という事例もあります。

【図解】情報漏洩でユーザー数増加?Timehopの事例から考える理想のインシデント対応

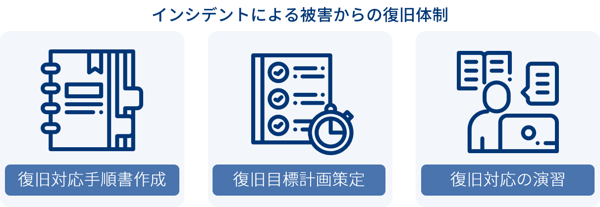

指示8:インシデントによる被害に備えた復旧体制の整備

インシデントにより業務停止等に至った場合、企業経営への影響を考慮していつまでに復旧すべきかを特定し、復旧に向けた手順書策定や、復旧対応体制の整備をさせる。

BCPとの連携等、組織全体として整合のとれた復旧目標計画を定めさせる。

また、業務停止等からの復旧対応について、適宜実践的な演習を実施させる。

インシデントが発生した際、例えばECサイトを停止せざるを得ない事態に陥った場合、いつまでに復旧すれば経営へのダメージが極小で抑えられるでしょうか。数時間でしょうか、いや、数分でしょうか。平日夜間なのか、休日日中なのかでも影響の度合いは変わってくるのではないでしょうか。

このように企業はインシデントが発生した際、予め定めた目標内で迅速に復旧するために手順書を整備し復旧対応の演習を日頃から実施する必要があります。

サイバーも「防災訓練」の時代へ!企業が実施すべき演習のやり方

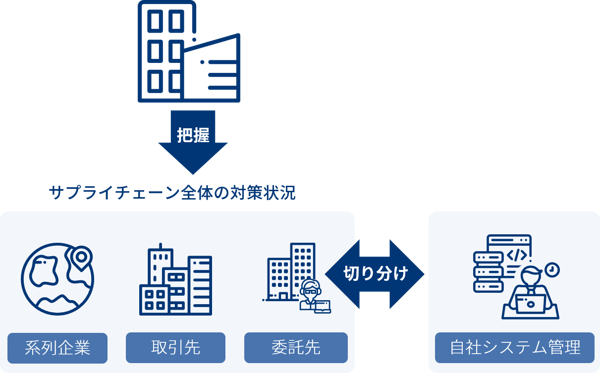

指示9:ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握

監査の実施や対策状況の把握を含むサイバーセキュリティ対策のPDCAについて、系列企業、サプライチェーンのビジネスパートナーやシステム管理の運用委託先等を含めた運用をさせる。

システム管理等の委託について、自組織で対応する部分と外部に委託する部分で適切な切り分けをさせる。

系列企業や委託先企業とシステムやネットワークを通じてつながっている場合、それらの企業の対策不備の影響を受けて自社が攻撃を受けることもあるでしょう。

セキュリティ対策は”桶の理論”と言われるように、弱い箇所があると、全体のセキュリティレベルが下がります。企業はサプライチェーン全体のセキュリティリスクを把握し、対策不備があった場合には改善指示を出す必要があります。

また、自社のシステム管理を運用委託先にも一部委託している場合、「どこからどこまでがどちらの責任か」明確に切り分けておく必要があります。境界部分を曖昧にしたままにすると、「どちらかが対策しているだろう」という状況が生まれ、対策漏れにつながりかねません。

委託先管理の3つのポイント|効率的かつ効果的な「あるべき姿」とは?

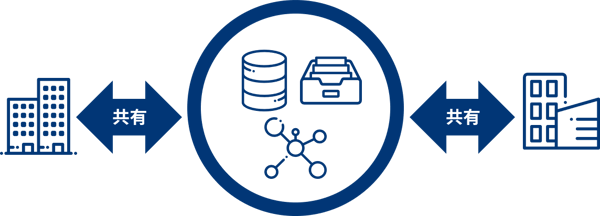

指示10:情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供

社会全体において最新のサイバー攻撃に対応した対策が可能となるよう、サイバー攻撃に関する情報共有活動へ参加し、積極的な情報提供及び情報入手を行わせる。

また、入手した情報を有効活用するための環境整備をさせる。

自社のみでサイバー攻撃に対応するには限界があります。最新の脅威動向や、効率的なセキュリティ対策のノウハウは、どの企業も欲しい情報です。逆に言うと自社の情報はどこかの企業にとって役立つ情報である可能性があります。

相互共助の精神で情報の開示を積極的に行うことで、自社に必要な情報も入手できるようになるかもしれません。

脅威インテリジェンスを活用するための3つのポイント|サイバー分野の情報戦略

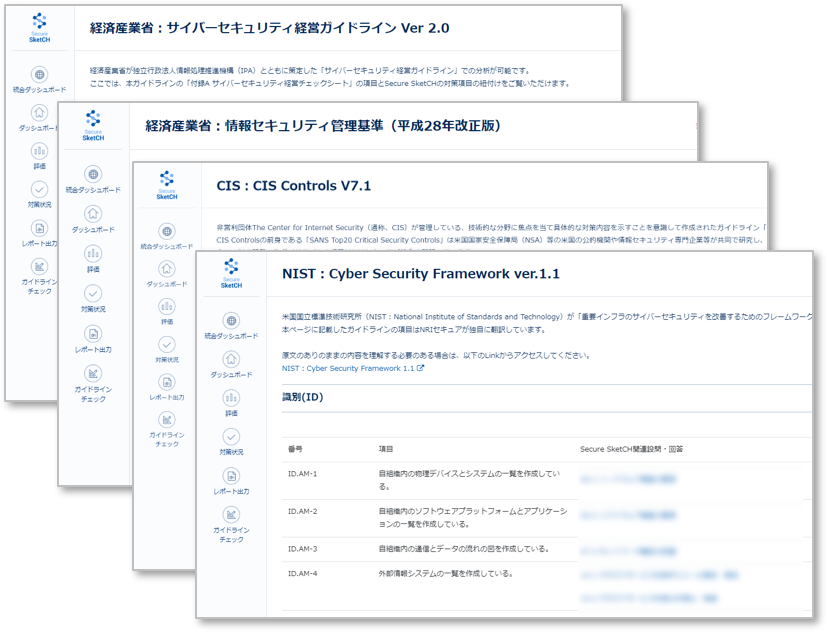

サイバーセキュリティ経営ガイドラインの準拠状況を把握する

サイバーセキュリティ経営ガイドラインの付録Aとして「サイバーセキュリティ経営チェックシート」が用意されています。これは前述の重要10項目が適切に実施されているかどうかを確認するためのチェックシートで、重要10項目それぞれに数個の具体的な対策内容を紐づけています。

企業はこのチェックシートを使って自社の対策状況をチェックすることで、サイバーセキュリティ経営ガイドラインの遵守状況を確認できます。

Secure SketCHでは、このチェックシートと独自の対策項目を紐づけ、Secure SketCHを利用するだけで「サイバーセキュリティ経営ガイドライン」を含む、国内外の各種ガイドラインの遵守状況を確認できる機能を用意しています。

図. Secure SketCH STANDARDプラン ガイドラインチェック機能の画面

本記事公開日時点では、サイバーセキュリティ経営ガイドラインの他に、NIST CSF(サイバーセキュリティフレームワーク)、CIS Controls V7.1、経済産業省 情報セキュリティ管理基準の準拠状況も確認できます。企業にとって数あるセキュリティガイドラインの準拠状況を確認するのは大変ではないでしょうか。しかも、これらのガイドラインは不定期に最新版に改変され、その変化を追い続けなければいけません。

Secure SketCHでは、独自の対策設問に答えるだけで、いつでも最新の各種ガイドラインの準拠状況が確認できます。