政府が推し進める働き方改革、特に労働生産性の向上や長時間労働の是正対策として、IT業界では業務を自動化・効率化するRPA(Robotic Process Automation)*1が注目されています。同様の話は情報セキュリティ業界にもあり、SOAR(Security Orchestration, Automation and Response)ツールが、インシデント対応を自動化するツールとして注目を浴びています。

そんな折、インシデント対応「以外」のセキュリティオペレーションについても自動化の取り組みが始まっています。

実際に米国を中心に数年前からセキュリティオペレーション全体の自動化に向けた取り組みが実施されており、自動化を前提としたセキュリティガイドラインも公表されています。

今回は、セキュリティオペレーションの自動化を前提としたガイドラインCIS Controls(旧称SANS Top20 Critical Security Controls)について紹介します。

*1 システムへ入力作業等、単純な間接業務を自動化するテクノロジー

CIS Controlsとは

| ## | 基本理念 | 具体的な対応 |

| 1 | 攻撃から防御を学ぶ Offense informs defense |

実際のセキュリティ侵害事例や最新の対策傾向を踏まえ、1~2年のサイクルでガイドラインを見直しし、バージョンアップする。 |

| 2 | 優先順位化 Prioritization |

各対策に対し、統計情報等を基にしたリスク低減効果を踏まえた優先順位をつける。優先度はバージョン毎に見直しを実施する。 |

| 3 | 測定とメトリクス Measurements and Metrics |

各セキュリティ対策の実装レベル・有効度を定量的に測定する方法及び基準をガイドラインとして提供する。 |

| 4 | 継続的な診断とリスク低減 Continuous diagnostics and mitigation |

CIS Controlsを利用した具体的なリスク評価プロセスに関するガイドラインを提供する。 |

| 5 | 自動化 Automation |

人間は必ずミスをするとの思想の元、自動化前提の対策を記載する。また、自動化を実現するための手順・ツール・システムエンティティ関係図を提供する。 |

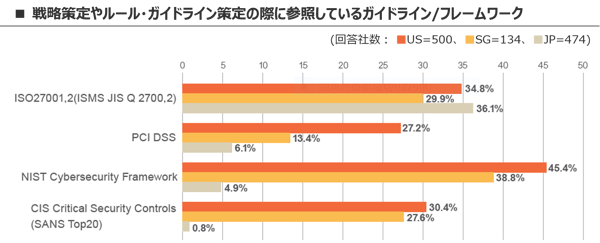

CIS Controlsは日本での知名度はあまり高くありませんが、米国では非常に高い知名度を誇っており、弊社の2017年度の調査では、米国(US)及びシンガポール(SG)において、約3割の企業が「戦略策定やルール・ガイドライン策定の際にCIS Controlsを参照している」との結果がでています(図1)。

図1. 参照しているガイドライン/フレームワーク

(出所:NRIセキュア「NRI Secure Insight 2017 企業における情報セキュリティ実態調査~グローバル編~」)

○ 一定の認知度があり、米国の信頼できるセキュリティ団体が作成したガイドラインのため海外拠点の理解が得られやすい

○ 英語の資料であり各拠点への展開・翻訳対応の負荷が少ない

○ 記載内容が具体的であり同一の軸で対策状況を比較することが可能である

○ 自動化が前提であり運用担当者の少ない拠点にも比較的容易に適用できる

本ガイドラインを活用しているグローバル企業では、複数リージョンにおけるセキュリティ対策状況を本ガイドラインベースで可視化し、可能な範囲でセキュリティ施策を共通化するといった活動が実施されています。セキュリティ施策の可視化により、複数リージョンの状況を横並びで把握することができるようになります。

また、把握した状況を元に、セキュリティ対策の共通化を図ることで、運用に掛かるリソースとコストの最適化を実施することで、結果としてコスト削減を達成することができます。

CIS Controlsの実装例の紹介

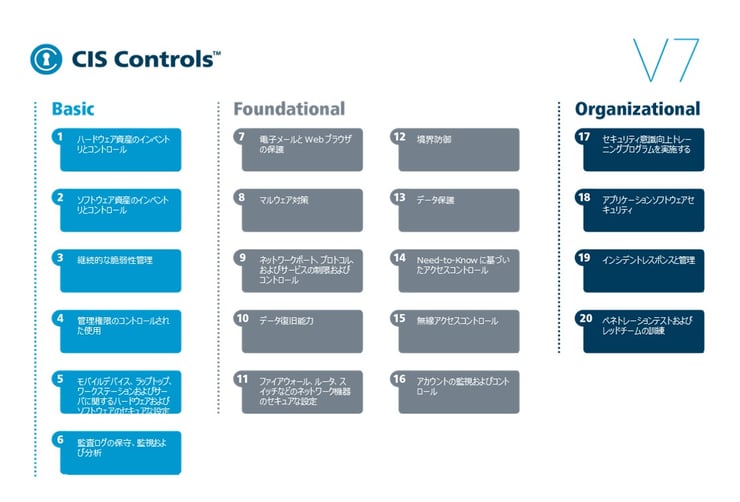

では次に、CIS Controlsの内容について代表的な対策を取り上げて紹介します。CIS Controlsは全20の対策を優先度の高い順に記載しています。更にその中でも、上位6つの対策については、「Cyber Hygiene(サイバー予防策)」であり、実施が不可欠な優先度が非常に高い対策とみなしています。

図2. CIS Controlsのコントロール全容(出所:Critical Security Controls ver7)

今回はこの中から最も優先度が高く、日本では人手によってオペレーションが行われていることが多い、「CIS Controls1:ハードウェア資産のイベントリとコントロール」について、その内容と自動化の実施方法を紹介します。

対策内容

ネットワーク上の全てのハードウェア資産を能動的に管理(インベントリ作成、追跡、修正)し、アクセス権限を許可されたデバイスのみ付与します。

また、許可されていないデバイスや管理されていないデバイスを検出し、これらのデバイスがネットワークアクセスすることを防止します。

これによって、攻撃者によって脆弱な端末を踏み台にネットワーク内に侵入される可能性を最小限に抑えます。

本対策が有用な理由

攻撃者にとって、セキュリティパッチが当たっておらず脆弱な設定が残存している端末や外部から不正に持ち込まれた端末は、攻撃を成功させるのが容易なため最も”美味しい”攻撃対象です。

攻撃者は、標的とした組織のアドレススペースに対して継続的にスキャンを行い、新規システムや保護されていないシステムがネットワークに接続されるのを待ち構えていまます。

そのため、ネットワーク上の全てのハードウェアを管理下におくことは、サイバー攻撃が発生する被害を大幅に軽減する効果が見込める有用な対策です。加えて、本対策を実施することで、インシデントが発生してしまった際の対応・復旧速度の向上が見込めます。

自動化を前提とした実現方法

本対策は下記表の通り、アクティブ/パッシブなネットワークスキャンによるデバイスの検出、DHCPのロギングと資産インベントリの突合せ、詳細な資産インベントリの管理、802.1Xやクライアント証明書を用いた端末認証等といった計8個の詳細な対策で構成されます。

表2. CIS Controls1の対策

| No | コントロールタイプ | コントロールの説明 |

| 1.1 | アクティブな資産検出ツールを活用する |

アクティブなネットワークスキャン*2による資産検出ツールを活用して、組織のネットワークに接続されているデバイスを特定し、ハードウェア資産インベントリを更新します。 *2 NWのIPアドレスレンジに対してPing等により機器の存在有無をスキャンするツール |

| 1.2 | パッシブな資産検出ツールを使用する |

パッシブなネットワークスキャン*3による資産検出ツールを活用して、組織のネットワークに接続されているデバイスを特定し、組織のハードウェア資産インベントリを自動的に更新します。 *3 機器が社内LANに接続された後の通信等を監視し接続を検知するツール |

| 1.3 | DHCP ロギングの結果を踏まえて資産インベントリを更新する | すべての動的ホスト構成プロトコル(DHCP)サーバまたは IP アドレス管理ツール上で DHCP ロギング機能を使用して、組織のハードウェア資産インベントリを更新します。 |

| 1.4 | 正確な資産インベントリを作成・維持する | 情報を保管または処理する可能性のある、すべての技術資産の正確かつ最新のインベントリを維持します。このインベントリには、組織のネットワークに接続されているかどうかに関係なく、すべてのハードウェア資産が含まれます。 |

| 1.5 | 資産インベントリの内容を維持する | ハードウェア資産インベントリには、各資産のネットワークアドレス、ハードウェアアドレス、マシン名、データ資産所有者、部門が記録され、ハードウェア資産がネットワークへの接続を承認されているかどうかを確認します。 |

| 1.6 | 許可されていないハードウェア資産に対処する | 許可されていないハードウェア資産がネットワーク接続された際に、ネットワークから分離/隔離されること、あるいはインベントリが適時に更新されていることを確認します。 |

| 1.7 | ポートレベルでのアクセスコントロールを適用する | 802.1X 規格に準拠したポートレベルでのアクセスコントロールを活用して、ネットワークに対して認証できるデバイスを制御します。許可されたデバイスだけがネットワークに接続できるように、認証システムを資産インベントリのデータに紐付けます。 |

| 1.8 | クライアント証明書を活用してハードウェア資産を認証する | クライアント証明書を使用して、組織の信頼できるネットワークに接続するハードウェア資産を認証します。 |

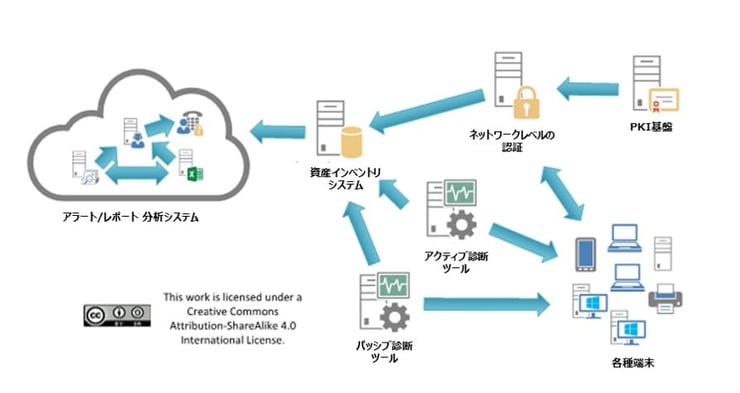

これらの対策を自動的に実現するため、CIS Controlsでは下記のシステムエンティティ関係図を提供しています。また、米国の一部のセキュリティソリューションベンダは、自社のツールでこの自動化を達成するための方法に関するホワイトペーパーを提供しています。

図3. CIS Controls1のシステムエンティティ関係図(出所:Critical Security Controls ver7)

例えば、本対策の自動化は、CounterACTといったネットワークのスキャン及び管理機能を提供するツールを利用することで実現可能です。CounterActを用いた実装例は、以下の通りです。

- DHCPサーバにおけるMACアドレスリストや認証情報等を条件にして、管理外PCの接続を検知する

- 管理外PCが接続された場合は、ゲストユーザー登録フォームの表示や簡易エージェントをインストールするようWebメッセージで通知する

- 管理外PCが接続されたことを管理者にメールで通知する

- ゲストユーザー情報や簡易エージェントのインストールがなされた場合は、その情報を元に資産インベントリを更新し、管理者に更新が発生したことを通知する

CIS Controlsの活用に向けて

今回の記事では、CIS Controlsの概要と活用方法について簡単に紹介しました。NRIセキュアでは、長年CIS Controlsの日本語翻訳を実施しており、最新版のver7についても2018年9月を目処に無料公開する予定です。(公開日は10月以降で調整中です(9/28追記))

2019年1月に無料公開を開始しました。(2019/1/7追記)

2019年4月にVer7.1(英語版のみ)が公開されました。(2019/4/5追記)

本記事を読んで興味をもたれた方は、是非CIS Controlsをご一読いただければと思います。

⇒ CIS Controls ver.7(翻訳版)、ver. 7.1(英語版)のダウンロードはこちらから

また、よりCIS Controlsを学びたいという方がいましたら、SANS公式のCIS Controls Version7の内容・実装に関する研修が、OnDemandで提供されていますので、是非そちらを受講ください。CIS Controlsへの理解は元より、情報セキュリティ対策の実務を担当する上で、有用な概念を学ぶことができる非常に有用な研修となります。

NRIセキュアではCIS Controlsを用いたセキュリティリスク評価、実装支援等のコンサルティングサービスを提供しております。これらのサービスにご興味をお持ちいただけましたら、弊社はCIS Controlsに関する日本随一の知見・経験を保有していますので、お気軽にお問い合わせください。

最後に、本記事でセキュリティ対策状況の可視化に興味を持たれた方は、是非Secure SketCHに登録してみてください。

無料で自社のセキュリティ対策が自己診断できます。CIS Controls活用の前に、一度お試しされてはいかがでしょうか?