内部不正による情報漏えい事件が後を絶ちません。改めて、組織の内部者による情報漏えいを防止すべく、対策状況の見直しをするべきです。内部不正対策は、技術的に犯行をできないようにするだけでなく、物理的管理や社員のコンプライアンスなど、対策すべき観点は多岐にわたります。

以前、「情報漏えい事例から学ぶ内部不正対策」にて、内部不正対策について解説しましたが、本記事ではこれを補完する形で、異なる観点から内部不正対策の解説をします。

はじめに

某証券システムの受託業務に携わったシステム企業の元従業員により、証券システム利用者の個人情報が不正利用された事案等、相変わらず内部不正による企業の情報漏えい事件が後を絶ちません。

内部不正による情報漏えいでは、外部からのサイバー攻撃に比べ、漏えいした個人情報の件数が多くなる傾向にあります。しかしながら、筆者の経験上、内部不正への対策は従業員の性善説に基づき後回しにされることが多い印象です。

本記事では、内部不正対策の観点を整理し、具体的な対策例を踏まえて解説をします。自組織における内部不正対策の見直しにお役立てください。

内部不正について

独立行政法人情報処理推進機構(以降、IPA)の毎年発表する「情報セキュリティ10大脅威」を見ると、組織における脅威として「内部不正による情報漏えい」は2019年に5位、2020年は2位、2021年は6位と、例年高い順位にランクインしています。このことから、内部不正による情報漏えいの脅威は継続して高い状態にあると言ってよいでしょう。

【速報】IPAが「情報セキュリティ10大脅威2021」を公開|注目の脅威への適切な対策とは?

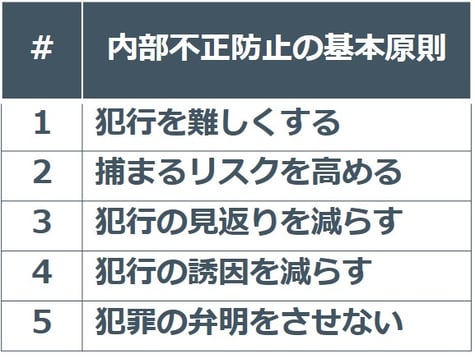

内部不正の脅威に対し、IPAでは「組織における内部不正防止ガイドライン」の中で、以下の5つを内部不正防止の基本原則として定めています。

図1:内部不正防止の基本原則

IPA「組織における内部不正防止ガイドライン」より抜粋

これらを実現するために、まずは経営者や総括責任者による「組織の基本方針」の策定が前提になります。そのうえで現場担当者や、情報システム部門等の関連部門が各自必要な対策を実施することが求められます。

同ガイドライン付録Ⅱの「内部不正チェックシート」を基に、対策事項と担当部門の関係を以下にまとめます。

図2:対策事項と対策部門の関係性

IPA「内部不正チェックシート」を基にNRIセキュアにて作成

以前、「情報漏えい事例から学ぶ内部不正対策」にて、当社の特権ID管理ソリューションで実現される内部不正の対策事項についてまとめています。

それは、上記表の「アクセス権指定」と「証拠確保」に該当します。適切な「アクセス権指定」により、想定されていない情報システムの操作をできなくすることで犯行が難しくなります。さらに、「証拠確保」を徹底することで、犯人による弁明を防ぐことができます。

本記事では、内部不正が可能な環境を作らないという観点から、「秘密指定」、「物理的管理」および「技術・運用管理」について、現場や情報システム部門向けに推奨する対策例をご紹介します。

内部不正対策例

秘密指定

情報の重要度の設定

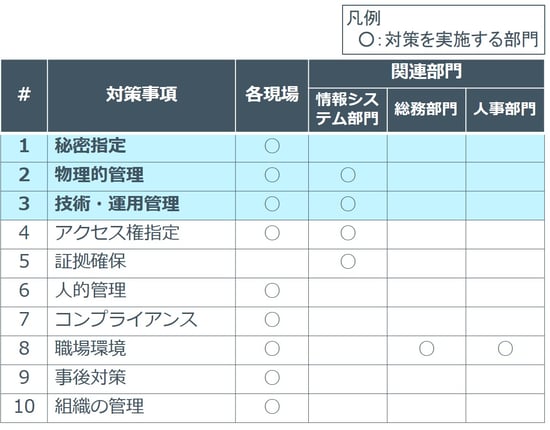

内部不正対策を考えるうえで、情報の重要度を設定し、それに応じた対策をすることが大事になります。例えば、個人情報の場合は以下の定義で重要度を設定することができます。

図3:個人情報の重要度の分類例

格付け区分の設定

格付け区分の設定

また、上記のような基準で重要度を設定した後に、情報の格付け区分を定めます。

例えば、重要度の高い「コンシューマ」の個人情報は、組織の中でも特定の者にのみ限定する情報(『関係者限』)として定義し、「組織内部の従業員」の個人情報は、組織の社員にのみ限定する情報(『社内限』)として定義します。そして、それらの情報を含むデータは、許可された者のみがアクセス可能なフォルダ等に格納させるといった対応を行います。

なお、重要情報の作成者は、組織の方針に沿って上記のような格付け区分を選択したうえで、その選択の妥当性について上司に確認を得ることが望ましいです。

格付け区分の表示

文書には格付け区分の表示を行うことが望ましいです。それにより、『関係者限』の文書を入手した者が、関係者ではない者がアクセス可能な保管場所に誤って文書を格納することを抑制できるようになります。

物理的対策

重要情報の持ち出し可能場所の制限

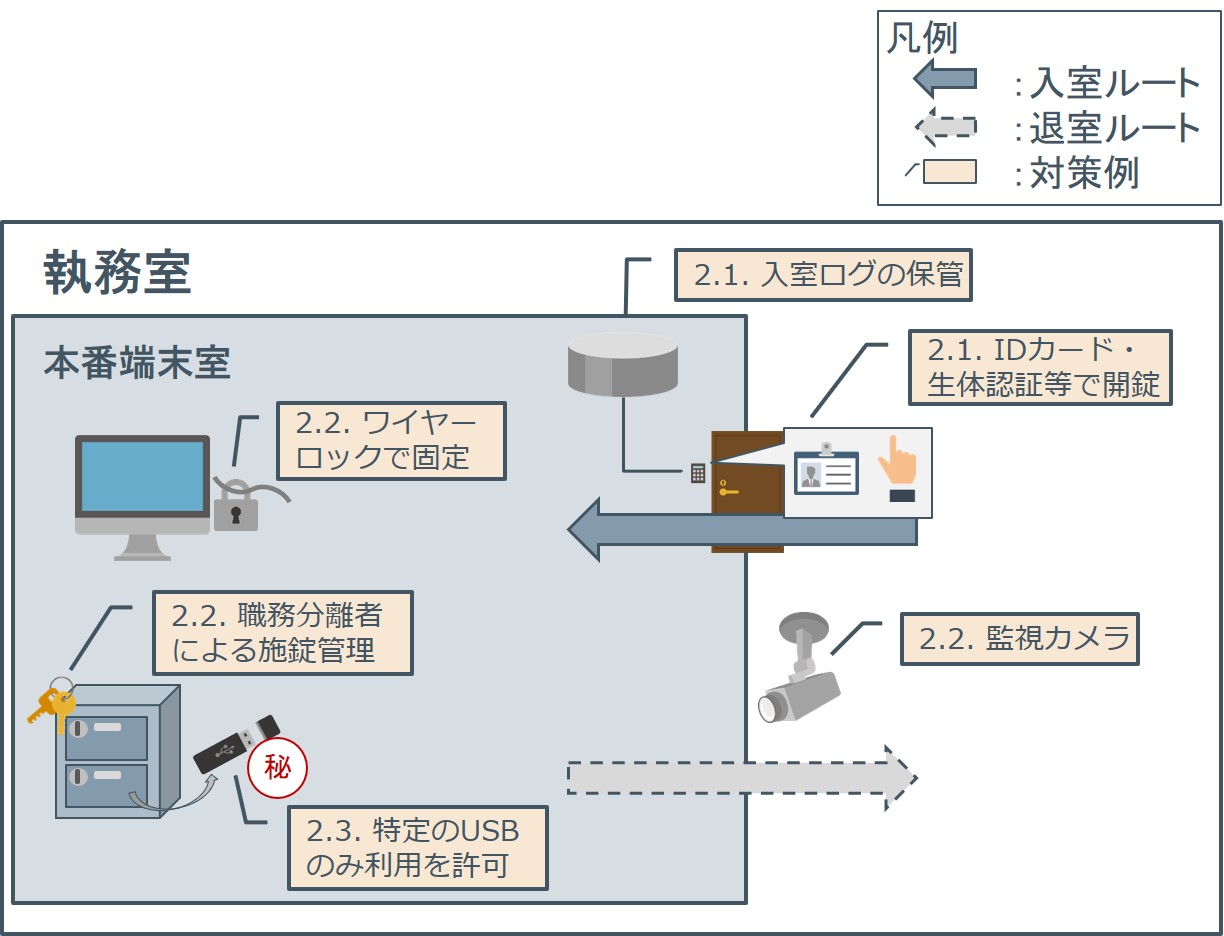

重要情報の取り扱いを行う場所は、事前に責任者により許可された者のみが入室できるよう、物理的に隔離されているべきです。一般的には、本番端末室と言われる特別な部屋を用意します。

本番端末室で作業を行う入退室者を制限し、後から追跡できるようにするために、作業者個人に払い出したIDカードや生体認証により入室可能とするのが有効です。

また、入室を許可する責任者による内部不正をけん制するために、責任者に重要情報の持ち出しに必要なアカウントを払い出さないことや、2名以上が同時に操作をしないと入室できないようにすることを推奨します。

PCやUSB等の持ち出し管理

PC等の情報機器は、ワイヤーロック等で持ち出しを物理的に防ぐことが望ましいです。

また、本番端末室の入退室者の顔が確認できるよう監視カメラを設置し、持ち出しを牽制することも有効です。

業務上必要なUSB等の記録媒体は、施錠されたキャビネットに保管し、作業の都度貸し出し管理を行うことが有効です。その際、貸し出し管理者は、重要な情報の取り扱い業務と独立した者(職務分離された者)を設定することが望ましいです。

私物スマートフォンやUSB等の持ち込み制限

私物のスマートフォンやUSB、SDカード等による情報の持ち出しを防ぐために、毎回第三者が本番端末室への入室時に持ち物チェックを行ったり、重要情報の取り扱い作業に立ち会ったりすることが難しい場合もあります。

その場合、重要情報を取り扱うPCのUSBポートを物理的に塞いでしまうか、BIOS設定や専用ソフトウェアの利用等によってシステム的に塞いでしまうことが有益な対策になります。なお、システム上の設定を解除できる権限は、職務分離された者に限定することが望ましいです。

一方で、業務上USB等の記録媒体の利用が求められる場合には、組織が許可した記録媒体のみが利用できるように制限することが望ましいです。例えば、「資産管理ソフト(PC Check Cloud等)」によって制限することが可能です。(参考:https://www.nri-secure.co.jp/download/pccheck_cloud_pamphlet)

図4:本番端末室における重要情報の持ち出し制限

情報機器や記録媒体の処分時における情報の完全消去の確認

PCの機能による初期化のみでは情報の削除方法として不十分であり、HDD等の記録媒体を物理的に破壊するか、それが難しければ専用のソフトウェアによってデータを削除することが望ましいです。

また、廃棄を専門の事業者に委託する場合は、廃棄証明書の提出だけでなく、物理的に破壊したことが確認できる写真を取得可能な事業者の選択を推奨します。過去、廃棄事業者の従業員が廃棄対象の記録媒体を不正に持ち出して大規模な個人情報の漏えいに繋がった事案がありますが、上記対策をしておけば防ぐことができたと考えられます。

技術・運用管理

オンラインサービス等の利用制限

一般的に、本番端末室に設置されたPCからはインターネットへ接続できないようにすることが望ましいです。

それが難しい場合には、WebフィルタリングでアクセスできるWebサイトを限定することや、CASB等で許可されていないクラウドサービスの利用を制限することを推奨します。その際には、業務上不要なWebサイトへのアクセスやクラウド利用がないかを定期的に確認することも重要です。特に、ファイル共有ソフトやSNS、外部のオンラインストレージサービス等は、情報の不正な持ち出しに利用される可能性がありますので特に注意が必要です。

情報のライフサイクル管理

重要情報を本番端末室に設置されたPCから持ち出す場合、持ち出された情報が妥当であるか確認し、最終的に適切に廃棄されたことまでを管理すべきです。

例えば、USBを用いた持ち出しにおける情報の妥当性チェックを、持ち出しの申請記録(日時、作業者、持ち出すファイル名等)と資産管理ソフトの持ち出し履歴(日時、アカウントID、ファイル名等)の照合によって実現するケースが想定されます。なお、照合を行うのは、職務分離された者に限定することで、セキュリティレベルの向上が図れます。

さらに、使用したUSBは作業後すぐに貸し出し管理者に返却し、データが削除されていることを管理者が確認すべきです。

まとめ

近年サイバー攻撃が高度化し、その対策に注力しがちですが、情報漏えい等につながる内部不正対策も並行して実施していくべきです。内部不正対策を実施することは、万が一サイバー攻撃の被害が発生しても、その影響を抑えることにもつながります。

本記事では、内部不正対策の観点として、「秘密指定」、「物理的管理」および「技術・運用管理」について取り上げました。「秘密指定」の中では、情報の格付け区分を設定し、電子文書に表示することの重要性を解説しました。「物理的管理」の中では、重要情報を取り扱う情報機器が不正に持ち出されないような対策を例示しました。最後に「技術・運用管理」の中では、インターネットを通した重要情報の漏えい経路を制限することや受け渡しの管理について、実施例を紹介しました。

本記事の内容を自組織の内部不正対策にお役立て頂けますと幸いです。また、当社では、内部不正対策に関するコンサルティングサービスを提供しています。どのように内部不正対策をしたらよいかお悩みの方は当社までお気軽にご相談ください。