昨今、医療機関におけるセキュリティインシデントが相次いで発生しています。

例えば最近では、2022年10月に大阪府の大阪急性期・総合医療センターで起きたランサムウェア(身代金要求型ウイルス「身代金=ランサム」と「ソフトウェア」を 組み合わせた造語)感染が話題となりました。この病院では、患者の食事を納入していた事業者のシステムを侵入口として電子カルテに不正アクセスされ、一時、紙カルテでの運用に加え、外来診療や手術を中止するなど業務を大幅に制限せざるを得ない事態となりました。

医療分野は内閣サイバーセキュリティセンター(NISC)によって「他に代替することが著しく困難なサービスを提供する事業が形成する国民生活及び社会経済活動の基盤[i]」として重要インフラに指定されており、継続的に患者に医療提供するためにも万全なセキュリティ対策が求められます。相次ぐセキュリティインシデントを踏まえ、医療分野ではセキュリティ対策の強化が喫緊の課題となっています。

医療分野におけるセキュリティ対策強化としては、医療機関によるセキュリティ対応も必要である一方で、医療機関で使用されるシステムや医療機器のセキュリティを強化することも重要な対応となります。サイバー攻撃などのセキュリティインシデントによって、医療機関内で使用されるシステムや医療機器自体が使用できなくなる、患者に危害を加えるなどの可能性もあります。

本記事では、昨今医療機器の業界で注目されている、国際医療機器規制当局フォーラム(International Medical Device Regulators Forum:IMDRF)[ii]作成の、「医療機器サイバーセキュリティの原則及び実践(Principles and Practices for Medical Device Cybersecurity)」[iii](以下、「IMDRFガイダンス」)について取り上げ、このガイダンスが注目される背景や医療機器の製造業者として特に考慮・注意すべきポイントを解説します。

<医療情報ガイドライン準拠支援サービス>

IMDRFガイダンスが注目される背景

2020年4月にIMDRFから公表されたIMDRFガイダンスは、医療機器に関するサイバーセキュリティ対策の一般原則とベストプラクティスを整理した国際的なガイダンスとして今後の各国の規制要件への取り込みや参照が想定されたこともあり、各国で関心が向けられています。

日本国内では、厚生労働省(以下、「厚労省」)がIMDRFガイダンスの導入に向け検討を進め、IMDRFガイダンスの技術基準などを明確化した、製造販売業者向けの「医療機器のサイバーセキュリティ導入に関する手引書[iv](以下、手引書)」を発表し、これらを踏まえた内容が2023年4月から薬機法(医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律)の医療機器基本要件基準に取り込まれることになりました[v]。

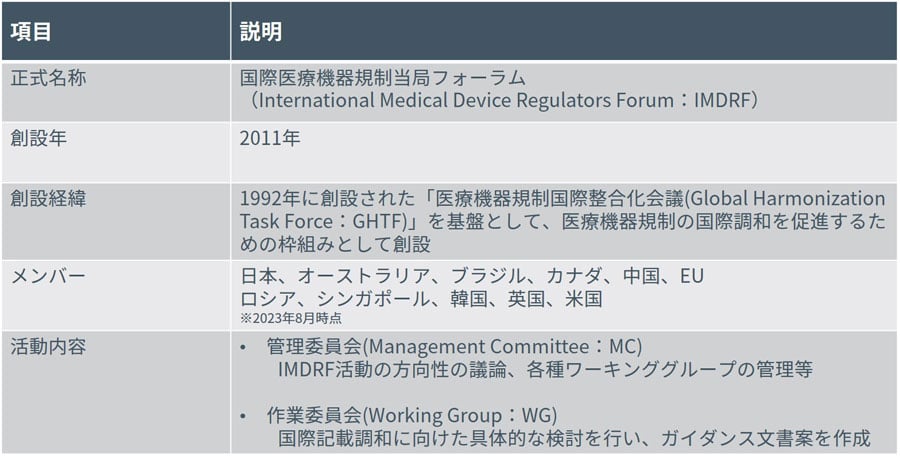

図表:IMDRFの概要

※IMDRF 公式HPや独立行政法人医薬品医療機器総合機構の活動報告[vi]を基にNRIセキュアにて作成

このような背景から、国内の医療機器製造業者(以下、「製造業者」)はIMDRFガイダンスや手引書を踏まえたセキュリティ対応を実施する必要が出てきています。

医療機器基本要件基準では、以下3つの観点盛り込む改正が行われました[vii]。

①製品の全ライフサイクルに渡って医療機器サイバーセキュリティを検討する計画を備えること

②サイバーリスクを低減する設計及び製造を備えること

③適切な動作環境に必要となるハードウェア、ネットワーク、IT セキュリティ対策の最低限の要件を設定すること

本記事では①の観点にフォーカスし、製品の全ライフサイクルに渡る配慮として、IMDRFガイダンスで言及されている内容からポイントを絞って解説します。

IMDRFガイダンスの解説

(1)ガイダンスの概要と構成

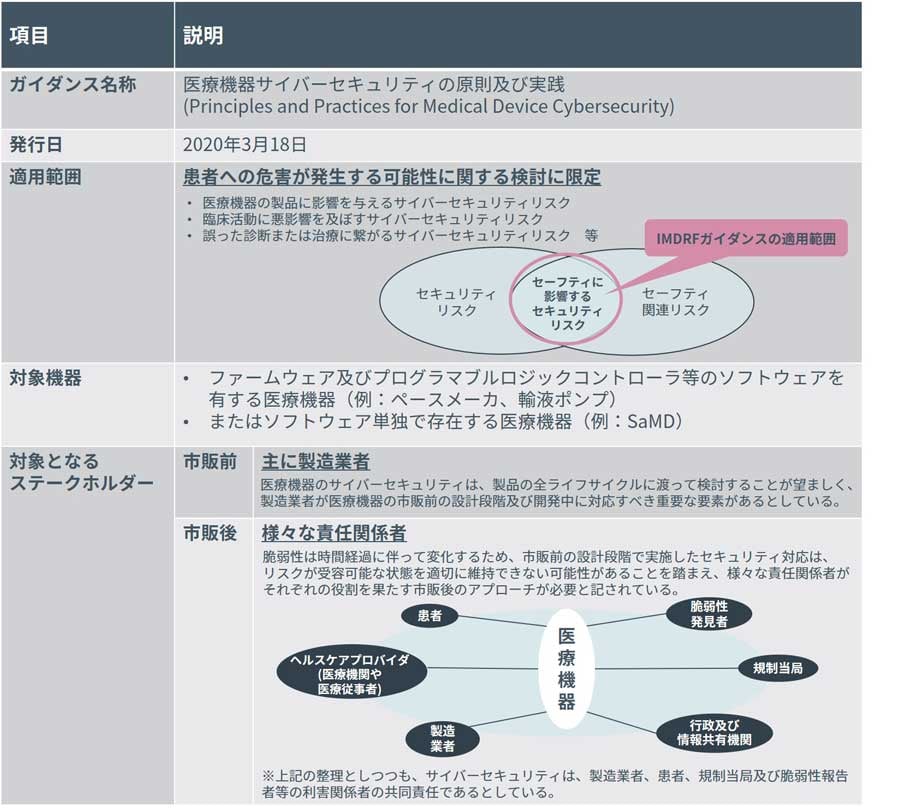

IMDRFガイダンスの概要は以下の通りです。

医療機器の性能に影響を与える、若しくは誤った診断又は治療によって、患者に危害に繋がるサイバーセキュリティリスクにフォーカスされており、情報の漏洩などは除外されています。

また、対象となるステークホルダーとして“責任関係者”という言葉が使用され、製造業者のみならず、医療機器を使用する側である医療機関や医療従事者、患者、また規制当局などの様々な関係者に向けて作成されているものとなります。

図表:IMDRFガイダンスの概要

※IMDRFガイダンスや「医療機器におけるサイバーセキュリティ対応の取り組み」

(一般社団法人 日本医療機器産業連合会)[viii]を基にNRIセキュアにて作成

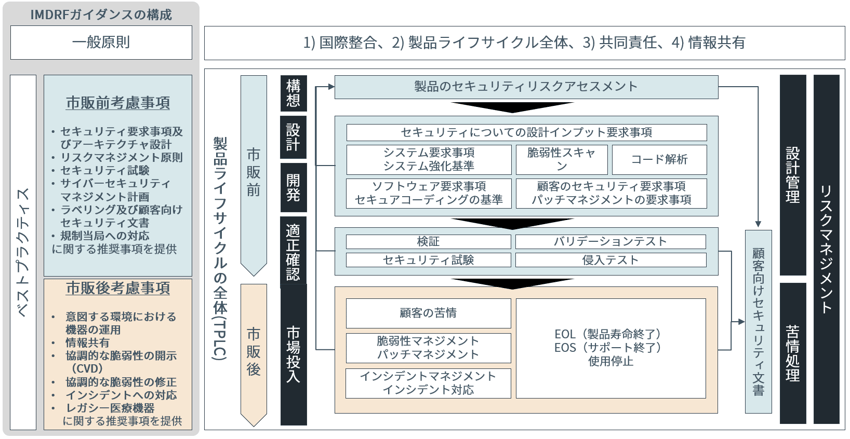

このガイダンスでは、医療機器のサイバーセキュリティに対する一般原則が掲げられているほか、医療機器の全ライフサイクル(TPLC:Total Product Life Cycle)に沿った医療機器関係者が考慮・遵守すべきベストプラクティスについて、市販前・市販後に分けて整理されています。

図表:IMDRFガイダンスの構成

※IMDRFガイダンスを基にNRIセキュアで作成

※IMDRFガイダンスを基にNRIセキュアで作成

(2)IMDRFガイダンスの特徴

IMDRFガイダンスの特徴として、ガイダンス内で特に言及されている3点を紹介します。

①SBOMへの取り組み強化

昨今製造業で注目を浴びるSBOMですが、IMDRFガイダンスでも作成及び顧客である医療機関への提供について、「ラベリング及び顧客向けセキュリティ文書」の項にて言及しています。

SBOM(Software Bill of Materials)とは、ソフトウェア部品表とも呼ばれ、製品に含まれるソフトウェアの情報を整理して作成したものを指します。SBOMは、昨今ソフトウェアのサプライチェーンに対するサイバー攻撃が増加していることなどから、ソフトウェアの脆弱性を適切に把握し対処する目的で、普及しつつあります。

IMDRFガイダンスでは、製品に含まれるソフトウェアを構成するコンポーネントの名前、作成元、バージョン、ビルド番号、などの情報を整理し、医療機器の安全性及び基本性能を維持するための対応を可能にする目的で顧客に提供することを求めています。

尚、このSBOMについて、IMDRFガイダンスではSBOMの概要および必要性を言及することに留まっていますが、SBOMに整理すべき構成要素や作成・配布・変更管理などの詳細な要件を整理した追補ガイダンス[ix]が4月に公開されたばかりです。

医療機器製造業者を含む関係者は公表された内容を確認し、自社のSBOM対応とのギャップの確認や必要な対応を強化することが求められます。

②責任関係者への脆弱性情報の開示

「図表:IMDRFガイダンスの概要」で述べた通り、IMDRFガイダンスでは様々な関係者が協調的にリスク低減のための取り組みを実施することを求めています。その文脈の中で製造業者が果たさなければならない役割の1つとして協調的な脆弱性の開示(Coordinated Vulnerability Disclosure:CVD)について言及しています。

協調的な脆弱性の開示とは、脆弱性情報を入手・評価し、緩和策及び補完的対策を開発・準備した上で、医療機関や医療従事者を含む責任関係者に対して情報開示するためのプロセスを確立することを指します。

つまり、市販前は未知であった脆弱性が市販後に顕在化することを想定し、製造業者自ら継続的な脆弱性情報の収集とそれに対する緩和策あるいは補完的対策を責任関係者に共有する方法を仕組み化することが求められます。

IMDRFガイダンスで求められている推奨事項の概要を以下に記載します。

|

No. |

推奨事項 |

|

1 |

自社製品の脆弱性情報を収集する |

|

2 |

脆弱性開示のポリシーおよび方法を整備する |

|

3 |

脆弱性の処理プロセスを整備する |

|

4 |

リスクアセスメント手法を整備し、検出された脆弱性を評価する |

|

5 |

評価結果に対して、リスクの緩和策を作成する。難しい場合には補完的対策を作成する |

|

6 |

規制当局に対して脆弱性の開示に関する情報を共有する |

|

7 |

脆弱性の評価結果と緩和策又は補完的対策に関する情報を全責任関係者に提供する。脆弱性および対策に変化が生じた場合、最新情報を再度提供する |

製造業者は、顧客に対する通知に加え、自社のPSIRTやCSIRTが主体的に連携し、必要に応じて営業部門や代理店の協力を得た上で、製品の脆弱性について規制当局を含む全世界に向けて協調的に開示することが求められます。

③レガシー医療機器への対応

IMDRFガイダンスでは現在のサイバーセキュリティの脅威に対してアップデートや補完的対策によって合理的に保護することが難しい「レガシー医療機器」の対応についても言及しています。

医療機器の中には、例えば10年、20年と長期で使用されるものも多く、製造業者のセキュリティサポート期間を超えて使用されることで脆弱性が残存したままとなるケースがあります。これにより、脆弱性を狙ったサイバー攻撃の対象となるおそれがあります。

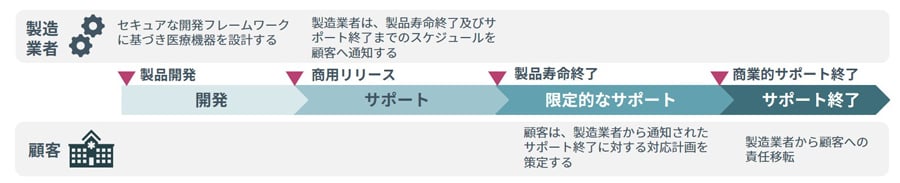

そのようなレガシー医療機器への対応として、医療機関や医療従事者に対して代替策を検討する期間を十分に設けられるタイミングで通知を行い、レガシー医療機器を段階的に使用停止していくことが求められます。

図表:レガシー利用機器のライフサイクル例

※IMDRFガイダンスを基にNRIセキュアにて作成

なお、このレガシー医療機器についても、開発、サポート、限定的なサポート、サポート終了の各ステージにおける製造業者と医療機関、医療従事者間でのコミュニケーションやリスク管理の実施方法などについて詳細が追補ガイダンスとして整備され、先日正式版としてリリースされました。[x]医療機器製造業者を含め責任関係者はこちらも確認することが求められます。

IMDRFガイダンスに沿ったセキュリティ対応を行う上での注意点

IMDRFガイダンスに基づいたセキュリティ対応を製造業者で進めるに当たり、まずは各項目と現状の対応についてギャップを確認し、即時性や影響度などの指標から優先度を付けて対策を実施していくことが望まれます。実際に対策を進めるに当たり、主な注意点を3点整理します。

①対応は、ルール、体制、技術の面から

セキュリティ対応を実施する上では、「技術」対策としてセキュリティ製品の導入や、セキュアな設計変更を行うのみでなく、セキュリティ対応を「ルール」として整備すること、そしてルールを運用できる「体制」の構築を偏りなく進めることが重要です。

例えば、SBOMの作成についてであれば、SBOMの作成・管理ツールを導入するのみでなく、適切にSBOMの作成や管理、顧客への提供が行われるようにルールを作成し、このルールに沿った運用が確実に行われるような体制を構築する必要があります。

どの事業者においても、技術の導入を優先的に進め、ルール化や体制の構築は後回しにしてしまうケースが多く見られますが、導入した技術的対策の効果を継続的に維持・向上するためにも、「ルール」「体制」「技術」はセットで検討すべきものとして、対策を推進することが求められます。

②IMDRFガイダンスが参照している規格・法令も確認を

IMDRFでは、各推奨事項を詳細に示したものとして、様々な外部の規格を参照しています。

例えば、米国の食品医薬品局FDA[xi]から公表されているガイダンスや、医療機器業界のための国内外の規格、医療技術および滅菌の専門家のための実用的な情報など提供する機関であるAAMI[xii]が公表しているAAMI TIR97[xiii]が、セキュリティ設計やリスクマネジメントの実施に関する項目などで多く参照されています。

IMDRFガイダンスでは、医療機器エコシステムのセキュリティを国際的に強化するため、実績のある他規格の活用を推奨しています。そのため、製造業者はIMDRFガイダンス上で言及されている外部の規格(AAMI,ISO,IECなど)を別途参照することが望まれます。

③医療機関や医療従事者などへの依頼事項を整理して、適切なコミュニケーションを

IMDRFガイダンスには、本ブログ前段で述べた通り製造業者のみでなく、医療機関や医療従事者、患者に向けた記載も存在しています。

製造業者は、IMDRFガイダンス上で顧客となる医療機関や医療従事者、患者に向けた項目や、製造業者向けの項目でありながらも顧客に一部対応を依頼する部分などについて整理を実施し、顧客担当者と契約前や契約中の段階で定期的なコミュニケーションを取ることが望まれます。

互いのセキュリティ対策の内容や責任分界点について合意することで、製品に関して緊急の脆弱性対応が必要となった際、あるいはセキュリティインシデントが発生した際にスムーズに対応することで、被害を最小限に抑えることができます。

まとめ

本記事では、IMDRFガイダンスの概要や特徴、IMDRFガイダンスに沿ったセキュリティ対応を行う上での注意点について解説しました。

薬機法改正により、医療業界におけるIMDRFガイダンスへの関心はさらに高まると予想されます。

当社ではIMDRFガイダンスやその他各国の医療機器セキュリティガイダンスへの対応、その他医療分野のセキュリティコンサルティングの支援実績を多数保有しています。

お困りごとがある場合には是非ご相談ください。

関連リンク

医療機器メーカーの海外進出とデジタルヘルスケアサービス事業者に求められるサイバーセキュリティ対応(NRI 知的資産創造2022年8月号)

https://www.nri.com/jp/knowledge/publication/cc/chitekishisan/lst/2022/08/07

医療機関におけるセキュリティインシデント事例と求められるセキュリティ対応

【解説】医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン|従来の3省3ガイドラインとの違いは?

医療情報システムにおけるリスクマネジメントの実践的な手法|提供事業者ガイドラインのポイント解説

[i]「重要インフラグループ」(内閣サイバーセキュリティセンター)

https://www.nisc.go.jp/policy/group/infra/index.html

[ii] “International Medical Device Regulators Forum (IMDRF) | International Medical Device Regulators Forum”

https://www.imdrf.org/

[iii] “Principles and Practices for Medical Device Cybersecurity “(IMDRF)

https://www.imdrf.org/documents/principles-and-practices-medical-device-cybersecurity

[iv] 「医療機器のサイバーセキュリティの確保及び徹底に係る手引書について」(厚労省)https://www.pref.nagasaki.jp/shared/uploads/2021/12/1640337278.pdf

「医療機器のサイバーセキュリティ導入に関する手引書の改訂について」(厚労省)

https://www.mhlw.go.jp/hourei/doc/tsuchi/T230404I0050.pdf

[v]医療機器の基本要件基準第 12 条第3項の適用について

https://www.mhlw.go.jp/hourei/doc/tsuchi/T230404I0010.pdf

[vi] 「IMDRF活動報告会 2021」

https://www.pmda.go.jp/int-activities/symposia/0107.html

[vii] 医薬品、医療機器などの品質、有効性及び安全性の確保などに関する法律第四十一条第三項の規定により厚生労働大臣が定める医療機器の基準の一部を改正する件(案)について(概要)

https://www.mhlw.go.jp/content/11121000/001037562.pdf

[viii] 「医療機器におけるサイバーセキュリティ対応の取り組み」(一般社団法人 日本医療機器産業連合会)

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_kojo/pdf/002_04_06.pdf

[ix] Principles and Practices for Software Bill of Materials for Medical Device Cybersecurity(IMDRF)

https://www.imdrf.org/documents/principles-and-practices-software-bill-materials-medical-device-cybersecurity

[x] Principles and Practices for the Cybersecurity of Legacy Medical Devices

https://www.imdrf.org/consultations/principles-and-practices-cybersecurity-legacy-medical-devices

[xi] アメリカ食品医薬品局(Food and Drug Administration:FDA)

https://www.fda.gov/

[xii] The Association for the Advancement of Medical Instrumentation® (AAMI)

https://www.aami.org/about-aami/about-aami

[xiii] AAMI TIR97:2019

https://webstore.ansi.org/standards/aami/aamitir972019