2020年8月21日、経済産業省と総務省から「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」が公表された。今後、医療機関等との契約により医療情報を取り扱うシステムやサービスを提供する事業者は、このガイドラインへの準拠を検討する必要があるだろう。

本記事では、医療分野におけるセキュリティ対策の重要性を論じた上で、従来の医療分野のセキュリティ関連ガイドラインと比較した際の本ガイドラインの特徴を解説する。

医療分野におけるITの普及

昨今、より効率的な医療サービスの提供や、医師をはじめとする医療従事者の「働き方改革」の推進を受け、医療分野におけるITの普及が急速に進みつつある。

患者の診察状況を電子的に記録する電子カルテについては、このような医療におけるIT利用の代表例であり、医療機関で実際に利用されている光景を見たことがある人も多いのではないだろうか。また、スマートウォッチ等のウェアラブル端末を用いて、疾患情報に限らず個人の健康データ(PHR)を利活用しようという動きや、禁煙治療のためのスマートフォンアプリが「医療機器」としての薬事承認を得る等、医療におけるITの普及スピードは目覚ましい。さらに、最近では、新型コロナウイルス感染症拡大を考慮したオンライン診療の拡大も記憶に新しい。

医療分野におけるセキュリティインシデント事例

一方で、医療分野におけるセキュリティインシデントも多々発生している。

2018年10月、奈良県の宇陀市立病院で電子カルテシステムのサーバと一部のクライアントPCがランサムウェアに感染し、数日間に渡って電子カルテシステムを使用した診療を停止せざるを得ない状況となった[1]。また、2019年5月には、多摩北部医療センタ―で同院の医師の端末・メールアカウントに対する不正アクセスがあり、同端末内の情報を利用した、都庁メールサーバやその他当該医師とメールの送受信があったユーザーに対するスパム攻撃が確認された[2]。これにより、患者や医療関係者など計約3700人分の個人情報が流出した疑いがあると発表された。

海外でも様々なインシデントが発生している。2017 年5月、英国の多数の医療機関が、ランサムウェア「WannaCry」によるサイバー攻撃の影響を受け、多数の医療施設や他施設のデバイスやシステムが停止した。これにより1万9千人以上の診療がキャンセルとなり、手術が中止となるほか病院が閉鎖する事態に追い込まれるなど、大きな混乱を招く事態となった[3]。

このように、国内外を問わず医療機関や関連ベンダーにおけるセキュリティインシデントが近年多数報告されている。

[1] 宇陀市立病院がランサムウエア被害、身代金は支払わず

https://www.nikkei.com/article/DGXMZO36900170V21C18A0000000/

[2] 患者らの情報流出か 都外郭団体 医師PCに不正アクセス

https://www.nikkei.com/article/DGKKZO45060000R20C19A5CC0000/

[3] 英医療機関、ランサムウェアの被害拡大を懸念

https://www.bbc.com/japanese/39918853

これまでの「3省3ガイドライン」とは?

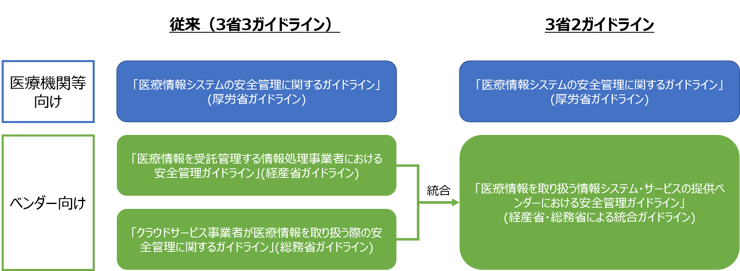

従来、医療情報の保護に関するガイドラインとしては、厚生労働省・経済産業省・総務省の3省がそれぞれ所管する合計3つのガイドライン(いわゆる「3省3ガイドライン」)が存在していた。これらのガイドラインがそれぞれ「どのような内容を含むか」については、それぞれのガイドラインが「どのような組織を対象としているか」という観点で整理すると分かりやすい。

まず、厚生労働省の「医療情報システムの安全管理に関するガイドライン」(以下「厚労省ガイドライン」)[4]は、医療機関等において電子的に医療情報の取扱いを担当する責任者を主要な対象としている。したがって、厚労省ガイドラインには、医療機関等において実装すべきセキュリティ対策や、医療情報の処理や保管を外部の事業者に委託する場合の責任分界に関する考え方が記載されている。

具体的なセキュリティ対策については、組織的・物理的・技術的・人的という4つの観点から安全対策が記載されている。また、それぞれの観点について、「最低限のガイドライン」と「推奨されるガイドライン」に分類して記載されている。

次に、経済産業省の「医療情報を受託管理する情報処理事業者における安全管理ガイドライン」(以下「経産省ガイドライン」)[5]と総務省の「クラウドサービス事業者が医療情報を取り扱う際の安全管理に関するガイドライン」(以下「総務省ガイドライン」)[6]は、医療機関等と契約しているベンダーを主な対象としている。つまり、医療機関等に対して電子カルテを始めとする医療情報システムを提供する事業者や、当該医療情報システムに用いるクラウドを提供する事業者等が主な対象となる。

これら経産省・総務省による2つのガイドラインは、前者が医療情報の外部保存を受託する情報処理事業者向け、後者が医療情報の処理をクラウドサービスで提供する事業者及び団体向けということで、これまで一応の対象者の区分けは実施されていた。

しかしながら、近年では多くの情報サービスが、医療情報の外部保存を含んだクラウドサービスとして提供されている。このような場合、医療情報の外部保存をクラウドサービスとして提供する事業者は経産省ガイドライン・総務省ガイドラインの双方を参照する必要があるが、両者が規定しているセキュリティ対策の観点等には相違点もあったため、事業者にとってガイドラインへの対応が大きな負担となっていた。

以上のような経緯を踏まえ、医療情報システムや関連するサービスを提供する事業者がより効率的にガイドラインへの対応を実施できるよう、経産省ガイドライン・総務省ガイドラインが1つのガイドライン「医療情報を取り扱う情報システム・サービスの提供ベンダーにおける安全管理ガイドライン」として統合されることとなった。つまり、従来の3省3ガイドラインは、3省2ガイドラインへとスリム化することとなった。

[4] 厚生労働省「医療情報システムの安全管理に関するガイドライン」

[5] 経済産業省「医療情報を受託管理する情報処理事業者向けガイドライン」

https://www.meti.go.jp/policy/it_policy/privacy/iryouglv2.pdf

[6] 総務省「クラウドサービス事業者が医療情報を取り扱う際の安全管理に関するガイドライン」

https://www.soumu.go.jp/main_content/000567229.pdf

新たなガイドラインの特徴

それでは、具体的にガイドラインの内容はどのように変化したのか。新しいガイドライン「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」(以後「提供事業者ガイドライン」)について、これまでの経産省ガイドライン・総務省ガイドラインとの変更点を3点に分けて説明していく。

【1】よりシンプルな対応に(参照すべきガイドラインがより明確に)

前述のとおり、従来は、主に情報処理ベンダーは経産省のガイドラインを、クラウドベンダーは総務省のガイドラインを参照することとなっていた。しかし、今や様々なサービスでクラウドの利用が進んでおり、医療分野においても「医療情報の外部保存をクラウドサービスとして提供するベンダー」が数多く存在する。

今回、2省のガイドラインが1つのガイドラインに統合されたことによって、2つの異なるガイドラインを参照することなく、統合された1つのガイドラインを参照することで従来と同様のセキュリティレベルを担保することが可能となった。

医療機関等の視点でも、ガイドラインの統合によるメリットがある。従来は厚労省ガイドラインに対応するために、総務省と経産省2つのガイドラインを確認し、委託先であるベンダーのガイドライン遵守状況を確認する必要があったが、今回2つのガイドラインが統合されたことにより医療機関等の負担も軽減されることとなった。また、今回の統合された新しいガイドラインではベンダーが医療機関と今まで以上にコミュニケーションをとることを求めているので、医療機関等からしてもベンダーとコミュニケーションが図りやすくなる。

【2】より対策しやすく(ベースラインアプローチからリスクベースアプローチへ)

従来の2省のガイドラインでは基本的に、ベンダーは記載されている対策項目の全てに対応する必要があった(いわゆる「ベースラインアプローチ」)。しかし、ベンダーが実際に提供しているサービスや製品の特徴によっては、あるリスクに対し、従来のガイドラインに記載されている対策と異なる対策を実装する方が効率的かつ効果的である場合もあり得る。

今回の新しいガイドラインでは一律に要求事項を定めることはせず、個々の医療情報システムにおけるセキュリティリスクを洗い出した上で、それらリスクに応じた対策を行っていく、リスクベースアプローチを採用している。

例えば従来の総務省ガイドラインには以下の様な対策項目がある。

「個人情報の表示中の覗き見を予防するために、運用端末に覗き見対策のシートを貼る等の対策を行う。」

ここで、「運用端末に覗き見対策のシートを貼る」目的は、例えば「権限のない者に情報が閲覧され、患者情報の情報漏えいが発生する」というリスクを低減することである。新しいガイドラインでは、当該リスクを低減することが出来るのであれば、低減する手段として必ずしもある特定の対策の実装が求められるわけではない。例えばこのケースでは、「運用端末に覗き見対策のシートを貼る」のではなく、「運用端末が設置されているエリアの入退室制限」等で対策することも可能となる。なお、ベンダーは後述するように、医療機関等と適切にコミュニケーションを実施しながら対策方法を選択・実行する必要がある。

以上のように、リスクベースアプローチを採用する今回の新しいガイドラインでは、一定のセキュリティ基準を保ちながら、各ベンダーが自らの提供するシステムやサービスに応じて、適切な対策方法を柔軟に選択することが出来る。

【3】より説明しやすく(医療機関等とのリスクコミュニケーションの重視)

医療情報システムを実際に利用するのは医療機関等であり、そこで扱われるのは患者の情報である。また、ガイドラインの対象であるベンダーは、医療機関等の委託先にあたる。

医療機関等、患者、ベンダーは以下の図のような関係となり、医療機関等は患者に対して患者情報等に関する守秘義務を負い、ベンダーは医療機関等に対して、安全管理措置を講じる義務を負う。しかし医療機関等はITやセキュリティに関する専門知識を有していないことも多いため、契約時に医療機関等とベンダーは、密なリスクコミュニケーションにより、セキュリティ対策の妥当性と限界について両者に認識の齟齬が生じないよう共通の理解を得た上で、契約書やSLA等の文書による明示的な合意を形成する必要がある。また、契約後も新たな脅威の出現や事故発生による対策の見直し等の変化に応じて共通の理解や明示的な合意を再度形成することで、合意を維持していく必要がある。

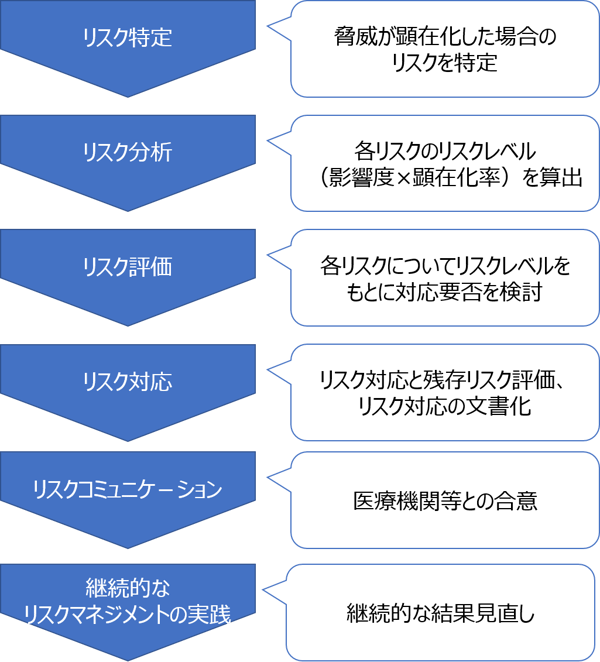

今回の新しいガイドラインでは、医療情報システム特有のリスクに応じて適切な対応を行うためのリスクマネジメントのプロセスが定められており、プロセスに従って医療情報システムを提供する際に想定されるリスクを洗い出してから、対策案を実行するようになっている。そのためベンダーはプロセスに従うことで適切な対応が実施できるほか、医療機関等への説明も行いやすくなる。主なリスクマネジメントプロセスのフローと実施内容は以下の通りである。

おわりに

このように、新たな「提供事業者ガイドライン」が発出されることで、医療情報システムや関連サービスを医療機関等に対して提供する事業者は、リスクベースアプローチに基づいてより効率的にセキュリティ対策を実施することが可能になる。しかし、その前提として、上記で示した一連のリスクマネジメントプロセスの整備や、医療機関等とのリスクコミュニケーションの実施が必要となる。

NRIセキュアでは、医療業界や関連官公庁に対する多数のコンサルティング・調査の実績をもとに、医療情報システムに対するリスク評価からセキュリティ対策の立案、実行までを包括的かつ実効的に支援するサービスを提供している。

「提供事業者ガイドライン」への準拠や、医療分野に関するセキュリティ構想・対策などについてお悩みがあれば、ぜひ一度気軽にご相談いただきたい。