2020年8月21日、経済産業省と総務省から「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」(以下「提供事業者ガイドライン」)が公表された。

前回の記事で記載した通り、提供事業者ガイドラインでは、医療情報システム・サービス等特有のリスクに応じて適切な対応を行うために、提供事業者にリスクマネジメントの実施を求めている。

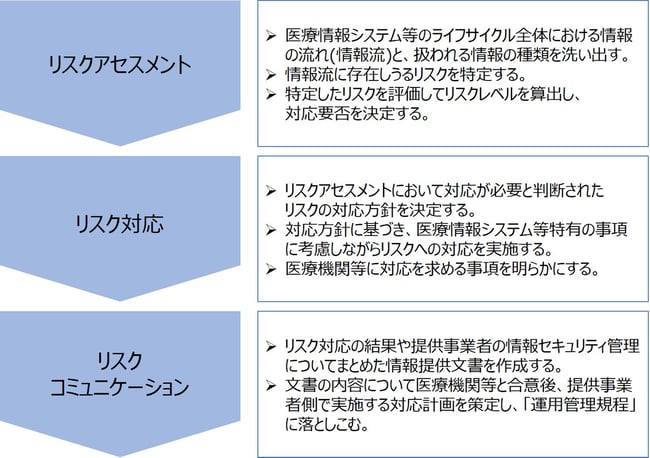

提供事業者ガイドラインで求められているリスクマネジメントは、主に3つのプロセス、すなわち【1】リスクアセスメント 【2】リスク対応 【3】リスクコミュニケーションから構成される。

提供事業者は、これら3つのプロセスすべてについて、ガイドラインに記載された手法に則って適切に実施する必要がある。

図:ガイドラインで求められているリスクマネジメントにおける各プロセス

提供事業者ガイドラインの公表以来、NRIセキュアでは多くの医療情報システム・サービス等提供事業者に対して本ガイドラインの準拠支援を実施している。そこで本記事では、これらの支援実績をもとに、提供事業者ガイドラインが求めるリスクマネジメントを実施する上で特に重要なポイントを解説する。

【解説】医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン|従来の3省3ガイドラインとの違いは?

リスクアセスメント

リスクアセスメントの概要

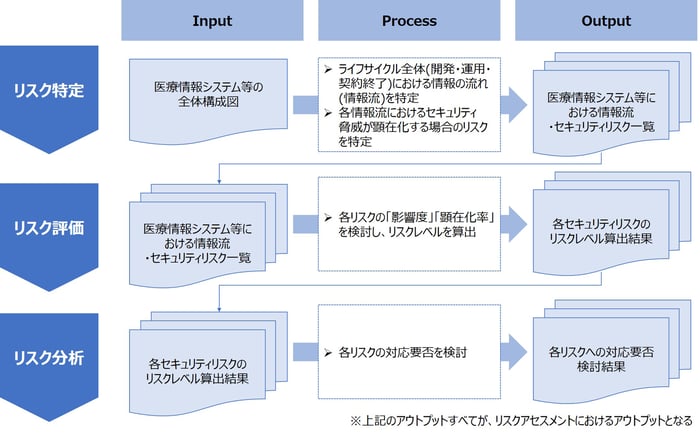

提供事業者がリスクマネジメントを実施する上でまず着手する必要があるのが、リスクアセスメントである。リスクアセスメントは「リスク特定」「リスク評価」「リスク分析」という3つのサブプロセスから構成される。リスクアセスメントのサブプロセスの概要は以下の表及び図の通りである。

表:リスクアセスメントを構成するサブプロセス

|

サブプロセスの 名称 |

概要 |

|

リスク特定 |

・提供する医療情報システム・サービス等の全体構成を明らかにし、医療情報システム・サービス等のライフサイクル全体(開発・運用・契約終了)における情報の流れ(情報流)を特定する。 ・各情報流において扱われる情報を、重要度に応じて分類する(例:「患者個人情報」、「アプリケーションの設定情報」等)。 ・各情報流に対して「医療情報システム等提供上の代表的な脅威」(ガイドライン本文 P23記載)を当てはめ、これらの脅威が顕在化した場合に生じ得るリスクを特定する。 |

|

リスク評価 |

・「リスク特定」で洗い出した各リスクについて、「影響度」(医療情報システム等への影響の度合い)と「顕在化率」(当該リスクが顕在化する可能性)を検討し、これらの双方を考慮した、リスクレベルを算出する。 |

|

リスク分析 |

・「リスク評価」で算出したリスクレベルに基づき、各リスクの対応要否を検討する。 |

図:リスクアセスメントにおけるサブプロセス

リスクアセスメントのポイント

委託先業務を含めて「情報流」を洗い出す

リスク特定において「情報流」を洗い出す際は、上述の通り、医療情報システム・サービス等のライフサイクル全体を考慮する必要がある。その際、特に注意しなくてはならないのは、提供事業者が医療情報システム・サービス等の開発や運用を委託している事業者(委託先事業者)の業務内容も漏れなく洗い出すことである。

委託先事業者に関わる「情報流」として、例えば、問い合わせ業務を委託しているコールセンター事業者による患者個人情報の閲覧や、医療情報システム・サービス等のバックアップサーバを管理するデータセンター事業者による運用業務等が考えられる。

委託先事業者に関する「情報流」の洗い出しが不十分であると、その後のリスクアセスメント全体が不十分となり、本来は存在しているはずの脅威を見過ごしてしまう可能性もある。そのため、委託先事業者が関わる部分を含め、「情報流」の特定は漏れがないように実施するべきである。

「代表的な脅威」以外も考慮してリスクを特定

提供事業者ガイドラインでは、ガイドライン本文P.23にて、「医療情報システム等提供上の代表的な脅威」を示しており、提供事業者はまずここに記載されている脅威をもとに、自らが提供するシステム・サービスにおける脅威を検討することになる。

ただし、医療情報システム・サービス等は、その提供形態や内容が多様であることが考えられ、検討すべき脅威についても、必ずしも一意に定まっているとは限らない。したがって、ガイドライン本文P.23に記載されている脅威のリストをベースとしつつも、可能であれば同業他社や昨今のセキュリティインシデント事例等を参考にし、本文に記載されている脅威以外にも考慮しなければならないものがないかを、十分に検討するのが望ましい。

なお、ガイドライン本文にも「代表的な脅威以外の脅威についても、提供する医療情報システム・サービス等の構成に応じて検討し、リスクを特定すること」と記載されており、提供事業者は関係するリスクを幅広く検討することが求められている。

リスク対応

リスク対応の概要

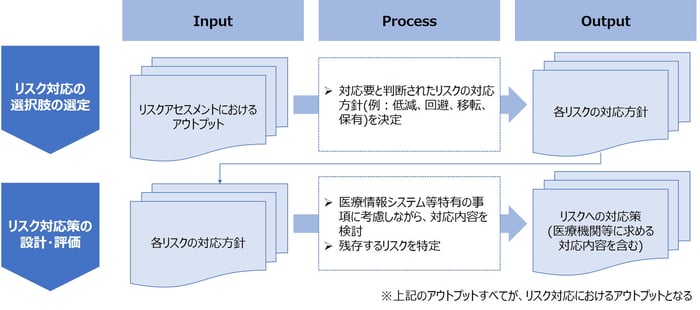

リスクアセスメントが終わると、提供事業者はリスク対応に取り組むこととなる。リスク対応において、「リスク対応の選択肢の選定」「リスク対応策の設計・評価」という2つのサブプロセスから構成される。リスク対応のサブプロセスの概要は以下の表及び図の通りである。

表:リスク対応を構成するサブプロセス

|

サブプロセスの名称 |

概要 |

|

リスク対応の 選択肢の選定 |

・リスクアセスメントにおいて対応が必要と判断されたリスクについて、どのような方針で対応を行うかを決定する。 ・リスク対応の選択肢として、原則として「リスク低減(リスクへの対策を行うことでリスクレベルを低減すること)」を選択することが推奨されるが、その他にも「リスク回避」「リスク移転」「リスク保有」が選択肢として提示されている(ガイドライン本文 P.25記載)。 |

|

リスク対応策の 設計・評価 |

・選択した方針に基づき、医療情報システム・サービス等特有の事項に考慮しながら、リスクへの対応を実施する。 ・提供事業者だけでは十分なリスク対応が実施できず、医療機関等に対応を求める必要がある事項を明らかにする(例:医療従事者アカウントの管理等)。 ・提供事業者や医療機関等でリスク対応を実施してもなお残存するリスクを特定し、改めてリスク評価を実施した上で、許容可能なリスクであることを確認する。許容できないリスクである場合、対応策を再度検討する。 ・リスク対応方針の選定結果、及び実際の対応策を「リスク対応一覧」として文書化する。 |

図:リスク対応におけるサブプロセス

リスク対応のポイント

技術・組織・人・物理のバランスが取れた対策を検討する

リスク対応策を検討する際、データの暗号化やウイルス対策ソフトの導入等、技術的な対策に焦点が当てられることが多い。たしかに、これらの技術的対策は多くのセキュリティリスクに効率的に対応する上で有用である。しかし、技術的側面のみに着目するのではリスクへの対応としては不十分であり、組織・人・物理等の側面にも留意する必要がある。

例えば、正当な権限を持たないものによるデータの閲覧というリスクへの一般的な対策として、データの暗号化が挙げられる。しかし、同様のリスクへの対策としては他にも、アクセス権限に関連する規程の整備(組織的対策)、従業員に対するセキュリティ教育(人的対策)、執務室内へのパーティション設置や覗き見防止フィルターの貼付(物理的対策)等が考えられる。

このように、技術的対策のみに焦点をあててリスクへの対応策を検討するのではなく、他の観点も十分に考慮し、多層的な防御を行う必要がある。

別紙2に記載の対策を盛り込みつつ、リスクを低減できているかを詳細に検討する

リスク対応策を検討する際、旧総務省ガイドラインと旧経産省ガイドラインに掲載されていた対策を記載している、本ガイドラインの別紙2が参考になる。ただし、ここで注意が必要なのは、別紙2に記載されている対策だけでは、リスクへの対応として不十分となる可能性もあるということである。

提供事業者ガイドラインでは、自社の提供している医療情報システム・サービス等におけるセキュリティリスクを特定し、特定されたリスクへの対応策を講じることが求められている。したがって、別紙2に記載された対策をベースとしつつも、それらの対策で、洗い出されたリスクを十分に低減できているか、抜け漏れがないか、については詳細に検討する必要がある。その結果、例えば、別紙2記載の対策のみでは十分にリスクの低減ができていないと判断される場合は、別紙2に記載がない対策についても実施を検討する必要があると考えられる。

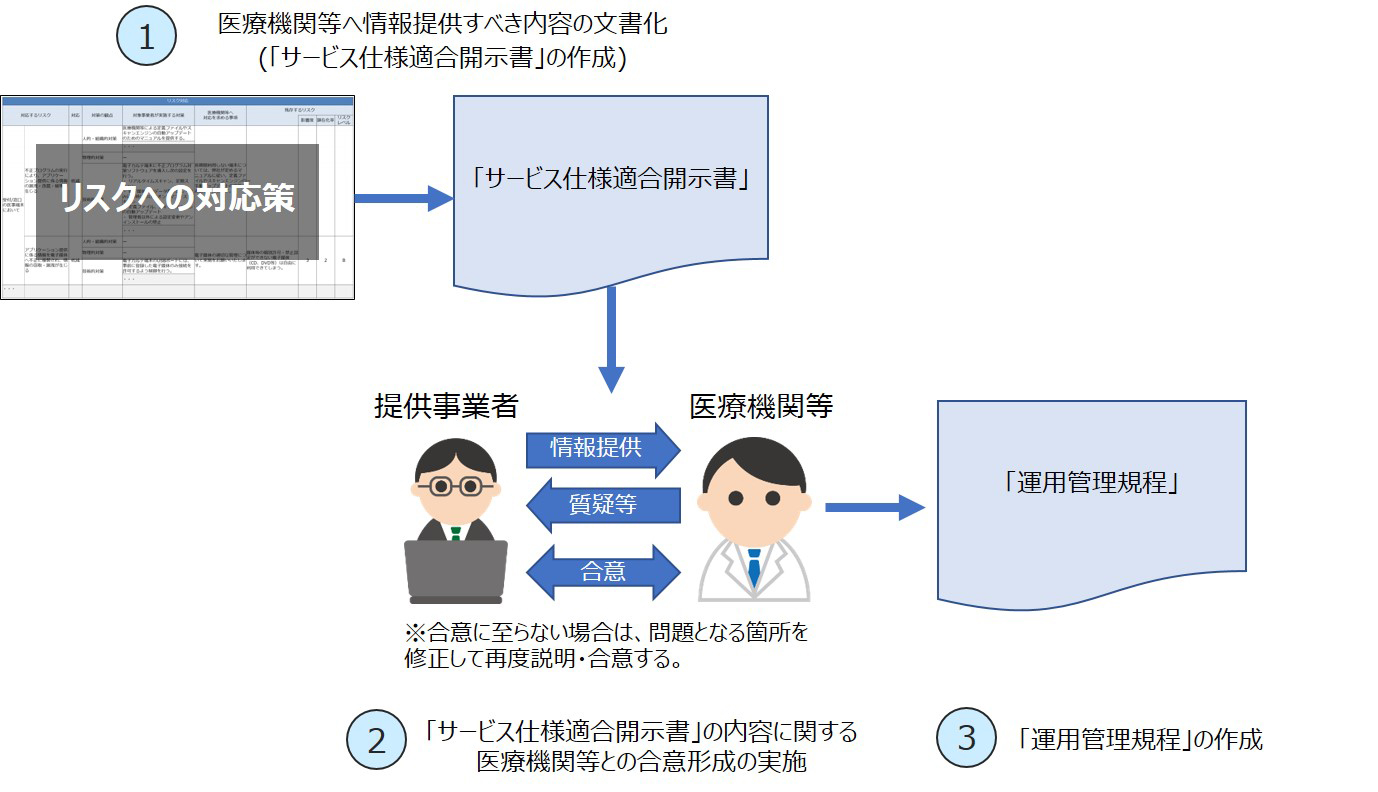

リスクコミュニケーションの概要

リスクコミュニケーションのプロセスでは、提供事業者が自ら実施するセキュリティ対策の内容と責任範囲を示し、医療機関等にて実施すべき対策内容を含めた共通理解を図り、合意形成を行うことが求められる。

リスクコミュニケーションは、「医療機関等へ情報提供すべき内容の文書化(『サービス仕様適合開示書』の作成)」「『サービス仕様適合開示書』内容に関する医療機関等との合意形成の実施」「『運用管理規程』の作成」の3つのサブプロセスから構成される。(下図表①~③)

図:提供事業者と医療機関等とのリスクコミュニケーションの流れ

表:リスクコミュニケーションを構成するサブプロセス

|

# |

サブプロセスの名称 |

概要 |

|

① |

医療機関等へ情報提供すべき内容の文書化(「サービス仕様適合開示書」の作成) |

・前のプロセスであるリスク対応で整理した結果等から、医療機関等へ情報提供すべき内容(詳細は後述)を文書にまとめる。 ※医療機関等へ情報提供すべき内容をまとめた文書の例として、提供事業者ガイドラインでは「サービス仕様適合開示書」を挙げている。ただし、あくまでも参考例であり、必ずしもこのフォーマットで情報提供文書を作成しなければならないというわけではない。一方で提供事業者の多くが「サービス仕様適合開示書」のフォーマットを用いた文書の作成を進めている。そのため、本記事でも情報提供文書として「サービス仕様適合開示書」を作成することを前提として記載する。 |

|

② |

「サービス仕様適合開示書」の内容に関する医療機関等との合意形成の実施 |

・「サービス仕様適合開示書」の内容について医療機関等に説明し、サービスの残存リスクやセキュリティ対策の役割及び責任の分担について共通理解を図り、合意形成を行う。 ・合意に至らない場合は、問題となる箇所を修正のうえ再度説明し、合意形成を行う。 |

|

③ |

「運用管理規程」の作成 |

・「サービス仕様適合開示書」で医療機関等と合意した内容に基づき、提供事業者で実施する対応計画(医療機関等と合意形成を実施した内容の具体的な実装方法等)を策定する。 ・ 対応計画を「運用管理規程」にまとめ、内容に沿ったシステム・サービス開発、運用を実施する。 |

先に述べたように、医療機関等に情報提供する文書として、提供事業者ガイドラインでは「サービス仕様適合開示書」を挙げている。

医療機関等に情報提供すべき項目は、提供事業者ガイドライン本文のP.19「表 4-1 医療機関等へ情報提供すべき項目」に一覧化されており、別紙1には「サービス仕様適合開示書」の参考例が掲載されている。しかし「サービス仕様適合開示書」等の情報提供文書に記載すべき情報の粒度や記載方法については、提供事業者ガイドラインでは詳細に規定されていない。

このように、「サービス仕様適合開示書」は提供事業者に記載方法が委ねられている部分が多く、記載内容を詳細に検討し、効率的に作成することが重要となる。

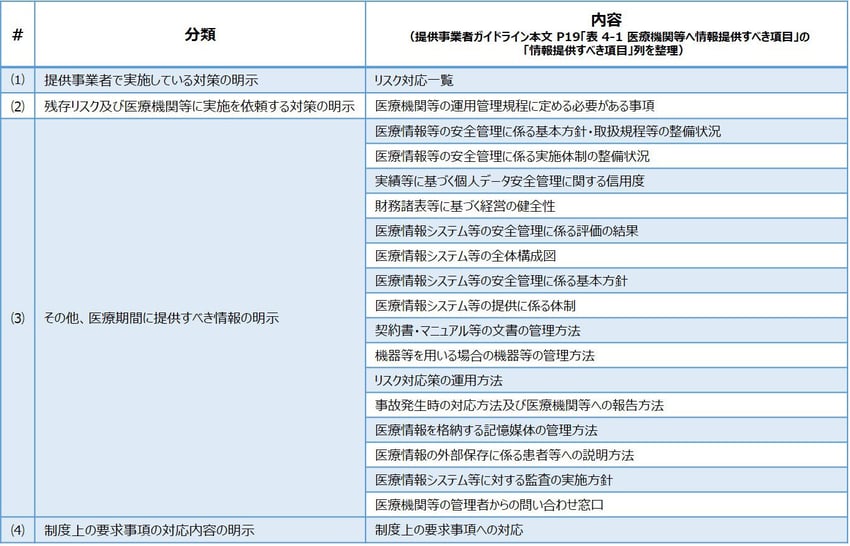

「サービス仕様適合開示書」に含めるべき内容

では、提供事業者が「サービス仕様適合開示書」を効率的に作成するためには、どのように工夫するべきか。NRIセキュアでは、「サービス仕様適合開示書」の作成を支援している。これまでの支援実績を踏まえ、以下に「サービス仕様適合開示書」に含めるべき内容を(1)~(4)の4つに分類した表を掲載し、各分類について解説する。

表:「サービス仕様適合開示書」に含めるべき内容

(1)提供事業者で実施する対策の明示

まずは、リスク対応の段階で整理した提供事業者で実施する対策について明示する。

明示する方法として、リスク対応のプロセスで作成したアウトプットを「サービス仕様適合開示書」に別紙等の形式で組み込む方法があるが、医療機関等の担当者目線では提供事業者で実施している対策について端的に読み解けず、適切に合意形成を実施できない可能性がある。

その為、提供事業者で実施する対策について「提供事業者で現在実施できている対策」と「今後強化する対策」に分け、重要なものを「サービス仕様適合開示書」で明示する方法が有効だ。「提供事業者で既に実施できている対策」に加え、リスク対応で対策がなされていない、または十分でないと判明したリスクに対して今後強化する対策を示すことで、提供事業者の責任範囲における対応に漏れがないことを示すことができる。また、ここでそれぞれの対策をただ列挙するのではなく、対策をある程度カテゴリ化して簡潔に整理すると、医療機関等の担当者にとってさらに理解が容易となる。

(2)残存リスク及び医療機関等に実施を依頼する対策の明示

システム・サービスの提供に当たり、医療機関等に対策実施を求め、医療機関等で作成される「運用管理規程」[i]に定めることを依頼する事項を記載する。

こちらも同じく、ある程度カテゴリ化して整理すると簡潔である。またサービスを取り巻く環境や考えうるリスクの大きさ等から、対策事項を必須事項と推奨事項に分けて整理すると、医療機関等は施設の規模等のセキュリティにかけられる予算やリソースに鑑みて対応事項を選択することができる。

(3)情報セキュリティの観点で医療機関等に提供すべき内容の明示

提供事象者ガイドラインでは、リスクアセスメント及びリスク対応で整理した内容に加え、提供事業者における情報セキュリティ管理の観点で、情報提供することを求めている項目がある。

例えば「事故発生時の対応方法及び医療機関等への報告方法」では、個人情報の漏洩等の情報セキュリティ事故が発生した際、提供事業者の対応内容やフローを開示し、情報漏洩の影響拡大を防止する措置が実施されていること、医療機関等に対して報告が適切に実施されることを示す必要がある。フローチャート等で対応部署や対応内容が図示されていると、医療機関等にとって理解が容易となり、共通理解を得やすい。

(4)制度上の要求事項に対する対応内容の明示

この項目は、全ての提供事業者ではなく対象となる提供事業者のみが記載する項目である。

先に述べた通り、提供事業者ガイドラインでは、提供事業者で洗い出したリスクに対して対策を行っていくリスクベースアプローチを採用している。但し、医療分野において法令等で作成・保存が義務付けられた医療情報を取り扱っている提供事業者は、「医療情報システムの安全管理に関するガイドライン」(厚生労働省)の制度上の要求事項に一律に対応しなければならない。

例えば、e-文書法の対象となる医療関係文書を取り扱う提供事業者は、対象となる医療関係文書に対し、電子保存の三原則(真正性、見読性、保存性[ii])を確保することが求められており、医療関係文書の入力者の識別及び認証や情報の所在管理、不適切な保管・取扱いによる情報の滅失、破壊の防止措置について、対応策を整理し、医療機関等に説明する必要がある。

[i] 医療機関等で「運用管理規程」を作成する旨、及び「運用管理規程」で定めるべき内容については医療機関等に向けたガイドラインである厚労省公表の「医療情報システムの安全管理に関するガイドライン 第5.1版(厚労省ガイドライン)」で規定されている。提供事業者が医療機関等に対策実施を求める際は、その対策内容について医療機関等で作成される「運用管理規程」に定めることを併せて依頼することが望ましい。

[ii]医療機関等に向けたガイドラインである厚労省公表の「医療情報システムの安全管理に関するガイドライン 第5.1版(厚労省ガイドライン)」によれば、真正性とは「正当な権限において作成された記録に対し、虚偽入力、書き換え、消去及び混同が防止されており、かつ、第三者から見て作成の責任の所在が明確であること」、見読性とは「電子記憶媒体に保存された内容を、「診療」、「患者への説明」、「監査」、「訴訟」等の要求に応じて、それぞれの目的に対し支障のない応答時間やスループット、操作方法で、肉眼で見読可能な状態にできること」、保存性とは、「保存性とは、記録された情報が法令等で定められた期間に渡って真正性を保ち、見読可能にできる状態で保存されること」とされる。

おわりに

本記事では、リスクマネジメントの詳細な進め方について、リスクアセスメント、リスク対応、リスクコミュニケーションの各プロセスごとに解説した。

リスクコミュニケーションのより詳細な進め方や、「サービス仕様適合開示書」の作成については、提供事業者ガイドラインでは継続的なリスクマネジメントを実践することが求められており、医療機関等とも継続的にリスクコミュニケーションをとることで、共通理解と合意を維持していくことが求められる。

そのため、継続的にリスクアセスメント、及びリスク対応の結果の見直しを行い、システムの変更や新たな脅威の出現等があった場合には適宜「サービス仕様適合開示書」や「運用管理規程」の内容を更新していく必要がある。

NRIセキュアでは、医療業界や関連官公庁に対する多数のコンサルティング・調査の実績をもとに、医療情報システムに対するリスク評価からセキュリティ対策の立案、実行のみならず「サービス仕様適合開示書」の作成までを包括的かつ実効的に支援するサービスを提供している。

「提供事業者ガイドライン」への準拠や、医療分野に関するセキュリティ構想・対策等についてお悩みがあれば、ぜひ一度気軽にご相談いただきたい。