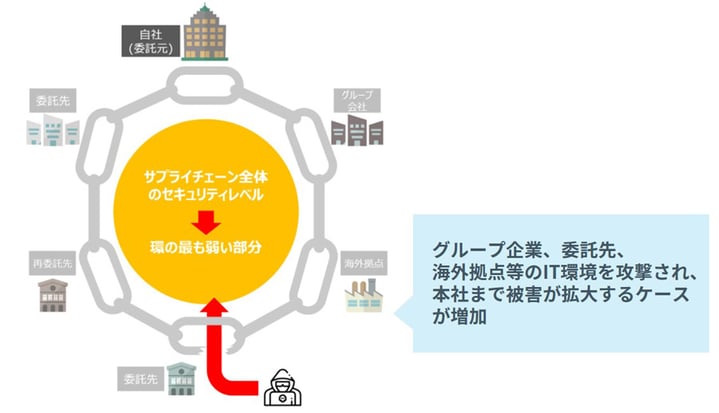

近年、DX化の促進によって企業間あるいはシステム間の連携がスピード感をもって進んでいます。その一方で、本社とグループ企業・海外拠点・委託先・取引先等をつなぐサプライチェーン・ネットワーク上のセキュリティを突いた攻撃も増加傾向にあります。実際にサプライチェーン上の他組織で発生したセキュリティインシデントを起因として、サプライチェーン全体が被害を受け、市場への供給停止や重要情報の漏えいなどに繋がる事例も多く発生しています。

近年、DX化の促進によって企業間あるいはシステム間の連携がスピード感をもって進んでいます。その一方で、本社とグループ企業・海外拠点・委託先・取引先等をつなぐサプライチェーン・ネットワーク上のセキュリティを突いた攻撃も増加傾向にあります。実際にサプライチェーン上の他組織で発生したセキュリティインシデントを起因として、サプライチェーン全体が被害を受け、市場への供給停止や重要情報の漏えいなどに繋がる事例も多く発生しています。

自社のセキュリティ対策を強化するだけではもはや不十分であり、サプライチェーンを構成する企業が一定以上のセキュリティ水準を保つ必要があります。そのためには、サプライチェーンを統制する立場の企業からの働きかけが重要になります。

本記事では、サプライチェーンセキュリティを取り巻く情勢、およびサプライチェーンを統制する立ち位置の企業が、サプライチェーンセキュリティを強化していくために実施するべき4つの取り組みについて解説をします。

サプライチェーンセキュリティを取り巻く情勢

サプライチェーンに対するセキュリティ対策を始めた業界の1つとして参考になるのが、防衛産業です。防衛産業では以前から機密情報に関する取扱いについて重要視しており、機密情報の窃取を目論む悪意ある攻撃者からの攻撃に対して細心の注意を払ってきました。

防衛産業を取り巻くサプライチェーンの巨大化・複雑化に伴い、サプライチェーンを構成する関連企業のセキュリティ対策水準にばらつきが生じました。そのため攻撃者は標的を堅牢なセキュリティ対策が実施された大企業や官公庁から、セキュリティ対策が不十分な企業へと移し、間接的に重要情報を奪うことを目論むようになったのです。実際に、セキュリティ対策が不十分な企業から重要情報が漏洩してしまう事例も発生しました。

そのような状況を受けて米国では、米国国防総省(Department of Defense、以下「DoD」)と取引のある取引先企業に対し、DoDから提供する保護すべき情報を守る方法として「NIST SP800-171」への準拠を強制することで、サプライチェーンのセキュリティ統制を強化しようとする動きがあります。

同様に、日本の防衛省においても「NIST SP800-171」と同水準の管理策を盛り込んだ新たな情報セキュリティ基準である「防衛産業サイバーセキュリティ基準」が整備され、2023年度以降の契約から当該基準への適用が求められるようになりました。

(参考:https://www.mod.go.jp/atla/cybersecurity.html)

その他の業界においても、各業界固有のレギュレーションやガイドラインが存在するため、まずはそこへの準拠に取り組むことが望ましいです。その上で、サプライチェーンのセキュリティを強化する際の取り組みの一つとして、防衛産業の取り組みを参考にしていただくのが良いと思われます。

つまり、委託元はサプライチェーン全体を一定のセキュリティ水準以上にするべくサプライチェーンの統制方針を定め、それを遂行していくことが肝要となります。具体的には、定められたセキュリティ統制方針に従って自社のサプライチェーン関連企業のセキュリティ対策状況を把握・管理し、セキュリティ対策水準の引き上げを推進していくことになります。さらに重要な取引先に対してはリスクが顕在化した際のバックアッププランなども用意しておくことが望ましいでしょう。

サプライチェーンセキュリティの強化を図るための4つの取り組み

それでは、サプライチェーンを統制する立ち位置の企業はどのようにしてサプライチェーン全体を意識したセキュリティの強化を図れば良いのでしょうか。もちろん、先に挙げたNIST SP800-171や防衛産業サイバーセキュリティ基準等の業界固有のレギュレーションやガイドラインへの準拠も必要となります。

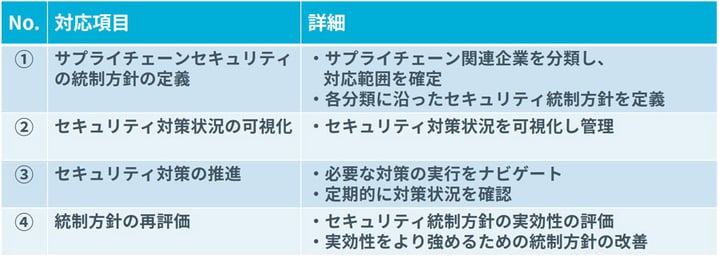

サプライチェーンをより意識した取り組みとしては、以下4つに対応することでサプライチェーンのセキュリティに対して統制を図り、サプライチェーン関連企業のセキュリティ対策水準を一定水準以上に保つことが考えられます。

それぞれの対応に関する詳細な内容は以下のようになります。

①サプライチェーンの統制方針の定義

自社を取り巻くサプライチェーン全てに対してセキュリティを強化するのは非常に困難です。そのため、サプライチェーンを統制する企業は、まずサプライチェーン関連企業を分類して対応範囲を定める必要があります。分類時に考慮するべきポイントとして、サプライチェーン関連企業の提供する製品やサービスの重要性、代替可否、あるいは取引金額等が挙げられます。

そして、分類に応じて用いるリスク評価やセキュリティ対策状況の可視化手法、要求するセキュリティ水準等の全体的なセキュリティ統制方針を定義することが推奨されます。サプライチェーン関連企業の分類や統制方針は、自社を取り巻くサプライチェーンの現況に鑑みて既存のフレームワークやガイドラインの考え方をインプットとして検討することも有効です。

サプライチェーンの分類方針やフレームワーク・ガイドラインの有効な活用方法等にお悩みの場合、以下コンサルティングサービスにてご支援することも可能ですので、ぜひご検討ください。

- 関連サービス:SCMアドバイザリー支援、SCMアセスメント支援

②セキュリティ対策状況の可視化

サプライチェーン関連企業の分類に従って、各社の実際のセキュリティ対策状況を可視化して管理することが必要となります。また、前段で定義した分類に応じて、どこまで詳細に状況を把握するべきなのか、フォローの体制や担当者の協力要否等も併せて検討・整理することが望ましいです。

NRIセキュアでは、グループ企業・海外拠点・委託先・取引先等のセキュリティ対策状況可視化や現状整理のために、複数のサービスをご用意しています。サプライチェーンの規模や取り扱う情報の重要度など、貴社独自のご要望に応じて最適となるサービスが異なりますので、まずは一度ご相談ください。

③セキュリティ対策の推進

サプライチェーン関連企業のセキュリティ対策可視化結果から対策が不十分なことが判明した場合には、追加でセキュリティ対策の強化を推進していく必要があります。そのため、サプライチェーン関連企業に対して可視化の結果を基に対応強化を依頼し、対応状況を定期的に確認するようにしましょう。

特に、取引先などに対して対策費用を支援することは難しいため、一方的に対策強化を依頼することは困難となる場合もあります。例えば、予算の都合上対応が間に合わない場合は対応までに一定の猶予期間を設けて、今後取引を継続していくための条件の1つとして対応を求める、改善計画を立ててもらい対策を促す等の工夫が必要となります。

④統制方針の再評価

一度定義したサプライチェーンセキュリティの統制方針が常に最適なものであり続けるとは限りません。実際のセキュリティ状況可視化やセキュリティ対策推進を通じて、現在のサプライチェーンセキュリティの統制方針が実効的なものであるかを評価し、必要に応じて改善を図るPDCAサイクルが求められます。

また、業界固有のレギュレーションやガイドラインの更新、昨今のサイバー攻撃の傾向の変化、新基準の台頭などに合わせて統制方針を最新化することも必要となります。適切なフレームワークやガイドラインを用いたサプライチェーンセキュリティ統制の評価も有効となります。

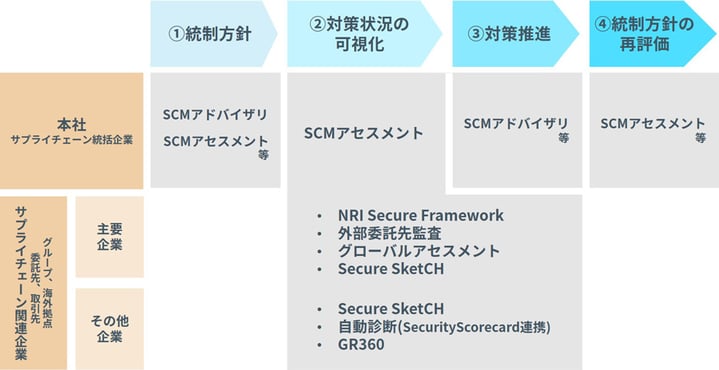

図:各種対応時に弊社で提供可能なサービスの例

まとめ

昨今のサプライチェーンを標的としたサイバー攻撃の激化を踏まえ、米国を中心にサプライチェーン全体を考慮したセキュリティ対策を求める法規制が強化されており、要件を満たさない企業、製品やサービスはサプライチェーンへの関与を制限される恐れがあります。

日本においても、防衛産業を中心に「防衛産業サイバーセキュリティ基準」の整備が進み、「装備品等及び役務の調達における情報セキュリティ基準」が刷新されるなど同様の流れとなっており、サプライチェーンに関わる企業は対応強化を余儀なくされています。

NRIセキュアではサプライチェーンセキュリティ対策に関するコンサルティング支援を始めとして複数のサービスを提供しております。もしサプライチェーンのセキュリティ強化をご検討中、あるいはそもそも何をどこから対応すれば良いか分からない、等のお悩みに直面されているのであれば、ぜひ一度弊社にご相談ください。