はじめに

クラウドの利活用や社外コラボレーション、そしてテレワークなどに代表される働き方の多様化により、実施すべきセキュリティ対策にも変化が生じている。従来まで多くの組織で採用されてきた境界防御モデル(ペリメタモデル)、つまり、企業ネットワークの境界内部は安全な状態に保たれており、サイバー攻撃等の脅威は境界外部にのみ存在し、脅威が境界内部に侵入しないようにするという前提に立つネットワークモデルでは、日々その激しさや多様性が増している脅威を防ぎきることは難しくなってきている。それらの課題に対処する新しいセキュリティの考え方としてゼロトラストモデルというものがForrester Research社によって提唱されている[1]。

ゼロトラストモデルはテレワークとも相性が良く、新型コロナウイルス感染拡大防止策としてテレワークが積極的に活用されている現状において、ゼロトラストモデルへの移行を検討している組織も多い。本稿ではゼロトラストモデルに関して、特にテレワークセキュリティの観点から解説する。最初にゼロトラストモデルを支える技術的な要素について触れ、その上でゼロトラストモデルに関して、従来の境界防御モデルとの違いを中心に解説していく。

ゼロトラストモデルを支える技術

本章ではゼロトラストモデルを支える各種技術を解説していく。利用されている技術は数多くあるが、本稿では、ID、クラウドセキュリティ、エンドポイントセキュリティ、ネットワークが主な技術的要素であるとし、それぞれに関して解説を行う。

ID

ゼロトラストモデルにおいてIDは重要な役割を持っているが、そもそもIDとは何か、そしてIDを正しい用途として利用するための認証及び認可という仕組み並びにそれらを実現するためのソリューションについて解説を行う。

IDとは何か

まずIDとは何か、IDを考慮する上で、よく混同される概念としてIdentity、 Identification、 Identifierの3つが存在する。IdentityとはISO/IEC24760-1にて「実態に関する属性情報の集合」と定義されており、氏名や住所などユーザの属性情報のみでなく、サービスの利用履歴や他者との関係性などの情報も含まれる。Identificationは対象となるユーザをいわば「ラベル付け」し、個々のユーザを識別する行為を指す。 その際に付与されるラベルのことをIdentifier(識別子)と呼ぶ。

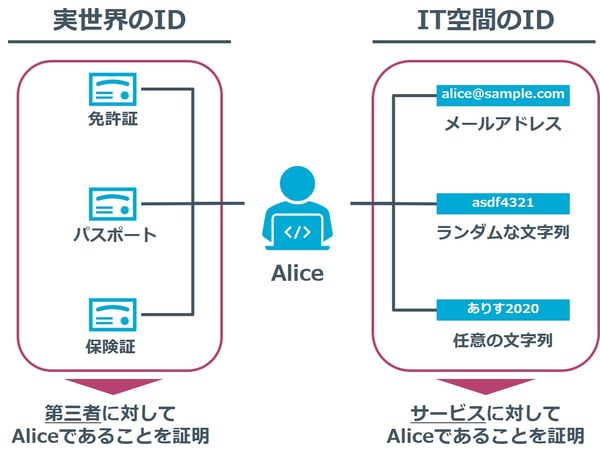

実世界の例を踏まえて説明をすると、図1に示すように、実世界でユーザがサービス利用時において、身元確認のためにサービス提供者に対し、パスポートや免許証を提示するケースを考える。提示したパスポートや免許証に記載された氏名や住所などの情報がIdentity、提示したユーザをサービス提供者側で識別する行為がIdentification、サービス提供者がユーザを区別するための識別子(パスポート番号や免許証番号)がIdentifierに該当する。

ITの世界でも、何らかのサービスを利用する際に、サービスに必要なアイデンティティをサービス提供者へ伝える必要がある。最近では自動化されている機械などのケースも考慮が必要となるため、各サービスに一意であるIdentifier(以下、本論では"ID"と記載する)をどう管理するかが重要となる。

システムによって割り振られるランダムな文字列や自身で任意に定めた文字列だけでなく、重複が無いという特性からメールアドレスをIDとして利用するケースもみられる。また、ITの世界では対面でのケースと異なり、属性情報の連携手段やその真正性の確保、オンライン越しの対抗ユーザの認証手段など、考慮すべき制約が存在する。

図1 実世界のIDとIT空間のID

IDと認証

サービス提供者の目線に立つと、ユーザが提示したIDに対して正当な所有者であることを何らかの形で証明する必要がある。この証明の仕組みを“認証”という。例えば、実世界でIDとして利用するパスポートや免許証 には顔写真がついている。そのため顔写真とそのIDを提示した人の顔とを比較することで、IDに記載されている人と目の前の人は同一人物であるかどうかの判断をすることができるはずだ。ITの世界においても認証を行うが、顔写真で認証するわけにもいかない。そのため認証 の3要素といわれている以下の要素で認証を行う[2]。それぞれの要素と具体例を表1に示す。

表 1 認証の要素と具体例

|

認証の要素 |

具体例 |

|

①利用者が知っているモノ |

パスワード、PIN |

|

②利用者が持っているモノ |

ワンタイムパスワードトークン、スマートフォン |

|

③利用者固有のモノ |

指紋、虹彩 |

サービス提供者は何らかのサービスをユーザが利用とする際に、ID並びにIDを証明するための要素(例えばパスワード)を提示させ、本人であることが確認できて初めてサービスの提供を行う。ゼロトラストモデルにおいては、誰がサービスを利用しようとしているかを常に確認する必要があり、“誰が”を担保するための仕組みとして認証が非常に重要である。そのため、より正確な認証を行うため、多要素での認証が推奨されている。

なぜ多要素で認証を行うことでより正確な認証が行えるのか。パスワードだけで認証を行う場合、パスワードが何らかの原因で流出すると、流出したパスワードを利用した第三者によるなりすましが可能になり、認証の信頼性が一気に下がる。しかし、パスワードだけでなく同時にワンタイムパスワードトークンを利用したワンタイムパスワードを要求する場合、パスワードを入手した悪意のあるユーザがなりすましを試みても、ワンタイムパスワードは相変わらず不明であるため、なりすましは失敗に終わる。このように、単一要素だけでは流出など何らかの要因によって認証の信頼性が保てなくなるケースにおいても、多要素認証を導入することで信頼性を維持することができるのである。

認可とは

次に、認可(Authorization)について解説する。認可というと聞き慣れない言葉であり、また認証との違いが分かりづらいが、端的にいうと何かを行うことを許可する/禁止する判断を行うことを指す。

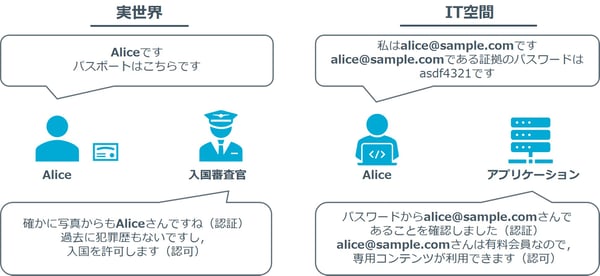

例えば、図2に示すように、入国審査を思い浮かべていただきたい。外国に入国する際、一般的にはパスポートコントロールにて身分を証明するためにパスポートを提示する。これにより、審査を受けているものが何者であるのかが認証される。そのうえで、対象者を入国させてもよいかを入国審査官が判断している。この判断が認可である。

図 2 実世界とIT空間の認可と認証

入国の際は、例えばビザの有無や犯罪歴、過去の渡航歴などに鑑みて入国可否が判断されるが、ITの世界ではあらかじめ決められたルールで認可処理を行い、サービスやリソースへのアクセス可否を判断している。

例えば一部のスマートフォンアプリでは、無償版と有償版があり有償版だけ特定の機能が利用できるようになっている。これは認証を行った後に、対象ユーザが無償版ユーザなのか、有償版ユーザなのかの判断を行い、有償版ユーザにだけ追加でリソース(機能)へのアクセスを許可しているという認可処理が行われている。ゼロトラストモデルにおいては、ユーザが特定のサービスやリソースに対してアクセスする権利を有しているかどうかを都度判断し、必要最小限のアクセスだけを許可する仕組みを作り上げることが重要である。この仕組みの根幹をなす認可処理は非常に重要な役割を担っている。

クラウドセキュリティ

接続先の多様化

境界防御のみ重視すればよかった時は、組織内のネットワークに設置されているサーバ等の管理のみに注力すれば問題がなかった。しかし、IaaS、PaaS、SaaSといったクラウドサービスが登場し、これらを活用することが組織にとって重要事項となってきた現在では、境界内部に限らずインターネットにもサーバ等が配備されるため、管理も煩雑になりがちである。ゼロトラストモデルを語る上で、クラウド上のリソースをいかに安全に保つかが肝要であり、いくつかの技術の説明を行っていく。

IaaS、PaaS、SaaSにおける責任分界点について

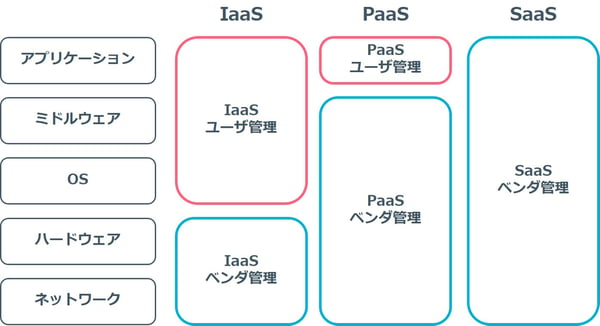

まずはIaaS、PaaS、SaaSについて改めて整理する。NIST (National Institute of Standards and

Technology)の定義ではInfrastructure as a Service(IaaS)は「利用者に提供される機能は、演算機能、ストレージ、ネットワークその他の基礎的コンピューティングリソースを配置することであり、そこでユーザはオペレーティングシステムやアプリケーションを含む任意のソフトウェアを実装し走らせることができる。」とされている。ユーザはソフトウェアの管理を主に担当し、基盤の管理をしなくてよい。

Platform as a Service(PaaS)は同様にNISTで「利用者に提供される機能は、クラウドの基盤上にユーザが開発した、または購入したアプリケーションを実装することであり、そのアプリケーションはプロバイダがサポートするプログラミング言語、ライブラリ、サービス、およびツールを用いて生み出されるものである。」とされている。PaaS上ではライブラリ等のサービスが提供されるため、ユーザはそれらを用いてアプリケーションを開発することが可能であり、ユーザが実装したアプリケーションを主に管理することになる。

最後にSoftware as a Service(SaaS)は同様にNISTにおいて「利用者に提供される機能は、クラウドの基盤上で稼働しているプロバイダ由来のアプリケーションである[3]。アプリケーションには、クライアントの様々な装置から、ウェブブラウザのようなシンクライアント型インターフェイス(例えばウェブメール)、またはプログラムインターフェイスのいずれかを通じてアクセスする」としている。SaaS上ではプロバイダにアプリケーションまで提供されており、ユーザは固有のアプリケーションの設定以外は管理をする必要がない。

クラウドサービスの安全性を確認するCASB、CSPM、CWPP

以上の整理を図3に示すと、IaaS、PaaS、SaaSはそれぞれ、プロバイダとユーザが管理責任を持つ部分が異なっていることが分かる。IaaS、PaaS、SaaSは手軽に利用し始めることができ、スケーラビリティもあるといった観点から、多様な組織に導入しやすいメリットがある。しかし、その反面、自由度の高い設定も簡単に行えてしまうため、設定ミスに起因するようなセキュリティインシデントも各組織で多発してしまっているのが現状である。2020 Cloud Misconfigurations Reportによると、2018年から2019年の間に、クラウドの設定ミスを起因とする情報漏洩した記録は全世界で330憶件を超え、これにより生じた損失が推定5兆円であることが明らかになった[4]。このように、少しの設定ミスで大きな損失に繋がる可能性があるため、手軽に利用できるサービスだとしても、やはりその状態を常に確認し、サービスの安全性の信頼を担保する必要がある。

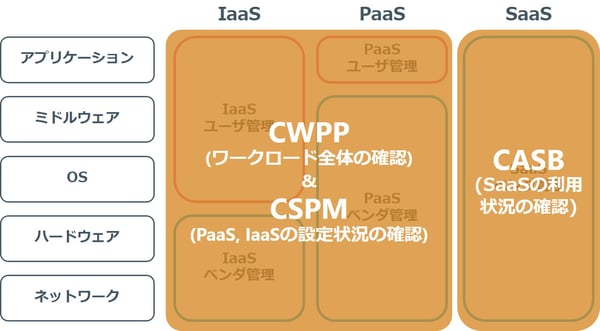

IaaSやPaaS、SaaSといったサービスの信頼性を確認する際に有効であるのが、Cloud Access Security Broker(CASB)、Cloud Security Posture Management(CSPM)、Cloud Workload Protection Platform(CWPP)と呼ばれるツールである。以下に順番に、その役割について確認していく。

図 3 IaaS、PaaS、SaaSにおける責任分界点

まずCASBについてだが、CASBとはガートナーが提唱した概念である[5]。ガートナーはCASBを「クラウドサービスプロバイダーとクラウドサービスコンシューマの間に配置され、クラウドベースのリソースへのアクセス時にエンタープライズセキュリティポリシーを組み合わせて挿入する。」と定義している[6]。つまり、CASBはクラウドアプリケーションの使用やアクセスの制限、クラウドアプリケーション利用における組織のセキュリティポリシーの実行を可能にするツールである。

CSPMはセキュリティポリシーが守られているか、またインシデントが発生するリスクがないかといった、クラウドのセキュリティ対策の評価をすることに加え、ポリシーを守り、インシデントを防ぐためのクラウド上の設定をサポートするツールである。

最後にCWPPとはクラウドやオンプレミスにおけるワークロード、例えば仮想マシン、コンテナやサーバ等のセキュリティを統合的にサポートする機能を提供する。システムのハードニングや脆弱性のマネジメント、ネットワークのセグメンテーション、ファイアウォールや通信の可視化等を行うことができる。

以上をまとめると、図4に示すように、CASBは主に許可されていないアプリ等のアクセスを制限するといったような、SaaSの利用状況の確認を行うことができ、CSPMは主に管理者権限の付与の状況といったPaaS、IaaSにおける設定状況の確認が可能である。そしてCWPPはコンテナや仮想マシンの情報漏洩を防止するといった、ワークロード全体の状態を確認できる。CASB、CSPM、CWPPの提供する機能は重複する部分もあるが、それぞれ単体でクラウドセキュリティをカバーすることはできない。この3つのツールをうまく組み合わせて活用することで、IaaS、PaaS、SaaSの状態やセキュリティ対策状況を可視化できる。これらのツールを用いて可視化した結果を活用し、クラウドサービスが安全であることを常に確認した上でアクセスを許可することがゼロトラストモデルを実現する際に重要となってくる。

図4 CASB、CSPM、CWPPの主な確認範囲

エンドポイントセキュリティ

次に、アクセスの起点となるエンドポイントに関しての関連技術の解説を行う。ここでいうエンドポイントとはユーザが操作を行う各種デバイスのことを指し、具体的には、デスクトップパソコンやノートパソコン等のコンピュータ端末(デバイス)、並びにスマートフォンやタブレット等のモバイル端末(モバイルデバイス)を指すこととする。ゼロトラストモデルでは接続元であるデバイスの安全が十分に担保されていることを検証し、アクセスコントロールの1要因として利用する。組織で準備されているデバイスだけではなく、最近ではBYOD(Bring Your Own Device)と呼ばれる個人所有のデバイスを利用するケースもあり、どのようにデバイスの安全を確保するかが重要である。

NISTでは、ゼロトラストモデルを実現するための端末への対策として「組織に属する全端末が安全な状態に保たれているように継続的に監視を行う」ことを推奨しており、それらを実現するEDR(Endpoint Detection and Response)並びにUEM(Unified Endpoint Management)という技術について解説を行う[7]。

デバイスの状態を確認するためのEDR

EDRは、マルウェアの侵入、デバイスの隔離、駆除までを自動で行うことができる。従来型のマルウェア対策ソフトは、予めウイルス対策ソフトウェアベンダが定義した既知のマルウェアデータベースと照合し、マッチした場合のみマルウェアが駆除されていた[8]。一方、EDRはマルウェアが端末に侵入した後のデバイス上での振る舞いを観察し、悪意ある振る舞いとして判断した場合に駆除を行う。

EDRを利用したマルウェアの検知・駆除の具体例を考えてみる。ある日メールを受信した従業員が、メールに添付されていた請求書。pdfという名称のファイルを開封したところ、当該PDFファイルには何も記載されていなかった。実は、添付されていたファイルはマルウェアであり、従業員のPCから外部のCommand & Controlサーバ(C2サーバ)に対して通信を試みようとしていた。EDRは当該PCにおける不審な挙動を検知し、管理者に対してマルウェアに感染していると通知する。通知を受け取った管理者は、社内システムへのアクセスを制限するために当該PCを隔離状態とし、EDRを利用して遠隔からマルウェアの駆除を行う。

これまではC2サーバへの通信という振る舞いを行っている場合、社内外の境界に設置されているセキュリティシステムで検知することが一般的であった。しかし、テレワーク環境でPCとインターネットへの出口の間にそのような機器が設置されていない場合における不審な通信の検知は難しい。EDRの登場により、エンドポイントにおいて不審な挙動の検知から対応までを一気通貫に行えることが可能となり、ロケーションに依らずにデバイスの安全を保てるようになったのである。

モバイルデバイスのセキュリティ

次に、モバイルデバイスのセキュリティを確保するために利用するUEMについて解説する。主に機能は3点あり、1点目はリモート管理である[9]。管理者は、管理画面からUEMがインストールされているモバイルデバイスの状態を把握できる。例えば、従業員が会社の機密情報が保管されているモバイルデバイスを電車で紛失してしまった場合を考えてみよう。管理者は、UEMの管理者画面からデバイスの位置を特定しデバイス上のデータを一括で削除し、工場出荷時の状態に戻すことができる。

2点目はセキュリティ・コンプライアンスポリシーとの整合性確認である。この機能は、組織が定めたポリシーに沿った設定・状態をデバイスが満たしているかを確認することができる。例えば、モバイルデバイスの起動時にPINコードが有効化されているか、不正な改造が行われていないか等、組織が定めたポリシーとの整合性確認を行うことができる。

3点目はアプリケーション管理である。これはアプリケーションごとに許可する操作をきめ細やかに設定することができる機能である。組織が認めるアプリケーションのみ使用を許可し、従業員が業務と関連のないアプリケーションをダウンロードや実行することが出来ないようにポリシーを設定できる。例えば、機密情報を含むメールの外部漏洩を防止するために、メールアプリから他のアプリケーションへのコピー&ペーストを禁止するなどの操作を制限し、機密情報の外部アプリケーションへの漏洩を防止する事が可能である。

EDRとUEMを活用するとPCやスマートデバイスといったエンドポイントの状態やセキュリティ対策状況を可視化できる。これらのツールを用いて可視化した結果を活用し、エンドポイントが安全であることを確認した上でアクセスを許可することがゼロトラストモデルを実現する際に重要となってくる。

ネットワーク

次に、ネットワークに関してゼロトラストモデルと関連の深い重要なコンセプトを解説する。一般的な企業・団体においてネットワークに関して制御すべき接続は2種類ある。1つ目は、オープンインターネットへの接続であり、業務に必要な調査を行うために外部公開されているWebサイトにアクセスする等の一般的な接続である。2つ目は、社内システムへの接続であり、これは、例えば社内ポータルサイトの閲覧や会計システムへのアクセスである。

これらの接続を今までは組織内外の境界面でのアクセス制御や社内でのセグメンテーションによってアクセスコントロールを行っていたが、より汎用的にネットワークセキュリティを向上させるソリューションとしてSecure Web Gateway(SWG)、Software Defined Perimeter(SDP)[10]が台頭している[11]。ゼロトラストモデルでも利用されることになるこの2つのソリューションの解説を行う。

SWGによるオープンインターネット接続の保護

まずはSWGに関して解説する。SWGとは、URLフィルタリング、ウイルスチェック、TLS復号やデータ損失保護等のセキュリティ機能をクラウドにて搭載し、包括的な観点からWebトラフィックを保護する事が可能なソリューションである。境界内に存在するデバイスからオープンインターネットまでの通信を集約できるペリメタモデルとは異なり、ゼロトラストモデルにおいてはデバイスが発する通信を単一の経路に集約出来ないという課題がある。

つまり、ユーザはデバイスからオープンインターネットに直接的に接続することになり、不正なURLを持つWebサイトへのアクセス、マルウェアに感染する等の脅威に晒されてしまう。SWGを利用することによって、 Proxyのようにクラウド上のSWGを経由し、オープンインターネットを利用する際に各種セキュリティ機能による検査を行うことができ、脅威を防ぐことが可能になる。

SDPによる社内システム接続の保護

次に、SDPとはアプリケーションやサービスに対するアクセス制御を提供するものであり、わかりやすく言うと、社外のデバイスから社内のリソースに対して安全な接続を提供するソリューションである。ペリメタモデルでは、境界外から社内システムに対してアクセスを行う際はVPNを利用して社内NWにリモートアクセスするケースが一般的であった。しかし、VPN利用に関して主に2点の課題が挙げられる。

1点目はリモートアクセス用のポートを常時開放しておくことで外部からの攻撃に常に晒されている点である。開いているVPNポートに関する脆弱性はこれまで数多く指摘されており、脆弱性を悪用して社内ネットワークに不正アクセスし、社内ネットワークにある情報資産を全て暗号化した脅威事例もこれまで報告されている。

2点目はリモートアクセス後の社内ネットワークがフラットに扱われる点である。本来権限を持つべきでないユーザが社内の重要な情報資産にアクセス出来てしまい、内部不正を起因とした外部への情報漏洩が発生してしまう恐れがある。

SDPを利用することで、先述した2点の課題を解決する事ができる。1点目の課題に関しては、SDPは社内から外向きの通信を常時維持することで、VPNのように常時ポートを開けておく必要が無い。デバイスが社内ネットワークにアクセスする際は、SDPへアクセスするだけで社内システムに対して通信が中継される。また2点目の課題に対しては、先述した通りIDに紐付けられたユーザの属性や、接続先・エンドポイントの状態に関する情報を基にリスク評価を行った上で認証を行うため、本来アクセスすべきでないユーザが重要な情報資産にアクセスする事態を予防することが出来るのである。

ゼロトラストモデルとは

ゼロトラストモデルの全体像

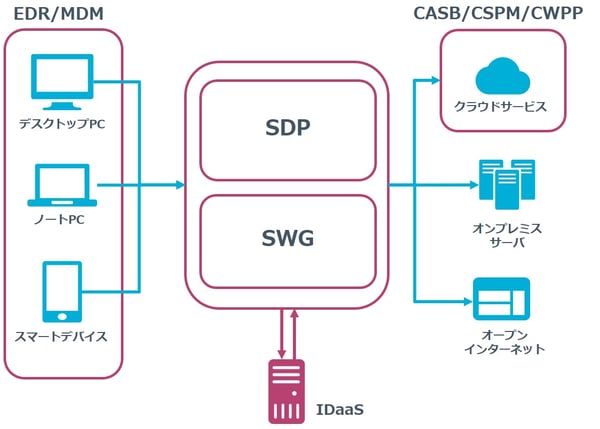

前章まで、ゼロトラストモデルに深くかかわる技術について述べてきた。次に、ゼロトラストモデルの全体構成について考察する。組織によって取りうる構成は異なるが、図5のような構成になると考えられる。EDRやUEMでセキュリティが担保されているデバイスからCSPM、CWPP、CASB等によって安全性が担保されている各種リソースへアクセスが行われる。それらのアクセスに関して、IDaaS(IDentity as a Service)において認証・認可されたユーザのみがリソースへ接続するという仕組みになっている。そして、これらの情報は有機的に連携を行い、例えばEDRやUEMにおいて危険だと検知されているデバイスからのアクセスやリスクがあると判断されるクラウドサービスへのアクセスなどを遮断することによって、全体としてのセキュリティを保つことが可能になっている。

図 5 ゼロトラストモデルの全体像

ゼロトラストモデルを採用する際の利点についても改めて考察する。クラウドサービスの活用やリモートワークの推進が進む中、ペリメタモデルでは社員のPCからクラウドサービスへのアクセスといったような、組織のネットワークの境界外から境界内へアクセスするといったようなケースが増えている。このような場合、ペリメタモデルでは新たに発生する様々なセキュリティリスクへの対応をしきれない場合が多い。例えば、境界外にある端末の状況を監視することができないことによるユーザのPCのマルウェアの感染、組織内で利用が許されていないオンラインストレージの利用や設定ミスによる機密情報の流出といったインシデントが起きてしまう可能性がある。

一方で、ゼロトラストモデルを採用した場合、これらのリスクの低減が可能となる。ゼロトラストモデルにおいては、EDRによってエンドポイントのデバイスを監視、マルウェアに侵入された場合に素早く該当デバイスのネットワークへの接続を制限することができる、またCASB、CSPM、CWPPにより接続先リソースの安全性を担保することができ、利用が許されていないクラウドサービスの接続を制限したり、クラウドサービスのセキュリティ設定の状態を確認したりすることができる。そして、これらのアクセスや端末の情報をIDによって一元的に管理することにより、組織全体を新たなセキュリティの脅威から守ることが可能となるのである。

ゼロトラストモデルとペリメタモデルにおけるリモートワーク

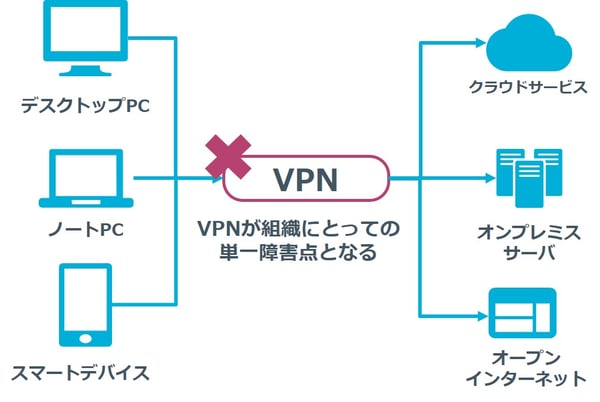

既存のペリメタモデルと比較した際に特にリモートワークの観点ではどのような違いが出てくるだろうか。例えば、デバイスからSaaSへのアクセスについて考える。ペリメタモデルにおいてSaaSにアクセスする場合、VPNで一度境界内に接続し、そこからProxy経由でサービスへアクセスすることになる。図6に示すように、一度境界に入ることにより、オーバヘッドは大きくなる。また、リモートワーク環境の利用者が増えた場合にVPNが組織にとっての単一障害点となってしまう懸念がある。

SaaSへのアクセスはインターネットを利用する場合においても、Proxyを経由しないこと等の理由から、従来のセキュリティがバイパスされてしまい、シャドーIT(未許可SaaS)へのアクセスや、不正サイトへのアクセス等を原因として、エンドポイントがリスクにさらされることになる。一方、ゼロトラストモデルではエンドポイント自体をEDRやUEMで安全な状態に保ち、社外へのアクセスもSWGを経由することにより、リモート環境下でもオーバヘッドを少なく、組織内にいる場合と同等のセキュリティレベルを保ったまま各種リソースへのアクセスが可能である。

図 6 ペリメタモデルにおける課題

ゼロトラストモデルの活用例

実際にGoogle社において、BeyondCorp[12]というゼロトラストモデルが実装されている[13]。BeyondCorpにおいては、IDに基づき、接続する場所、デバイス、デバイスの状態といった条件からアクセスの可否を決定する“Context-Aware Access”が実現されており、リソースへのアクセスに関するセキュリティのレベルが場所を選ばず担保されている。社内外の境界を完全に取り払い、必要な情報に必要な人が必要な場所からアクセスすることができ、まさに“リモートワークの理想形”だといってよい。

おわりに

新型コロナウイルスの世界的な感染拡大をきっかけに、各企業・団体においてリモートワークが急速的に普及するなど、これまでとは異なる新しい働き方への移行に伴って、新しい脅威や課題も顕在化してきた。そのような脅威や課題を解決し得るアプローチとして、本稿ではゼロトラストモデルを支える技術要素の概要やそれらを組み合わせた際の全体像ついて解説をおこなった。

Google社のように全社的にゼロトラストモデルの実現に取り組んでいる企業は少ないが、今後ますます導入企業の増加が期待される。これから世界的にゼロトラストモデルが普及していくに伴って、新たな課題や脅威が顕在化していく事も考えられる。これからも絶え間なく進歩し続けるゼロトラストモデルを見守っていきたい。

※本記事は、電子情報通信学会の通信ソサエティマガジン「B-plus」2021春号 No.56に掲載された、NRIセキュア執筆の記事を転載しています。

[1] J. Kindervag, Build Security Into Your Network's. DNA: The Zero Trust Network. Architecture, Forrester Research, Inc., 2011

[2] P.A. Grassi, M.E. Garcia, J.L. Fenton, Digital Identity Guidelines. NIST SP800-63-3, National Institute of Standards and Technology, 2017

[3] P. Mell, T. Grance, The NIST Definition of Cloud Computing. NIST SP800-145, National Institute of Standards and Technology, 2011

[4] DivvyCloud, 2020 Cloud Misconfigurations Report, DivvyCloud, 2020

[5] N. MacDonald and P. Firstbrook, The Growing Importance of Cloud Access Security Brokers, Gartner, Inc., 2012

[6] R. Bartley, Comparing the Use of CASB, CSPM and CWPP Solutions to Protect Public Cloud Services, Gartner, Inc., 2018

[7] S. Rose, O. Borchert, S. Mitchell, and S. Connelly, Zero Trust Architecture, NIST Special Publication 800-207, National Institute of Standards and Technology, 2020

[8] B. LaPorte, P. Webber, P. Bhajanka and M. Harris, Market Guide for Endpoint Detection and Response Solutions, Gartner, Inc., 2019

[9] M. Souppaya and S. Karen, Guidelines for Managing the Security of Mobile Devices in the Enterprise. NIST Special Publication 800-124, 2013

[10] SDPはCloud Security Allianceによって提唱された概念であり、ZTNA(Zero Trust Network Access)とも呼ばれる。

[11] L. Orans, N. MacDonald and S. Riley, Market Guide for Zero Trust Network Access, 2019

[12] BeyondCorpの名称は、米国Google LLCの米国およびその他の国における商標または登録商標である.

[13] R. Ward and B. Beyer, BeyondCorp: A New Approach to Enterprise Security, 2014