コロナ禍により、世界中で急速にテレワークが進む中、ランサムウェア攻撃により企業活動が止まってしまうという事件が急増しています。IPAの「情報セキュリティ10大脅威 2021」でも、組織視点での脅威において、5位から1位に「ランサムウェアによる被害」が躍り出ました。

大企業の被害が目立っていますが、経済産業省が注意喚起しているように、中小企業も被害を受けています。どんな企業でも被害を受ける可能性があると考えておくべきでしょう。

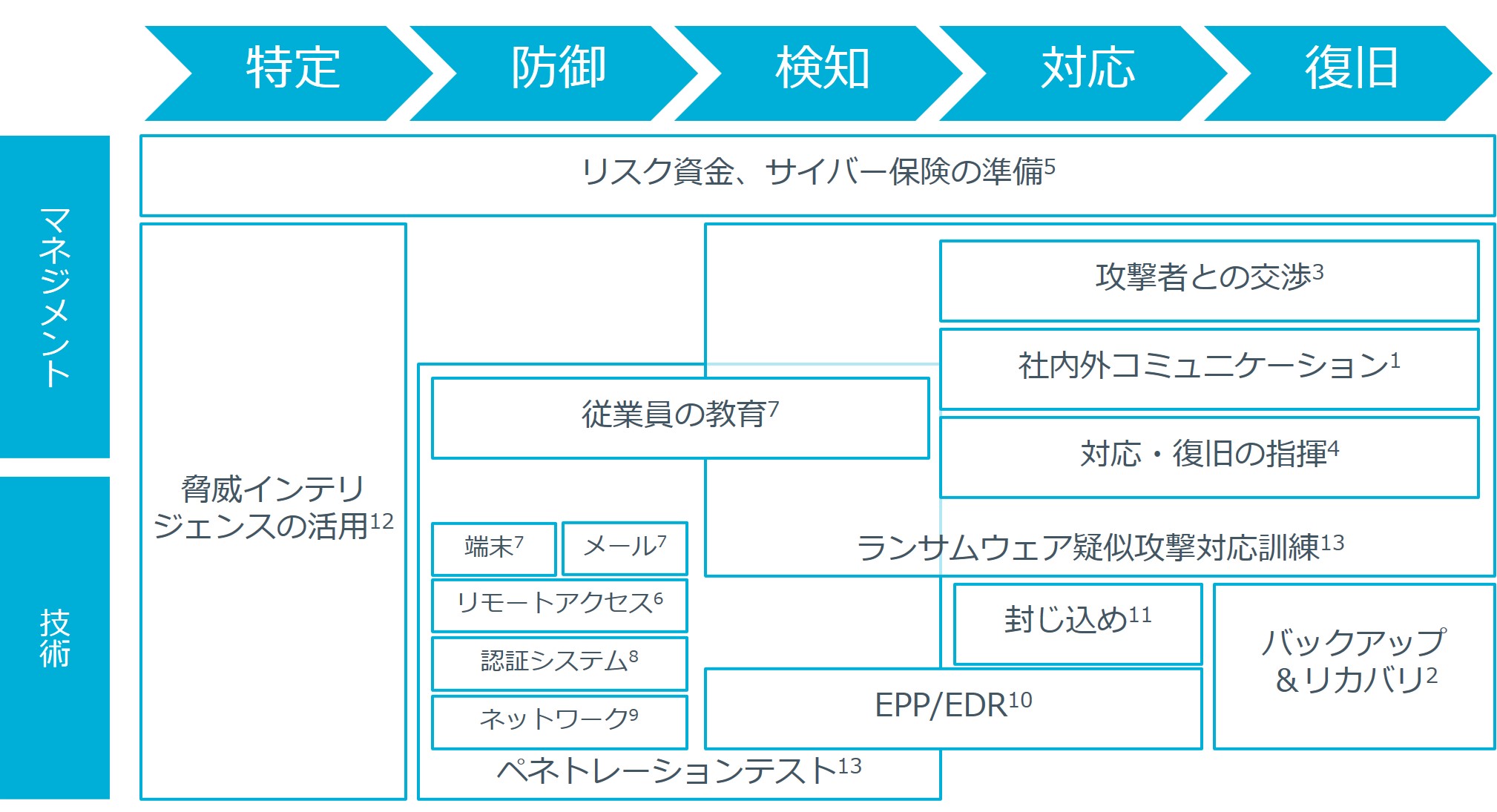

そして、ランサムウェアはマルウェアの一種ですが、一般的なマルウェアの被害の範囲が限定的なのに対して、ランサムウェアの被害は企業ネットワーク広範囲に渡り大部分の業務やサービスが停止に追い込まれがちです。よって、ランサムウェア攻撃は事業継続における課題と捉えることをお勧めします。事業継続性計画に基づき、ランサムウェア攻撃という脅威に対する特定・防御・検知・対応・復旧の能力を高め、継続的に訓練そして改善をしていくことが必要です。

ランサムウェア攻撃とは?

ランサムウェア攻撃とは、PCやシステムのハードディスクドライブに保存されているファイルを、「人質」として暗号化し、復号のために被害者に金銭(ランサム=身代金)を要求するマルウェア攻撃のことです。2017年に世界中で大流行したWannaCryをはじめ、NotPetya、Nemtyなど、ランサムウェアの種類は数多く存在します。

昨今では、RaaS(Ransomware as a Service)と呼ばれる、ランサムウェアのパーツを販売するサービス形態も発展しており、想像以上に容易に入手できてしまいます。

ランサムウェア攻撃対策のための13個のチェックリスト

では、どのような観点で、ランサムウェア攻撃への備えを行っていけばよいでしょうか。突然ですが、次のチェックリストの各問いに明確に答えられるでしょうか。

- 被害後の社内外コミュニケーションを計画していますか?

- データリストアできることを確認していますか?

- 誰が攻撃者と交渉しますか?

- 誰が事故対応を指揮できますか?

- リスク資金やサイバー保険の準備はできていますか?

- リモートアクセスの入り口は安全ですか?

- メールからの脅威に備えられていますか?

- 認証システムは安全ですか?

- ネットワークの分割と通信制御は適切ですか?

- 十分な脅威検知能力を備えていますか?

- 脅威を封じ込められますか?

- 攻撃予兆を特定できますか?

- 攻撃を想定した訓練やテストはできていますか?

図. ランサムウェア攻撃への「備え」の全体像

これらに明確な答えを出すのが難しい場合は、次章以降をヒントにランサムウェア攻撃への「備え」を検討してみてください。

チェック① 被害後の社内外コミュニケーションを計画していますか?

攻撃者は企業ネットワークを広く一斉に攻撃します。すると、多くの従業員がデータにアクセスできなくなり、社内は大混乱に陥るでしょう。

そのような状況の中、経営者が、従業員や社内の危機管理組織、顧客、関係する外部組織に対して、何を伝え、何を伝えないのかを整理しておくことが大切です。

このような状況における適切なコミュニケーションを行うことができる外部の専門家とのつながりを持っておくことも、有用でしょう。

チェック② データリストアできることを確認していますか?

被害を受けると、攻撃者は暗号化されたデータを復元するための鍵を引き渡す代わりに、高額な身代金を要求してきます。そのとき、バックアップデータからデータをリストアし、業務を許容可能な時間内に復旧できることが確認されているかによって、意思決定が異なってくるでしょう。

たとえ、災害復旧訓練によりリストアできることを確認していたとしても、安心できません。バックアップデータや暗号化して保護したバックアップデータを復号する鍵、バックアップデータをリストアするアプリケーションが、ランサムウェアにより暗号化され使えなくなってしまう可能性があります。それらが、ランサムウェアによって暗号化されないよう保護されているかということを、確認しておくことも重要です。

「うちは身代金を支払って復号するからリストアできるか確認しておかなくても大丈夫」とお考えの方もいらっしゃるかもしれません。必ず復号できると決めてかからない方がよいでしょう。最悪、身代金を支払っても、リストアできないデータはあると、想定しておくべきです。

チェック③ 攻撃者との交渉を想定できていますか?

では、迅速にリストアさえできれば、身代金を支払わずに済むでしょうか。残念ながらそうではありません。「自分たちでリストアできるから身代金は支払わない」と回答しても「盗んだデータを公開されたくなければ身代金を払え」と脅されることがあります。リストア能力が万全であろうとなかろうと、攻撃者と交渉することを想定しておくべきです。

攻撃者たちはランサムウェア攻撃のプロですから、身代金を値切ったり、時間稼ぎをしたりするため、企業側も備えを検討しましょう。そして、被害を受けた後の備えが整ってきたところで、攻撃を受けるリスクを低減していきましょう。

チェック④ 誰が事故対応を指揮できますか?

対外的なコミュニケーターを用意しつつ、社内で事故対応の実務を推進する体制も整えておく必要があります。一般的にはCSIRTがそれを担います。ランサムウェア攻撃対応に体制上の心配があるようであれば、「セキュリティ事故対応支援」のような外部の専門家の協力を得られるサービスを選定し、被害を受けた場合にすぐに協力を得られるようにしておきましょう。

チェック➄ リスク資金やサイバー保険の準備はできていますか?

ランサムウェア攻撃の被害を受けてしまうと、身代金を払ったとしても払わなかったとしても、対応費用は安く済まないでしょう。レピュテーション低下により収益の悪化またはそれを食い止めるためのキャンペーン費用がかさんでくることが予想されます。対応費用としてどれだけかかるかを見積もり、リスク資金に計上しておきましょう。自社で負いきれないということであれば、サイバー保険への加入を検討すべきでしょう。

サイバー保険を活用するための7つのポイント|Q&A形式で解説

チェック⑥ リモートアクセスの入り口は安全ですか?

ここまでで攻撃された後の態勢を整えてきました。ここからは、攻撃されるリスクを低減するために防御を固めます。

コロナ禍によりランサムウェア攻撃が増えたのはなぜでしょう。仮想プライベートネットワーク(VPN)やリモートデスクトップ接続(RDP)を用いて、従業員を自宅から社内ネットワークに接続させる企業が増えました。VPNやRDPは常にインターネットに面してしまうため、企業のVPNやRDPに脆弱性があると、攻撃者はそれを悪用し、企業ネットワークに侵入できてしまいます。リモートアクセスの入り口にリモートからの不正侵入を許してしまう脆弱性がないか確認しておきましょう。迅速に確実に脆弱性を把握するために、「プラットフォーム診断」のようなサービスを利用してもよいでしょう。

チェック⑦ メールからの脅威に備えられていますか?

攻撃者はリモートアクセスの入り口からだけでなく、メールからも侵入を試みてきます。メールからの侵入に対抗するには、脅威ベースのメール保護ソリューションが有効です。たとえば、当社ではproofpoint SaaSを用いた標的型メール攻撃・ビジネスメール詐欺(BEC)対策ソリューションを提供しています。

それでも、一部の脅威のあるメールがすり抜けて従業員のメールボックスに届いてしまうことがあります。そのようなときに、従業員が不用意な行動をしないよう教育し、報告を上げやすい環境を整え、訓練を重ねておくと安心です。たとえば「メール訓練内製化・不審メール初動対応支援ソリューション Cofense」のようなソリューションやサービスを検討することも一案でしょう。

また万一、そのようなメールにより、従業員が危険なWebサイトへ誘導されてしまい、従業員の端末に攻撃の糸口となるマルウェアが導入され機能する可能性を減じられるよう、端末のソフトウェアを最新化しておきましょう。

チェック⑧ 認証システムは安全ですか?

企業ネットワークに侵入した攻撃者は、認証システムの乗っ取りを試みることがあります。たとえば、Zerologonと呼ばれる脆弱性を悪用してWindows Active Directoryからドメイン管理者権限を取得し、ドメイン内で自由に行動できるようになります。

【技術解説】「Zerologon」を振り返る|過去最悪レベルと称された脆弱性の仕組みとは?

中長期的には、認証してから企業ネットワークの入り口にアクセスできるネットワークへの移行を検討しましょう。認証システムをIDaaSに移行し、どこからでも認証から始められるようにしましょう。そして、企業ネットワークにはIDaaSと連携するゼロトラスト・ネットワーク・アクセス(ZTNA)のサービスの採用を検討しましょう。

ゼロトラストネットワークアクセス(ZTNA)とは? 「脱VPN」の最有力ソリューションを解説

そうすることで、VPNが不要となり、VPNからの侵入の心配がなくなります。RDPのポートもインターネットにオープンにする必要がなくなり、RDPからの侵入の心配もなくなります。いわゆる境界型防御のセキュリティからゼロトラスト・セキュリティへの転換を計画することをお勧めします。

テレワーク時代のセキュリティ|ペリメタモデルからゼロトラストモデルへ

チェック⑨ ネットワークの分割と通信制御は適切ですか?

脆弱性をつぶしこんだとしても安心してはなりません。新たな脆弱性が発見され、侵入を許し管理者権限を奪取されてしまう心配は常につきまといます。そこで、企業ネットワークの奥深くまで侵入させないよう、企業ネットワークをセグメンテーションしておくことが望まれます。つまり、VLANで区切り、VLAN間にファイアウォールを設置しVLAN間の通信を制限することです。特に重要データやバックアップデータが保管されているネットワークはしっかりとセグメンテーションしておきましょう。

チェック⑩ 十分な脅威検知能力を備えていますか?

ここまでで防御を固めました。しかし、完全に侵入を防ぐことはできないと考えておいた方がよいです。侵入されると、攻撃者は企業ネットワークを探索し、攻撃の準備を進めていきます。このような攻撃者の動きを検知するためには、既知のマルウェアを検知するアンチウィルスソフトだけでは足りません。

未知のマルウェアを検知できる次世代アンチウィルスソフトをもすり抜けてしまうことが想定されます。OSやカーネルのログを分析して脅威を検知するEDRの導入が望まれます。EDRは導入しただけでは十分な効果が得られません。運用体制を確立してこそ真価を発揮します。EDRの運用をする体制を整えることが難しい場合、「マネージドEDRサービス」のようなサービスを使うことをお勧めします。

チェック⑪ 脅威を封じ込められますか?

EDRを企業ネットワークに広く導入しておくと、検知された脅威がどこまで広がっているか調査することが容易かつ迅速に行えるようになります。

侵害されてしまったVLANを特定し、他のVLANと通信できなくすることで、脅威を封じ込める準備をしましょう。ここでもセグメンテーションが重要になってくることが分かるのではないでしょうか。

チェック⑫ 攻撃予兆を特定できますか?

検知と対応の能力を高めた後は、攻撃予兆を特定できるよう脅威インテリジェンスの活用を検討しましょう。

脅威インテリジェンスを活用するための3つのポイント|サイバー分野の情報戦略

オープンな脅威インテリジェンスや、すでに関係性のあるセキュリティ・ベンダーから提供される脅威インテリジェンスから検討することをお勧めします。そして、次の問いに答えられるようにしましょう。

- どのサイバー攻撃グループが自国、所属業界、自社を狙うと考えられますか?

- 彼らはどのような手口を使い、備えは万全ですか?

- 彼らが実際に攻撃を始める予兆を捉えられますか?

当社でも「脅威インテリジェンスサービス Recorded Future」「脅威インテリジェンスサービス Rapid7」をご提供することができます。

チェック⑬ 攻撃を想定した訓練やテストはできていますか?

目標とするレベルまで態勢を整えることができたら、訓練やペネトレーションテストを行い、人の動きやシステムのセキュリティ対策を点検しましょう。

サイバーも「防災訓練」の時代へ!企業が実施すべき演習のやり方

ペネトレーションテストとは?脆弱性診断との違いや脅威ベースの考え方

そして、その結果を態勢改善にフィードバックし、継続的な改善のサイクルを回していきましょう。

まとめ

ここまででランサムウェア攻撃への備えについて網羅的にご紹介して参りました。万全な備えにするには時間がかかります。お金もかかるでしょう。とはいえ、被害を受けた場合のインパクトを考えると、ランサムウェアの脅威は、時間とお金をかけてでも備えるべき経営課題ではないでしょうか。

まずは被害を受けてしまった場合に復旧できる態勢を目指しましょう。次にその他の態勢も含め短期的、中長期的に向上させていきましょう。当社のコンサルティングや個別ソリューションにご関心をお持ちの場合は、お気軽にお問い合わせください。