長年にわたり、テレワークを行う際の最も一般的なリモートアクセス手段として、「VPN」が利用されてきました。昨今、テレワークの需要が急増するにつれ、多くの企業がVPNゲートウェイ(社内にVPN接続するための機器)の性能限界に悩まされています。

また、VPNゲートウェイの脆弱性を悪用したサイバー攻撃も絶えず、VPNゲートウェイ経由で攻撃者に侵入されてしまい、大きなセキュリティインシデントに発展してしまった事例が多々見受けられます。このような状況から、今後のテレワークセキュリティについて不安を抱える企業は多いのではないでしょうか?

本記事では、従来のVPNモデルが抱える課題、およびその課題を解決する新たなリモートアクセス手段、ゼロトラストネットワークアクセス(ZTNA)について解説します。

従来のリモートアクセスにおける課題

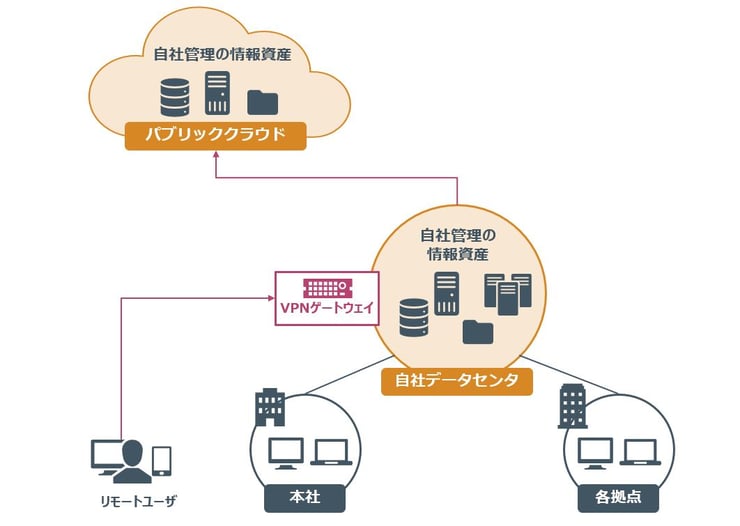

最近はAWS等のパブリッククラウド上で自社システムを運用する企業が増えています。しかし、パブリッククラウドの利用が普及する以前は、企業の情報資産は全て自社データセンタ内に保管されていることが一般的でした。そのため、社外から業務を行う際は、社内ネットワークへ接続することが前提となっていました。

VPNは、このような背景のもとで生み出された技術です。社外にいるVPNユーザは、社内ネットワークに配置されたVPNゲートウェイを経由することで、企業の情報資産へアクセスをします。

しかし、このようなVPNを中心とした従来のリモートアクセスには、以下のような課題が存在します。

課題① スケーラビリティの問題

2020年に入り、VPNの需要は急激に伸びています。多くの企業で、既存のVPNゲートウェイの性能限界を超過するほどVPNが利用され、「通信が遅い」あるいは「接続できない」といった問題が発生しました。

VPNは機器のリソース消費量が多いため、適切にサイジングを行わなければ性能に問題が発生しやすくなってしまいます。VPN利用者数が増加する場合には、機器のリプレースをすることが基本方針となりますが、それには多くのコストと時間がかかってしまいます。

課題② 脆弱性への対応

VPNは、社外から社内へのアクセスを実現するための技術です。その特性上、VPNゲートウェイがセキュリティ侵害を受けてしまうと、社内ネットワークへの広範囲なアクセスを許してしまうことになり、大きなセキュリティ事故につながります。

このようなインシデントを防ぐためには、VPNゲートウェイ等の脆弱性情報が公開された場合に、直ちにソフトウェアのバージョンアップを実施する必要があります。このような作業は、運用担当者にとって大きな負担となります。

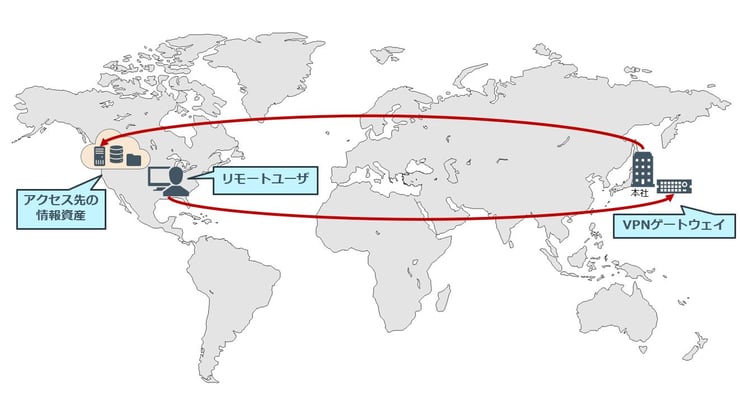

課題③ 通信経路が遠回りになってしまう

VPN利用時には、ユーザは接続先のVPNゲートウェイを指定して社内ネットワークへ接続し、社内のサーバ等へアクセスします。接続先は1か所のみであり、企業の情報資産が複数のデータセンタやパブリッククラウド等にまたがる場合、さらに拠点間ネットワーク(WAN)を経由してアクセスすることになります。

そのため、ユーザ、VPNゲートウェイ、アクセス先サーバの位置関係によっては、無駄の多い、遠回りのアクセス経路となってしまいます。遠回りのアクセス経路は、拠点間通信の帯域消費や通信速度の低下など、多くの悪影響が出ます。

課題④ 機器管理の分散化

課題④ 機器管理の分散化

課題③で述べた通信経路の問題を回避するために、特にグローバル企業では、VPNゲートウェイを地域ごとに設置することがあります。この場合、VPNゲートウェイの管理は現地のITスタッフに任されますが、これは2つの大きな問題を内包しています。

- ポリシーの管理が各拠点の現地スタッフにより実施されるため、本社側からはどのような統制が行われているのかを把握しづらい

- ある拠点が機器の脆弱性管理を怠ってしまった場合、その拠点を足掛かりとしてグループ全体が侵害されてしまう恐れがある

上記の1.2.はともに不正侵入被害につながります。特に2.を起因とするセキュリティインシデントは頻繁に発生しています。攻撃者は最も攻撃しやすい場所 (weakest linkと呼びます) を標的とするため、VPNゲートウェイの管理が行き届いていないという状態は、非常に大きなセキュリティリスクとなります。

このような課題を踏まえると、VPNは今の業務環境において最適なリモートアクセス手段であるとは言えません。

ゼロトラストネットワークアクセス(ZTNA)とは?

これらの課題を解決するソリューションとして、ゼロトラストネットワークアクセス(ZTNA) が注目されています。

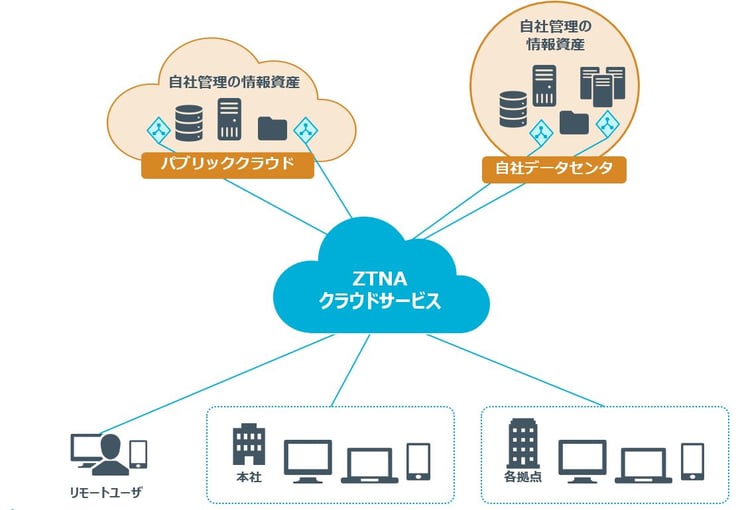

ZTNAを利用したリモートアクセスでは、ユーザからのアクセス要求が発生する度にユーザのアイデンティティや端末のセキュリティ状態が検証され、事前に定義された条件に基づき企業の情報資産へのアクセスが動的に許可されます。

その際、ユーザと情報資産間の通信は必ず仲介システム(ZTNAベンダーの提供するクラウド等)を経由します。

ゼロトラストネットワークアクセス(ZTNA)の特長

ZTNAには、製品によっていくつかの提供形態がありますが、ここでは、ZTNAベンダーのクラウドを経由してリモートアクセスを成立させる形態のソリューションを例に、ZTNAの特長を紹介します。

特長① 急なユーザ追加にも柔軟にも対応可能

クラウドベースのZTNAソリューションは、セキュアな通信を行うための処理の大部分をクラウド側で実施します。性能の問題となりやすい処理はすべてクラウド側で行われることから、柔軟なスケーラビリティを備え持っており、急なユーザ追加等にも迅速に対応することが可能です。VPNのように機器の性能限界を心配する必要がなくなり、管理者の運用負荷を削減することができます。

特長② 社内に対する攻撃を受けにくくなる

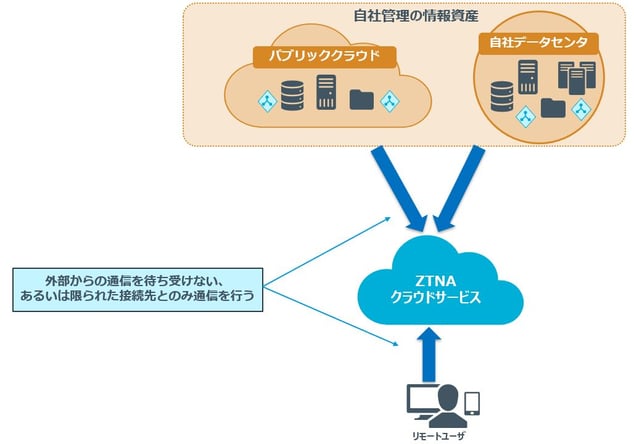

ZTNAベンダーのクラウドは、ユーザと、ユーザがアクセスする情報資産間の通信を仲介します。情報資産側に設置されたコネクタ、およびユーザ端末は、クラウドとのみ通信を行い、クラウド経由でユーザと対象の情報資産間の通信が成立します。

VPNの場合は、リモートユーザからのインバウンド通信をVPN ゲートウェイ側で待ち受ける必要があるのに対し、ZTNAではクラウドとのみ通信を行うため、コネクタが外部からの通信を広く待ち受ける必要がありません。

よって、攻撃の侵入口となり得る起点を外部から隠すことができ、脆弱性攻撃を受けにくくなります。さらに、コネクタのソフトウェアアップデートや脆弱性対応は、全てZTNAベンダーにより自動的に行われることが多く、運用担当者は機器の煩雑な保守対応から解放されます。

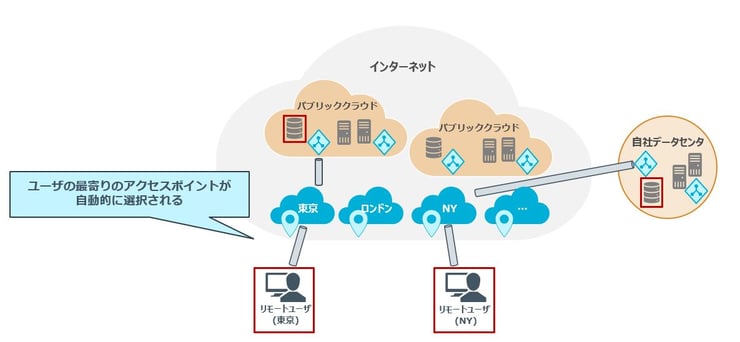

特長③ 通信経路の最適化

主要なZTNAベンダーは、多数のアクセスポイントを世界各地に用意しており、ユーザがリモートアクセス要求を行った際には最寄りのアクセスポイントへ自動的に誘導されます。また、アクセス先の環境においても、各種情報資産の近くにコネクタを分散配置することが可能です。そのため、全体の通信距離が最適化され、通信遅延が発生しにくくなります。

特長④ ポリシーの一元管理が可能

ZTNAでは、組織全体におけるアクセス制御ポリシーの一元管理が可能です。ポリシーを全てクラウド上で管理することで、拠点ごとにポリシーの管理を行う必要が無くなり、企業全体において統制のとれたセキュリティ運用を実現しやすくなります。

また、特長②でも述べたように、ソフトウェアのアップデートは自動的に実施されるため、脆弱性への対応状況が拠点によってばらばらになる心配はありません。

特長⑤ ゼロトラスト推進に繋がる

ZTNAは、ゼロトラストモデルとの親和性が高いソリューションです。昨今、テレワークの普及や自社システムにおけるパブリッククラウドの利用等により社内外の境界線が曖昧になっており、社内を「信用する領域」、社外を「信用しない領域」として定義し切ることはできなくなっています。

ゼロトラストモデルでは、このような社内・社外に基づく境界線防御の概念は破棄され、アクセス元を問わず「検証し、決して信用しない」という態勢が前提となります。

「ゼロトラスト」が働き方を変える~次世代のセキュリティモデル~

ZTNAは、社内・社外の区別なく、守るべき情報資産にアクセスするものを全て同等に検証できるように設計されています。ユーザからのアクセス要求が発生する度に、どのようなユーザ・端末であってもアクセス先の情報資産ごとのきめ細かなポリシーを必ず適用することで、ゼロトラストに対応した業務環境の実現を可能にします。

社外ユーザによるリモートアクセスの手段として活用することはもちろん可能ですが、将来的によりゼロトラストモデルに近いシステム構成へ変革していく際にも大きな助けとなります。

このように、統合的なリモートアクセス環境をクラウド上で提供することで、ZTNAはいままで挙げたようなVPNの課題を解決することができます。機器の性能限界やセキュリティ管理の煩雑化について心配することなく、ユーザ増加にも柔軟に対応にもできるため、今後のリモートアクセスの需要拡大における効果的な対策となります。

さらに、アクセス元環境に依存しない厳密なアクセス制御が可能であるため、ゼロトラスト化を推進したいと考える企業にとっては特に導入のメリットが大きいでしょう。

ソリューション選定時のポイント

数多いベンダーの中から自社に最適なZTNA製品を選定するには、ZTNAソリューションにおける要件だけでなく、自社の長期的なセキュリティ戦略もあわせて考えることが重要なポイントとなります。

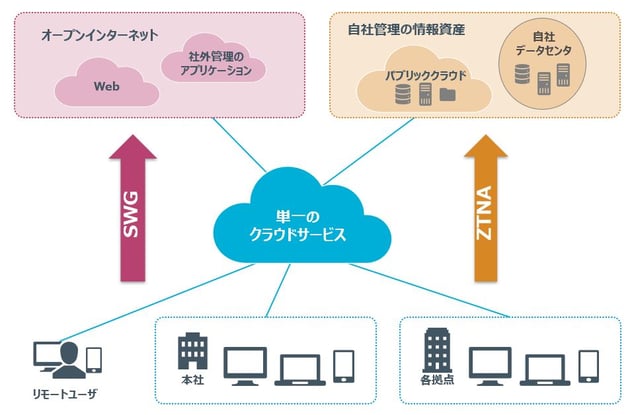

テレワークにおいては、自社の情報資産へのアクセスだけでなく、インターネットへのアクセスも併せて考慮すべきです。ZTNAソリューションと、SWG (Secure Web Gateway)等のWebセキュリティソリューションの両方をセットで提供しているベンダーを選択すると良いでしょう。

ベンダーを同じにすると、ユーザ端末にインストールするクライアントアプリも一つで済むことが多く、ユーザ側の操作が簡素化され、複数クライアントアプリを併用する際に発生しがちな相互運用性の課題について心配する必要もなくなります。

このようなメリットについては、1つの製品で複数のセキュリティ機能を包括的に提供し、クラウドを中心とした安全なアーキテクチャを実装する、SASE (Secure Access Service Edge)というフレームワークでも提唱されています。

SASEとは?オールインワン製品でDX推進に向けた効率的なセキュリティ投資を!

おわりに

今の業務環境では、守るべき情報資産は複数データセンタやパブリッククラウドに散らばって保管されており、社員が業務を行う環境も多様化しています。そんな中、VPNの運用管理はますます煩雑化しており、従来のリモートアクセスでは安全性や運用効率性を担保することが非常に困難になっています。

ZTNAを利用したモデルでは、現代の業務環境へ見合ったリモートアクセスを実現することができ、急増するテレワークの需要にも対応することができます。また、ゼロトラストにも対応しているため、企業の今後のセキュリティ戦略を考える上でも効果的なソリューションであると考えられます。

是非、今後のテレワークを推進するにあたり、ZTNAの利用を検討されてみてはいかがでしょうか?NRIセキュアでは、ZTNAソリューションの導入や運用をお手伝いするサービスを提供しています。

- <NRIセキュアのソリューション>

Zscaler Private Accessマネージドサービス

CATO Cloud

ご興味のある方は、是非お気軽にご相談ください。