急速にビジネスのデジタル化が進む中で、クラウドサービスの活用は企業にとって、業務効率の向上や

テレワークを含む働き方改革、サービス品質向上の手段としてもはや必須なものとなってきました。

特に国からの要請や2020年夏のビッグイベントに向けて、テレワークの本格導入を検討する企業は増えています。

しかし、クラウドサービスを利用する上で、社内と社外を分ける境界防御の考え方では企業のセキュリティを担保できなくなってきており、ゼロトラストに対応したアーキテクチャの導入が求められています。

また、従来のアーキテクチャでは快適にクラウドサービスを活用できない、クラウドサービス利用時のリスクについて検討する必要がある、など課題があるのも事実です。

そこで本記事では、クラウドサービス利用の促進において、企業のセキュリティ担当者を悩ませる課題を

解決するアーキテクチャSASE(Secure Access Service Edge)について解説します。

従来のアーキテクチャにおけるクラウド利用時の課題

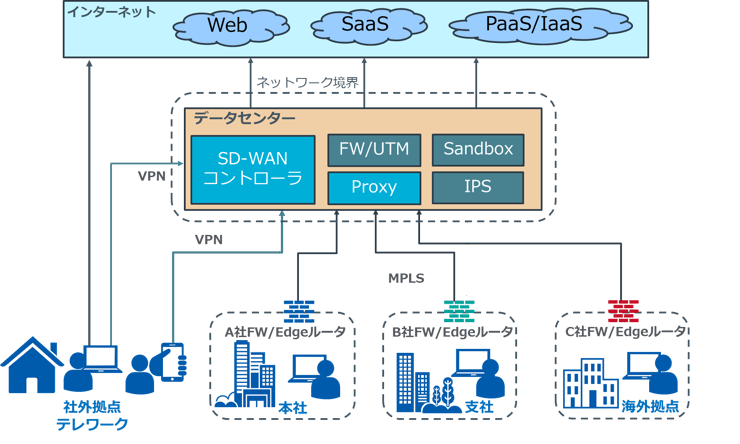

従来のようにクラウドサービスを積極的に使わない業務環境では、データセンター中心の社内ネットワークを経由して通信するアーキテクチャが一般的で、社内プロキシやファイアウォールでの境界防御で外部の脅威に対するセキュリティ対策を行ってきました。(図1)

図1 従来のデータセンター中心のアーキテクチャ(NRIセキュアが作成)

しかし、クラウド利用が増える近年の現状に対して、このようなデータセンター中心のアーキテクチャは

適切な構成とは言えなくなってきています。

実際に弊社で担当しているお客様からも、下記のような課題についてよくご相談を頂きます。

- ① クラウドサービスを導入したものの、遅延が多く快適に利用できない

- ② ネットワーク/セキュリティ機器の運用が煩雑になっている

- ③ シャドーITを把握/制御できない

①の原因として、企業の業務システムがMicrosoft O365やG suite等のクラウドサービスへ移行するのに伴って、大量のセッションが同時に張られることで既存設備のゲートウェイルータやファイアウォール、プロキシサーバのいずれかに負荷がかかってしまうことなどが挙げられます。

また、データセンター中心のアーキテクチャは、大量のトラフィックを想定して設計されていないため、回線が逼迫してしまうことも一つの原因です。

こうした背景から、クラウドを導入したものの、インターネット通信の低速化や不安定化により、業務効率化とは程遠い状況となってしまうケースは珍しくありません。これを改善するために、設備増強のためにさらなるコストがかかってしまうといった課題もあります。

②の原因として、拠点ごとに様々なベンダーの製品を導入していった結果、機器ごとに異なる運用マニュアルが存在している、運用業務が属人化してしまうことなどが挙げられます。

また、機器ごとの脆弱性対応やOSのバージョンアップなどの作業が必要なこと、ポリシー管理が統一されていないなど、既存設備の運用コストは高まるばかりです。

③の原因として、働き方改革等によるテレワーク推進によって、働く場所が社内に限らず社外にまで及んでいるという背景があります。社外で働く場合、社内システムに接続する際は、VPNを導入してデータセンター経由で社内システムにアクセスさせる企業が多いです。

しかし、①の課題でも述べた通り、データセンター経由でのクラウド利用は遅延を伴うことも多く、ユーザはこれを避けるためインターネットに直接アクセスし、会社で認可されていないクラウドサービスを勝手に使ってしまう、所謂シャドーITをしてしまうという問題があります。これに能動的に気付いて制御する仕組みが無いと、会社支給の端末から個人利用のクラウドサービスなどに情報を持ち出されるリスクがあります。

CASBとは?クラウドリスクへ対応する主要機能と導入パターン

上記に挙げたような課題があるにも関わらず、多くの企業は図1のような従来の機器で構成されたアーキテクチャで、クラウド利用の需要に無理に対応しようとしているのが現状です。本来投資すべきは、DXを推進するためのアプリケーションであって、境界防御のための設備投資ではありません。これらはあくまでクラウド利用の手段であり、暫定対策でしかないのです。

せっかく業務効率を上げようとクラウドサービスを採用しても、従来のアーキテクチャがボトルネックとなって、クラウドを快適に利用できなかったり、必要以上にコストがかかってしまったり、セキュリティインシデントにつながるようなリスクがある状態では、クラウドサービスを充分に活用することはできません。

2019年8月に発表されたガートナー社のレポート『The Future of Network Security Is in the Cloud』では次のように述べられています。

デジタルビジネスの変革には、いつでもどこでもアプリケーションやサービスにアクセスする必要があり、現在その多くはクラウドに配置されている。

エンタープライズデータセンターを接続の中心に置くネットワークセキュリティアーキテクチャは、デジタルビジネスの動的アクセス要件に対する阻害要因になる。

つまり、DX推進に向けてクラウドを積極的に利用するには、従来のデータセンター中心のアーキテクチャから、クラウド中心であらゆる場所から安全にアクセス可能なアーキテクチャに変えていく必要があると考えられます。

SASE(Secure Access Service Edge)とは

上記の課題を解決するため提唱されたのが、ガートナー社の同レポートで述べられているSASEです。

このSASE(Secure Access Service Edge:サッシーと発音)は同レポートで下記のように定義されています。

定義

Secure Access Service Edgeは、包括的なWAN機能と包括的なネットワークセキュリティ機能(SWG、CASB、FWaaS、ZTNAなど)を組み合わせて、デジタル企業の動的なセキュアアクセスニーズをサポートする新たな製品である。

つまり、SASEは1製品でネットワーク機能とネットワークセキュリティ機能をまとめて提供する製品のことを指し、デジタル化を推進する企業が安全にクラウドサービスを利用できるようにします。

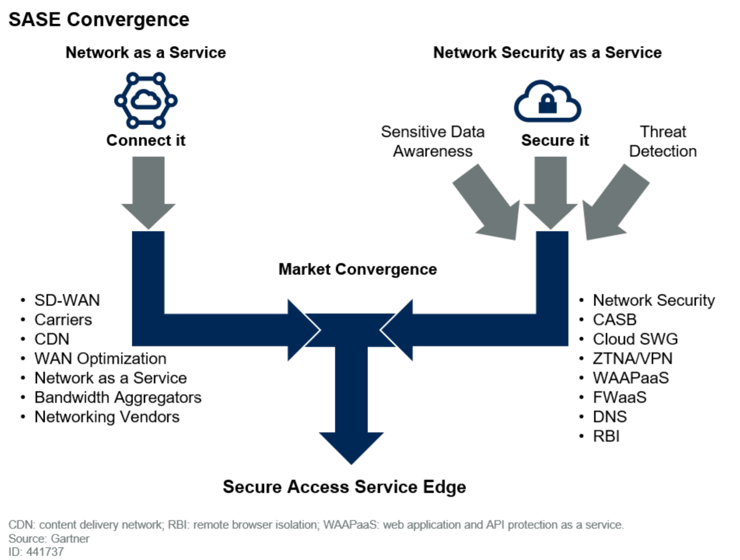

図2 SASE Convergence(出所:Gartner 「The Future of Network Security Is in the Cloud」)

図2に示したのはSASEの構成要素ですが、具体的には以下のようなネットワーク機能とセキュリティ機能をまとめて1つのプラットフォームで提供するアーキテクチャを指しています。

- 【ネットワーク機能】

・SD-WAN(Software-Defined WAN:ソフトウェア定義のWAN) - ・WAN Optimization(WAN最適化)

- ・CDN(コンテンツ配信ネットワーク) 等

【セキュリティ機能】

・Cloud SWG(Secure Web Gateway:WEB通信の可視化、アクセス制御)- ・CASB(Cloud Access Security Broker:クラウドの利用状況の可視化、操作制御)

- ・ZTNA(ゼロトラストネットワークアクセス)

=SDP(Software Defined Perimeter:ソフトウェア定義の境界) - ・Threat Detection(脅威検知:異常行動やマルウェア検知など) 等

現時点で、上記に挙げたような機能をすべて持っているネットワーク/セキュリティ製品は存在しておらず、多くの企業では複数の製品を組み合わせて導入しているというのが実態になります。

しかしガートナー社は同レポートにて、「SWG、CASB、ZTNA、ブランチFWaaSの機能を同じベンダーから採用する企業の割合は、2019年時点の5%未満から、2023年までに20%へと増加する。」また、「SASEを採用するための明確な戦略を持つ企業の割合は、2018年時点では1%以下だが、2023年までには少なくとも40%に増加する。」とも述べています。

上記から、今後4年間でSASEの需要が増加していくことが見込まれると考えられます。

SASE採用によるメリット

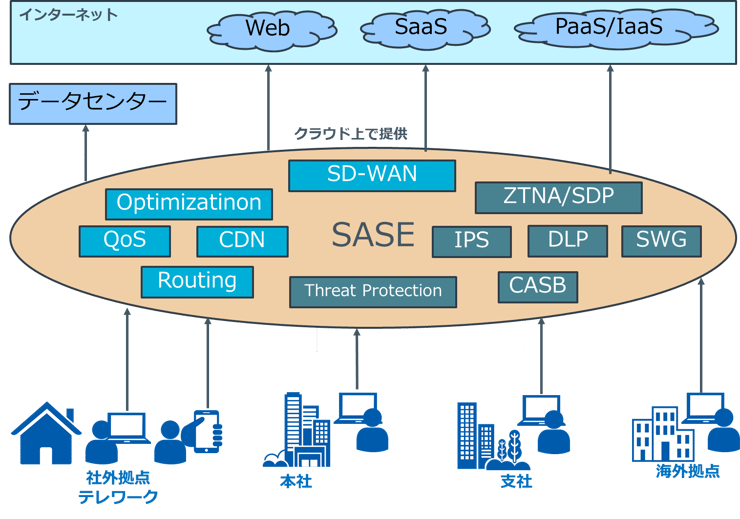

SASEを採用した場合、企業のアーキテクチャはデータセンター中心からクラウド中心となり、

次のように変化します。(図3)

図3 SASEを採用したクラウド中心のアーキテクチャ(NRIセキュアが作成)

図3の通り、ネットワークサービスもセキュリティサービスもクラウド上で提供されているため、拠点毎の「境界」という考え方が無くなっています。また、従来アーキテクチャの中心だったデータセンターは、クラウドサービス同様、単なるユーザのアクセス先の1つとして存在していることが分かると思います。

では、実際にSASEを採用するとどのようなメリットがあるのでしょうか?

ガートナー社同レポートの「Benefits and Uses」では、9つの項目が挙げられていますが、そのうちの4つをご紹介します。

・複雑さとコストの削減

単一のプロバイダーからのセキュアアクセスサービスを統合することにより、ベンダーの総数が減り、ブランチ内の物理アプライアンスや仮想アプライアンスの数が減り、エンドユーザーデバイスに必要なエージェントの数が減る。

また、より多くのSASEサービスが採用されるにつれて、コストを長期的に削減する必要があり、ベンダーとテクノロジースタックの統合によってもたらされる。

・パフォーマンス/レイテンシの改善

主要なSASEベンダーは、世界中のプレゼンスポイントで遅延最適化ルーティングを提供する。

これは、コラボレーション、ビデオ、VoIP、Web会議など、遅延の影響を受けやすいアプリにとって特に重要である。 ポリシーに基づいて、SASEプロバイダーの高帯域幅バックボーン(およびそのピアリングパートナー)を介してユーザをルーティングできる。

・セキュリティの向上

コンテンツ検査(機密データとマルウェアの識別)をサポートするSASEベンダーの場合、すべてのアクセスセッションを検査し、同じポリシーセットを適用できる。

例として、ユーザ/デバイスの場所に関係なく一貫して適用される一貫したポリシーを使用して、Salesforce、Facebook、およびクラウドでホストされるアプリケーションの機密データをスキャンすることが挙げられる。

・低い運用オーバーヘッド

脅威が進化し、新しい検査メカニズムが必要になったため、企業は新しい機能を追加するためのハードウェア容量と複数年にわたるハードウェアリフレッシュレートによる制限を受けなくなった。

クラウドベースのSASEオファリングを使用すると、新しい脅威とポリシーを更新するために、企業によるハードウェアまたはソフトウェアの新しい展開が不要になり、新しい機能の迅速な採用が可能になる。

上記の通り、クラウド利用時のネットワークとセキュリティに関する課題(①~③)を解決できることがわかります。また、1ソリューションに既存のソリューションが持っていた機能がオールインワンでパッケージされているため、非常に投資効率が良いと言えます。

生活に身近な化粧品で例えるならば、化粧水・乳液・美容液・クリーム・パック・化粧下地を個別に買うよりもオールインワンジェルを買った方がお得なのと同じだと考えて頂けると、わかりやすいかと思います。

このように、SASEを採用するメリットは、クラウドを利用する社員のユーザビリティ向上やインシデント予防のためのセキュリティ強化だけではなく、不要になった既存機器の除却によってコストを削減する効果もあると言えます。これにより、既存設備への無駄な投資を控え、可能な限りDX推進のためのアプリケーションに投資を集約させることができます。

おわりに

DX推進に向けて積極的に多くのクラウドサービスを使っていくこれからの時代には、従来のデータセンター中心のアーキテクチャからクラウド中心のアーキテクチャ(SASE)に変化していく必要があるということをお分かり頂けたでしょうか。もちろん従来の運用や既存のポリシーを変えることは容易ではありません。

しかし、DX推進に向けてビジネスの在り方や働き方、業務ツールが変わってきている中で、セキュリティもそれらに合わせて見直す時期に来ていると言えます。

従来のアーキテクチャのまま境界防御のための設備に投資するのではなく、SASEを採用して、「クラウド時代に合った投資=本来投資すべきアプリケーションへの投資」をして、DXを推進していきましょう!

また、各ソリューションベンダーも今後のロードマップにSASEを取り入れて開発を進めていますが、

ガートナー社の同レポートによれば、次のように述べられています。

SASEのポートフォリオ全体を1社で提供するベンダーはまだ存在せず、何社かのベンダーはSASEに必要な機能の大部分を持っている。 2020年末までに、何社かのベンダーが完全なポートフォリオを提供する予定である。

上述の通りで、ネットワークソリューションベンダーはネットワーク中心の機能拡張からスタートし、セキュリティソリューションベンダーはセキュリティ中心の機能拡張からスタートしているため、現時点ではSASEの機能を完璧に網羅している製品は無いという状況です。

では、結局何に投資すべきなのか?と考えた時に、お客様にとって今優先度の高い機能は何か、自社のセキュリティを将来的にどうしていきたいのか、といったビジョンが一番大切になってきます。

上記を踏まえて、ベンダーフリーの立場で各ソリューションの目利きや導入支援のご提案をできる点がNRIセキュアの強みとなります。弊社ではSASEのコンセプトに沿った製品も複数取り扱っておりますので、お客様の課題に応じて、どの製品が一番マッチするのかご提案できます。

是非、SASEをご検討の際にはNRIセキュアにご相談ください!