デジタルトランスフォーメーションや働き方改革に伴い、ITを利活用したビジネスは急速に変化しています。変わりゆくビジネスに対応し、かつ熾烈なビジネス競争に勝ち残るためには、クラウドサービスの有効活用が欠かせません。

デジタルトランスフォーメーションや働き方改革に伴い、ITを利活用したビジネスは急速に変化しています。変わりゆくビジネスに対応し、かつ熾烈なビジネス競争に勝ち残るためには、クラウドサービスの有効活用が欠かせません。

多要素認証とは

パスワード認証の限界が叫ばれる中、近年、セキュリティ向上の一環として多くのクラウドサービスでは多要素認証(MFA:Multi-Factor Authentication)が実装されています。

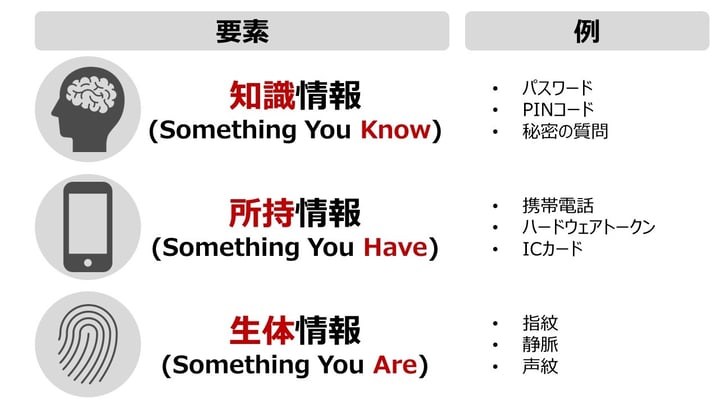

多要素認証とは、認証の3要素である「知識情報」、「所持情報」、「生体情報」のうち、2つ以上を組み合わせて認証することを指します(図1)。

図1. 認証の3要素

クラウドサービスの利用実態

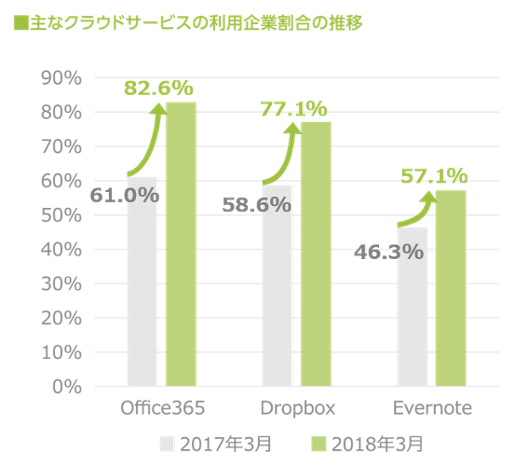

以下の図2は、NRIセキュアのFNC(現SecurePROtecht)が提供するセキュアインターネット接続サービスにおいて、2018年3月の代表的なクラウドサービスの利用状況を調査した結果です。

図2. 主なクラウドサービスの利用企業の割合の推移

出典:NRIセキュアテクノロジーズ株式会社 「サイバーセキュリティ傾向分析レポート2018」

82.6%の企業でOffice365、77.1%の企業でDropbox、57.1%の企業でEvernoteを利用しており、多くの企業がクラウドサービスを積極的に活用している実態が明らかとなりました。

また、2017年度の調査結果と比較しても、Office365とDropboxが約20%、Evernoteが約10%利用率が向上しており、この1年間で更にクラウド活用が推進したことを示しています。

一方で、クラウドサービスの活用においては様々なセキュリティリスクが存在し、その一つがアカウントのハッキング(乗っ取り)です。

例えば機密情報を保存しているクラウドストレージのアカウントをハッキングされた場合、情報漏えいに繋がる可能性があります。パブリッククラウドのアカウントをハッキングされた場合は、自社のビジネスや社会に甚大な影響を与えかねません。

パスワード認証の限界

アカウントをハッキングから守る手段としては、強固なパスワードの設定がまず挙げられます。

2017年6月、アメリカの国立標準技術研究所(NIST:National Institute of Standards and Technology)が電子的デジタルIDの認証のガイドラインにおいて、パスワードの定期変更をユーザーに強制すべきではないとしたり、パスワードの代わりにパスフレーズを推奨したりと、パスワード認証に関する定説に大きな変化がありました。

ですが、容易に推測可能なパスワードを設定しているユーザやアカウントは未だに多く、また、強固なパスワードを設定していたとしても、そのパスワードを複数のサービスで使いまわしている場合は、パスワードリスト攻撃により複数サービスのアカウントをまとめてハッキングされる可能性があります。

強固なパスワードの設定がアカウントハッキングへの有効な対策なのは間違いありませんが、管理するアカウントの数が増え続ける昨今、人間の記憶に頼るパスワード認証には限界が近づいています。

多要素認証によるセキュリティ向上

身近な多要素認証の例を挙げると、ATMからお金をおろす際は、所持情報であるキャッシュカードに加え、知識情報である暗証番号が必要となるため、「多要素」な認証をしていると言えます。

現実世界では当たり前のように行われていた多要素認証ですが、一方で、Webの世界では長らく知識情報であるパスワードのみという一要素認証が主流でした。

ですが、現在主流の多くのクラウドサービス、例えばOffice365・AWS・Azure・Dropbox・Slack等では多要素認証を設定することができ、Webの世界においても多要素認証が急速に普及しています(図3)。

図3. 多要素認証を利用可能なクラウドサービスの例

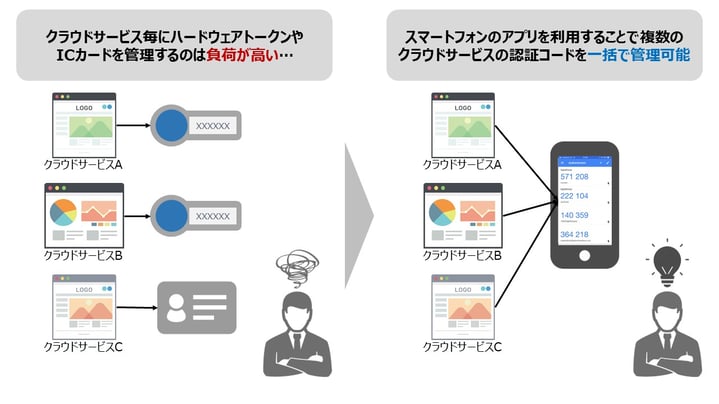

この背景の一つには、スマートフォンの普及が挙げられます。スマートフォン向けのアプリであるGoogle AuthenticatorやAuthy等を利用することで、複数のクラウドサービスの多要素認証時のコード(認証コード)を一括で管理することが可能です(図4)。

図4. スマートフォンアプリによる認証コードの管理

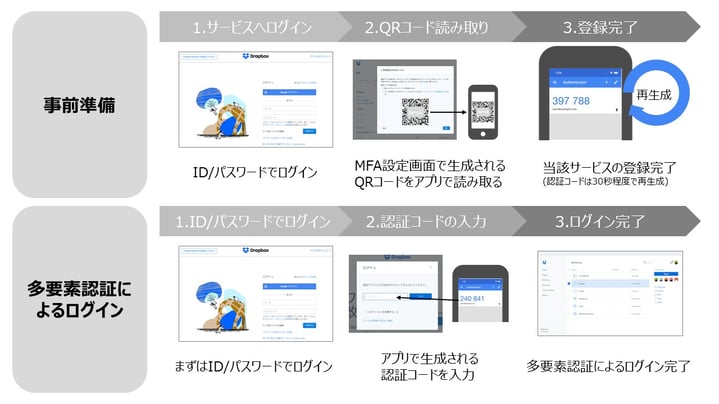

スマートフォンアプリを利用した多要素認証の設定、及び多要素認証によるログインは簡単です(図5)。多要素認証に対応したクラウドサービスであれば、多くの場合、設定用のQRコードを生成可能ですので、前述したアプリ等でそのQRコードを読み取ります。これで、アプリへの登録は完了です。

以降、多要素認証を設定したアカウントでログインをする際は、ID/パスワードに加え、認証コードの入力が必須となります。スマートフォンアプリを起動し、生成された認証コードを入力することで、多要素認証によるログインが完了します。

図5. 多要素認証実施までの流れ

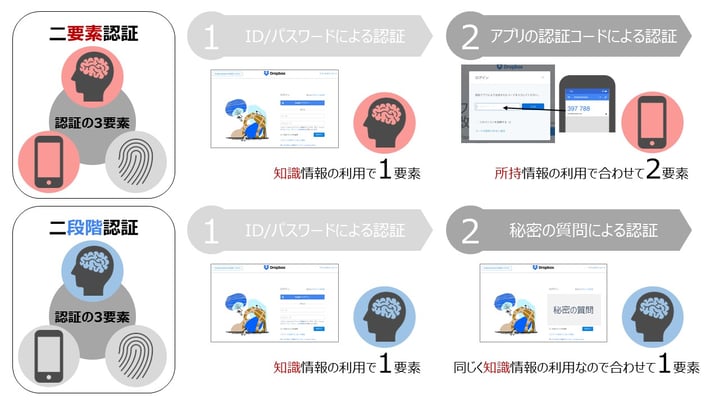

なお、多要素認証の中でも、2要素を使う認証のことを二要素認証と呼びますが、これに似た言葉として、二段階認証と呼ばれる認証方式も存在します。二要素認証と二段階認証は共に認証を2回(以上)行うという点では同じですが、二要素認証を実現するためには、認証の3要素のうち2要素を利用する必要があります(図6)。

図6. 二要素認証と二段階認証の違い

例えば、ID/パスワードという知識情報による認証の後に、秘密の質問への回答という知識情報による認証を行う場合は、認証を2回行っていますが、知識情報のみの1要素ですので、二要素認証ではなく二段階認証となります。

ID/パスワードのみの認証に比べればセキュリティレベルは向上していますが、2つの要素を利用する二要素認証の方がより安全と言えます。どちらかの認証方式を選ぶことになった際は、二要素認証を選ぶと良いでしょう。

まずは多要素認証の設定を!

2018年9月、マイクロソフトが「パスワード時代の終わり」を宣言したことから、今後更に「パスワード認証の終了&新たなユーザー認証方式の実装」が進んでいくことが予想されます。

ユーザー認証方式に大きな変化が生まれる中、各クラウドサービスのアカウントに多要素認証を設定する、という無料で今すぐできて簡単なセキュリティ対策を実施してみてはいかがでしょうか。

ログインの度に認証コードを確認・入力するのは確かに手間にはなりますが、それ以上にセキュリティ面のメリットが大きいと考えます。

利用する全てのクラウドサービスに設定するのではなく、乗っ取られた時の影響や被害が大きいサービスやアカウントに絞って設定するだけでも十分効果的です。

また、ビジネスに限らず、プライベートで利用することも多いサービス、例えばGoogleやYahooのアカウントにも多要素認証の設定が可能ですので、この機会に設定することをおすすめします。

NRIセキュアでは、様々なシステムやアプリに手軽に多要素認証を実装することができる「Uni-ID MFA」という多要素認証エンジンを提供しています。現在稼働中の既存システムの認証を強化したい、とお考えのセキュリティ管理者の方はぜひチェックしてみてください。