急速にビジネスのデジタル化が進む中で、クラウドサービスの活用は業務効率の向上やサービス改善への有効な手段と捉えられています。各種認証を取得して信頼できるサービスプロバイダが増えてきたことや、ビジネス上の大きなメリットを踏まえ、クラウドサービス利用に踏み切る企業も増えてきたのではないでしょうか。

しかしながら、クラウドサービスの利用においては特有のリスクが存在します。

そこで本記事では、企業がクラウドサービスを安全に利用するための1つの解決策として、CASBを導入する際のポイントを解説します。

CASB(Cloud Access Security Broker)とは?

CASBとは、企業や組織の従業員がクラウドサービスを利用する際のセキュリティを一括管理する役割を果たすソリューションの総称です。クラウドサービスの利用は企業でも急速に拡大していますが、個人や事業部が気軽にクラウドサービスを業務で利用するといった、管理者の目が行き届かない利用実態も増えています。その中にはセキュリティ対策が甘い、会社のポリシーにそぐわないクラウドサービスを利用するケースも考えられます。このように統制が効いていないIT活用全般は、「Shadow IT(シャドーIT)」と呼ばれ、外部の攻撃によるものだけではなく、内部者の故意・過失による情報漏えいのリスクを高めます。

そのようなShadow ITへの対策として有効なのがCASBです。CASBの要件として「可視化」、「データセキュリティ」、「脅威防御」、「コンプライアンス」の4つの機能が提唱されています。

| 可視化 | : | Shadow ITの把握、認可したクラウドサービスの利用状況の把握 |

| データセキュリティ | : | データのアップロード/ダウンロード、公開設定の許可や遮断、管理画面の不正操作の禁止 |

| 脅威防御 | : | マルウェアなど脅威の検知・隔離・遮断 |

| コンプライアンス | : | セキュリティポリシーへの準拠・監査 |

従来のセキュリティ製品とCASBの違い

従来のセキュリティ製品は、いわゆる「境界防御型」の構成を前提として機能します。これは、言い換えれば、企業や組織の社内ネットワークからアクセスする場合の対策を前提とした考え方です。

クラウドサービスの利用を企業側で制限していない場合、クラウドサービス上で管理された社内リソースへ社外から直接アクセスされるリスクがあります。そのため、クラウドサービス利用時は、詳細なアクセスコントロールが求められますが、従来の「境界防御型」のセキュリティ製品では十分な対策を行うことが困難です。CASBを利用すると、クラウドサービスへの社外からのアクセスを可視化し、詳細なアクセスコントロールができるようになります。

CASBの機能を紹介

クラウドサービスを利用する際は、クラウドサービスを媒体とした情報漏えいリスクについて、利用者側で責任を持たなければいけません。ここで言う情報漏えいリスクとは、外部の攻撃者によるものだけではなく、内部者の故意あるいは過失による情報漏えいも含まれます。

これは、サイバー攻撃対策だけではなく、コーポレートガバナンスの観点での対策も必要になることを意味しています。

クラウドセキュリティの勘所|責任範囲の「ポテンヒット」を防げ

今までマルウェア対策などのサイバー攻撃への対策に注力してきた企業であっても、社員のインターネット利用については特に制限を設けていない、あるいはURLフィルタカテゴリによる大雑把な制御にとどまっている例は多々見られます。

クラウドサービスの普及は、企業だけではなく個人向けにも急速に進んでいます。企業向けと同じ機能を個人向けにも提供しているサービスや、個人向けであっても仕事に利用できるサービスも多数あります。

また、ビジネス上で、他社の契約下にあるファイル共有サービスなどの利用を要請されることもあります。このようなサービスは、企業(管理部門)の許可なく各社員が利用してしまうことが多く、企業として実態を把握しきれていないケースも多いでしょう。

このような企業内から無許可で利用される外部ITサービスのことを「Shadow(影の)IT」と呼びます。また、その対義語として、企業が自社で契約した、あるいは利用を許可したサービスをあえて「Sanctioned(認可された)IT」と呼ぶことがあります(表1)。

表1. Shadow ITとSanctioned IT

| Shadow IT | Sanctioned IT | |

| 定義 | 管理部門の許可なく利用される外部ITサービス |

管理部門が利用を許可した外部ITサービス |

| 必要な対応 | サービスの利用実態を可視化し、利用認可/禁止の判断を行う |

想定どおりに利用されるよう管理する |

| 課題 | そもそも利用実態をどのように把握するか |

管理機能が扱いづらい場合や、機能的に不十分な場合がある 他社契約のクラウドサービスの場合、管理機能が使えない |

Shadow ITについては「シャドーIT対策で知っておくべき3つのこと」というブログでもご紹介していますので、詳しくはそちらをご覧ください。

Shadow ITについては「可視化」機能によって実態の把握と利用是非の判断を行い、検討の結果許可したものや自社で契約しているもの(Sanctioned IT)については、4つの機能を組み合わせて適切に管理することが可能になります。

これらの機能を実装するためには、クラウドサービスの動作を詳細に把握することが必要となります。各CASBベンダは、社内にクラウドサービスの調査を行う大規模な専用チームを持ち、あるいは主要クラウドベンダと緊密な連携を行うことで、クラウドサービスをセキュアに利用するための機能を実装し、日々の情報アップデートを行っています。

数多のクラウドサービス全てに対して、同等の機能を自力で対応していくのは困難なので、CASBを利用する最大のメリットはこの点にあるとも言えます。

CASBはこのような機能を提供する製品・サービスの総称であり、技術的な実装方法は製品によって異なります。実装については、以下の3つの形態に大別でき、各CASBベンダはこの3つのうちいくつかのパターンを提供しており、全体として4つの機能のすべてを網羅しています。

①API型

②Proxy型

③ログ分析型

次章では、この3つの形態を解説します。

代表的なCASBの導入方式

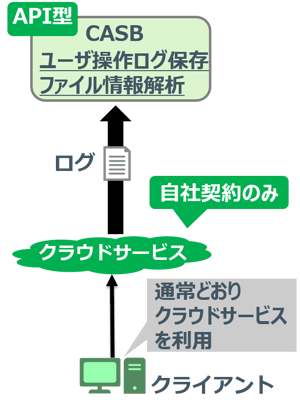

①API型

クラウドサービスによって提供されるAPIを用いてアクセスし、クラウドサービス上のデータの内容や状態に不適切なものがないかを調査します。APIを利用する前提ですので、対象は自社によって契約しているクラウドサービスに限られます。また、製品ごとに対応しているクラウドサービスには違いがありますが、広く普及しているものに限定されてしまう傾向があります。

図1. API型CASBのイメージ(NRIセキュアが作成)

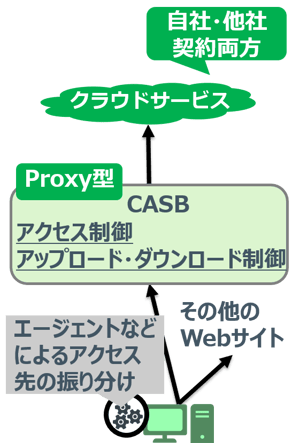

②Proxy型

従来のURLフィルタサーバなどのプロキシ型セキュリティ製品と同様に、通信経路上でクラウドサービスへのアクセスを検査して予め規定したポリシーに従ってアクセス制御を行います。

基本的に、自社契約でも他社契約でもクラウドサービスのオーナーによらず対応可能です。また、通信内容の検査の際には、SSL Inspection機能(SSL通信を復号する機能)が必要となることが多いので、併せて実装されていることが多いです。

図2. Proxy型CASBのイメージ(NRIセキュアが作成)

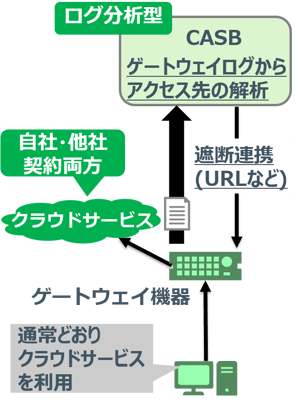

③ログ分析型

既存のゲートウェイ機器(プロキシサーバやUTM・次世代ファイアウォールなど)のログを分析し、宛先URLを元にクラウドサービスの利用状況を可視化します。遮断すべき通信が見つかった場合は、ゲートウェイ機器との連携によって通信を遮断するよう設定できるものもありますが、通信遮断をするのはあくまで既存のゲートウェイ機器ですので、従来のURLフィルタと同レベルの制御(宛先ごとの許可/拒否)に限られます。

これについては、既存のURLフィルタやアプリケーション解析でも同じような機能を得られますが、カテゴリではなく個別のクラウドサービスが検出できることや、各クラウドサービスについて、利用における安全性などを評価したレポートを参照できることが違いと言えます。

図3. ログ分析型CASBのイメージ(NRIセキュアが作成)

CASB製品を選定する際のポイント

CASB製品を選定する際のポイントは、導入目的や要件が明確になっているかどうかです。例えば、以下のような点です。

ポイント①:導入要件についての優先事項の整理・明確化

ポイント②:自社で運用するのか他社にアウトソースするのか

ポイント③:導入構成について事前に検討されているか

既存環境と共存させる場合、構成として共存可能なのか、既存環境側で必要な対応は何か、他のシステムやソフトウェアの動作へ影響がでないかなど、上手く共存させるための検討が必要です。

また、CASBを導入することでユーザの利用方法に変更が入る場合は、ユーザの利便性を著しく損なうことがないよう、考慮しておく必要があります。

さいごに

Shadow ITの把握には定期的なクラウド利用状況の解析・レポートのための「可視化」機能に、Sanctioned ITによる情報漏えい防止の観点ではファイル共有サービスにおけるファイルアップロードや共有設定の抑止といった「データセキュリティ」機能に注目すべきです。

これらの機能を有効に活用することで、自社社員のクラウド利用の安全性を高めることが期待できます。すでに存在するセキュリティリスクの緩和以外にも、セキュリティ上の懸念があるためにクラウドの利用が推進・許可できない、というような状況において、CASBを組み合わせることによってリスクを低減することも考えられます。

NRIセキュアではCASBに関するソリューションも提供していますので、ご興味があれば是非ご相談ください。

Secure SketCHへの新規登録(無料)はこちらから!