![]()

ここ最近「ゼロトラストモデル(もしくはゼロトラストネットワーク)」という言葉を頻繁に耳にするようになった方も多くいらっしゃるのではないでしょうか。新たなセキュリティモデルを指す言葉で、企業におけるクラウドサービスの普及やモバイル端末の活用によって私たちの働く環境が大きく変化するにつれ、Palo Alto Networks社などのITベンダーがその重要性を唱えるようになってきました。従来の境界防御モデルの概念を大きく覆すゼロトラストモデル。本記事では、このゼロトラストモデルについて解説したいと思います。

ゼロトラストモデルを取り入れた、セキュリティ対策の基本・効果、ソリューション事例

をまとめた「ゼロトラストセキュリティ入門」をダウンロードする

「ゼロトラストモデル」とは

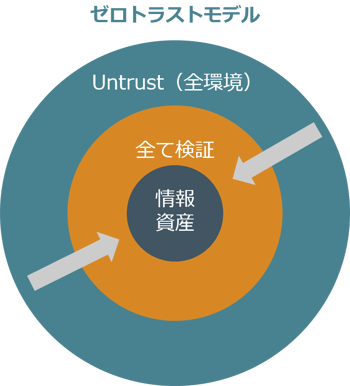

従来のセキュリティモデルとして一般的に知られているのが「境界防御モデル」ですが、このモデルが「信用する、しかし検証する(Trust but verify)」というのが前提であるのに対し、ゼロトラストモデルは「検証し、決して信用しない(Verify but never trust)」を前提としています。曖昧な「境界」の概念を全て捨て去り、守るべき情報資産にアクセスするものは全て信用せずに検証することで、情報資産への脅威を防ぐという新しい考え方です(図1)。

図1. ゼロトラストモデルの概念図

従来のセキュリティモデル「境界防御モデル」とは

「境界防御モデル」とは

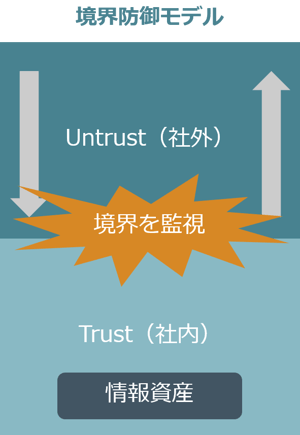

境界防御モデルは、信用する領域(社内)と信用しない領域(社外)に境界を設け、企業が守るべき情報資産とそれを取り扱うユーザや端末は信用する境界内部にあるということが前提にあります(図2)。境界内部のものは全て信用できるものとし、境界外部からの脅威を境界上で検証することで、境界内部への侵害を防ぐという考え方です。境界防御モデルの代表的なソリューションとしては、ファイアウォールやVPN、プロキシサーバがあります。

図2. 境界防御モデルの概念図

しかし最近は、Office365やBoxなどのクラウドサービスの普及、モバイル端末の活用やテレワークによる働く環境の多様化によって、境界防御モデルの根幹であった境界そのものが曖昧になりつつあります。社内のシステムや端末は企業のネットワーク内にあることが当たり前でしたが、これらが境界外部にも広がって来たことで、境界上の検証だけでは、情報漏洩やマルウェア感染などの脅威から情報資産を守ることが難しくなってきました。

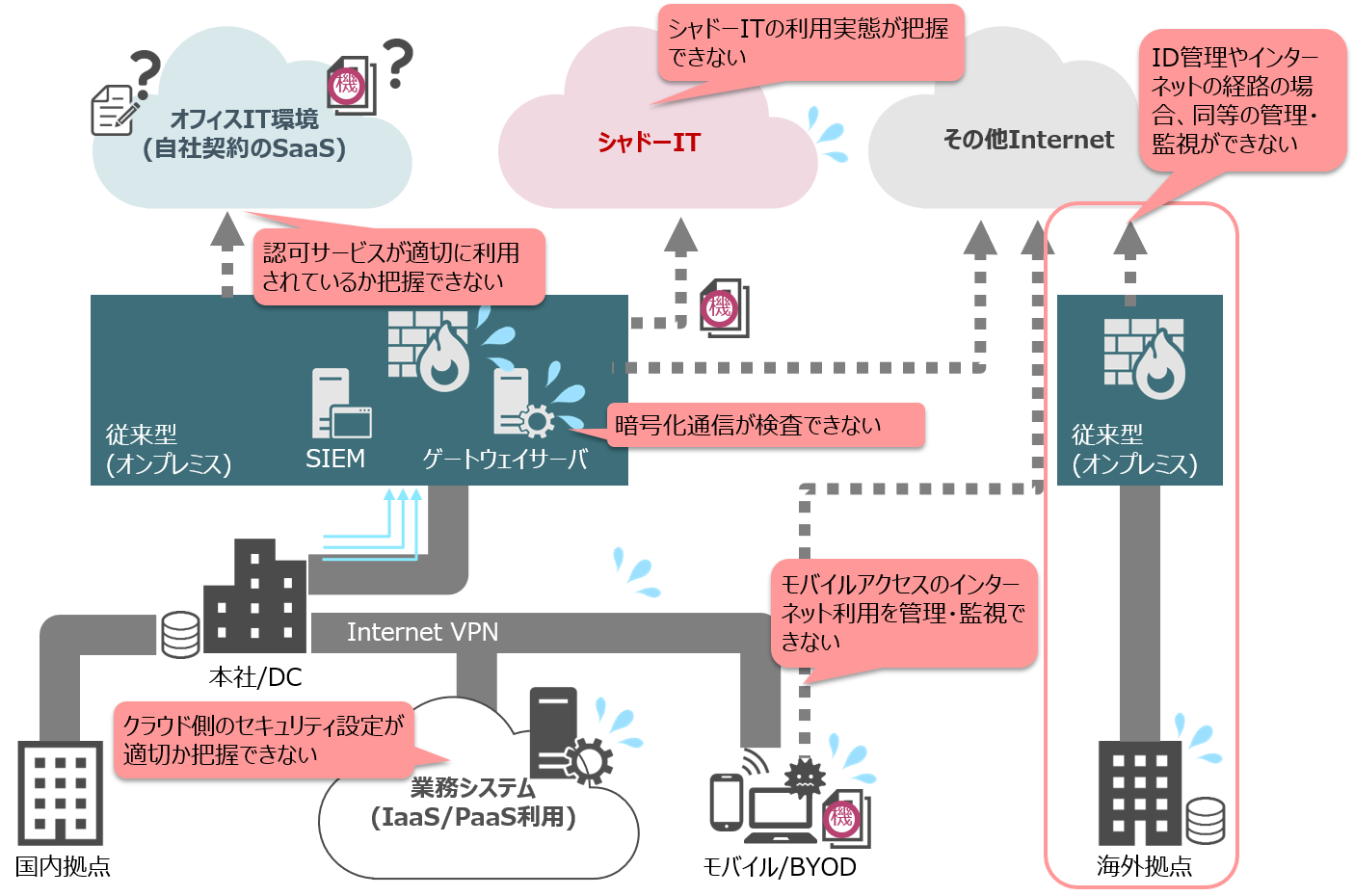

以下は一般企業のクラウドサービスやモバイル利用におけるセキュリティリスクの一例です(図3)。境界の概念が曖昧になる中で、従来と同様にセキュリティを担保していくためには、このようなリスクに対して適切に対策を講じていく必要があると言えます。

図3. 一般企業のクラウドサービスやモバイル利用におけるセキュリティリスク(一例)

「ゼロトラストモデル」と「境界防御モデル」との違い

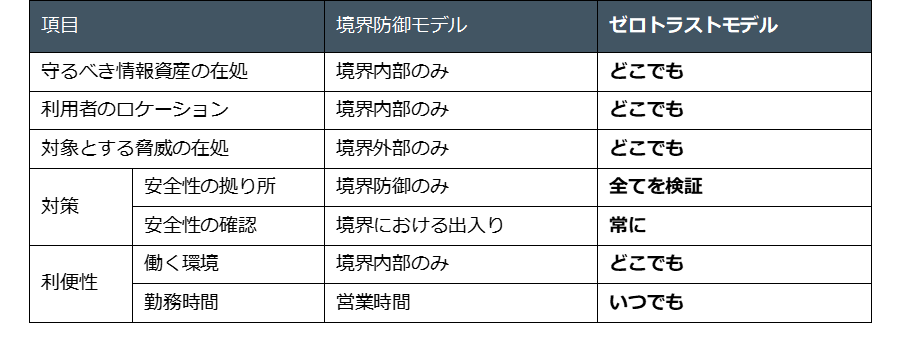

境界防御モデルとゼロトラストモデルを比較したものを以下に示します(表1)。全てを信用しないことが前提であるため、境界防御モデルでは信用する領域(社内)で発生する内部犯行などへの対策も期待できます。ゼロトラストモデルを取り入れることで、私たちはセキュリティの強化と共に、働く上での利便性を手に入れることができると言えます。

表1. 境界防御モデルとゼロトラストモデルの比較[1]

ゼロトラストモデルの理想像

前述のような境界防御モデルのセキュリティリスクを解消する概念として、ゼロトラストモデルの注目度が高まってきたことを受け、2018年11月、Forrester Research社は、現代におけるゼロトラストモデルを「Zero Trust eXtended (ZTX)」と改め、ゼロトラストモデルに求める要件を定義づけました[2]。

%E3%81%AB%E6%B1%82%E3%82%81%E3%82%8B7%E3%81%A4%E3%81%AE%E8%A6%81%E4%BB%B6.png?width=1660&name=%E8%A1%A82%E3%82%BC%E3%83%AD%E3%83%88%E3%83%A9%E3%82%B9%E3%83%88%E3%83%A2%E3%83%87%E3%83%AB(ZTX)%E3%81%AB%E6%B1%82%E3%82%81%E3%82%8B7%E3%81%A4%E3%81%AE%E8%A6%81%E4%BB%B6.png)

表2. ゼロトラストモデル(ZTX)に求める7つの要件

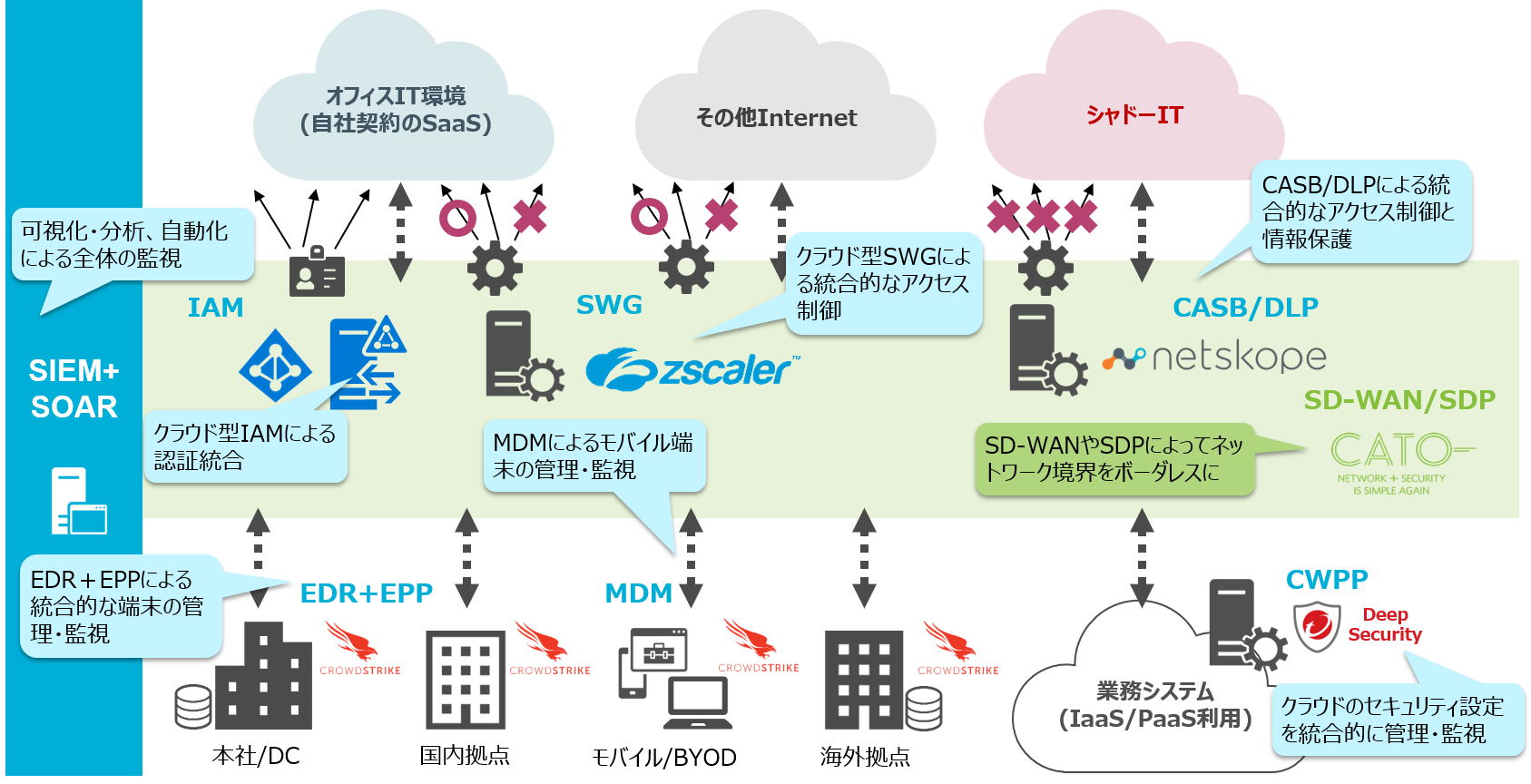

つまり、私たちは働く環境にこれらのゼロトラストモデルの要件を取り入れいれることで、前述したような現状一般企業が抱えているセキュリティリスクを解消することができると言えます。また、各ソリューションを組み合わせて導入することで、環境に依存しない統合的な管理・制御が可能になるため、境界を意識することなくセキュリティを担保することが可能になります(図4)。

しかしながら、一般企業にとってリソース面やコスト面を考えると、どうしても全てを一斉に導入することはハードルが高いのが現状です。ましてや事業活動を継続させつつ、ゼロトラストモデルを取り入れていくには、既存環境で共生しながら、それぞれの機能を順序立てて取り入れていくのが良いと考えます。

図4. 既存環境にゼロトラストモデルのソリューションを取り入れた例

ゼロトラストモデル実現に向けて

では何から始めるのが良いのでしょうか。一番は、働く環境を変える中でやはり何を守りたいのか、どのようなセキュリティリスクを抱えているのかを明確にし、目的に沿ったソリューションをしっかりと見極めることが大切です。そして、次に大切なのは、選定したソリューションをどの順序で取り入れていくのかという長期的な計画を立てていくことです。これから計画を立てる上で、以下の観点が重要であると考えます。

- 1.既存環境と共生(もしくは置き換え)のフィージビリティ

例えば、ゼロトラストモデルのソリューション(表2参照)の多くは、そのもの自体がクラウドサービスの形態を取っているものが多いため、導入のためには少なくとも社内からの通信経路を確保する必要があります。既存プロキシを経由するのか、直接接続するのか、直接接続する場合はルーティングや名前解決などは解消できるのか、既存環境の帯域やセッション数で耐えうるのか等々、多くの観点でフィージビリティを確認する必要があります。実際にお客様の環境よってはネットワーク構成の大きな変更やプロキシなどのリソースを増強せざるを得ないという話になり、そもそもインターネット接続環境をこれからどのようにしていくのか先に見直しをした方がよい場合もあります。

- 2.Windows7を初めとした既存製品のサポート終了

今まさに多くの企業ではWindows7のサポート終了に伴うWindows10への移行を控えています(※本記事は2019年5月に執筆されました)。端末更改に向け、端末の設計や動作検証を予定されている方も多くいらっしゃるのではないでしょうか。実はゼロトラストモデルのソリューションはクラウドサービスの形態を取る一方で、その連携のために端末に専用エージェントの導入を必要とするものが多くあります。また、エージェントなしで利用可能でも、細かい機能面などに制約があり、本来の力を発揮できないというケースがあります。エージェントの導入を容易に受け入れられないお客様も少なくありませんが、今回のような既存製品サポート終了による環境更改のタイミングに合わせて、必要なソリューションを検討いただくことで、効率良く導入が進められると考えます。

近い将来働き方改革に関連する法律の施行や第5世代移動通信システム(5G)の実用化なども控えています[3]。その時にゼロトラストモデル実現のために何ができるのか、どうありたいのか、ぜひ今のうちから計画されることをお勧めします。

おわりに

「信じるものが救われる」のではなく、「信じないものが救われる」ゼロトラストモデル。働く上での利便性を向上しながらもセキュリティ面の強化が期待出来るため、今後境界防御モデルにとって変わるセキュリティモデルになると考えます。その実現はおそらく容易ではありませんが、働きやすさを追求する中で、私たちはこの新たなセキュリティモデルに適応していけると良いと思います。

弊社においてもゼロトラストモデルの実現をお手伝いするソリューションを多数ご用意しております。導入に関してのお悩みなども含めて、弊社はお客様と共にゼロトラストモデルに向き合い、お客様のより良い安全な環境作りにご協力させていただきたいと思いますので、ぜひご相談ください。

- <ゼロトラスト関連のソリューションラインナップ>

- ・Zscalerマネージドサービス(クラウド型SWG)

https://www.nri-secure.co.jp/service/mss/zscaler.html - ・Deep Security管理サービス(CWPP)

https://www.nri-secure.co.jp/service/mss/deepsecurity.html - ・CATO Cloud(SD-WAN・SDP)

https://www.nri-secure.co.jp/service/mss/cato.html - ・マネージドEDRサービス(EDR・EPP)

https://www.nri-secure.co.jp/service/mss/edr.html - ・Netskope(CASB)

https://www.nri-secure.co.jp/service/solution/casb_netskope.html

[1]「ゼロトラスト」が働き方を変える~次世代のセキュリティモデル~

[2] The Forrester Wave™: Zero Trust eXtended (ZTX) Ecosystem Providers, Q4 2018

[3] NRI未来年表 2019-2100

https://www.nri.com/jp/knowledge/publication/cc/nenpyo/lst/2019/2019