このブログのポイント

- 企業NWへの初期侵入後のランサムウェア拡散の防止策としてマイクロセグメンテーションが有効

- 従来の製品を用いたマイクロセグメテーションの実現には課題があり困難

- マイクロセグメンテーション専用製品の導入とそのサポートができるベンダー活用が実現への近道

マイクロセグメンテーションとは、従来のネットワーク・セグメンテーションに比べ、より細かい単位でのアクセス制御を行うことができるセキュリティの設計手法です。

本記事では、マイクロセグメンテーション導入における課題やメリットについてillumio社のマイクロセグメンテーション製品を参考に、実際の画面を用いてご紹介します。

サイバー攻撃の脅威動向

近年、企業のIT環境は、クラウドサービスやIoTの普及、テレワークと出社を組み合わせたニューノーマルな働き方により、従来よりも複雑化しています。一方でサイバー攻撃も巧妙化しており、IT環境が複雑化したことにより把握できていない、あるいはセキュリティ対策の及ばないアタックサーフェス(攻撃面)を狙い撃ちしてくるようになっています。上記から、攻撃者による初期侵入を完全に防ぐことはより困難になっています。

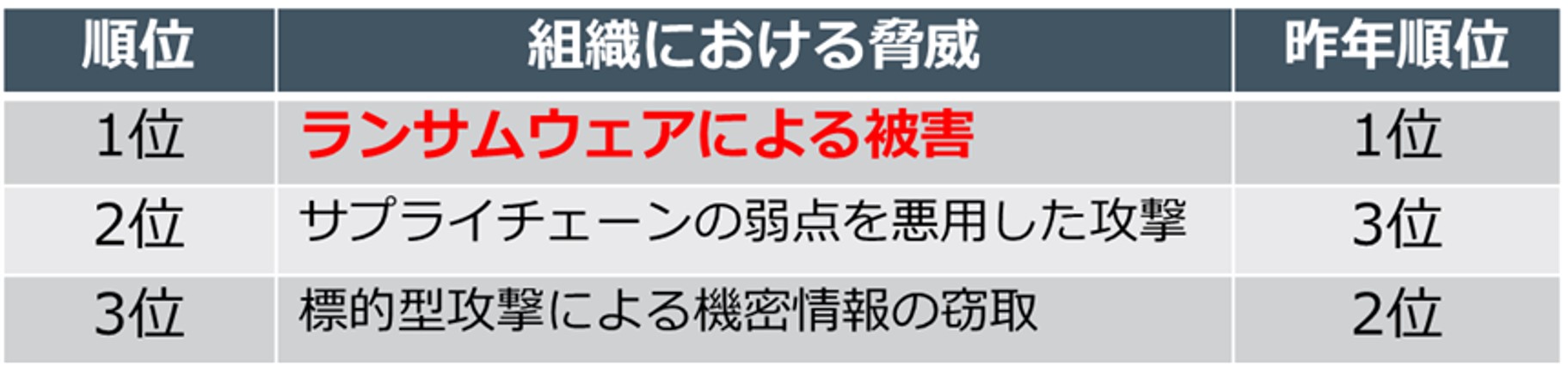

IPA(独立行政法人 情報処理推進機構)による「情報セキュリティ10大脅威2023」によると、組織における脅威において、ランサムウェアによる被害が3年連続で1位という結果になっておりました。

図1 IPA 「情報セキュリティ10大脅威2023」

図1 IPA 「情報セキュリティ10大脅威2023」

また、警視庁の「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェアによる被害件数が前年比57.5%と増加傾向にあることが報告されています。ランサムウェアの感染経路に着目すると、VPN機器やリモートデスクトップからの初期侵入が全体の81%を占めるという結果になっておりました。実際に報道されている記事においても、病院や製造業に対して、VPN機器やリモートデスクトップを起点として、不正アクセスを受け業務停止や重要情報の漏洩といったインシデントが相次いでいます。

上記からランサムウェアによる被害の背後には、「情報セキュリティ10大脅威2023」の2位や3位にある脅威と組み合わせて認証情報を奪取し、不正アクセスが多く行われていることがわかります。

従来のセキュリティ対策の問題点

従来のセキュリティ対策には、下記のような特徴と問題点が挙げられます。

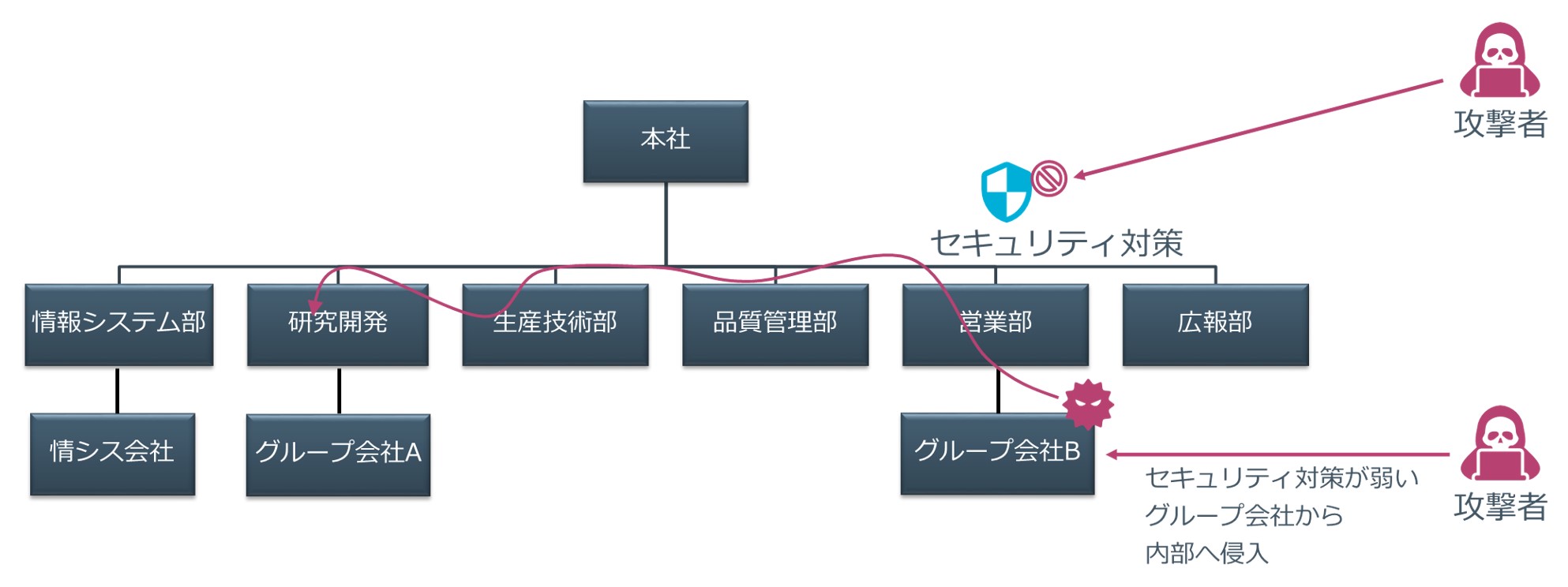

1.複雑化するネットワークに対して、統一したセキュリティレベルの確保ができていない

前述の通り企業のIT環境およびネットワークが複雑化するにつれ、管理が困難になり、攻撃者による侵入を防ぐことが難しくなってきています。具体的には、オンプレミスとクラウドを両方使ったハイブリッド環境において、従来のネットワークファイアウォールやVLAN、パブリッククラウド上のセキュリティ設定で統一したセキュリティを確保するのは困難です。また、組織のサプライチェーンにおいても、セキュリティ対策が十分でないグループ会社や業務委託先が攻撃対象とされます。

図2 サプライチェーンにおける弱点と攻撃対象

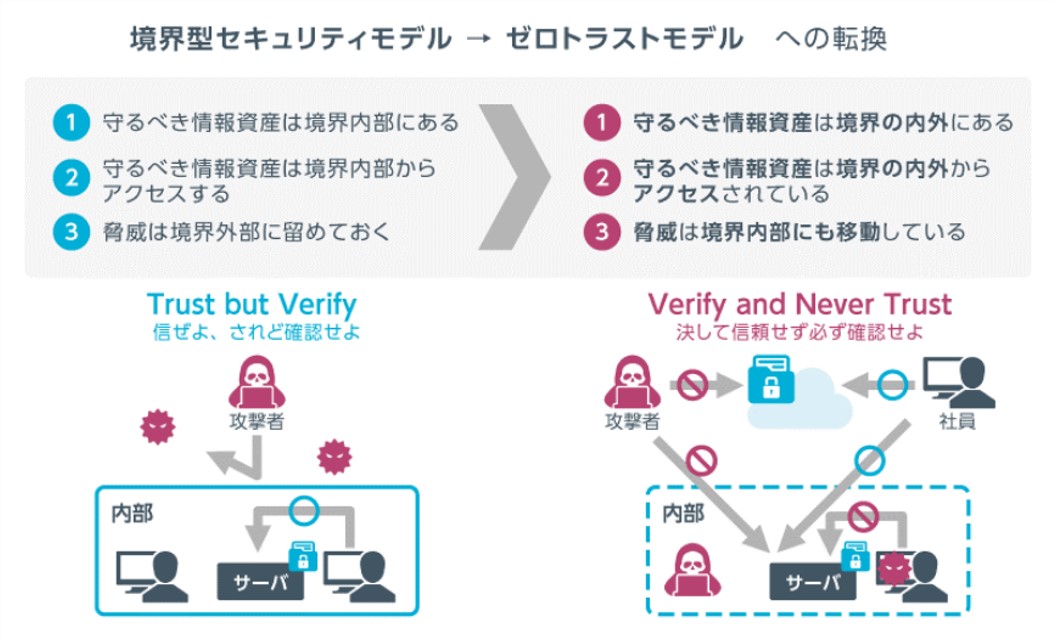

2.ネットワーク外部から内部への攻撃による対策を中心とした境界型セキュリティモデルである

今まではネットワーク外部から内部への攻撃による対策が中心でした。しかし、近年では社内からの攻撃や、社員の不正行為による情報漏えいなど、内部からの脅威に対する対策も含んだゼロトラストモデルに基づいた対策が求められています。

図3 境界型セキュリティモデルとゼロトラストモデル

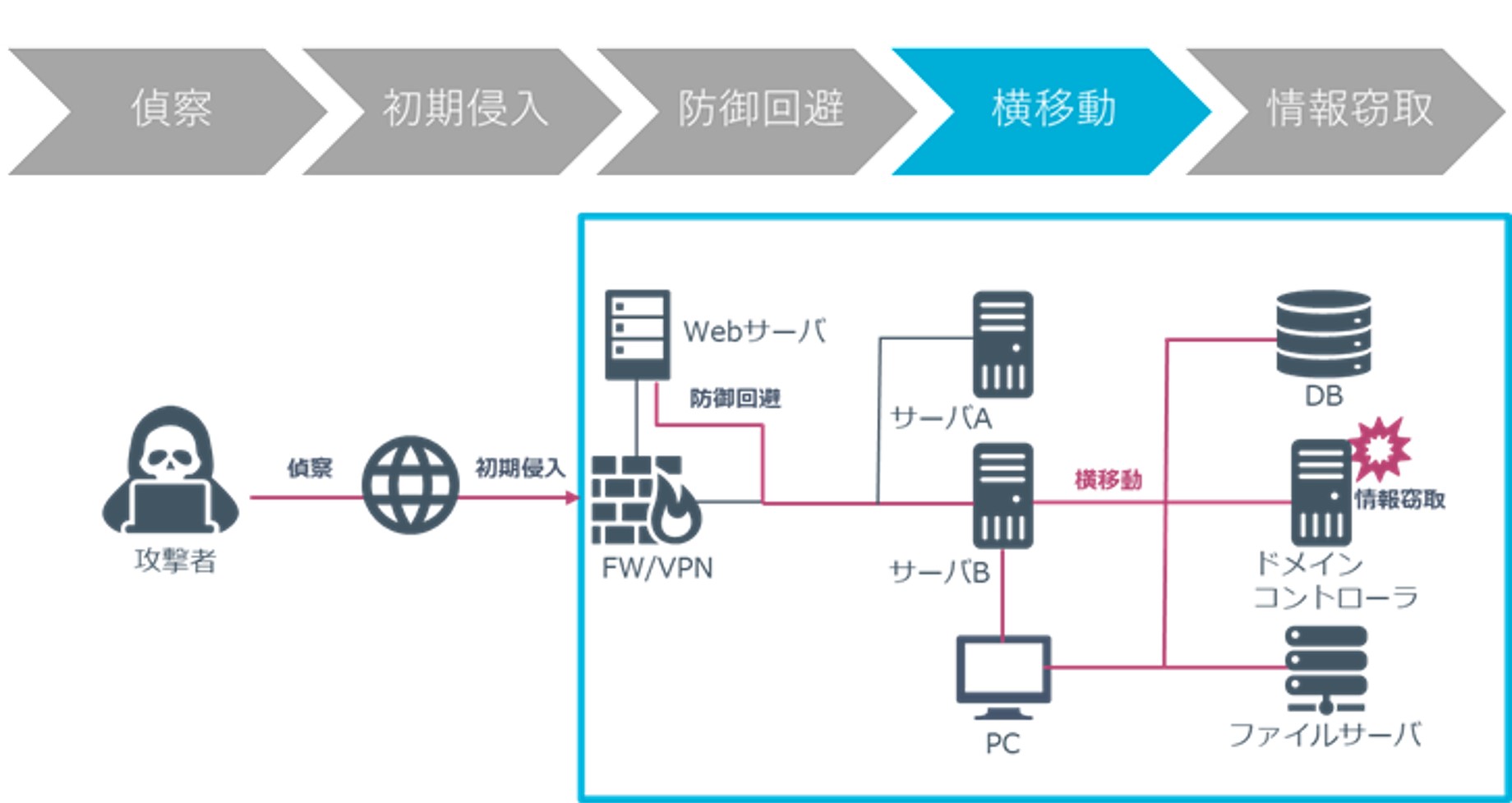

また、ゼロトラストモデルの転換を目指す組織においても、メールフィルタリングやSASE、IDaaS等の初期侵入や出口対策を重視しがちですが、企業ネットワークに”侵入された後の対策”にも目を向ける必要があります。攻撃者は組織のネットワークに初期侵入後、より重要なシステムへのアクセスや金銭的価値のある情報を求めてラテラルムーブメントと呼ばれる手法で侵害範囲を拡大していきます。

図4 ラテラルムーブメント

初期侵入後の対策としてEDRを導入されているケースもありますが、EDRは社内の端末にもれなくEDRのエージェントを入れて監視することで、ネットワーク内のラテラルムーブメントを”検知”するもので、EDRのエージェントが入っていない端末やテレワーク等でネットワーク防御が不十分な環境やEDRの検知を回避する攻撃手法(※)を”防御”することはできません。そのためEDRと次節で紹介するマイクロセグメンテーションとは補完関係にあると言えます。

※例として、メモリ内に悪意のあるコードを配置するファイルレス攻撃や、侵入されたシステム内にビルトインされた既存のツール(PowerShellなど)を利用する現地調達攻撃(Living off the landとも呼ばれる)があります。

マイクロセグメンテーションについて

昨今のサイバー攻撃による脅威へ対抗する技術として、現在注目されているのがマイクロセグメンテーションです。

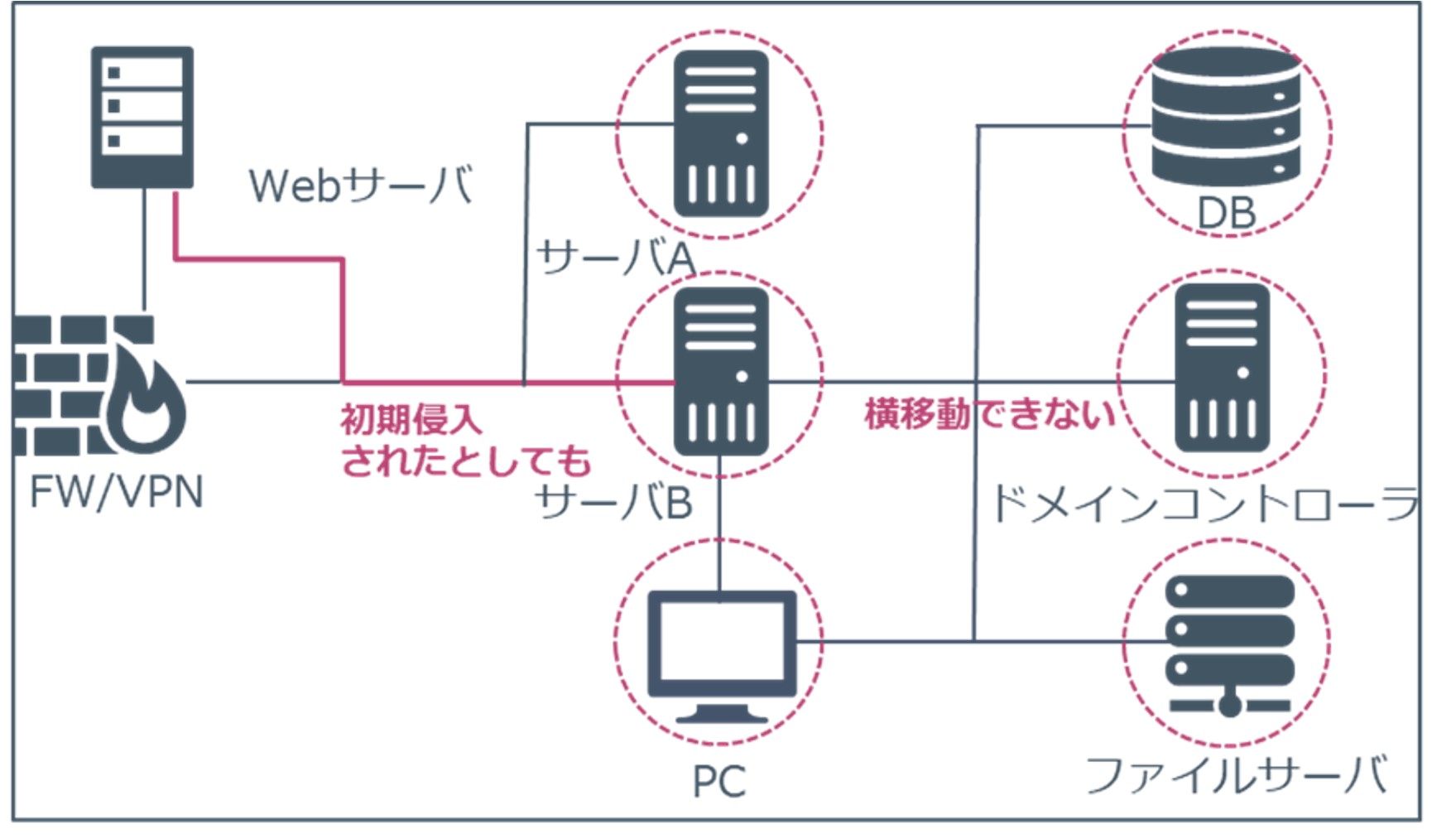

マイクロセグメンテーションとは、ネットワークセグメントを細分化し、セグメント間のトラフィックの可視化と制御を行うためのセキュリティ設計技術です。従来のネットワーク単位での分割に比べ、より細かいホスト単位(サーバー、クライアントPC、コンテナといったワークロード毎)で論理的に境界を設けます。これによりネットワークの可用性を確保して既存業務には影響を与えず、攻撃者による侵入とラテラルムーブメントを防ぐことができます。また、マイクロセグメンテーションはゼロトラスト・アプローチに基づいて、アクセスが必要なリソースだけがIT資産に接続できるように細かくアクセス制御を行うことができます。

図5 マイクロセグメンテーションの概念図

マイクロセグメンテーション実現への課題

このように、マイクロセグメンテーションによってラテラルムーブメントを防止することができるようになりますが、これを実現するにはいくつかの課題があります。

- 単一のネットワークセグメント内に重要資産が混在しており、運用中のネットワーク構成を変更することはできない

- オンプレミス及びクラウドに存在する全サーバーの必要通信が明確になっていない

- クライアントPCのIPアドレスがDHCPで割り振られるため、VLANやファイアウォールでの静的IPアドレスを用いた制御は不可能

課題①:単一のネットワークセグメント内に重要資産が混在しており、運用中のネットワーク構成を変更することはできない

既に運用中の個人情報を含む重要なサーバーやActive Directoryサーバーが単一のネットワークセグメント内に位置している場合、セグメント内で悪意ある水平移動(ラテラルムーブメント)が発生する可能性があります。

運用中のネットワーク構成を変更し各サーバーを異なるネットワークセグメントに分けることが理想ですが、非常に複雑な設計になることや運用中のサーバーに影響を与える懸念が大きすぎるため、実現することは容易ではありません。

課題②:オンプレミス及びクラウドに存在する全サーバーの必要通信が明確になっていない

オンプレミス及びクラウドに存在する各サーバーが現在どのサーバーと通信を行っているのか、どんなクライアントPCから通信が発生するのかを整理しなければ、マイクロセグメンテーションを実現することができません。

しかし、各サーバーの全通信を可視化し必要な通信を洗い出すには大きな労力がかかり、マイクロセグメンテーションを実現する上での大きなハードルとなっているかと思います。

課題③:クライアントPCのIPアドレスがDHCPで割り振られるため、VLANやファイアウォールでの静的IPアドレスを用いた制御は不可能

クライアントPCの通信を制御する場合、フロアや拠点、VPN環境によってDHCPで割り振られるIPが異なります。よってVLANやファイアウォールにて静的IPアドレスを用いた制御をすることは不可能となり、各クライアントPCをIP以外の識別子にて制御することが求められます。

専用製品を用いたマイクロセグメンテーション実現

マイクロセグメンテーションを実現する方法として、ベストプラクティスは専用製品を活用した実現となっています。専用製品を用いることで、前述した「マイクロセグメンテーション実現への課題」をどのように解決するかご説明します。

- エージェント/エージェントレスを用いた通信可視化により、手間をかけずに必要通信を洗い出す

- 論理グループを活用し、ネットワークセグメントに依存しない論理的なセグメンテーションを実現

- 利用しているIPアドレス情報をリアルタイムで収集し、変更されるIPアドレス

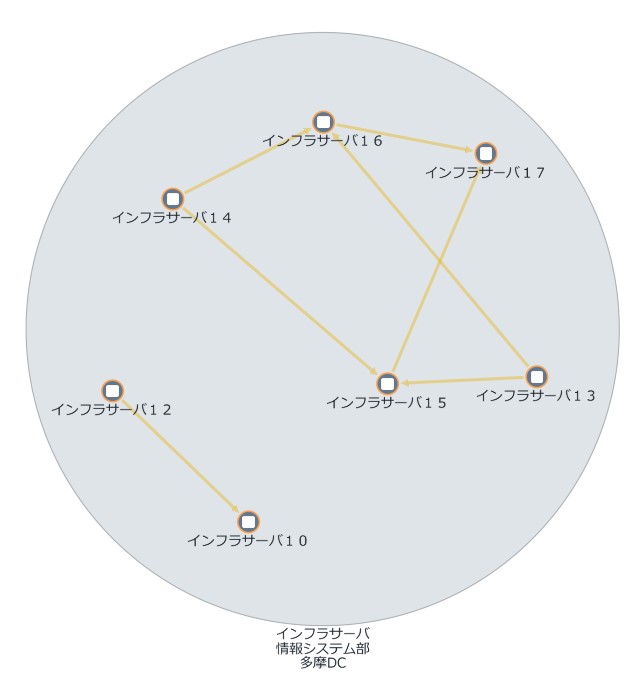

解決策①:エージェント/エージェントレスを用いた通信可視化により、手間をかけずに必要通信を洗い出す

サーバー、クライアントPCに通信可視化、通信制御を行う専用エージェントを導入することで、エージェントが発生した通信を収集し可視化を行います。

エージェントが導入できないサーバーやアプリケーションにはエージェントレスの制御を行うことで、エージェント導入端末からの通信可視化、通信制御を行うことが可能です。

このエージェントとエージェントレスを組み合わせることで、手間をかけずにオンプレミス及びクラウドに存在する各サーバー、クライアントPC、コンテナの必要な通信の洗い出しを行うことが可能となります。

図6 マイクロセグメンテーション製品を用いた通信可視化

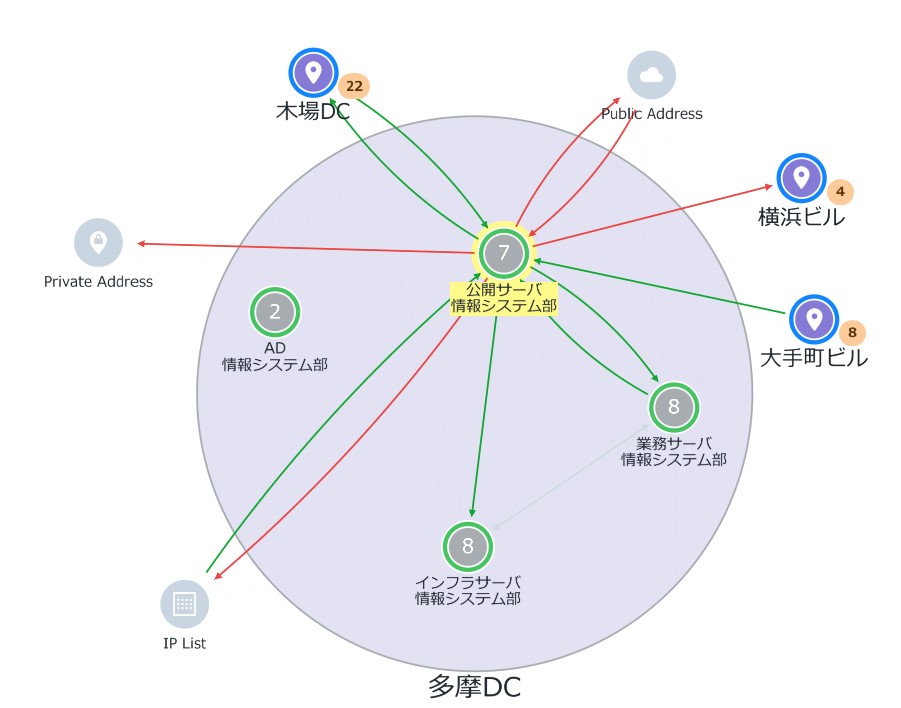

解決策②:論理グループを活用し、ネットワークセグメントに依存しない論理的なセグメンテーションを実現

サーバー、クライアントPC、コンテナを論理的なグループに割り、ネットワークセグメントに依存しない論理グループを作成します。

論理グループの例として、「物理ロケーション」、「役割や権限」、「所属会社」、「管理部署」などがあげられます。この論理グループを用いてセグメンテーションを行うことで、企業内のネットワークセグメント設計に依存しない論理的なセグメンテーションを実現します。

図7 マイクロセグメンテーション製品を用いた通信制御

解決策③:利用しているIPアドレス情報をリアルタイムで収集し、変更されるIPアドレスに対応した通信制御

利用しているIPアドレス情報をリアルタイムで収集することで、DHCPで割り当てられるIPアドレスの変更にも対応した通信制御を提供します。

また、社外からVPNアクセスした場合にもVPNで割り当てられたIPアドレスを識別し、VPNネットワークセグメント内でもマイクロセグメンテーションを実現します。

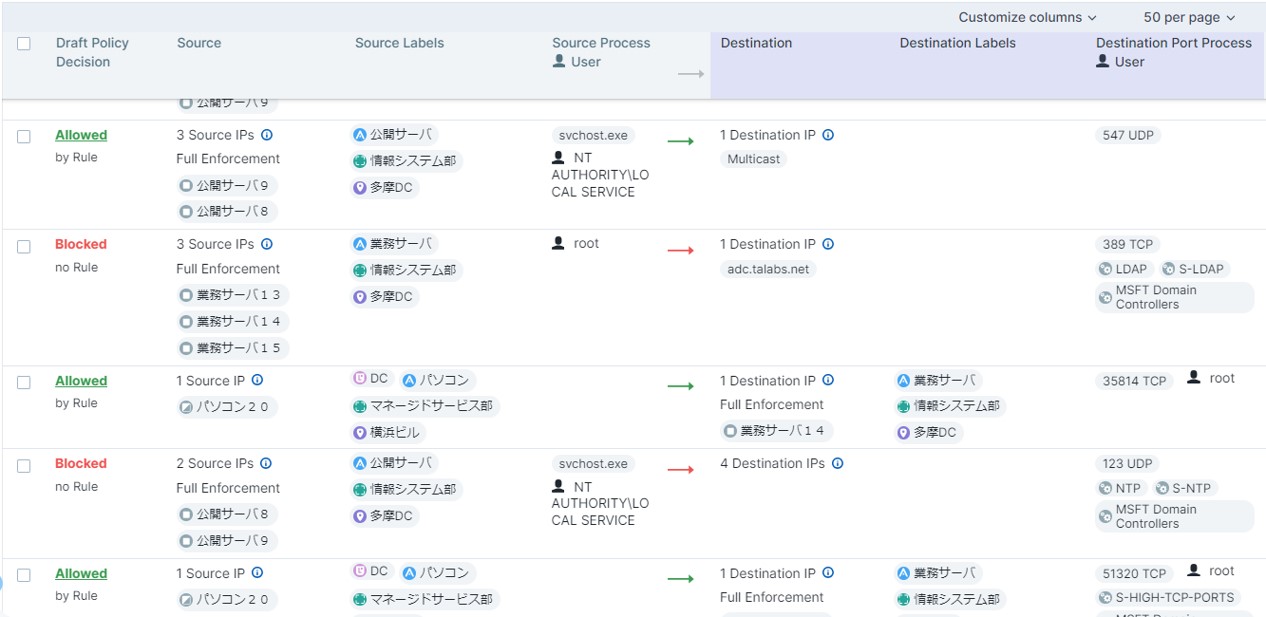

図8 マイクロセグメンテーション製品のトラフィックログ

図8 マイクロセグメンテーション製品のトラフィックログ

おわりに

様々なセキュリティ製品を用いて多層防御を実現していても、ランサムウェアの侵入を防ぎきれない現状があるかと思います。そんな中、ランサムウェア侵入後に重要情報を守る最後の砦が「マイクロセグメンテーションの実現」といえます。

NRIセキュアでは、マイクロセグメンテーション製品の提供だけではなく、導入をご支援するサービスを提供しております。ぜひご相談ください。

<関連サービス>

マイクロセグメンテーションソリューション 『illumio』