導入の背景

クラウドサービスの活用が広がる中、データの流出を防ぐ方法を模索

写真左から DX生産革新本部 大野 剛 氏、同部部長 村田 龍俊 氏

写真左から DX生産革新本部 大野 剛 氏、同部部長 村田 龍俊 氏

金融業や大手製造業を中心にコンサルティングやシステムインテグレーションサービスを提供している野村総合研究所(NRI)。顧客が求めるセキュリティ水準を満たしつつ、コーポレートスローガンとして掲げる「未来創発」に向け、新しい働き方の実現も模索してきた。

その任務を担うのがDX生産革新本部だ。中でもデジタルワークプレイス事業三部では、情報システム部や情報セキュリティ部と連携しながら、NRI社内の環境をデジタル技術で変革する課題に取り組んできた。「新しいものに取り組むことがNRIのミッションです。新たな技術を取り込みつつセキュリティもきちんと守っていく、その両方をにらみながら取り組んでいかなければならないと考えています」(同部部長、村田龍俊氏)

かつてNRIは他の大多数の日本企業同様、オンプレミス環境で業務アプリケーションを運用し、社内から利用する形が主で、セキュリティもその前提で境界防御で実施してきた。

しかし、便利なクラウドサービスが次々登場し、従業員もそれらを積極的に活用し始めていた。村田氏らはそうした動き自体は歓迎しながらも、無秩序な利用を許していてはリスクを招きかねないことから、新たなアプローチを模索していた。加えてCOVID-19の影響でクラウドサービスの活用が加速し、メールやスケジュールといったコミュニケーション系のツールやZoomやTeams、Skypeといったオンライン会議の利用が広がったことから、根本的に新たなあり方が必要だと判断した。

特に、機密情報・個人情報の流出は避けたかった。「クラウドサービスを活用し、データを外に持ち出す場面も増えてきました。このため、プロキシサーバでIPアドレスに基づいてアクセス制限をかけるだけでは不十分であり、データの内容までチェックし、個人情報に該当するデータが簡単に外に出ていかない仕掛けを作る必要があると判断しました」(村田氏)

導入の経緯

頼れるパートナーとしての姿勢を信頼、マネージドサービスで変化への対応も実現

こうした背景からNRIは、クラウドサービス活用を前提にした新たなセキュリティ対策を模索し始めた。「クラウドサービスの種類は非常に多岐にわたり、通信ログを自分たちで一つ一つ解析しようとしても、見分けるのが非常に困難です。そうしたノウハウを持つ製品を使わなければ、見分けるのも制御するのも困難だと考えました」(同、大野剛氏)。加えて、機密情報の流出を防ぐDLP機能を備えていることも重要なポイントだった。

インターネットのアクセス制御についても新たな方針を検討した。「これまではカテゴリ別にブラックリストを登録してアクセスを禁じつつ、他のサイトにはある程度自由にアクセスを許していました。しかしデータ漏洩を防ぐには、ブラックリストに加え、明示的にアクセス可能なサイトを示すホワイトリストも組み合わせ、両方で守る必要があると考えました」(村田氏)

こうした条件を兼ね備える製品を絞り込み、選択したのがNRIセキュアが提案する「Netskope」だった。もともとDLP機能を軸に開発され、クラウドプロキシへと機能を拡張してきたことから、NRIの求める要件に合致したこともポイントだが、それ以上に、開発元のNetskopeとサポートに当たるNRIセキュアの姿勢が大きな決め手になった。

「一番こだわったのは、どこまでNRIに合わせた体制を用意できるかでした」(村田氏)。海外ベンダーが日本企業からの要望に常に応えるとは限らない。だがNetskopeは、技術者から運用担当、マーケティング、セールス担当、さらに経営層とそれぞれミーティングを行い、互いの姿勢を確認したいというNRIの要望に快く応え、米国で一週間にわたって密に意見交換する場を設けた。こうした姿勢から、信頼できるパートナーだと判断した。

NRIは同時に、製品を導入しただけでは不十分だとも考えていた。「セキュリティは時代とともに変化するものです。その変化に合わせられなければ意味がありません」(村田氏)

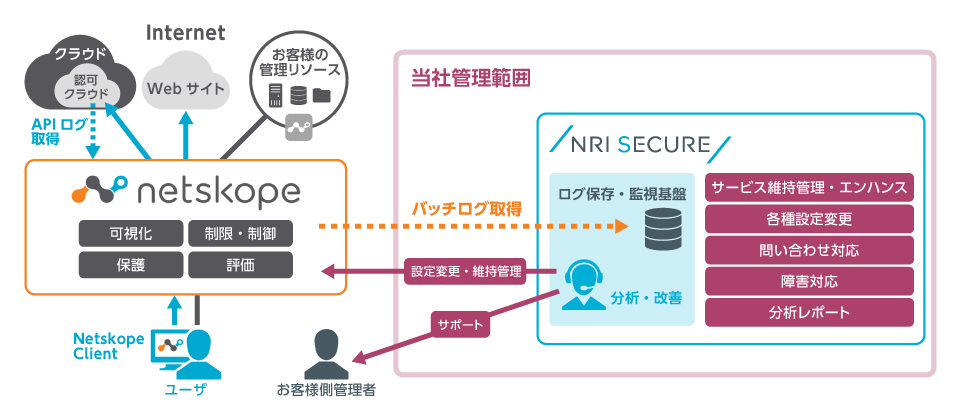

そこでNRIではNetskopeと同時に、NRIセキュアが提供するマネージドセキュリティサービス「Netskope Security Cloud管理サービス」も採用することにした。単に機器のアラートを確認し、形式的にレポートを出して終わるのではなく、分析結果に基づいて監視スコープを変更したり、ポリシーを調整するといった具合に継続的に改善できることが決め手だった。「状況に応じて変化するサービスであることがポイントでした」(村田氏)

「従業員が毎日多くのクラウドサービスを使っている中、自分たちの手だけでログを毎月分析し、『このログは何のアプリケーションで、使っても大丈夫か』『この操作は問題ないか』と判断を下すのは困難です。知見を持つ企業にマネージドサービスの形でお願いした方が、正確な分析結果を得られるだけでなく、その情報を元にした従業員へのヒアリングといった部分にリソースを割けると判断しました」(大野氏)

導入の効果

アラート内容の分析に基づきポリシーを最適化し、適切な対処につなげる

導入前にPoCを実施したところ「クラウドストレージサービスも合わせ、驚くほどいろいろなサービスが使われていました」と村田氏は振り返った。もちろん導入後はNetskopeのクラウドプロキシ機能とDLP機能に加え、ホワイトリストを組み合わせたアクセス制御によってそれらクラウドサービスを制御し、リスクを押さえることができている。

導入作業自体は、NRIセキュアの検証環境を活用してスムーズに進んだ。「Netskope独特の設定に関するノウハウも含め、自社だけでは難しい部分についてのサポートが得られ、非常に役に立っています」(大野氏)

Netskope Security Cloud管理サービスの効果も感じている。「レポートではアラートがリスク別に色分けされており一目で把握できる上、『実は、このサービスには情報をアップロードできてしまう可能性がある』といった、実際に動かしてみてはじめてわかる情報まで報告いただけるので、非常に安心感があります」と大野氏は述べた。

環境の変化に合わせた継続的な改善効果も生まれている。「アラートが出たと言っても、一人のユーザーが一回アクセスしただけなのか、それとも数十人単位で使っているかによって、対処は変わってきます。このサービスでは実際の挙動も含めて情報が得られるので大いに助かっています」(大野氏)。しばらく静観しつつ担当者と連絡を取ったり、即座にポリシーに反映して制御したりと、深刻度と状況に応じた適切なアクションにつながっている。

インターネットアクセスの制御においても、フィードバックループが効果を発揮した。「毎月のレポートではどのサイトをブロックしたかの一覧情報が、理由とセットで報告され、それに基づいてポリシーを最適化しています。必要に応じて許可すべきものは許可し、危険なところは止めるという具合に、PDCAで常に改善できています」(大野氏)

今後の展望

PDCAサイクルも相まって、安心して生産性を上げていける環境作りに寄与

セキュリティ対策はやろうと思えばきりがない。投資額や人数に限界がある中でベストな解を模索するという意味で、NetskopeとNetskope Security Cloud管理サービスを組み合わせてPDCAサイクルを回すアプローチは、運用担当者を一定に抑えながら効果が得られる方法だと評価している。

デジタルを活用した新しい働き方を模索する立場として、大野氏は「ユーザーは生産性を上げよう、ちょっと試してみようという前向きな気持ちで新たなサービスを試す場合が多いと思います。システム側に止める仕組みがあれば、ふと出来心が起きても間違いを犯さずにすみ、安心して生産性を上げていける環境作りに大きく寄与すると思います」とした。

村田氏は、境界でのセキュリティが限界に達している今、セキュリティ担当者だけでなく従業員一人一人が意識し、守っていく必要があると考えている。うまくレポートなどを活用し、「やらされるのではなく、一人一人がセキュリティを守る意味を理解し、楽しくなるようなセキュリティ」の実現に向け、NRIセキュアの知見も得ながら、新しいセキュリティのあり方を引き続き考えていきたいという。

※本文中の組織名、職名、概要図は公開当時のものです。(2022年2月)