DropboxやOffice365などに代表される「クラウドサービス」は、利用者側がクライアント端末とインターネット接続環境さえ準備すれば、インターネットを通じてストレージやアプリケーションなどが利用できる便利なサービスです。便利で、しかも導入が容易であることから、利用する企業は年々増えています。

企業にとって利便性やコスト面などのメリットがあり、クラウドサービスの利用が当たり前となっている昨今、クラウドサービス利用時の「セキュリティ対策」における経営課題や現場で注意すべき点はどのようなことがあるのでしょうか?

本記事では、クラウドサービス利用時の情報セキュリティガバナンスの課題、クラウド事業者のサービス提供形態で注意すべき点、管理者の目が行き届かない場所でクラウドサービスが利用される「シャドーIT」での注意点と解決するソリューションについて解説します。

クラウド利用時の「情報セキュリティガバナンス」の課題とは?

前述のとおり、企業において、今や自社のオンプレミス型のシステム利用ではなく、クラウドサービスの利用が増えてきています。これは、便利である反面、経営視点からは情報セキュリティガバナンスの課題を抱えています。

情報システムやネットワークを組織内に保持する場合は、経営陣によって管理でき、実効ある情報セキュリティガバナンスを確立できる。

一方、クラウドサービス利用では、入力、演算、保存、出力という情報処理プロセスのうち、入力と出力はクラウド利用者、演算と保存をクラウド事業者が分担すると考えれば、情報セキュリティガバナンスの主体はクラウド利用者とクラウド事業者に分断される。

一般に、自組織の内部統制は外部組織には及ばないため、組織事業の基礎となる情報資産の多くを外部組織にゆだねるクラウド利用者の経営陣は、情報セキュリティにかかわる経営責任を全うすることができない。

これを放置すれば、組織の経営陣はその経営責任を、監査役はその監督責任を問われかねないため、情報セキュリティガバナンスは、クラウドサービスを利用するにあたって検討しなければならない大きな課題の一つとなっている。※4.1.1 クラウドサービス利用がもたらす情報セキュリティガバナンスの変化より

さらに、別の項(4.2.3 このガイドラインの情報セキュリティ監査への活用)では、「このガイドラインをクラウド利用者とクラウド事業者の両者が活用することにより、両者の関係において管理策が共有され、共有された管理策について情報セキュリティ監査を実施することができる。」と記載されています。

つまり、従来のオンプレミス型のシステム利用とは異なり、クラウドサービスを利用する場合、サービスの提供範囲や責任範囲が「クラウド利用者」と「クラウド事業者」で「分断」されるため、情報セキュリティガバナンスの確立や監査がより複雑化し難しくなっています。

そのため、クラウドサービスを安全に利用するためにも、現場では様々な注意が必要となるでしょう。

クラウドサービスの利用形態によるセキュリティ対策の注意点

セキュリティ対策はクラウド事業者に全て任せておけば良いと考えていたらそれは大きな誤りです。

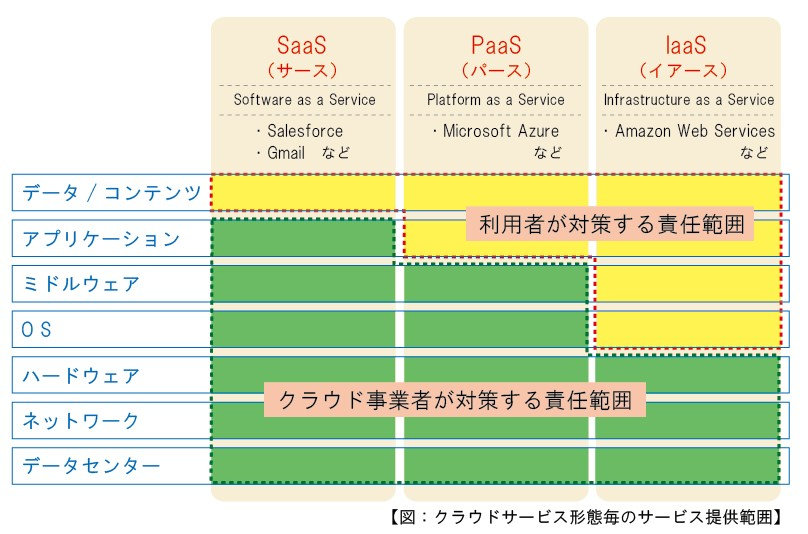

クラウドサービスの形態は、一般的に「SaaS」「PaaS」「IaaS」と大きく3つに分類され、それぞれの形態で「クラウド利用者側で対策しなければならない部分」と「クラウド事業者側で対策しなければならない部分」に分かれています。分かりやすく図に表すと次のようになります。

利用しているクラウドサービスの各形態と自社のセキュリティ基準に応じて、以下のようなセキュリティ対策を利用者側で検討し、導入・運用していく必要があるでしょう。

- SaaS:Software as a Service(サース)利用の場合

データやコンテンツのみ利用者側でのセキュリティ対策が必要です。

対策例)ログイン認証の強化、データの誤送信防止、データの外部持ち出し規制など

- PaaS:Platform as a Service(パース)利用の場合

データやコンテンツ、アプリケーションまでの領域で利用者側でのセキュリティ対策が必要です。

対策例)SaaSに追加して、定期的なウイルス診断、脆弱性診断など

- IaaS:Infrastructure as a Service(イアース)利用の場合

データやコンテンツ、アプリケーション、ミドルウェア、OSまでの広範囲な領域で利用者側でのセキュリティ対策が必要です。

対策例)SaaS/PaaSに追加して、ミドルウェア・OSの定期的なパッチ適用やバージョンアップなど

また、もう一つの重要な点として、クラウド事業者が責任を負っている範囲(図中の緑部分)に関しては、情報セキュリティガバナンスや監査の観点から、自社のセキュリティ基準に適合するか「アセスメント」を実施する必要があるということです。

しかし、企業のIT担当者が外部のクラウドサービスの詳細な機能や責任範囲を完全に把握していることは難しく、責任範囲のご認識による「思わぬ落とし穴」もあるので、アセスメントには十分な注意が必要となるでしょう。

クラウドセキュリティの勘所|責任範囲の「ポテンヒット」を防げ

シャドーITによるクラウド利用の注意点と注目のCASBソリューション

昨今、企業が把握していないところでの、事業部や個人でのクラウドサービスの利用も年々増えています。このような管理者の目が行き届いてないところで行われるIT活用全般を「シャドーIT」と呼び、「何が起きているか把握できていない」という状況は、情報漏えいやマルウェア感染などのセキュリティインシデントの発生リスクが急激に高まる要因ともなるでしょう。

例えば、業務で利用している機密情報や個人情報を個人用のオンラインストレージに置いてしまっていた場合や、チャットアプリで業務上の重要な会話を行った場合に、思わぬところから情報が漏えいするなどのセキュリティリスクがあります。その他にも、個人の思い込みによるアクセス制限設定や公開設定の誤りにより、外部から閲覧が行える状態となっていたケースやサイバー攻撃を受けやすくなっていたケースなどもあるでしょう。

このような事故を未然に防ぐためにも、まずはシャドーITの状態にあるサービスの実態を把握し、サービスごとに禁止または認可といった対応を早急に検討する必要があります。

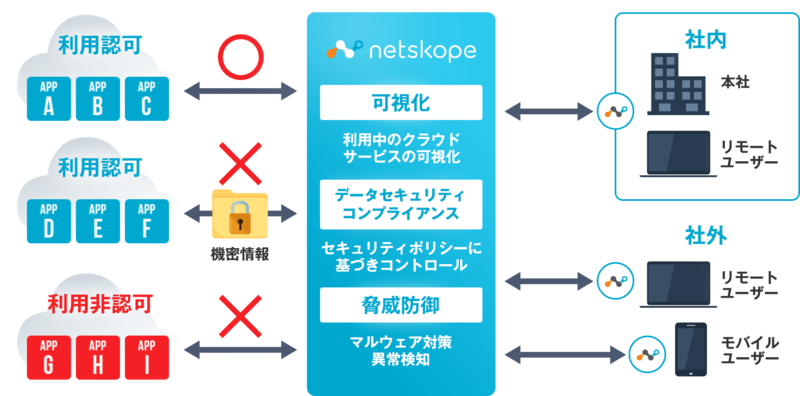

昨今では、このような問題を解決するソリューションとして、CASB(Cloud Access Security Broker:キャスビー)が注目されており、ここでは、弊社の「Netskope」についてご紹介します。

クラウドアクセス可視化・制御ソリューション(CASB)Netskope

CASBソリューションの「Netskope」は米国でトップクラスの導入実績があり、選択可能な複数の構成の中でも特にプロキシ型を得意としたソリューションで、不特定多数のデバイスやクラウドサービスに対してきめ細かな制御ができます。

図. Netskopeのサービスイメージ

Netskopeの4つの特徴

- 従業員のクラウド利用の状況をすべて可視化し、リスクを評価

- 許可しないクラウドサービスをリアルタイムに制御

- 重要ファイルの自動暗号化やアップロードの抑止

- 異常行動の検出やマルウェア検出

ソリューションの詳しい内容については、下記サイトをご参照下さい。

- クラウドアクセス可視化・制御ソリューション (CASB) Netskope

- https://www.nri-secure.co.jp/service/solution/casb_netskope.html

まとめ

- 「クラウドサービス」は、クライアント端末とインターネット接続環境さえ準備すれば、インターネットを通じてストレージやアプリケーションなどが利用できる便利なサービス。

- 便利で、しかも導入が容易であることから、クラウドサービスを利用する企業は年々増えている。

- 経済産業省のガイドラインにも記載されているが、便利な反面、経営視点からは情報セキュリティガバナンスに大きな課題がある。

- セキュリティはクラウド事業者に任せておけば安心ではない。「SaaS」「PaaS」「IaaS」などのサービス形態毎に、クラウド利用者またはクラウド事業者側で対策する責任範囲が決まっている。

- クラウド事業者が責任を負っている範囲に関しては、自社のセキュリティ基準に適合するか「アセスメント」を実施する必要がある。

- IT担当者がクラウドサービスの詳細な機能や責任範囲を完全に把握していることは難しく、責任範囲のご認識による「思わぬ落とし穴」もあるので、アセスメントには十分な注意が必要。

- 企業が把握していないところでの、事業部や個人でのクラウドサービスの利用も年々増えている。このような「シャドーIT」での利用は、情報漏えいやマルウェア感染などのセキュリティインシデントの発生リスクが急激に高まる要因ともなる。

- 昨今、このようなシャドーITの問題を解決するソリューションとして、CASB(Cloud Access Security Broker:キャスビー)が注目されている。

- お勧めのクラウドアクセス可視化・制御ソリューション(CASB)Netskopeのサイトはこちら。

https://www.nri-secure.co.jp/service/solution/casb_netskope.html