近年、「クラウドコンピューティング(以下クラウド)」という言葉は広く普及し、企業においてもさまざまな場面でクラウドが利用されるようになりました。現在では「クラウドファースト」という言葉まで生まれ、クラウドを積極的に活用する動きもあります。

インフラの調達を簡略化できるクラウドは、今や利用して当たり前となり、オンプレミスで稼働していた既存システムもクラウドへ移行する企業も少なくありません。

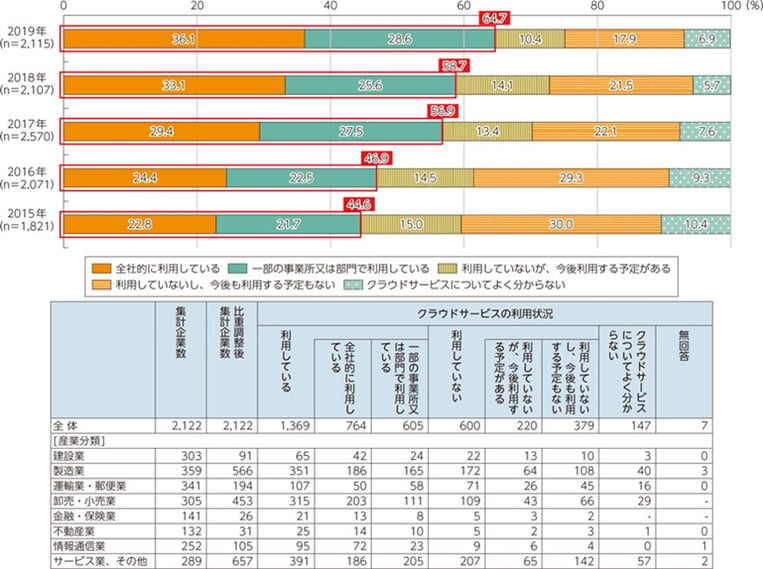

図. 企業におけるクラウドサービスの利用動向

出典:令和2年版 情報通信白書(総務省)

このようにクラウドの利活用が進むとともに、これまで「クラウドを利用すること」に対して感じていた漠然とした不安は薄れてきています。しかし、その一方で、重要データの漏洩、消失、不正アクセス等に対して適切な対処ができるのだろうか、といったセキュリティに対しての不安を抱えている企業は多いのではないでしょうか。

また、クラウドへの移行についても、すべてのオンプレサーバをクラウドに移行するには時間がかかるため、オンプレとクラウドを並行利用するための運用も考慮しなければなりません。その際に、これまでオンプレミスでやっていた特権ID管理やアクセス制御の方法で良いのか?クラウドをこれから利用するにあたっては、どういった特権ID管理を検討しなければいけないのか?等といった疑問が出てきます。

本記事では、ユーザーの責任範囲に焦点を当て、クラウド利用においてユーザーが意識すべき特権ID管理の方法についてお伝えいたします。

特権ID管理とは?事故事例から見るベストプラクティス

クラウドで意識すべきセキュリティとは

クラウドサービスを利用するにあたり、押さえておかなくてはならないポイントは、「ユーザーの責任範囲」についてです。脆弱性の対応やバージョンの管理はもちろんですが、特権IDについても責任範囲が重要になってきます。

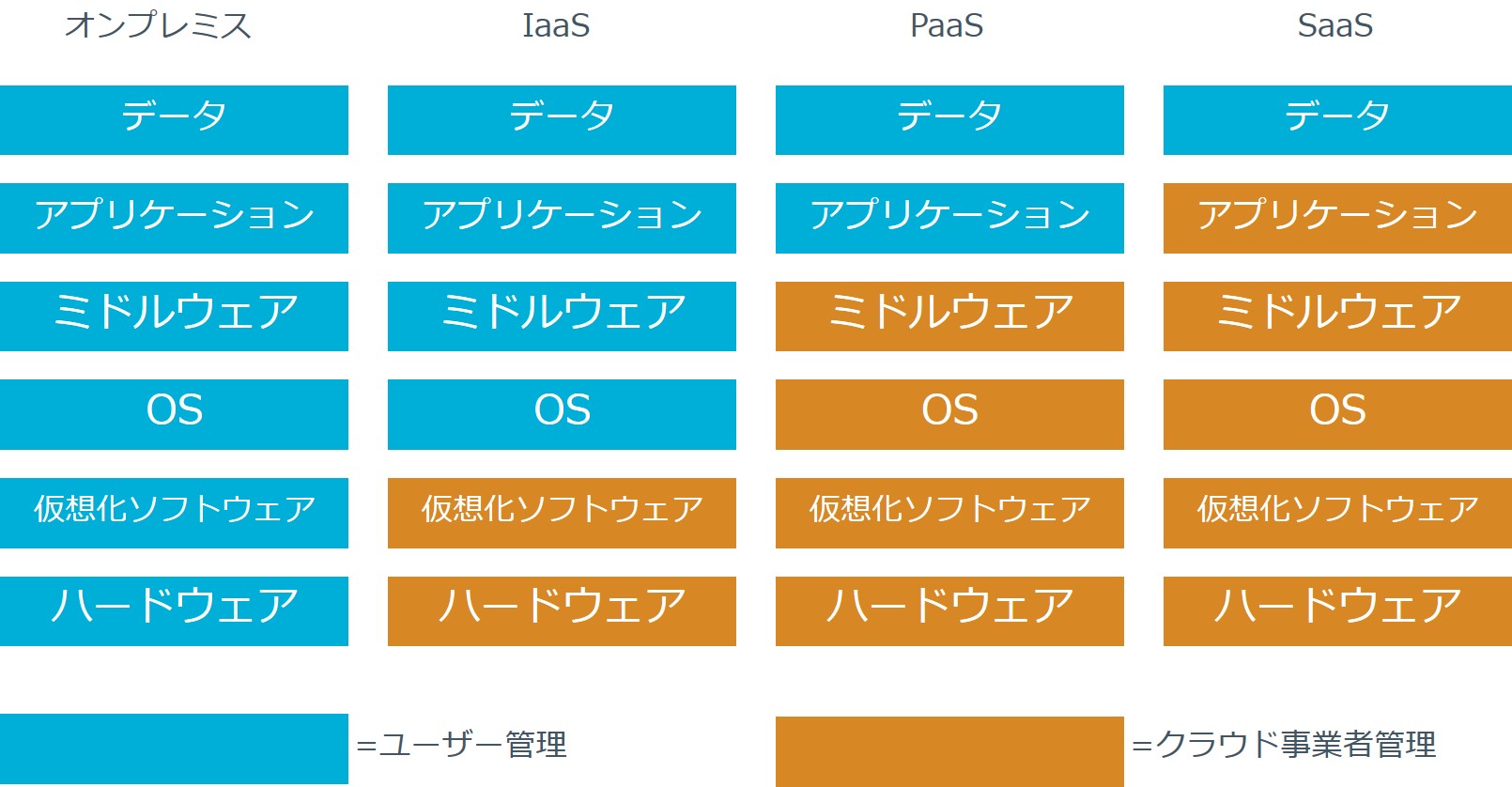

クラウドのサービスには、その提供形態によって、SaaS / PaaS / IaaS に分類されます。それぞれで責任分界点が異なり、「クラウド利用企業自体が対策するセキュリティ」と「クラウド事業者が対策するセキュリティ」に分かれています。

- SaaS:Software as a Service

パッケージ製品として提供されていたソフトウェアを、サービスとして提供・利用する形態のことを指します。

PaaS:Platform as a Service

アプリケーションソフトが稼動するためのハードウェアやOSなどのプラットフォーム一式を、インターネット上のサービスとして提供する形態のことを指します。

IaaS:Infrastructure as a Service

システムの稼動に必要な仮想サーバやネットワーク機器などのインフラを、インターネット上のサービスとして提供する形態のことを指します。

図. システム形態における責任分界点の違い(NRIセキュアが作成)

上図は、オンプレミス、SaaS、PaaS、IaaSそれぞれの責任分界点を示しています。自由度の高いサービスほどユーザー責任で管理、運用をする必要があり、「クラウドを利用するから特権ID管理は不要」というわけではないことが分かります。

では、クラウドサービスを利用するうえで特権IDはどういったものが存在するのでしょうか。

ユーザー責任範囲で管理すべき特権IDとは

クラウド利用を検討するにあたり、管理すべき特権IDは大きく分けて以下のように分類されます。

- ①オンプレミスで稼働する既存システムの特権ID

例えばオンプレミスからクラウドへシステム移行を検討する場合、クラウドへの移行を進めていくといっても、一気にすべてのサーバをクラウドへ移行するのではなく、段階的な移行を計画することが多いです。

その場合、移行期間中はオンプレミスのサーバが残るため、引き続きオンプレミスへのアクセス統制や特権IDの管理は継続する必要があります。

②クラウドで稼働する新規システムの特権ID

オンプレミスからクラウド移行を検討する場合は、IaaSへの移行が一般的です。IaaSは上記で説明している通り、サービスとして利用できる仮想サーバなので、オンプレミス同様に特権IDの管理は必要となります。

また、クラウドはアクセス方法が多岐にわたるため、特権IDの管理はオンプレミス以上に重要とも言えるでしょう。

③クラウドサービスを利用するためのアプリケーションID

クラウド上で仮想サーバを起動したり停止したりという操作は、インターネット経由でアクセスするコンソールになります。よって、コンソールへのログインIDはクラウド利用において最も重要なIDとなります。高権限のIDを常に使うことは避けるべきですが、高権限IDを利用するケースは当然出てくるため、適切に管理する必要があります。

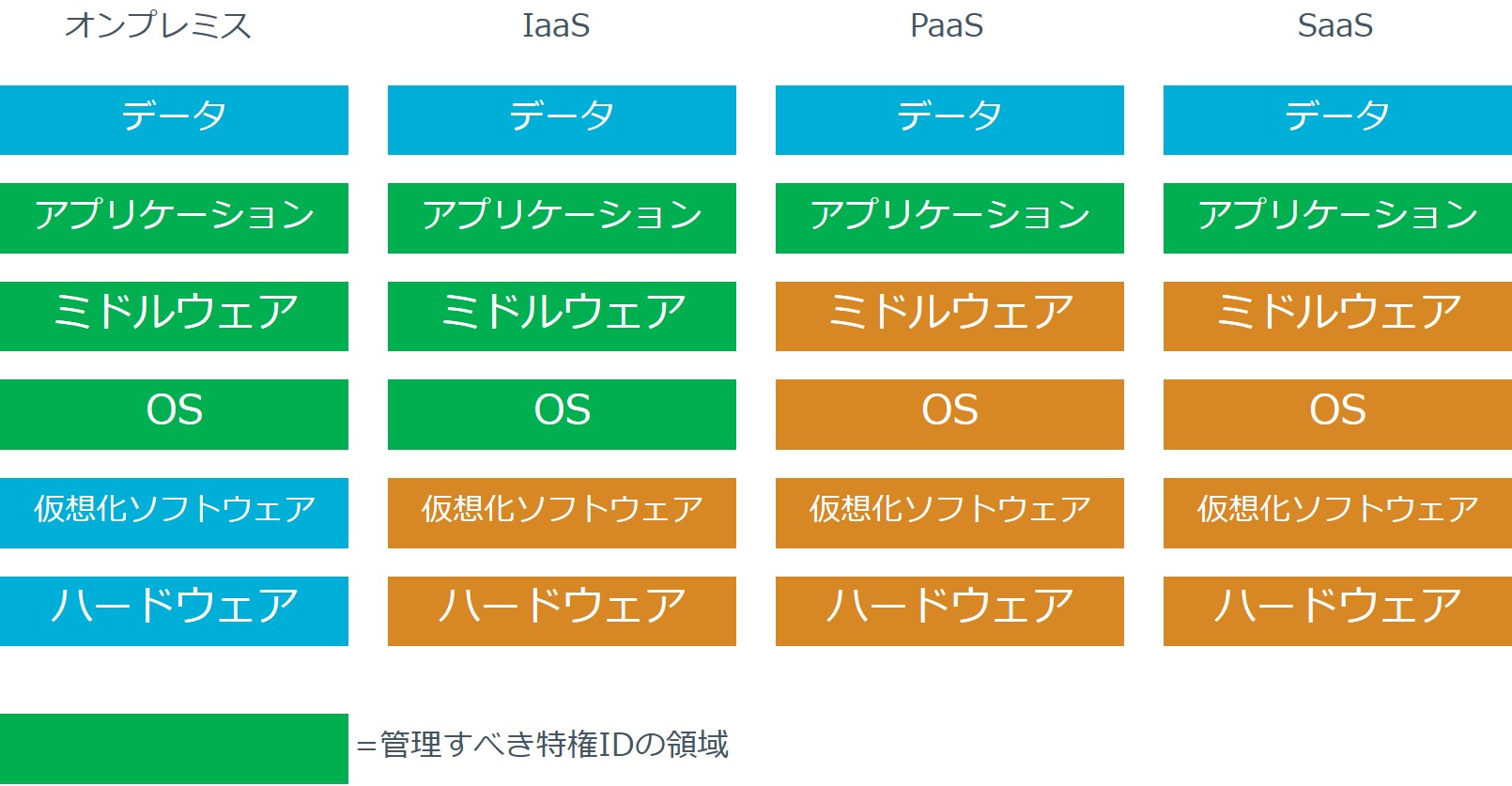

図. システム形態における管理すべき「特権ID」の領域(NRIセキュアが作成)

クラウドを利用する場合であっても、サーバの特権IDは継続して管理する必要があり、併せて、コンソールへのアクセスといった、クラウドならではの特権ID管理も必要となることに留意しましょう。

クラウド利用における特権ID管理ツールの活用例

前述の通り、クラウド利用といえども特権ID管理は必要であり、かつ仮想サーバの管理さえできていればいいわけではなく、既存のシステムの管理、クラウドのアカウントIDの管理が必要となります。

さらに、複数のクラウドサービスを利用する場合は、アカウント管理や権限設定がさらに複雑化し、運用はより難しくなります。

実際にクラウド環境の設定ミスによりクラウドサーバへ侵入され、アクセス経路として繋がっていたオンプレミスの環境へも侵入されたインシデントの例もあり、特権ID管理とアクセス制御はこうしたインシデントから守るうえでも必要不可欠な対策となります。

NRIセキュアでは、オンプレミス、クラウドと増えていく特権IDの管理を仕組み化し、同時にアクセスの制御と申請・承認、証跡機能を短期間・低コストで実現できる特権ID管理ソリューション「SecureCube Access Check」ならびに、AWS上のインスタンスに対して特権ID管理ができるSaaS型ソリューション「Cloud Auditor by Access Check」を提供しています。

- SecureCube Access Checkの特長

・特権ID管理に必要なすべての機能を一つのソリューションで提供

・アクセス申請情報と作業ログを一元管理し、相互の照合が容易

・エージェントレスのため、ユーザーの端末やクラウドサービスへの特別な設定は不要

・クラウドサービスのアカウント制御も可能なため、コンソールへのアクセスを統制可能

実際にオンプレミスとクラウドの両方の特権ID管理を実現いただいている事例もあります。

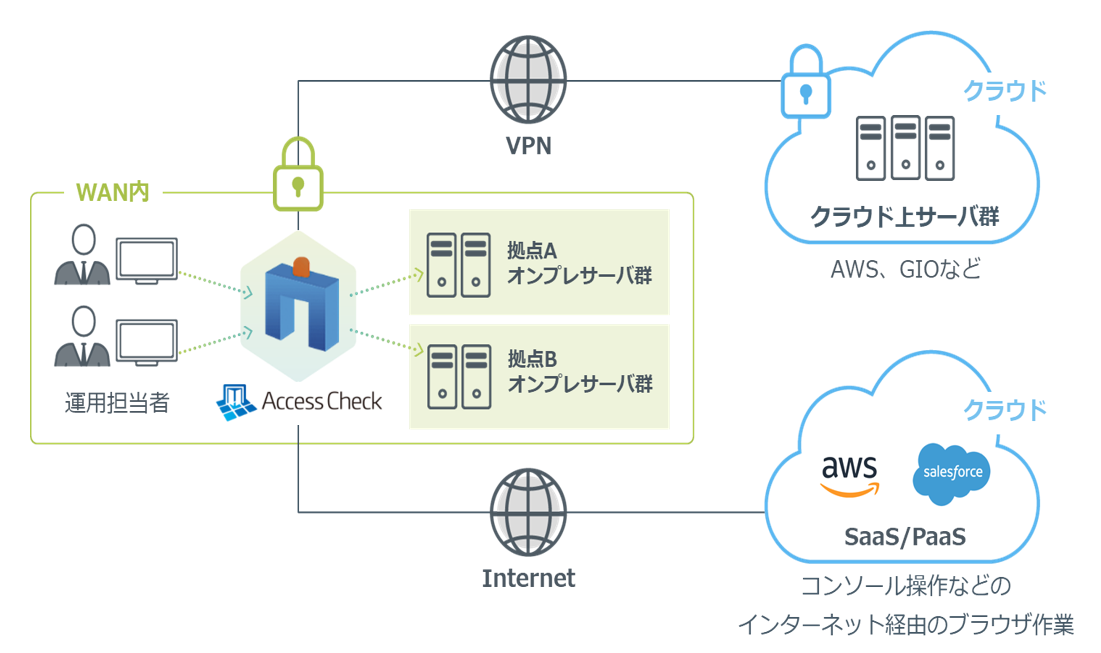

アクセス統制を実施したいオンプレミスやクラウドのネットワークの手前に、本ソリューションをゲートウェイ(認証サーバ)として設置して、アクセスしたいサーバへのアクセス申請とアクセス許可を実施します。認証時、接続先がクラウドであれば、クラウドにのみアクセスを許可するといった仕組みです。

また特権IDの利用者の職務(運用/開発)に応じて、申請できるアクセス先を絞ることも可能なため、クラウドへの作業だけをさせたいユーザーがオンプレミスのシステムへアクセスすることはありません。

おわりに

クラウドサービスにより、インフラの調達が容易になり、本番環境だけでなく、開発環境や検証環境としても利用しているケースも多いかと思います。クラウドを利用する場合はユーザーの責任範囲がどこにあるのかを理解することが大切です。

開発環境や検証環境だとしても、自社のシステムへの侵入や情報漏えい、データ改ざんを防ぐため、オンプレミス同様しっかりとアクセスの統制と特権IDの管理を実施しましょう。

今回、SecureCube Access Checkの活用例をご紹介しましたが、さらに詳しく説明を聞きたいという際は、お気軽にNRIセキュアまでお問い合わせください。