自社で最も脅威となる事象は何でしょうか。弊社の調査結果によると、多くの日本企業にとって、標的型攻撃や内部不正による情報漏えい被害が最も脅威だと報告されています。

これらの脅威から身を守るには、様々なセキュリティ対策を組み合わせて多層防御を行い、リスクを低減する必要があります。

中でも、重要な対策の一つとして、「特権IDの利用を適切に管理すること」があります。そこで、このブログでは、”特権ID管理”の重要性とアプローチ方法をわかりやすく解説します。

■「特権ID管理ツールを検討するときに確認するべき50のチェックリスト」をダウンロードする

https://www.nri-secure.co.jp/download/privileged_id_50check

■「新任システム管理者のための特権ID管理入門書」をダウンロードする

https://www.nri-secure.co.jp/download/privileged-account-management-for-beginner

特権IDとは

特権IDとは、特別な権限を持つアカウントIDを指します。システムのシャットダウンやユーザー権限の管理ができるIDが該当します。

日本ネットワークセキュリティ協会発行の『エンタープライズにおける特権ID管理解説書』(第1版)によれば、

システムの維持・管理のために用意され、起動や停止をはじめとするシステムに大きな影響を与えることができる権限

と定義されています。

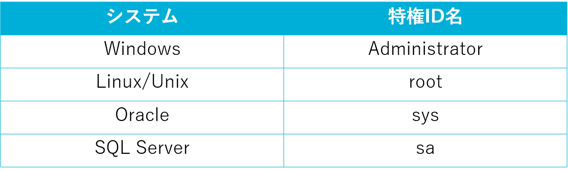

例えば、Windowsにおける"Administrator"やLinuxにおける"root"は特権IDに該当します。特別な権限を持つことが特権IDの要件であるため、たとえWindowsにおいて"Administrator"ではなくても、同等の権限が付与されているアカウントIDも特権IDだと言えます(Administratorグループに所属するID等)。

特権IDの不適切な管理に潜むリスクとは

特権IDは、システムに大きな影響を与える操作が可能なアカウントIDです。例えば、ファイルの削除や設定の変更ができる高い権限を持っています。その反面、多くのシステムにビルトインでアカウントが作成されているため、ID名が既知であることが多いという特徴があります。

【表1】広く知られているシステムと特権ID名の組み合わせ

つまり、高権限でありながらID名が広く知られているため、特権IDは攻撃対象とされやすいのです。代表的なリスクとして次の3点が挙げられます。

risk1: 特権IDの利用者を特定するのが困難なこと

rootなど、システムにビルトインされている特権IDは特に、利便性の高さから、複数ユーザーで使い回されるケースが多くあります。

個人のアカウントIDなら、操作ログ等から不正操作が行われたIDを特定することで、実際に操作したユーザーを紐づけることが可能です。しかし、共用されている特権IDでは、そのIDを使って不正操作が行われたことは分かっても、誰がその操作を行ったのかは判別できません。

また、共用であること、誰が操作を行ったのか分からないことにより、不正操作を行う際の心理的ハードルが下がるとも言われています。

risk2: 特権IDを利用した作業内容を把握できないこと

特権IDは高権限のため、様々なファイルにアクセスできます。さらに、システムのログにもアクセスできるため、不正操作をした後、操作の痕跡を消すことも容易です。

つまり、不正な操作を行っても正常な操作に見せかけることが可能なため、問題が発生した際、影響調査が困難になる恐れがあります。

risk3: 不必要な権限での操作が可能になること

本来、権限管理においては、最小権限の原則という考え方があり、ユーザーごとに必要最小限の権限だけを付与するのが望ましいとされています。

しかし、その利便性の高さから特権IDを多用してしまうと、本来そのユーザーには許されていない操作が行えたり、見ることができないファイルを閲覧できたりしてしまいます。

そのため、操作ミスによる影響範囲が広くなる、内部不正による情報漏えいの経路に利用される等の脅威が増すこととなります。

特権IDの管理不備によるインシデント事例

これまで特権IDが抱えるリスクを見てきましたが、本章では、特権ID管理に起因するインシデントの事例を紹介します。

case: 大手通信教育会社の事例

ある大手通信教育会社では、内部不正により数千万件の個人情報が流出するというインシデントが発生しました。

提供サービスの顧客情報にアクセス可能だった内部犯が、顧客データベースへ接続。個人情報を外部記憶媒体に保存して持ち去り、名簿業者に販売したというものです。

この会社では、データベースへのアクセスを一部のユーザーに限定すること、アクセスログを取得することなど、特権ID管理は一部行っていたそうです。しかし、正しいユーザーに正しい権限を付与していたのか、ログの取得だけでなく分析もしていたのかという点で、問題があったと考えられます。

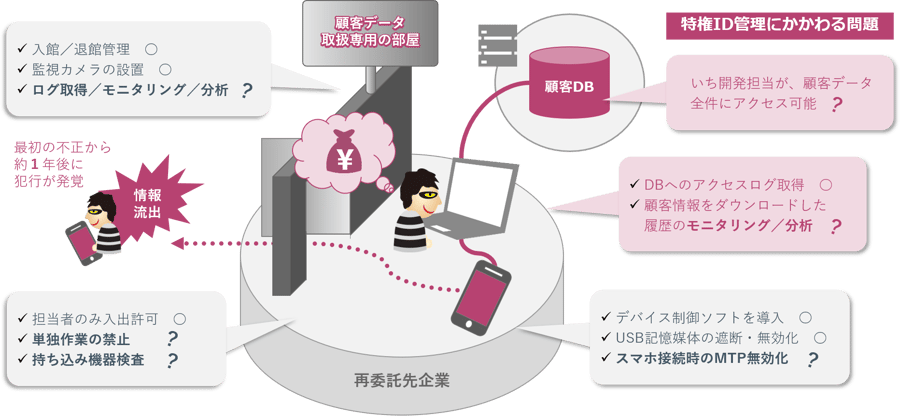

【図1】インシデント発生事例(NRIセキュア作成)

報道によると、犯人は業務上データベースにアクセスする必要はないのに、開発担当という理由だけで特権IDを付与されていたと言われています。特権IDの利用時には専用の端末を使う等の管理はしていましたが、特権IDの付与先に問題があり、結果的に特権IDの悪用リスクを高めてしまいました。前述のrisk3が顕在化した例だと言えます。

また、データベースへのアクセスログは取得していましたが、問題のアクセスには気づかず、1年後に情報漏えいが発生して初めて犯行が発覚しました。日々多くの業務を行う中で全てのログを分析するのは難しい面もありますが、例えば大容量のデータ授受など、普段の業務と異なる操作について監査をしていれば、早期発見できた可能性があります。

本事例により、悪意のある内部犯行が現実の危機だと広く認知されることになりました。内部犯行の予防・早期発見のためにも、厳格なアクセスコントロールが重要だと言えます。

特権ID管理のベストプラクティス

これまで、特権ID管理の重要性やインシデント事例について解説しましたが、特権IDを厳格に管理するには、具体的に何をすればよいでしょうか。

一つの目安として、セキュリティ対策のフレームワークを参考にするのは良いアイデアです。代表的なものとしては、ISO 27000シリーズが挙げられます。

ISO 27000シリーズとは、情報セキュリティマネジメントシステム(ISMS)の要求事項と実践規範を記載したものであり、国際規格として日本でも広く使われています。

その中で、特権ID管理に求められていることを要約すると、以下の通りです。

-

特権IDを割り当てる/利用する際には以下の点に留意し、管理を行うことが大切である

-

・利用者が特定できること

・利用者の能力や利用の必要性に応じた最小限の権限割り当てを行うこと

・利用を行う前に、組織ごとに定められた手続きを踏み、認可が行われること

・利用時の作業が記録されていること

・代替手段があるなど、不必要な時には利用しない/させないこと

・共有する場合、認証情報(パスワードなど)の機密性を維持すること

この条件を満たすには、どのような対応が必要でしょうか。本章では、その具体的な方法について解説します。

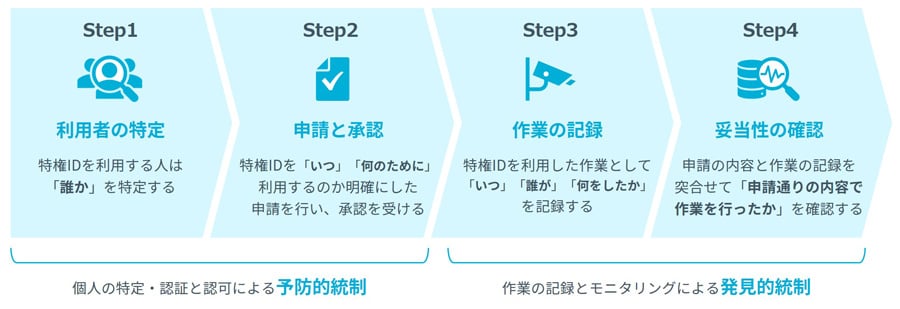

特権ID管理に必要な4ステップ

特権ID管理に求められる作業やポイントは、次の4つのステップにまとめることができます。

Step1:利用者の特定

誰が特権IDを利用するのか、明確にします。その際、必要最小限のメンバーに絞ることが重要です。もちろん、パスワードをはじめとする、特権IDのアカウント認証情報は機密とし、許可されたメンバー以外は利用できない状態にする必要があります。

Step2:申請と承認

特権IDを「いつ」「何のために」利用するのかを明確にし、申請・承認のワークフローを行います。この際、承認者は、①許可されたメンバーによる申請か、②許可された作業か、③特権IDの利用が必要な作業かを確認した上で、ワークフローの承認作業を行う必要があります。

また、Step1で許可されたメンバーであっても、Step2で承認されない限り、特権IDを利用できない状態にする必要があります。

Step3:作業の記録

実際の作業をログとして記録します。申請された作業以外の操作がないかを確認するためにも、特権IDを利用した作業をすべて記録しておく必要があります。

Step4:妥当性の確認

Step2のワークフローで申請された内容と、Step3の作業記録の内容が合致するかをモニタリングします。

【図2】特権ID管理の4つのステップ

Step1とStep2は、特権IDの不正利用を防ぐための予防的な統制です。一方、Step3とStep4は、特権IDの利用後に不正がないかを検知する発見的な統制です。特権ID管理では、この4つのステップを始めから終わりまで一貫して行うことが大切なのです。

これらの作業は、紙やExcelなどを利用して手運用だけで行うことも不可能ではありません。ただし、漏れなくワンストップで行うには運用負荷が大きく、形骸化する恐れがあります。そのため、この4ステップを1つのシステムで実行できる特権ID管理ソリューションの利用がおすすめです。

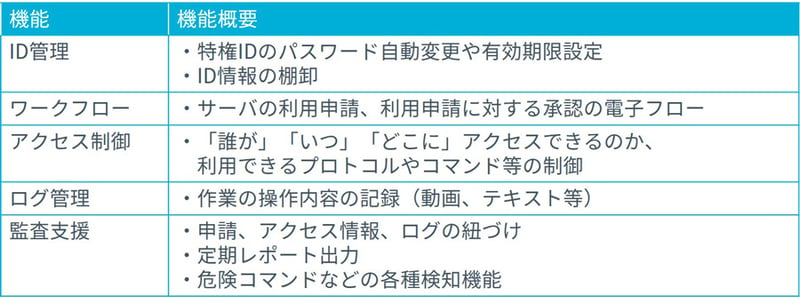

特権ID管理ソリューションに必要な機能

では、どのようなソリューションを選べば良いでしょう。結論としては、先述した予防的統制と発見的統制の機能を両方兼ね備えたものを選ぶことが重要です。

予防的統制に関する機能は、ID管理、ワークフロー、アクセス制御が挙げられます。一方、発見的統制に関する機能は、ログ管理、監査支援が挙げられます。こうした機能を搭載したソリューションを利用することで、特権ID管理に必要な4ステップをすべて行うことが可能なのです。

【表2】特権ID管理ソリューションに必要な機能

スモールスタートで始めてみよう

ただし、ソリューションを利用したとしても、企業の全システムに対して、はじめから4ステップを満たすのは簡単ではありません。

各サーバ(システム)へのアクセスを誰に許可するのか、各ユーザーにどのプロトコルやコマンドを許可するのか等、細かい運用設計を行うには、多くの工数や時間がかかるからです。

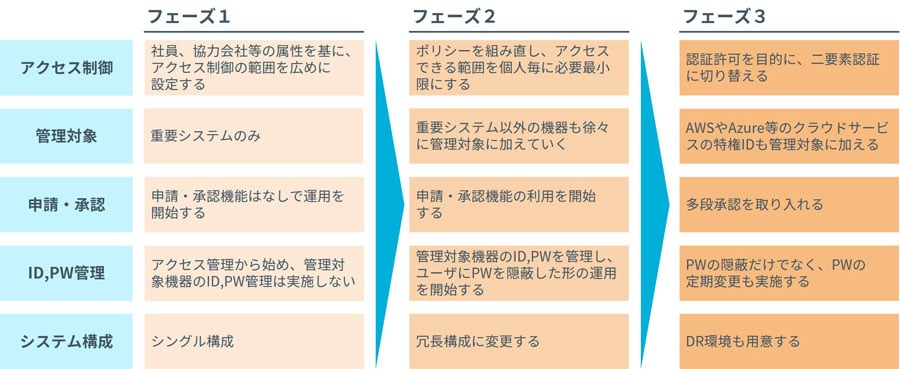

だからといって、特権ID管理をあきらめてしまうことはありません。必要な作業を複数の段階に分け、まずはフェーズ1から、スモールスタートで始めることが大切です。その後、フェーズ2、フェーズ3と徐々にレベルアップを図るのです。例えば、次のような方法が考えられます。

- フェーズ1:管理対象を重要システムに絞り、まずはアクセスログを取得する(申請・承認のワークフローは行わない)

- フェーズ2:管理対象に重要システム以外の機器を追加し、各ユーザーのアクセス範囲を最小限に抑える

- フェーズ3:管理対象にクラウドサービスの特権IDを加え、多要素認証を導入する

【図3】各フェーズの作業内容案

【図3】各フェーズの作業内容案

本章で解説した特権IDを厳格に管理するためのポイントをまとめると、次のとおりです。まずは、少しずつでも始めましょう。

・特権IDの不正利用を防ぐための予防的な統制と、特権IDの利用後に不正がないかを検知する発見的な統制をワンストップで行う

・その二つに必要な機能を兼ね備えた特権ID管理ソリューションを利用する

・必要な作業を複数のフェーズに分けた上で、スモールスタートから始める

各フェーズに対応した特権ID管理ソリューション

特権IDはシステムにおいて強力な権限を持っています。そのため、悪意を持ったユーザーに狙われやすく、ひとたび窃取・悪用されれば、大規模な被害を引き起こす恐れがあります。重要情報を扱うシステムを運用するには、特権IDの利用を最低限に抑える仕組みの構築が必要なのです。

本ブログで紹介した、セキュリティ対策のフレームワークと特権ID管理ソリューションを活用した方法を導入することで、必要な人が必要な時だけ特権IDを利用する環境を順次整えることが可能です。

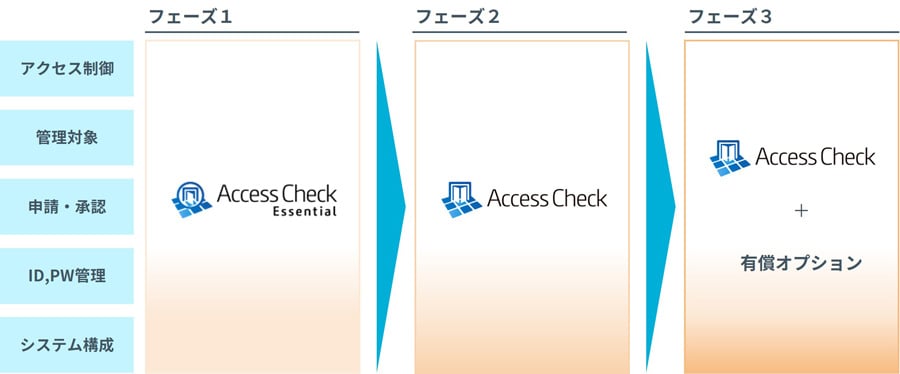

NRIセキュアでは、長年、特権ID管理ソリューション「SecureCube Access Check」を提供してきました。さらに、2022年2月には「Access Check Essential」というパッケージ製品を提供開始しています。

「Access Check Essential」は、特権ID管理に必要な機能の中でも、アクセス制御、ログの取得・保管、監査補助に特化しており、初期費用を大幅に押さえて導入できます。厳格な管理の前段階として、現状を把握するところからスモールスタートで始めてみたいというお客様に有効です。

フェーズ1は「Access Check Essential」、フェーズ2は「SecureCube Access Check」、フェーズ3は「SecureCube Access Check」+有償オプションというように、自社のフェーズに合わせて製品をランクアップしていくことも出来ます。このような特権IDソリューションの導入方法があることも、ぜひ参考にしてみてください。

【図4】各フェーズに対応するAccess Checkシリーズ