現代において、ITシステムはビジネスを支える重要なインフラです。ひとたび障害が発生すると、企業や社会に重大なインパクトを与えます。さらに、クラウドサービスの利用拡大や働き方の多様化、DX推進により、組織内のシステム構成は以前よりも複雑になっています。

ビジネス環境の変化に伴い、ITシステムへの依存や複雑化が加速する中、システムの安定稼働と運用の効率化を両立することは不可欠です。多くの企業では、運用にかけられる人員や予算に限りがあります。コスト不足により、安定稼働の維持に本来必要な対策が行えない、属人化が解消できない等のケースがあるのも事実です。

以上の背景から、ITシステムの安定的な運用と最適化を図る「ITOM(IT Operation Management:IT運用管理)」が注目されています。すでに対応済みの方、もしくは対応を検討中の方が多いのではないでしょうか。

ITOMへの対応を図る企業の多くは、複雑化する運用業務を一元化・可視化するIT運用管理ツールを利用しています。ただし、管理対象のシステムに接続して情報を収集する際、パスワードや秘密鍵など認証情報を利用するため、それらを安全に保持・管理しなければなりません。

このセキュリティ上の課題を解決しながらIT運用管理を行うには、どうしたらよいでしょうか。

本ブログでは、ITOMについて改めて整理した上で、セキュリティを担保しながら運用業務を効率化するために必要なポイントを解説します。

▶「サイバー攻撃・内部不正による情報漏えいを効果的に防ぐ手段とは?インシデント事例から見えてくる解決のカギは特権ID管理」を読む

ITOM(IT Operation Management:IT運用管理)とは

ITOMは、ITILフレームワークで定義された「IT Operation Management」の略称です。組織内のITシステムが円滑に稼働するように、インフラやアプリの運用業務を管理することを指します。

ITSM(IT Service Management)と混同されやすいですが、目的は大きく異なります。

ITSMは、ITシステムが提供するサービスそのものの利便性を向上するために、サービスの計画から改善までの工程を管理する考え方のことです。一方、ITOMの目的は、ITシステムの運用を効率化することです。ITSMとITOMを併用することで、ITサービスを効果的に提供できます。

ITシステムの運用では、管理対象システムの最新の状態と依存関係を常に把握することが大切です。これにより、変更や障害が発生した際、影響の見極めや異常の検知が可能になります。

一方、今では企業が管理するITシステムは多岐にわたり、オンプレミス・クラウドを問いません。脆弱性情報に日々対応するなど、更新頻度も増え続けています。手作業で最新状態をすべて正確に把握することは、もはや現実的ではありません。

そこで必要になるのが、ITOMを実現するために開発されたIT運用管理ツール(以下、ITOMツール)の利用です。例えば「ServiceNow IT Operation Management(以下、ServiceNow ITOM)」のようなツールが挙げられます。次章では、ITOMツールを使うと何ができるのかを見ていきましょう。

ITOMツールができること

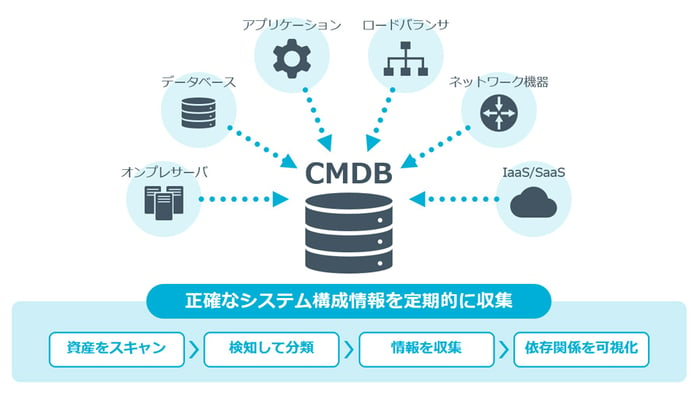

ITOMツールでは、管理対象の全システム(アプリケーション、データベース、ロードバランサ、ネットワーク機器など)にアクセスし、CMDB(Configuration Management Database:構成管理データベース)を作成することが欠かせません。

多くのITOMツールでは、管理対象のシステムをスキャンして資産を検知・分類し、インフラ視点・アプリ視点で依存関係を可視化することにより、CMDBを作成します。

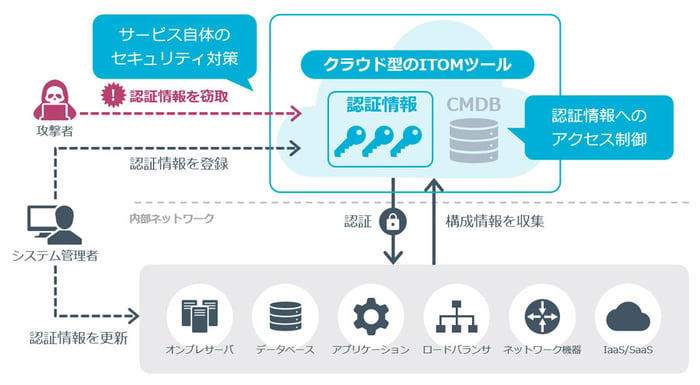

図1:CMDBの作成

定期的にシステムの最新情報をスキャンし、CMDBを最新の状態に保つことで、異常を早く検知できます。さらに、可視化された依存関係から障害発生時の影響箇所を正確に見極め、根本原因を効率的に突き止めることも可能です。その結果、人手による運用業務の負荷が減らせます。

定期的にシステムの最新情報をスキャンし、CMDBを最新の状態に保つことで、異常を早く検知できます。さらに、可視化された依存関係から障害発生時の影響箇所を正確に見極め、根本原因を効率的に突き止めることも可能です。その結果、人手による運用業務の負荷が減らせます。

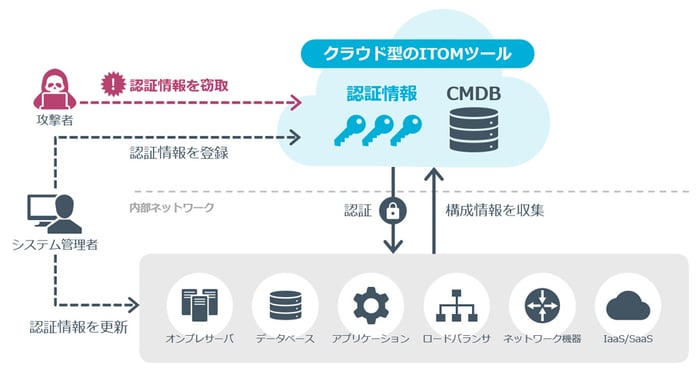

では、ITOMツールを使った場合、どのようなシステム構成になるのでしょうか。ここでは、近年利用が拡大しているクラウド型のツールを例に解説します。

図2:クラウド型ITOMツールのシステム構成

ITOMツールが管理対象システムにアクセスして情報を集めるには、ネットワーク設定はもちろん、各システムの認証情報が必要です。そのため、管理者は、ITOMツールにそれぞれの認証情報を事前に登録しなければなりません。

ITOMツールが管理対象システムにアクセスして情報を集めるには、ネットワーク設定はもちろん、各システムの認証情報が必要です。そのため、管理者は、ITOMツールにそれぞれの認証情報を事前に登録しなければなりません。

その後、ITOMツールは各システムにログインし、必要な情報を収集します。その情報をCMDBに登録することで、ITシステムの運用業務を効率化するのに必要な情報を管理できるようになるのです。

ここで注意が必要なのが、「認証情報をITOMツールに登録する必要がある」という点です。万が一この情報がサイバー攻撃や内部不正により外部に流出した場合、企業の重要なシステムが一気に危険にさらされます。システムの停止や機密情報の漏えいなど、甚大な被害につながる危険性があるのです。認証情報の管理には十分に注意する必要があります。

では、具体的にどのようなことに注意したら良いのでしょうか。次章で詳しく見ていきましょう。

ITOMツールを利用する際の注意点

認証情報を守るために注意すべきことは2つあります。一つはITOMツールそのもののセキュリティ対策、もう一つはツール内にある認証情報へのアクセス制御です。順に解説します。

①ITOMツールのセキュリティ対策

ITOMツールは様々な企業から提供されていますが、セキュリティ対策はツールによって異なります。利用中、あるいは検討中のツールにどのようなセキュリティ対策が施されているのかを必ず確認しましょう。

サイバー攻撃は増え続けていますが、SaaSなどのクラウドサービスも例外ではありません。ITOMツールのように、認証情報などの機密情報を保持するものは特に攻撃の対象になりやすい側面があります。ツールそのものに十分なセキュリティ対策が必要です。

さらに、ツールにおける認証情報の管理方法も非常に重要です。例えば、認証情報を暗号化して保存しているか、定期的な変更をしているかなどです。これらのセキュリティ対策はツール側の責任で行うものですが、万が一問題が発生した場合、大きな被害を受けるのは利用企業です。ツールによって対策されている内容は異なるため、確認を十分に行いましょう。

②認証情報へのアクセス制御

ITOMツールは、システム運用に携わる多くのユーザーが利用します。自社だけでなく、委託先の従業員が利用することもあるでしょう。

一方、認証情報へのアクセスは、システム管理者など限られたユーザーに限定する必要があります。ツール利用者に広く権限を付与してしまうと、内部不正などにより、認証情報が外部に流出する危険性が高まるからです。

認証情報へのアクセス制御ができるツールを利用し、誰にどのようなアクセス権限を与えるかを適切に管理しましょう。もちろん、管理者が異動・退社した際は速やかにアクセス権を削除するなど、こまめなメンテナンスが欠かせません。

図3:ITOMツール自体のセキュリティ対策とアクセス制御

よりセキュアなITOMを実現するには

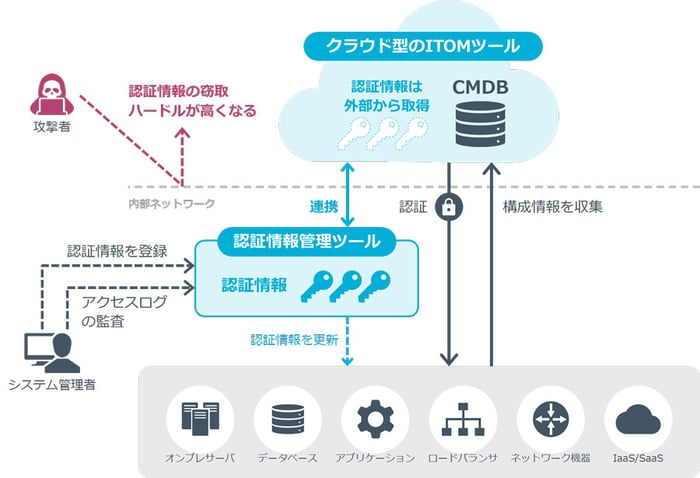

ただし、第4章で挙げた2つの注意点に対応しても、十分とは言えません。ツールのセキュリティ対策は詳細がわからず不安、認証情報を社内ネットワークから出したくない、認証情報へのアクセスログを取得し監査したいといった懸念やニーズには応えられないからです。

よりセキュアにITOMを実現したい場合、次の2つの対策をおすすめします。

①認証情報をITOMツールと分離して保持・管理する

認証情報は、ITOMツールではなく、認証情報の管理を得意とする別のツールに持たせます。さらに、そのツールを社内ネットワーク上に配置することで、攻撃にさらされるリスクを低減できます。

ただし、この対策を行うには、外部連携が可能なITOMツールと、ITOMツールに対応した認証情報管理のツールを選定する必要がありますので、注意しましょう。第6章に具体的な利用イメージを紹介していますので、是非ご参照ください。

②認証情報へのアクセスログを監査し、不正を早期検出する

認証情報へのアクセス制御をしても、それだけでは内部不正を検知することは困難です。内部不正を早く検知するのに有効なのは、認証情報へのアクセスログを保持し、不正なアクセスがなかったか監査することです。ただし、ITOMツールには監査機能や不正検知の機能が備わっていないものが多いため、この対策を行うには認証情報を管理する別のツールとの連携が必要となります。

図4:クラウド型ITOMツールと認証情報管理ツールの連携

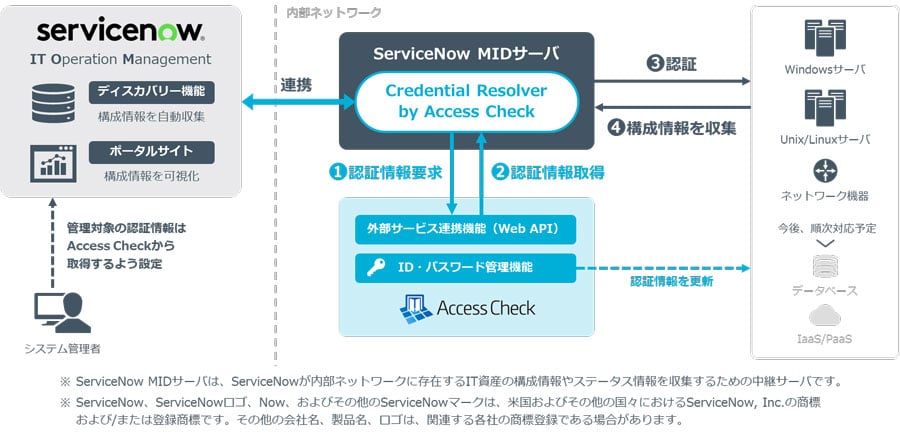

次章では、本章で述べた、よりセキュアなITOMを実現可能な例として、ServiceNow社のITOMツール「ServiceNow IT Operation Management」と、認証情報の管理機能を有する弊社の特権アクセス管理ツール「SecureCube Access Check(以下、Access Check)」の連携イメージを紹介します。

よりセキュアなITOMを実現できる構成

Access Checkは、特権IDを使ったアクセスの制御を行うツールです。パスワードの秘匿はもちろん、指定した期間や任意のタイミングでのパスワード自動変更、パスワードを利用したシステムやユーザーの利用履歴など、認証情報を安全に管理する機能を備えています。

ServiceNow ITOMとAccess Checkを連携することで、ServiceNow ITOMのディスカバリー機能(システムの構成情報を収集する機能)を使う際に用いる認証情報を安全に管理できます。連携するには、Access Checkが提供する専用アプリケーション「Credential Resolver by Access Check」を利用します。

Access Check は、ServiceNow ITOMと連携して認証情報を保管する、国内で初めてのサードパーティ製品です。ここでは、下図を使って連携イメージを説明します。

図5:ServiceNow ITOMとAccess Checkの連携

まず、ServiceNow ITOMが社内ネットワークと通信するための中継サーバ(MIDサーバ)を立て、その上にCredential Resolver by Access Checkを配置します。また、各システムの認証情報はAccess Checkに保持・管理しておきます。

ServiceNow ITOMは、Credential Resolver by Access Checkを介してAccess Checkと連携することで、認証情報を呼び出し、管理対象システムにログイン可能となります。

この構成の場合、ServiceNow ITOM が管理対象サーバの情報を取得する手順は次の通りです。

- MIDサーバ上のCredential Resolver by Access Checkが、Access Checkに認証情報を要求

- Access Checkが持っている認証情報を返す

- MIDサーバが認証情報を利用して管理システムへアクセス

- システム構成情報を取得

さらに、Access Checkは、定期的に認証情報を自動変更する機能も備えています。ServiceNow ITOMとAccess Checkを連携することで、認証情報を社内ネットワーク内で厳格に管理し、ITOMをよりセキュアに実現することができます。

おわりに

ビジネス環境の変化に伴い、組織内のITシステムが複雑化する中、限られたリソースで運用するには、ITシステムの可視化や、運用の自動化・効率化が大きな課題です。一方、サイバー攻撃・内部不正による被害も拡大しており、セキュリティの確保は喫緊の課題です。

この2つの課題を同時に解決するには、ITOMツールを利用するだけでなく、各システムの認証情報を厳格に管理できるツールと連携することが有効です。本ブログで紹介した手法やシステム構成を是非ご参照ください。

さらに、NRIセキュアでは、ITSMツール「ServiceNow IT Service Management」と連携可能なアプリケーション「Access Check Integration」も提供しています。今後も自社製品と外部製品との連携を強化し、企業の重要システムのセキュリティ向上に貢献していきます。

- 特権アクセス管理ツール「SecureCube Access Check」

- ServiceNow ITOM連携用アプリケーション「Credential Resolver by Access Check」

- ServiceNow ITSM連携用アプリケーション「Access Check Integraion」