クラウドネイティブ環境においてセキュリティを確保するための包括的なアプローチとして、GartnerはCNAPP(Cloud Native Application Protection Platforms)を提唱しました。本稿では、クラウドネイティブセキュリティ対策として多くの機能を兼ね備えたCNAPPについての近年の動向をお伝えしていきます。

はじめに

皆さん、SANS[i]はご存知でしょうか。SANSは情報セキュリティ分野に特化した世界トップレベルのセキュリティ研究・教育機関で、ニュースダイジェストや脆弱性情報の発信、トレーニングコースの提供などを世界各国で行っています。このSANSがクラウドセキュリティに関するホワイトペーパーとして、「Cloud Security Foundations, Frameworks, and Beyond」[ii]を2023年8月にリリースしています。

2023年11月に公開した「クラウドセキュリティの基本的な考え方と未来予想図|SANSホワイトペーパーから読み解く世界」というブログで本ホワイトペーパーについて取り上げています。「Chapter 1: Cloud Security: Shared Fate, Identity, Secure Data, and the Coming AI」の「Conclusion: Looking Ahead」では、SANSのホワイトペーパー上では、次のようなことが述べられています。

クラウドサービスの種類が増加し、組織が大規模なPaaSおよびIaaS環境を展開する中、必要なクラウドセキュリティ制御の範囲と保護対象の範囲も広がっています。異なるクラウドサービスに対応するため、セキュリティチームは高度な制御を学び、環境内のセキュリティ状態を評価するためのより動的で継続的なプロセスを開発する必要があります。

2023年以降、以下のトレンドが続く見込みです

- データ保護とプライバシーへの重点強化 ─ 特に多数のアカウントと地域にまたがる大規模なデータ分析と処理に焦点を当てます。

- IDとアクセス管理への継続的な注力 ─ 主にIDの集中監視と制御、特権IDの制御と監視に焦点を当てます。

- すべてのクラウドコンポーネントとアプリケーションの安全な構成に向けた継続的な作業 ─ 通常、共有運命モデルを使用して行われます。

- 信頼と権限の継続的な分析 ─ クラウド内で、最小権限とアクセス最小化の原則に基づいて資産とワークロード/アプリケーションを調整し、集中させます。

- MLとAIの大幅な成長 ─ ビジネスユースケースとセキュリティ分析の両方で、AIおよびMLサービス内のデータと環境のセキュリティはMLモデルを汚染する可能性のある攻撃から防御する上で重要です。クラウド環境はこれを支援するのに最適です。

これらのセキュリティ制御とサービスは、PaaSおよびIaaSソフトウェアデファインドクラウドプラットフォームおよびインフラストラクチャの性質を反映した自然な進化に過ぎません。大規模な分散クラウド環境におけるセキュリティ運用は、より動的な導入と変更、新しいサービスとワークロード、そして自動化への大幅な依存度に適応する必要があります。来年以降、これらのトレンドは大幅に成長し、成熟する可能性があります。

2024年の今、過去に述べられたこのトレンドに対して、どのような結果となったか、それらの対策・実現が可能なソリューションはあるのか、答え合わせをしたいと考えましたが、その答えがCNAPPであると私は考えます。

CNAPP(Cloud Native Application Protection Platforms)とは

Gartnerが定義したCNAPPには、Container Image Scanning、CSPM、IaC Scanning、CIEM(Cloud Infrastructure Entitlement Management)、CWPPなど、サイロ化されていた多くの機能を統合すると言われています。CNAPPは、そういった異なる要素やテクノロジーを統合して、クラウドネイティブアプリケーションのセキュリティを強化します。提唱当時のCNAPPを構成する各要素について説明します。

1. Container Image Scanning

コンテナイメージスキャンは、ソフトウェア開発およびデプロイメントプロセスにおいてセキュリティの向上を図るための手法の一つです。現在はDockerなどのコンテナ技術を使用してアプリケーションをパッケージ化したイメージに対し、潜在的なセキュリティリスクや脆弱性を検出するプロセスです。

2. Cloud Security Posture Management (CSPM)

CSPMは、クラウド環境のセキュリティポスチャーを管理するためのツールです。これは、クラウドアカウントやリソースの設定の不適切なポリシーや設定ミスを検出し、修正することでセキュリティリスクを低減します。CSPMは、クラウドリソースの設定の一貫性を確保し、ベストプラクティスに準拠するための監査を行います。近年は機械学習モデル、AIモデルに対するリスク分析が可能なものもあります。

3. Infrastructure as Code (IaC) Scanning

IaC Scanningは、クラウド環境のインフラストラクチャをコードで管理するアプローチに焦点を当て、IaCに対するセキュリティスキャンが行われます。結果、セキュリティベストプラクティスがコードに組み込まれ、デプロイメント時にセキュリティが確保されます。IaCのセキュリティを維持するためには、IaC Scanningツールの更新やクラウドリソースの設定変更の際にスキャンを実施し、セキュリティの脆弱性を検出した場合、コードを修正します。

4. Cloud Infrastructure Entitlement Management (CIEM)

CIEMは、アイデンティティと権限に焦点を当て、ユーザーアクセスに対する正確で適切な制御を提供します。これは、アイデンティティの確立、認証、アクセス権のプロビジョニングおよびデプロビジョニングを管理し、権限付与のベストプラクティスに基づいています。

5. Cloud Workload Protection Platforms (CWPP)

CWPPは、クラウドワークロードに対する保護を提供するプラットフォームです。これには、通常のホスティングサーバはもちろん、仮想マシン、コンテナ、サーバレスアーキテクチャなどを対象としています。CWPPは侵入検知、ネットワークセキュリティの実施などを通じて、ワークロード全体のセキュリティを総合的に管理します。また、リポジトリやCI/CDパイプラインにおける保護も対象としています。

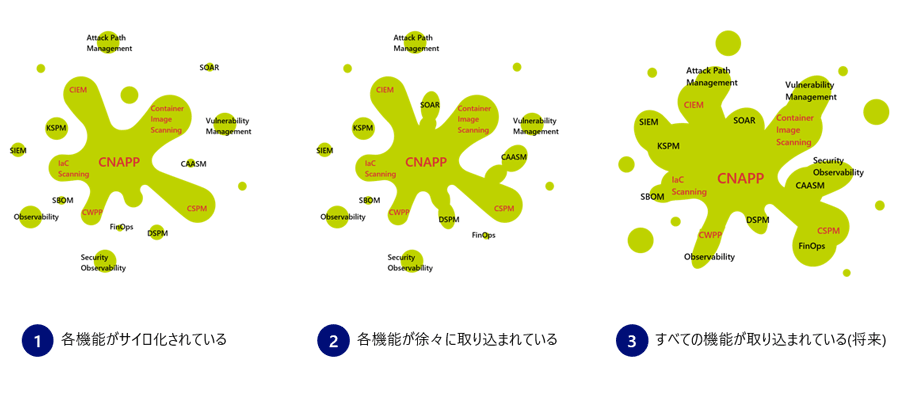

進化し続けるCNAPP

Gartnerが定義した以上のCNAPPを構成する要素に対し、近年のCNAPPを謳うサービスではよりサイロ化されていた機能を取り込み、拡充したものとなりつつあります。まだまだ多くの機能が今後も追加されると考えます。筆者がこれまで見てきた数多くのCNAPPサービスに取り込まれた機能を見ていきましょう。

6. Kubernetes Security Posture Management (KSPM)

KSPMは、Kubernetesクラスターのセキュリティを態勢管理するための技術です。しばしばCSPMに包含されることもあります。Kubernetesクラスター全体のセキュリティを確保し、ポリシーの実装、リソースの監査、セキュリティの脆弱性の特定などを通じて、潜在的なリスクを最小限に抑えることを目的とします。

7. Observability

Observability(可観測性)は、システムやアプリケーションがどれだけ効果的かつ簡単に観測できるかという概念です。トラブルシューティングやパフォーマンスの最適化を行うために必要なログ、メトリクス、トレースを取得することで、システム全体を把握することが可能となります。Observabilityは、システムが予測可能で制御可能であることを確保するために重要です。

8. Security Observability

Security Observability は、Observabilityにみられる3要素から、脅威を監視し、システムの侵害についてアラートを出す技術です。ログとメトリクスから既知の攻撃を把握してきましたが、トレースを取得することによって、未知の侵害リクエストを可視化することが可能となります。マイクロサービス間のAPIリクエストを可視化し、システム全体のトレースを可視化することで、マイクロサービス間連携上の脆弱性を洗い出し、予想される動作から逸脱した場合にアラートを生成します。

9. Data Security Posture Management (DSPM)

DSPMは、データセキュリティの態勢管理をするためのツールです。データのクラウド内外への移動、データアクセスの監査、データの機密性の維持などを支援します。センシティブデータなど、重要情報がどこにストアされ、どのように入出力されるのかを可視化することもできたりします。DSPMは、データセキュリティポリシーの実装と遵守を確保し、データに対する入出力の検証やデータポイズニング攻撃に対する堅牢性の評価をします。

10. Cyber Asset Attack Surface Management (CAASM)

CAASMは、サイバーアタックの侵入経路を管理し、攻撃可能な領域を可視化してこれに対する適切な対策を講じることを目的とします。WebアプリケーションやAPIへの攻撃可能な範囲を明示的に可視化することにより、組織は攻撃者によって悪用される可能性のあるエントリーポイントを正確に把握し、セキュリティリスクを最小限に抑えることができます。

11. Attack Path Management

Attack Path Managementは、攻撃者がネットワークやシステム内で侵入し、標的に到達するために利用できる経路や手法を理解し、それらを管理するプロセスです。CDNやクラウドロードバランサを介して到達したコンピュートインスタンスから呼び出しが可能なクラウドリソースとそのリソースにアタッチされるアクセス許可ポリシーの不整合や過剰権限などから、特権昇格が可能でないか、さらにデータベースサービスへの可到達性を可視化することができます。

12. Vulnerability Management

Vulnerability Managementは、文字通り脆弱性管理となりますが、クラウド上のソースコードリポジトリやCI/CDにSAST、DASTといった脆弱性診断機能を内蔵し、ワークロードの脆弱性を管理する機能となります。

13. Software Bill of Materials (SBOM)

SBOMは、特定のソフトウェア製品やシステムが使用しているすべてのコンポーネントや依存関係を形式化したものです。SBOMは、ソフトウェアの透明性を向上させ、セキュリティ、コンプライアンス、ソフトウェアサプライチェーン管理、ライセンス情報の管理など、さまざまな目的に役立ちます。従来のWebアプリケーション、ミドルウェア、OSイメージはもちろんコンテナイメージやサーバーレスファンクションに用いられるランタイム、ライブラリの情報を可視化することができます。

14. FinOps

FinOpsはリソースとコストの使用状況に対する可視性を提供します。セキュリティ機能とは程遠いと考えられがちですが、コストパターンが変化した場合に、リソースの使用状況をトレースすることで、セキュリティインシデントが発生していないかを調査することができます。予期しないコスト利用量の増加は、不正アクセス、データ侵害、リソース侵害、EDoSを予想させます。

15. Security Information and Event Management (SIEM)

SIEMは、セキュリティ情報とイベントの管理を行うための統合プラットフォームです。クラウドにおけるネットワーク、データベース、アプリケーション、エンドポイントなどからのログを収集し、集中管理された場所で分析、監視、レポートを行います。相関的に分析された中から、セキュリティインシデントとなる相関ログの検出、インシデントレスポンスのための対策を支援することができます。

16. Security Orchestration, Automation, and Response (SOAR)

SOARは、セキュリティのオーケストレーション、自動化、および対応を実現する仕組みです。SOARは、セキュリティ運用の自動化及び効率化を実現する仕組みですが、セキュリティインシデントへの対応自動化として実施手順をプレイブックに用意することで、自動化が可能となります。インシデント管理機能が含まれるものもあり、セキュリティ運用のパフォーマンス可視化が可能なものもあります。

執筆時点では、このような機能をCNAPPとして取り組んだサービスが多く登場してきています。

最後に

先のSANSのホワイトペーパーで取り上げられていたトレンドは、これらの機能にてカバーされていると言えるでしょう。ただし、複数の機能が統合されたCNAPPを正しく活用するためには、導入時の環境に対する導入設計、その後の運用設計が必要となります。サービスを導入したからといって、すべて解決とはならないことは読者の方も理解されていることでしょう。クラウド利用時におけるアプリケーションやアーキテクチャの変化に追従するようにCNAPPの設定や運用設計も変化することになりますが、正しく使えばCNAPPの効果を最大限に発揮することができると言えます。引き続き、私はこのCNAPPについてウォッチしていきたいと思います。

[i] SANS:https://www.sans.org/jp_ja/

[ii] Cloud Security Foundations, Frameworks, and Beyond:https://www.sans.org/white-papers/cloud-security-foundations-frameworks-beyond/