.png?width=900&height=506&name=169_2_Blogtop%20(850%20x%20478%20px).png)

これまで、特権ID管理は内部統制が主な目的でしたが、近年は、サイバー攻撃の増大に伴い、セキュリティ対策としても重要視され、実施する企業が増えています。

一方、クラウドサービスの利用拡大や、テレワークの急増など働く環境の多様化により、「セキュリティの抜け道」が発生するリスクは増大しています。これまでのセキュリティ対策では、企業の重要資産が守れなくなってきているのです。

そこで、近年注目されているのが「ゼロトラスト」です。

ゼロトラストは、2010年に米国の調査会社であるForrester Research社が提唱したセキュリティモデルで、「Verify and Never Trust(決して信頼せず、必ず確認せよ)」を前提としています。つまり、従来の境界防御型のモデルと異なり、IDやアクセスポイントにかかわらず、すべてのアクセスを常に監視する考え方です。

これまでの手法だけでは身を守ることが困難となった今、ゼロトラストを前提としたサイバーセキュリティ対策の構築が求められています。その中で、今後、特権ID管理に必要な要件は何でしょうか。

本ブログでは、特権ID管理を検討中の方、既に行ってはいるものの課題を感じている方を対象に、ゼロトラスト時代に求められる特権ID管理のあり方について、わかりやすく解説します。

特権ID管理に不可欠なアクセス制御

特権IDは、システムのシャットダウン、ユーザ権限の変更、機密情報へのアクセスなど、非常に高い権限を持つIDを指します。このため、外部からの攻撃はもちろん、内部不正の際にも、最も狙われるIDです。特権IDを窃取・悪用されてしまうと、企業は甚大な被害を受けることになります。

さらに、特権IDは、侵害した痕跡を残さない(削除する)ことが可能です。実際、多くの攻撃で痕跡が消され、その後の追跡が難しくなっています。

以上を踏まえて、今後、内外の攻撃から身を守るには、特権IDをどのように管理すれば良いのでしょうか。

特権ID管理には、元来、次の二つのアクションが必要です。

- ①特権IDのアカウント(Administrator、root等)を適切に管理すること

- ②特権IDを使った本番環境へのアクセスそのものを制御すること

①は、主に、特権IDに付与する権限や、特権IDを利用可能な人・範囲について管理することを指します。ID管理の一つにあたるものです。

一方、②では、特権IDを用いたシステムへのアクセスそのものを制御します。一つ一つのアクセスに対して不審かどうかをチェックし、該当すれば遮断などの対応を行います。

従来の特権ID管理では、内部統制が主な目的とされ、①に対応することが優先される傾向にありました。実際、まだ②に着手していないという方は多いかもしれません。

しかし、働く環境の変化が加速し、「セキュリティの抜け道」から特権IDそのものが奪われるケースが急増する中、正しいIDによる操作であってももはや安全とは言えません。①の対策だけでは、身を守ることが困難になっているのです。

一方、②の対策もしていれば、万が一特権IDが窃取されても、不審なアクセスそのものを遮断し、被害を未然に防ぐことができます。今後、企業が重要資産を確実に守るには、特権IDの管理だけでなく、特権IDを使ったアクセスの制御も不可欠だと言えるでしょう。

このアプローチは、すべてのアクセスを常に監視するというゼロトラストの考え方と合致します。

次章からは、ゼロトラストにおけるアクセス制御の考え方を概観した上で、これからの特権ID管理に求められることについて見ていきます。

ゼロトラストにおけるアクセス制御に必要な要素とは?

公的な機関がゼロトラストを定義・解説するものとして、NIST(National Institute of Standards and Technology:米国立標準技術研究所)が発行したガイドライン「NIST SP800-207」があります。

この中で、アクセス制御に必要な要素として、何が示されているのでしょうか。

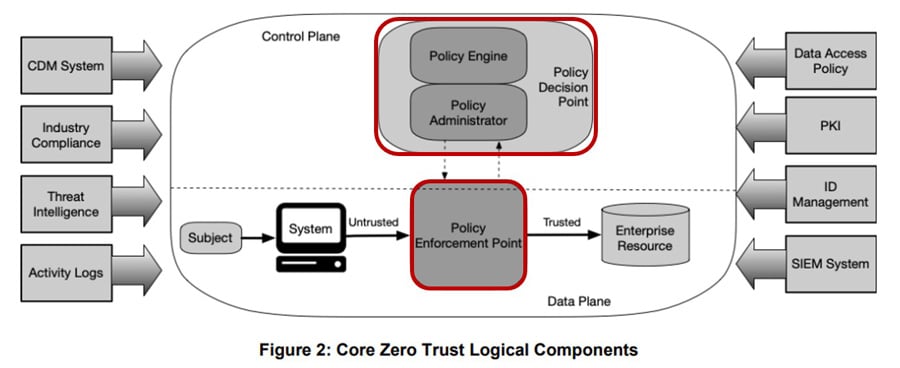

図1はゼロトラストの論理コンポーネントを表した図です。主要素を占めるのは、赤枠で囲んだ、「Policy Decision Point(PDP、ポリシー決定ポイント)」と「Policy Enforcement Point(PEP、ポリシー施行ポイント)」です。

PDPでは、重要なリソースを守るためのポリシーに適合しているかを判断します。その認証・認可結果を受けて、PEPがアクセスをコントロールするのです。

図1:NIST SP800-207で定義されるゼロトラストの論理コンポーネント

(出典:NIST SP800-207)

また、「NIST SP800-207」では、「ゼロトラスト7つの原則」が提唱されています。その中で、アクセス制御に関連して、次のように示されています。

- リソースへのアクセスは動的なポリシーにより決定する(No.4)

- リソースの認証と認可は動的に行い、アクセスが許可される前に厳格に実施する(No.6)

- 可能な限り多くの情報を収集し、セキュリティを高めるために利用する(No.7)

以上のことから、ゼロトラストモデルにおいて、リソースへのアクセス可否の判断をPDPで行う際には、出来るだけ多くの要素を用いること、且つ、動的に変化する要素を用いることが必要だと分かります。

では、このゼロトラストにおける考え方を踏まえると、今後の特権ID管理において、どのようなアクセス制御が求められるでしょうか。次章では、そのあるべき姿について解説します。

ゼロトラスト時代の特権ID管理に求められること

特権IDには高い権限があるため、特権IDを用いたリソースへのアクセスは、より厳密に管理する必要があります。ゼロトラスト時代の特権ID管理を構築するには、具体的に何を行っていけば良いのでしょうか。

本章では、前章で見た「ゼロトラストにおけるアクセス制御に必要な要素」を満たすという観点で、順を追って解説します。

①特権ID管理製品の利用

ゼロトラストの考え方に追随するには、前述の通り、すべてのアクセスを常に監視する必要があります。さらに、出来るだけ多くの、且つ動的な要素を用いて、アクセス可否の判断を行わなければなりません。もはや手作業では困難と言えるでしょう。

特権ID管理を行うにあたり、ゼロトラストにおけるアクセス制御に必要な要素を満たすには、特権ID管理製品の利用が不可欠です。では、どのような製品を選べば良いのでしょうか。

②ゲートウェイ方式とエージェント方式におけるアクセス制御の違い

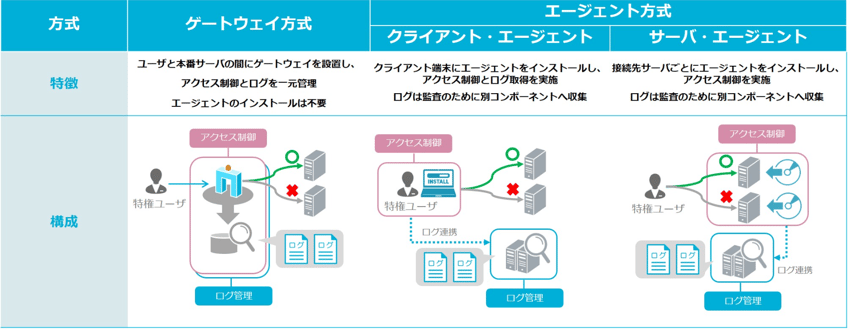

特権ID管理製品は、ゲートウェイ方式とエージェント方式の二種類に大別されます。図2を参考に、各方式におけるアクセス制御の違いについて見ていきましょう。

図2:ゲートウェイ方式とエージェント方式の違い

ゲートウェイ方式では、本番サーバの前にゲートウェイを設置した上で、アクセスを一元管理します。必ずゲートウェイを通過するため、すべてのアクセスを検査・遮断することが可能です。

一方、エージェント方式では、特権ユーザが使用する各クライアント端末・サーバにエージェントをインストールした上で、個別にアクセスを制御します。主に、特権IDの払い出しや利用可否を制御することで、統制を図る手法です。

以上のように、ゲートウェイ方式とエージェント方式では、アクセス制御で行う内容も対象範囲も大きく異なります。ゼロトラスト時代の特権ID管理を構築するにあたり、この違いが与える影響は何でしょうか。

③ゼロトラスト時代の特権ID管理製品に求められることとは

ゲートウェイ方式の場合、重要資産(本番サーバ)へ到達する前に、すべてのアクセスを検査・遮断できます。そのため、ゼロトラストで言及されている、PDP(ポリシー決定ポイント)で重要資産を守るポリシーに適合しているかを判断し、PEP(ポリシー施行ポイント)でアクセスをコントロールする構成が構築できます。

さらに、このことで、特権IDの利用可否に限らず、時間帯、利用するプロトコル、動的なアクセスリクエストの有無など、さまざまな要素に基づいてアクセス制御を行うことができます。この点でも、ゼロトラストにおけるアクセス制御に必要な要素を満たしていると言えるのです。

では、エージェント方式の場合はどうでしょうか。

エージェント方式のアクセス制御は、主に特権IDの払い出しや利用可否を行います。つまり、IDの管理がメインであり、扱う情報はIDに関するものに限られます。そのため、PDPがポリシーを判断するのに十分な情報が取得できません。さらに、攻撃者がエージェントをインストールしていない端末からアクセスした場合、コントロールできないというデメリットもあるのです。

以上のことから、ゼロトラストにおけるアクセス制御に必要な要素を満たすには、初めからゲートウェイ方式で開発された製品を選ぶ必要があると分かります。

まとめ

特権ID管理に対して、一見、IDの管理だけを行えば良いというイメージを持つかもしれません。しかし、サイバー攻撃の増大に伴い、内部統制だけでなく、セキュリティ対策としても重要視される中、もはやそれだけでは不十分です。特権IDを用いたアクセスそのものの制御が欠かせないのです。

さらに、「セキュリティの抜け道」が増大しリスクが多様化する中で、重要資産を守るには、ゼロトラストの考え方に基づいた対策を進める必要があります。そのためには、特権IDの管理に限らず、さまざまな、且つ動的に変化する要素に基づいたアクセス制御が不可欠です。

以上のことから、ゼロトラスト時代に求められる特権ID管理を構築するには、特権ID管理製品を利用する必要があります。中でも、特権IDを使った本番環境へのアクセスをすべて事前に検査・遮断できる、ゲートウェイ方式で開発された製品を選択するのが近道です。

NRIセキュアでは、長年、特権ID管理ソリューション「SecureCube Access Check」(セキュアキューブ・アクセスチェック)を提供しています。当初よりゲートウェイ方式を採用しており、特権IDの管理はもちろん、接続元、承認有無、実行コマンドなど、多くの要素を用いたアクセス制御が可能です。是非ご参照ください。

なお、以下のブログでは、「SecureCube Access Check」を用いて、「セキュリティの抜け道」を防いだ事例を公開しています。併せてご参照ください。

医療機関におけるセキュリティインシデント事例と求められるセキュリティ対応