デジタルトランスフォーメーション(DX)やクラウドサービスの普及に伴い、「シングルサインオン」という言葉を耳にする機会が増えました。しかし、シングルサインオンとは何か尋ねられると「何となく知っているが、なぜ必要なのかうまく説明できない」という方も多いのではないでしょうか。

本記事では、なぜ今シングルサインオンが求められるのか?そして、この仕組みを導入することで得られる効果や利用シーンはどのようなものか?どのようなソリューションがあるのか?について解説します。

シングルサインオン(SSO)とは

「シングルサインオン」とは、一つのIDと認証情報(パスワード等)で、利用している複数のWebサービスへのアクセスを可能とする仕組みのことです。サービスごとに異なるIDと認証情報を管理する必要がなくなるため、ユーザーの利便性が向上します。Single Sign Onの頭文字を取って、「SSO」と表記されることもあります。

シングルサインオン(SSO)が求められる背景

昨今のシングルサインオンが求められる背景の大きな要因として、Webサービスやクラウドサービスの増加・普及が挙げられます。

社内の更なる業務効率化やデジタル化に伴い、Webアプリケーションベースでの社内システムは増加し、インターネット経由のメール管理やドキュメント管理、CRM等の外部の便利なクラウドサービスを活用することも今や当たり前の時代となりました。

その一方で、利用している複数システムのIDとパスワードを個別に管理することはユーザーにとって負荷が高く、パスワードの使い回しなどセキュリティリスクの面でも課題を抱え、シングルサインオンのような便利でセキュアな仕組みが求められるようになったといえるでしょう。

また、会社の従業員向け等、特定のメンバー向けの業務システムだけでなく、スマートフォンの普及やコロナ禍での急速なデジタル化に伴い、不特定多数の一般消費者向けのWebサービスも増加し、シングルサインオンはより広範に求められています。近年では競合するWebサービスも多い中で、顧客と良好な関係を継続的に構築するための「カスタマーサクセス」の考え方が非常に重要になっています。

カスタマーサクセスとは、顧客が自社のサービスを最大限活用し、期待した結果を得られるよう支援することです。顧客がサービスの利用により成果を挙げることで、継続的に利用してもらうことができ、自社の利益も最大化するという考え方です。

例えば、ある企業が顧客向けに通販サイトやポイント管理、宅配サービス、動画配信サービスなど様々なWebサービスを提供しているとします。ここでサービス個別にIDとパスワードを管理している場合、顧客は複数のIDやパスワードを管理しなくてはならず、非常に不便な環境を作り出しています。また、一般の顧客はIDやパスワードが分からなくなった場合、そのサービスを使うのを諦めてしまう傾向があり、サービス提供企業側としてもユーザー離反につながる重大な課題となっています。

カスタマーサクセスの最大化施策に取り組む前段として、シングルサインオンの機能を提供し、ユーザー離反を防ぐことは、もはや必須の要件となっています。

シングルサインオン(SSO)導入の3つのメリット

シングルサインオンを導入することで得られる効果はどのようなものがあるでしょうか。その効果は大きく3つ挙げられます。

効果その①ユーザー利便性の向上

シングルサインオンを活用することで、ユーザーは、複数サービスのIDとパスワードの煩雑な管理から解放されます。

現在利用している全てのサービスのIDとパスワードを記憶しておかなければならない、新しいサービスの利用登録をするたびにIDとパスワードの管理が増え続ける、あるサービスはしばらく使っていなかったのでパスワードがわからなくなってしまった、パスワード再発行の手続きに時間がかかる、など多くの「手間」から解放されるでしょう。

効果その②セキュリティリスクの軽減

複数のサービスを利用しているユーザーによくありがちなケースとして、複数のIDとパスワードの管理が面倒なため、「簡単なパスワードを設定する」、「同じパスワードを複数サービスで使い回す」ことが挙げられます。

最近のサイバー攻撃の手法は巧妙になり、安易なパスワードや第三者でも推測可能な簡単なパスワードは、SNS等の公開情報(自身の生年月日やペット名前等)から推測されてしまったり、辞書攻撃(よく使われるパスワードのリスト=辞書を用いて効率的にパスワードを推測する攻撃)で解読されてしまったりします。だからといって、ユーザーに一つ一つのサービスに複雑なパスワードを設定してもらうことはハードルを高くしてしまい、サービスの利便性そのものも低下してしまいがちです。

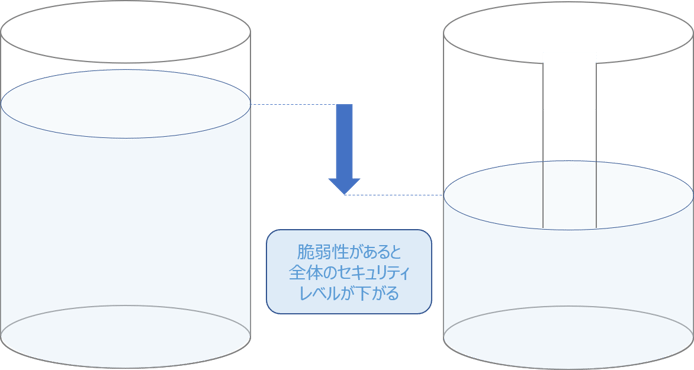

また、ユーザーが同じパスワードを複数サービスで使い回している場合、ある一つのサービスのパスワードの漏えいで、利用している他のサービスにも不正アクセスされ、被害にあう可能性もあります。このことは「桶の理論」(下図参照)と言われるように、ある箇所の脆弱性が全体のセキュリティレベルを下げてしまうことを指しています。

桶の理論(NRIセキュアが作成)

その点、シングルサインオンでは高いセキュリティレベルの認証に統一することができるのでセキュリティレベルを向上できます。

一方で、シングルサインオンに利用するIDとパスワードの情報が漏洩すると、そのIDとパスワードでアクセス可能なすべてのシステムとサービスを不正に利用されてしまうという懸念もあります。

そのため、シングルサインオンに利用する認証手段はセキュリティレベルを高くする必要があります。ただ、シングルサインオンとして1か所で実現していますので、1か所で対策することができ、個々のシステムで対策を実施するよりもコントロールがしやすく、セキュリティリスク軽減につながります。

実際の対策としては、IDとパスワードに加えて、ワンタイムパスワードや指紋・顔認証などの認証手段を加えた「多要素認証」を追加で実装することが挙げられます。最近では「パスキー」と呼ばれるパスワードを使わずに安全性の高い認証を行える仕組みも登場していますので、活用をお勧めします。

パスワードがなくならない理由と解決策|パスキー導入とID統合で安全な認証を実現

効果その③マーケティングの高度化

シングルサインオンを利用するシステムの中には、社内の従業員向けの業務システムと一般消費者向けのWebサービスがありますが、一般消費者向けのWebサービスにおいて大きく効果を発揮するのはマーケティング分野でしょう。

IDと認証情報を複数のサービスで個別に管理している場合は、ユーザーの行動を分析しようとしても、ユーザーの同定を確実に行うことは難しく、1人のユーザーの一連の行動を紐付けることができません。

しかし、IDと認証情報を統合し、シングルサインオンを導入して、ユーザーの同意を得られた場合はそれが可能となり、行動情報の分析の精度を上げることができます。

この分析結果を活かすことで、ポイントなどのロイヤリティ施策の検討や、ユーザーの嗜好に合ったリコメンドを行うことができ、カスタマーサクセスへつなげることが出来るのではないでしょうか。

オムニチャネルで利用可能なIDをユーザーに提供し、収集したデータをマーケティングに活かす例

(NRIセキュアが作成)

シングルサインオン(SSO)の利用シーンの例

社内の従業員向けシステム:従業員が社内の複数システムを利用している例

企業内のDXの推進もあり、現在では当たり前のように社内システムはWebシステムとして提供されています。例えば、勤怠入力は勤怠管理システム、給与明細の確認は給与管理システム、経費精算は経費精算システムへのアクセスがそれぞれ必要です。他にも売上や営業活動の管理はSFAやCRM、経理業務は会計システムへのログインが必要など、従業員は複数のシステムへログインするためにそれぞれIDやパスワードを入力・管理する必要があります。

このようなシーンで社内の業務システムへのシングルサインオンを実現すれば、従業員の業務の効率化が図れ、更に多要素認証などを活用することで、セキュリティリスクが軽減されコンプライアンス面でも改善することができるでしょう。

一般消費者向けWebサービス:顧客が複数Webサービスを利用している例

スマートフォンの普及等を背景に、消費者向けのサービスも急速にデジタル化されており、現在では1つの企業でポイントサービスや通販サイト、ゲームコンテンツ等、数多くのWebサービス・アプリを提供していることが当たり前になってきています。

このようなシーンでユーザーの更なる利便性向上やセキュリティリスク軽減のために、認証機能を一か所に集約し、シングルサインオンを提供すれば、ユーザーは、IDとパスワードの入力・管理の手間から解放され、該当サービスを使い続けてくれるだけでなく、同じIDで利用可能な別サービスへの送客効果も期待できるでしょう。

また、重要な機密情報や決済情報を扱っているサービスでは、サービスそのものの安全性を訴えるためにも、パスキーや多要素認証などのセキュアな認証手段を提供することで、既存顧客の離反を防ぐことも可能となるでしょう。

シングルサインオン(SSO)の実現方式

ここでは、シングルサインオンの4つの実現方式とメリット・デメリットをご紹介します。

エージェント方式

各システムのサーバに専用のエージェントソフトウェアを導入し、各システムに対する認証要求を認証基盤に問い合わせる方式。

リバースプロキシ方式

ユーザーのデバイスからのアクセスをすべてリバースプロキシ経由とし、リバースプロキシで一元的に認証を行うことで、各システムへのログインを行う方式。

代理認証方式

認証基盤(またはユーザーのデバイスに導入した専用のエージェントソフトウェア)が、ユーザーの代理で各システムにIDとパスワードを入力し認証を行う方式。

フェデレーション方式

信頼関係を結んだシステム間で、認証結果を連携する方式。

代表的なプロトコルとして、OpenID Connect、SAMLが挙げられます。

実現方式の比較

シングルサインオン実現方式を比較したのが下の表になります。

一般消費者向けのサービスの場合、代理認証方式かフェデレーション方式が選択されることが多いですが、代理認証方式はパスワードを復元可能な形式で保存する必要があります。昨今の認証システムではパスワードは非可逆化して保存することが求められていますので、セキュリティ上の懸念が残ります。また、認証セキュリティの強化が叫ばれる中で、多要素認証を導入しているシステムも多いかと思いますが、多要素認証への対応が困難であることも、代理認証方式の課題です。

一方、フェデレーション方式は、インターネット上の複数のサービス・システム間でユーザーの認証状態や属性情報をやりとりするために出来た仕組みですので、境界防御などのない広範囲のユーザーを抱える消費者向けシステムに最適なシングルサインオン実現方式です。

また、Webブラウザ前提のサービスだけでなく、APIの認可の仕組みまで対応したシングルサインオンが実現できるのはフェデレーション方式のみです。そのため、API公開やAPIを利用して動作しているスマホアプリの利用を考える場合は、フェデレーション方式を選択する必要があります。

社内の従業員向けシステムの場合も、広範囲のユーザーを抱えるクラウドサービスへの社内からのシングルサインオンとして、フェデレーション方式は適しており、実際フェデレーション方式に対応しているクラウドサービスは数多くあります。

ただし、社内の従業員向けシステムの場合は、社内のネットワーク環境や配布端末、クラウドサービスの利用有無、各システムの改修可否、セキュリティ要件等を鑑み、シングルサインオン方式を選択することが重要です。

|

方式 |

エージェント方式 |

リバースプロキシ方式 |

代理認証方式 |

フェデレーション方式 |

|

クラウドサービスへのSSO |

不可 |

不可 |

可 (条件付き) |

可 (対応アプリのみ) |

|

オンプレシステムへのSSO |

可

|

可

|

可 (条件付き) |

可

|

|

API・スマホアプリ対応 |

不可 |

不可 |

不可 |

可 |

|

改修内容 |

各システムに対してエージェントモジュールを導入する必要がある。 |

ネットワーク構成の変更やリバースプロキシからのユーザー情報を受け取るための各システム側の改修等が必要。 |

代理認証方式に対応した認証基盤の導入のみで、各システム側に改修は不要。 |

フェデレーション方式に対応した認証基盤の導入と、各システム側の対応が必要。 |

|

メリット |

同時ログイン数が多くても対応可能。 |

すべてのアクセスがリバースプロキシを経由するのでWebサーバを隠蔽でき、セキュリティを向上できる。 |

ID/PW認証を行っているシステムであれば、各システム側の改修はせずに対応可能。 |

代表的なプロトコルであるOpenID ConnectやSAMLは世界的に対応システムが多いため、相互接続性は高い。クラウドサービスでも対応が進んでいる。 |

|

デメリット |

各システム側に専用のエージェントを入れる必要があるため、クラウドサービス等個別の変更ができない場合はSSO不可。 |

各システム側も認証結果を受け入れる改修が必要。すべてのアクセスをリバースプロキシ経由とするため、負荷が大きい。 |

復元可能な形式でパスワードを保存する必要がありセキュリティ上の懸念がある。また、多要素認証が必須のシステムへの対応は困難。 |

各システム側も認証結果を受け入れる改修が必要。 |

さいごに

コロナ禍での急速なデジタル化やクラウドサービスの普及などを背景に、シングルサインオンが求められていること、またその効果や利用シーンと、実際の実現方式を解説しました。

前述のとおり、複数のサービスのIDと認証情報の管理から解放され、ユーザーの利便性が向上するだけでなく、セキュリティ対策を一か所に集約して行うことが出来るためセキュリティリスクを軽減できるのがシングルサインオンの利点です。IDと認証情報を管理するうえで、ユーザエクスペリエンス、セキュリティガバナンス双方の観点でメリットがありますので、ぜひ実現を検討してみてください。

シングルサインオンを検討している方向けに、弊社が一般消費者向けのサービスに対して提供しているシングルサインオンソリューション「Uni-ID Libra」をご紹介します。

「Uni-ID Libra」は、BtoCサービスに特化した顧客ID統合・管理ソリューションです。フェデレーション方式の代表的なグローバルスタンダードであるOpenID ConnectおよびSAMLに対応しております。パスキーを含めたさまざまな認証手段による高度なセキュリティ、GDPRなどのプライバシー保護・同意管理などの「守り」の機能に加え、シングルサインオンによるユーザエクスペリエンスの向上、API連携・認可機能によるサービス連携の拡大等、ビジネス戦略に寄与する「攻め」の機能も兼ね備えています。

ソリューションの詳しい内容については、下記サイトを参照ください。

顧客向けWebサービスのID・アクセス管理ソリューション Uni-ID Libra

https://uni-id.nri.co.jp/service/libra

(※野村総合研究所のホームページ)

NRIセキュアには、ID管理や認証に関する各種ガイドラインや法制度および最新技術仕様等の専門的な知識を持つメンバーが多く在籍しております。検討・構想段階から、実際の構築・導入まで一気通貫でご支援可能です。お気軽にお問い合わせください。