ビル・ゲイツが2004年に"The password is dead"と宣言してから20年が経ちました。

ところが、私たちはパスワードの脅威を認識しながらも、未だパスワードを使用しています。

それは何故でしょうか?

その理由と、最近登場した「パスキー」がその課題をどう克服したか、及びパスキーの効果を解説し、パスキー導入へ向けたご検討を後押しします。

パスワードの歴史

パスワードの起源は、古代から使われている「合言葉」です。門の通過や建物への出入りを許可するために、共通の秘密を口頭で伝える方法は古代から使われてきました。

パスワードがコンピュータの世界に登場したのが、1960年代です。マサチューセッツ工科大学(MIT)のフェルナンド・コルバト氏がMIT Compatible Time-Sharing System(CTSS)というOSにて導入したのが始まりと言われています。当初はコンピュータの機能に対するアクセスをコントロールするために利用されていました。

これが1990年代後半に一般家庭でもコンピュータが使われ始め、インターネットを介したサービス提供の認証に使われるようになり、人々が扱うパスワードの数は爆発的に増えていきました。

そんなパスワードの乱立期の2004年に、ビル・ゲイツは(それまでも指摘されていましたが)見破られやすいというパスワードの弱点を指摘し、"The password is dead"と宣言しました。しかし、そこから20年たっても、我々は未だ弱点の多いパスワードを利用し、パスワードの管理にうんざりしています。なぜなのでしょうか?

それは、パスワードに代わる画期的な手段が存在しなかったためです。

ビル・ゲイツはこの時に「今後スマートカード等に移行するだろう」と予測しましたが、これには物理的なカードの配布と読み取りのための機器が必要です。従業員向けの社内システムにおけるID管理(EIAM:Enterprise Identity and Access Management)では、利用場所やユーザが限られているため、これらの整備は比較的容易でしょう。

それでも、みなさんの職場はどうでしょうか?システムのアクセスコントロールに、スマートカードを利用している職場より、パスワードの利用が続いている職場が多いのではないでしょうか。EIAMの分野でもコストや機器の汎用性の問題から普及は限定的だったと言えるでしょう。

一方、一般消費者向けのECサイト等におけるID管理(CIAM:Consumer Identity and Access Management)では、コストや機器の汎用性の課題はEIAMより顕著です。従業員であればカードも機器も職場にあれば問題ありません。しかし、消費者となると人数も多くなりカード自体のコストも増加し、配布のための郵送コスト等も想定しないといけません。機器の配布は非現実的なので一般ユーザが保持している機器で利用可能である必要があります。

「パスワード」はテキスト入力できる機器さえあれば使えますし、カード配布のようなコストはかかりません。安価で簡単な認証手段がゆえに、使われ続けているのです。

しかし、この20年で技術は飛躍的に進歩し、代替手段となり得る認証手段の登場に期待が集まっています。それが「パスキー」です。

我々をパスワードから解放する救世主「パスキー」とは

パスワードレス認証(パスワードを使わない認証)を安全に実現する認証技術のひとつとして、FIDO(Fast IDentity Online)があります。

「パスキー」とは、スマートフォン等のデバイスを用いたFIDOの認証資格情報のことを指します。パスキーは我々が普段使っているスマートフォン等を利用し、安全性の高い認証が行える仕組みとなっています。

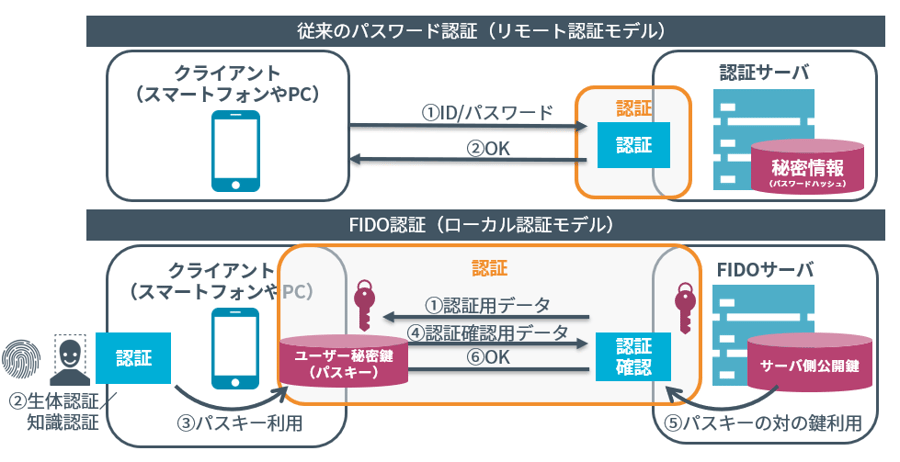

FIDOは公開鍵暗号方式を利用しており、従来のパスワード認証のようなリモート認証モデルとは異なり、ローカル認証モデルを採用しています。

リモート認証モデルとローカル認証モデルの概要

リモート認証モデルでは、サーバ側に生体情報・知識情報などの認証に用いる秘密情報が保持されており、ユーザは認証する際に、その秘密情報をクライアント(スマートフォンやPC等のデバイス)からサーバに伝送し、サーバ側で検証を行っていました。そのため、サーバ側や伝送路からの漏洩の懸念がありました。

しかし、FIDOの場合は、登録時にサーバとアカウントに紐づいた一対の鍵ペアを生成し、サーバ側に保持されるのは公開鍵のみのため、公開鍵暗号方式の仕組み上、漏洩しても問題ありません。

認証を行う際は、サーバ側から送信される認証用データにクライアント側の秘密鍵で署名をして認証確認用データを作成し応答しますので、伝送路に流れるデータにも秘匿性は不要です。

この時、クライアント側で秘密鍵を取り出すために、クライアント内で生体認証・知識認証が行われます。そのため、ユーザの秘密情報は外に出ることなくクライアント内に留めることができます。

このクライアント内に保持している秘密鍵や認証のための秘密情報を「パスキー」と呼んでいます。パスキーはサーバ(ドメイン)毎に異なるものが生成されます。

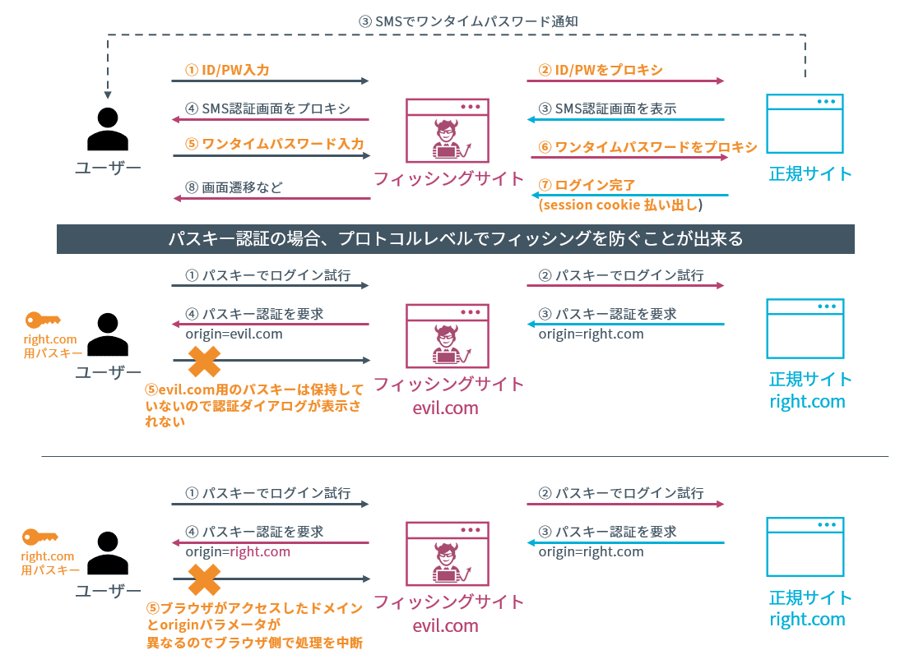

正規サイトとそっくりのフィッシングサイトを作成されても、ドメインが異なれば処理を継続できないため、正規サイトのパスキーをフィッシングサイトが中継してログイン出来てしまうようなことがなく、プロトコルレベルでフィッシングを防ぐことができるのも大きなメリットです。

フィッシング攻撃を防ぐ仕組み

このように、複数ドメインで使いまわすこともなく、正規サイトに似せたフィッシングサイトに騙されて使ってしまうようなこともないFIDO認証ですが、実は2012年に最初の規格FIDO1.0が公開されています。そこから10年以上経ってもなかなか普及しなかった背景には、スマートカードと同様、コストや機器の汎用性の問題がありました。

当初、FIDO認証においては、ICカードやUSB型のセキュリティデバイスが必要であったため、カードやセキュリティデバイスの配布の課題や読取機器の課題は、残ったままでした。また、専用のネイティブアプリを使っての利用が想定されており、システム側での対応の難易度も高いものでした。

それがこの10年で一般ユーザのスマートフォン普及率が上がり、パスキーを保持できるスマートフォンを消費者の多くが持っているようになり、配布や読取機器の課題が解決されました。

さらに、WebブラウザでFIDO認証を行うためのWebAuthn規格が2018年に公開され、2020年頃までに主要なブラウザでサポートされたことで、システム側の対応難易度が低くなったことも、パスキーによる認証を導入する企業・サービスが急増していることの要因です。

また、スマートフォンがメインのデバイスとして想定されるようになったため、新たにスマートフォンの機種変更時のパスキーの再登録の煩雑さが課題となりましたが、クラウド上にパスキーを保存する同期パスキーの登場により、機種変更時もパスキーを引き続き使えるようになり、利便性も向上しています。

- パスワードとPINの違い

パスキーによる認証は、スマートフォンの場合は端末のロックを解除する方法と同様の認証にて行います。端末ロック解除の方法は端末に依存します。代表的なものはPIN、指紋や顔認証、パターン認証等です。 - ここで、PINコードを使うということは名前が違うだけでパスワードと同じなのでは?と考える方もいらっしゃるでしょう。

- ローカル認証を行うための文字列のことを、米国立標準技術研究所(NIST)が制定しているデジタルアイデンティティに関するガイドラインSP800-63-4(2nd public draft)ではActivation secretと定義しており、リモート認証で使う文字列であるpasswordと区別しています。

- ネットワークを介して攻撃される可能性のあるpasswordよりも、ローカルで端末内のデータへのアクセスのために使われるActivation secretのほうが攻撃リスクも低いため、短い文字列でも安全に運用できます。我々もより覚えやすいものを設定可能ですし、サイト毎の使い分け等を考慮する必要はありません。

- PINとは一般的に数字だけで構成されたpasswordもしくはActivation secretのことですが、リモート認証で使う場合は複雑性も求められるため数字のみは許可されないことが多くなっており、実質Activation secretを指すことが多くなっています。

パスキー導入の効果

パスキーの理論上のメリットは分かっても、新しい技術ですので、実際導入して効果があるのか不明な時代もありましたが、近年ではパスキー導入における効果も報告されています。

セキュリティに関しては、効果を数字で出しにくいところはありますが、NTTドコモにおいて直販サイトのドコモオンラインショップにてパスキーを必須にしてから、フィッシング被害に関するユーザ申告0件を1年以上継続しているという報告[i]があります。

UXに関しても、FIDOアライアンスのレポート[ii]によると、ヤフーJAPANでは、ログインIDやパスワード忘れに関する問い合わせが25%減少しています。認証にかかる時間も、パスキーは平均8秒に対し、パスワード認証は平均21秒、SMS認証は平均27秒かかっており、UXの改善にも寄与していることがわかります。

メルカリでもパスキーは平均4.4秒に対し、SMS OTP認証は17秒かかっています。成功率もパスキーは82.5%に対し、SMS OTP認証は67.7%となっており、コンバージョン率の向上効果があるとの報告[iii]もあります。またパスキーへの移行に伴い、SMS OTP送信コストも削減できているとしています。

「パスキー」普及を後押しするのは

漏洩やフィッシングのセキュリティ課題を解決し、配布や機器の問題もクリアし、UXの改善も期待できる「パスキー」普及のためには、あとは対応サービスの増加が欠かせません。ぜひ「パスキー」に対応して、今度こそパスワードから解放された社会を目指しませんか?

さっそく「パスキーを導入したい!」と思われた方は、ID管理や認証機能を集約し、専門の製品を選択するところから始めていきましょう。

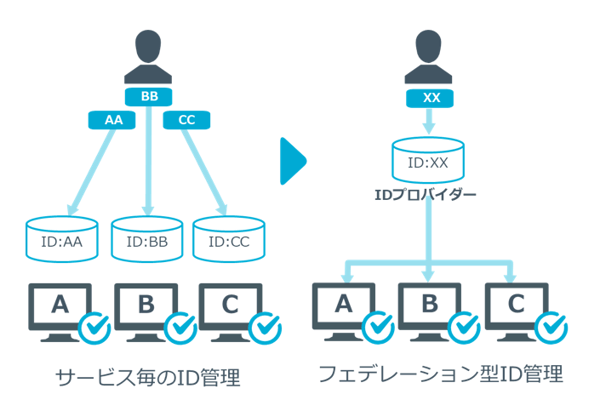

ここで、パスワードの煩わしさから解放されるためのID管理システムの歴史的な変化をご説明します。サービス個別のID管理からフェデレーション型ID管理への移行です。

サービス個別のID管理の場合、例えば同じグループ会社のサービスだったとしても、サービス毎に別のIDとパスワードでログインする必要があり、消費者は多数のパスワードを記憶しないといけない(しかも使いまわすなと言われる)という悩みがありました。

これを解決したのが、ID管理を集約して行うフェデレーション型のID管理です。これにより、我々は覚えなくてはいけないパスワードの数を減らすことができました。

ID管理システムの変遷

「パスキー」の登場で、我々はパスワードを何個も覚える必要がなくなりました。ID管理を集約する必要性については、どう考えればよいのでしょうか。

パスワードの安全性はユーザのリテラシーに依存する面が大きかったことに比べ、パスキーはユーザのリテラシーに依存せずに利便性とセキュリティを両立させ得る認証手段ですが、パスキー導入企業・サービス側で正しく登録プロセスや失効プロセスを検討し、機能として具備する必要があります。

また、顧客層によっては、パスキーという新しい認証手段はなかなか受け入れられないことも懸念されます。そのような場合、パスワードとSMSやメール送信によるOTP等を組み合わせた多要素認証と併用していくことが多いでしょう。

複数の認証手段への対応をサービス個別に実施するのは手間もコストもかかってしまうため、認証機能を集約し、専門の製品を導入することで、多くのパターンをカバーし、安全に運用することが可能となると考えられます。

各企業・サービスが独自開発し、価値を提供するべきなのは、ID管理・認証機能の先にあるコンテンツであり、ID管理・認証機能については専門の製品を利用するメリットが大きいのです。

NRIセキュアでは、Uni-ID Libraという顧客向けのID管理・認証製品をご提供しております。ID連携のための国際標準仕様OAuth2.0/OpenID Connectに準拠しており、複数のサービスのIDを統合するフェデレーション型のID管理が実現できます。

また、Uni-ID Libraは、2018年よりFIDOの規格の一つである「UAF」に対応した認証機能を提供してきました。2019年には新たに「U2F」および「FIDO2」の対応が完了し、全てのFIDO認証規格に対応したことで、世界で5番目、国内で初の「FIDOユニバーサルサーバー」の認定を受けております。

2023年には「パスキー」に対応し、多数のお客様に便利で安全なパスワードレス認証の導入をご支援しております。ぜひお問い合わせください。

[i] パスワードなくしてフィッシング詐欺一掃、パスキー導入の成果続々

https://xtech.nikkei.com/atcl/nxt/column/18/00001/08721/

[ii] ヤフー、パスワード不要の認証で問い合わせ25%減、サインイン時間2.6倍短縮

https://fidoalliance.org/yahoo-japans-password-free-authentication-reduced-inquiries-by-25-sped-up-sign-in-time-by-2-6x/?lang=ja

[iii] メルカリのパスキー認証、サインインを3.9倍に高速化

https://fidoalliance.org/mercaris-passkey-authentication-speeds-up-sign-in-3-9-times/?lang=ja