このコラムは、全4回にわたって、工場・プラントの制御システムのサイバーセキュリティ対策の必要性についてお伝えしてきた連載「徹底解剖 工場セキュリティ」の最終回になります。

第1回の連載では情報システムと制御システムの違い、制御システム向けのセキュリティ対策を進めるにあたって課題となることについて解説しました。第2回、第3回では制御システムのセキュリティを自社に導入する手順とセキュリティ対策のポイントや、運用段階の検討事項である資産の管理方法、セキュリティインシデントに対応するCSIRT活動について解説しています。

最終回である今回は、工場などの産業用ネットワークにおいてサイバー攻撃を検知するための「ネットワーク観点での対策」についてお伝えしたいと思います。

産業用ネットワークの技術的なセキュリティ対策

システム停止が大きな経済的損失に繋がりうる産業用システムでは、「可用性」が非常に重視されています。セキュリティパッチの適用やウィルス対策ソフトの導入など、少しでも機器に手を加える対策は、機器の安定稼働に影響を及ぼすことが懸念されるため容易には導入できません。

また、一部の機器に対策を導入出来たとしても、対策を導入できない機器が残った場合は、それらの機器が耐用年数を過ぎて対策済みの機器に置き換えられるまで課題として残ります。

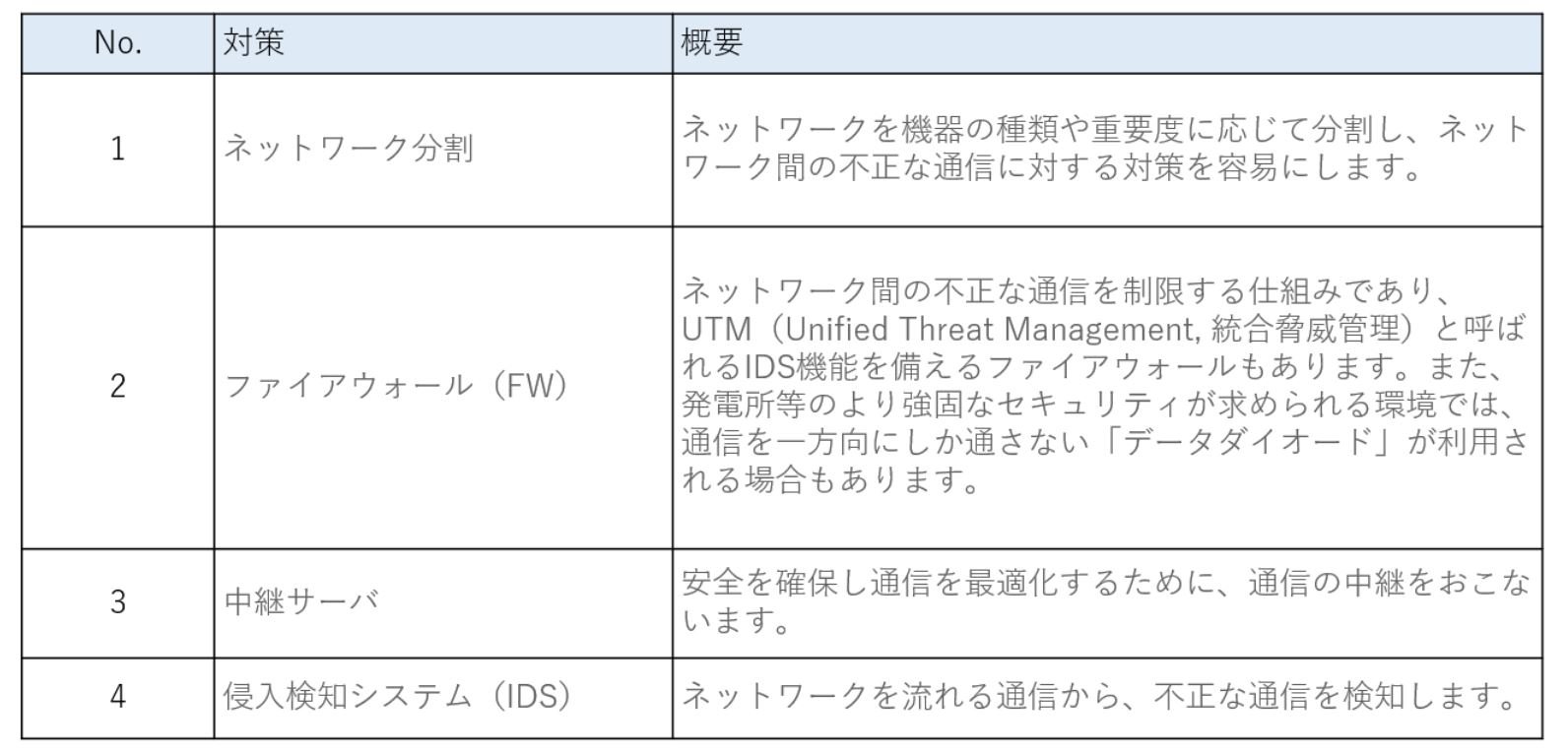

これに対して、機器自体になるべく手を加えず、広範囲にまとめてセキュリティ対策を施すことが可能なのがネットワーク観点のセキュリティ対策です。主要な対策として以下の4つがあります。

ネットワーク観点のセキュリティ対策一覧

ファイアウォールや中継サーバを効果的に導入するためにはネットワークが適切に分割されていることが望ましいですが、ネットワーク構成の変更をおこなうためには機器の設定に手を加える必要が出てくる場合があり、導入には時間がかかります。

その点、後述するOT(Operational Technology)向けIDS(Intrusion Detection System:不正侵入検知システム)は機器自体に手を加える必要が無く、「資産・通信の可視化」機能も有しており、最初に導入されることも多い技術的なセキュリティ対策です。

産業用ネットワークにおけるIDSのメリット

サイバー攻撃は日々進化しており、ファイアウォール等の従来型対策だけでは防ぎきれなくなっています。段階的に侵攻してくるサイバー攻撃をなるべく初期の段階で「検知」し、対処することが求められますが、正常な通信の中からサイバー攻撃による通信を正確に特定することは容易ではありません。

特に「可用性」が非常に重視される産業用システムにおいては、通常は発生しない通信を安易にサイバー攻撃の兆候と捉えて遮断してしまうと大きな問題となりえます。

このような状況下において、受動型のセキュリティ対策であるIDSは後付けで導入可能であり、「検知」のみをおこなうため生産設備の可用性に影響を与えません。ネットワークスイッチに、通信をモニタリングするためのミラーポートを設け、ミラーポートを通じて受動的にセキュリティ監視をおこなう仕組みです。

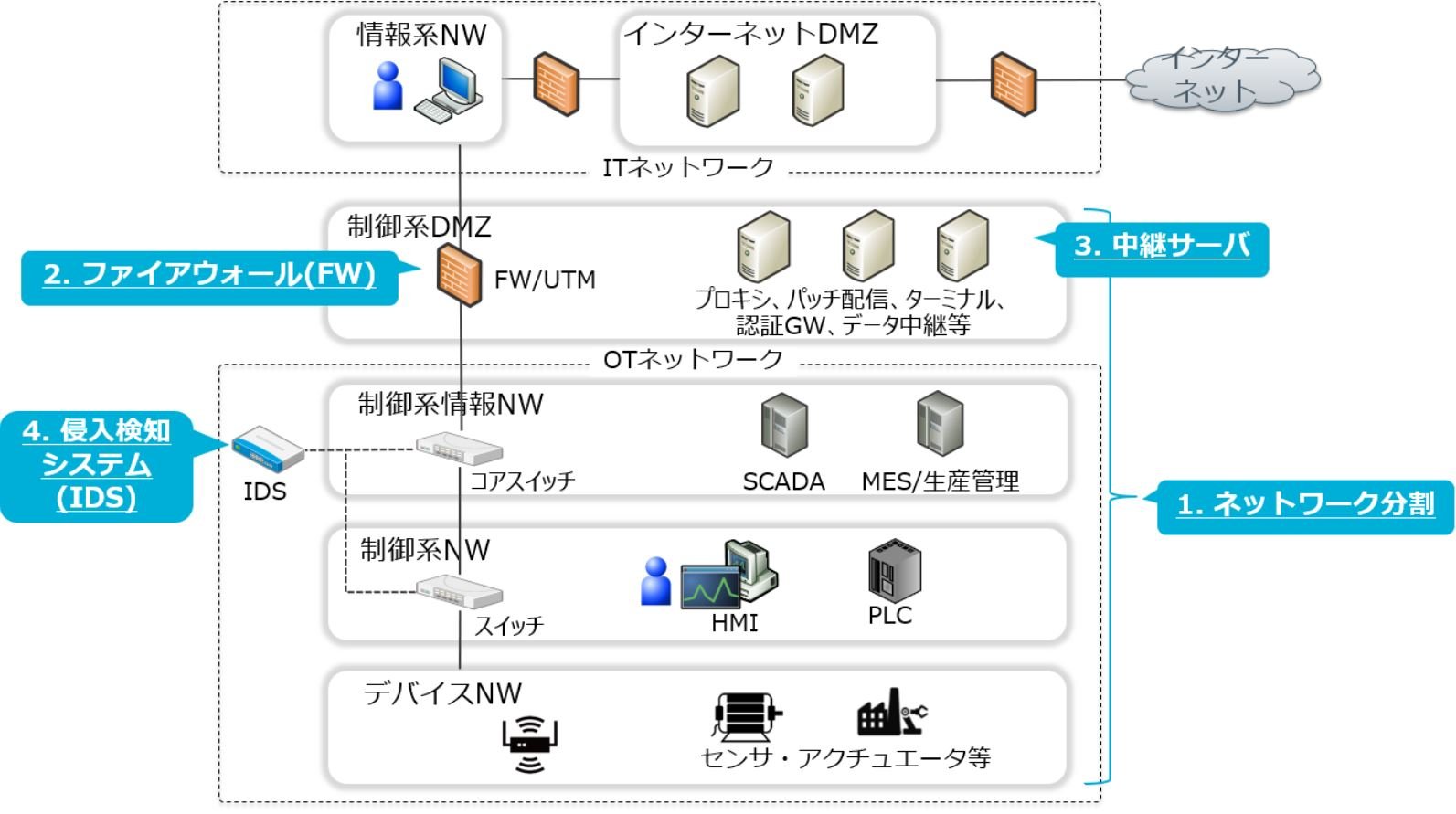

OT向けIDSの設置場所

可用性が重視される産業用ネットワークでは、そもそもユーザーによる自由な通信が許可されておらず、ITネットワークや外部ネットワークとの通信境界はファイアウォール(IDS機能を有したUTMを含む)によって必要最小限の通信に限定されている場合が一般的です。そのためOT向けIDSは主に産業用ネットワークの「中心」となる個所に接続されます。

加えて、産業用ネットワークはデバイスを監視、制御するためのネットワークであるため、それらの通信が正常であることをモニタリングする必要があります。ネットワークの中心部でそれらの通信を十分にモニタリングできない場合は、それらの通信がモニタリングできる個所にも接続されます。

OT向けIDSの機能

OT向けIDSは主に3つの機能を有しています。

機能① 資産・通信の可視化

1つ目は「資産・通信の可視化」です。特に産業用ネットワークは長期間の運用や増改築によってブラックボックス化している場合も多いため、多くのOT向けIDSは資産・通信を可視化する機能を持っています。

この機能は、制御通信プロトコルを解析して通信トラフィックに含まれるデータから資産の属性情報(メーカー名、機種名、ファームウェアバージョン等)を収集します。産業用ネットワークのセキュリティ向上施策の検討に繋げられるため、まずはこの機能を優先して導入製品を検討される場合もあります。

機能② 異常検知・解析機能

2つ目は「異常検知・解析機能」です。正常時には発生しない異常通信を検知するために、ネットワークプロトコル仕様の観点や、制御通信コマンドから異常を検知する仕組みや、正常時の通信を学習させてベースラインとし、ベースラインから逸脱する通信を異常通信として検知する「アノマリ型」と呼ばれる仕組みが主に用いられます。

アノマリ型の仕組みは、データベースに登録されている不正パターンに一致する通信を検知する「シグネチャ型」の仕組みと比較して、未知の攻撃に対して有効です。しかしその反面、誤検知が発生しやすくなるため、異常通信として検知された原因を確認するための解析機能も重要となります。したがって、多くのOT向けIDSは設定上の問題を検知する機能も備えています。

機能③ イベント管理

3つ目は「イベント管理」です。ダッシュボードを通じた通信トラフィックやセキュリティ状況の可視化、アラートに関連する発生事象の調査、運用者や他システムへのアラート通知・API連携、レポート作成などの機能を有しています。

継続的にOT向けIDSを運用していく上では、検知したアラートにすばやく対処し、効率的なセキュリティ運用を実現するために、イベント管理機能の使いやすさが求められます。

おわりに ~セキュリティ対策のファーストステップ~

IDSは既存のシステムに影響なく導入可能であるため、最初に導入する技術的対策として選択される場合も多く、特にOT向けIDSは可視化機能を有しているため、その他のセキュリティ施策を検討する上でも有用です。

弊社においても、OTネットワーク向けIDSの導入支援をおこなっています。IT部門の方主導で産業用ネットワークに対する「情報セキュリティ対策を進めたい」とお考えの方、お悩み事を含めてぜひご相談ください。

<SCADAfenceプラットフォーム>

https://www.nri-secure.co.jp/service/solution/scadafence.html

◇シリーズ:【徹底解剖】工場セキュリティ

第1回 工場セキュリティ概論~オフィスネットワークと産業用ネットワークの見えない壁~

第2回 工場セキュリティ対策のポイント(前編)|”現状把握”が最初の一歩

第3回 工場セキュリティ対策のポイント(後編)|「構成情報管理」の効率化が鍵