.png?width=1280&name=Secure%20SketCH_%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E5%AF%BE%E7%AD%96%E3%81%AE%E3%83%9D%E3%82%A4%E3%83%B3%E3%83%88(%E5%BE%8C%E7%B7%A8).png)

本記事は、全4回にわたって連載する「【徹底解剖】工場セキュリティ」の第3回目になります。前回は工場の制御システムのセキュリティ対策は、現状把握からはじめて制御システム固有のリスク分析を行うこと、工場の現場に受け入れられるルールを策定すること、工場セキュリティではネットワーク対策が有効であること、などを解説しました。

第3回目の本記事では前回に引き続き工場セキュリティ対策のポイントについて、「ツール」の有効活用と、「CSIRT」構築の要点などの観点で解説します。

セキュリティ運用の第一歩は”構成情報管理”

制御システムに関するルールが発行されセキュリティ対策の運用段階へ移行した際に、最初に実施すべきなのは「構成情報管理」です。

世間を大きく騒がせたWannaCryのようなワーム型ランサムウェアへの対応として、緊急の「パッチ適用」の指示が制御システム管理者宛にもあったと思います。その際に制御システムの管理者は、構成機器が今どこに設置され、どのソフトウェアのバージョンで稼働しているかを直ぐに回答できるでしょうか?

このような制御システムに対する緊急の対応指示は今後も起こりえます。どの機器が対象でどこに設置してあり、影響範囲をすぐに回答できる状態にすることが運用の第一歩になります。

構成情報管理の難しさ

IT環境ではIT資産管理ツールを使って、構成情報を自動的に収集することが一般的です。それに対して工場などのOT(Operational Technology)環境では、IT資産管理ツールの利用は、ネットワーク負荷などによるシステムの「可用性」への影響が懸念されます。そのため構成情報管理台帳に沿って手作業で棚卸が実施されてきました。

しかしながらFA(Factory Automation)の現場では、生産ラインの変更などによって頻繁に構成が変わるため、最新の構成情報状況を把握することは容易ではありません。また、生産データの活用などを目的としてシステムのインダストリアルIoT化が進むことによって制御システムがより複雑化しつつあるため、現状を把握することがより難しくなっているのです。

「ネットワークパッシブモニタリング」による構成情報管理

OT環境では「可用性」が重視されるため、生産設備の稼働に影響を与えずに構成情報を収集するために、OT向けIDSを用いたネットワークパッシブモニタリング(受動的な監視)が有用です。

これは、ネットワークスイッチのミラーポートを通じて、ネットワークを横からモニタリングするもので、後付けで導入することが可能です。通信そのものを遮ることなく、可用性への影響がない構成です。

ここにきて多くのOT向けIDS製品(SCADAfenceなど)が出てきていますが、これらはOT特有のプロトコルにも対応しており、構成情報・通信を可視化する機能を備えているため、OT環境の構成情報管理の一助として活用することができます。

構成情報管理手法の組み合わせ

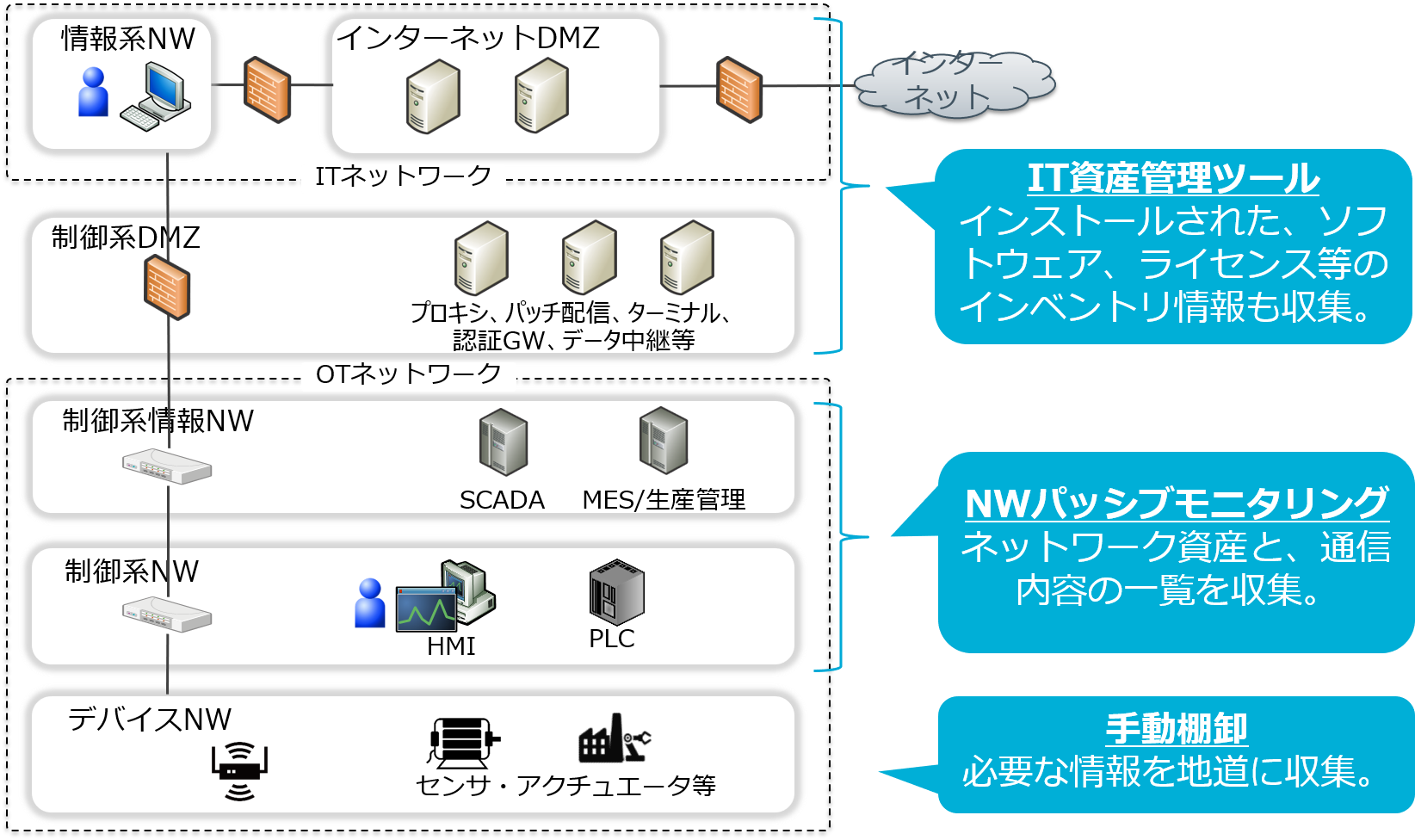

しかしながら、可用性に関するシビアな要件や、IT資産管理ツールが対応できない通信も利用されるといったOT環境の特徴から、一つのツールで全ての構成情報を管理することは現実的ではありません。構成情報の種類に応じたツールや管理したい情報を踏まえて、下図のように複数の手法を組み合わせる必要があります。

図. ネットワークごとの構成情報把握手法の例

ツールを入れて終わりではなく、最後はやはり「人手」に頼ることは避けられません。オフィスネットワーク同様に、EUC(End-User Computing)で独自に構築されたものやLAN・ネットワークにつながっていない古い機器など拾いきれないものがあります。工場は敷地が広く、体力的にもかなりきつい作業となりますが、地道で泥臭いアプローチが欠かせないと言えます。

OT領域におけるCSIRTについて

構成情報管理と同じく運用段階において検討が必要であるのが、工場・プラント内でインシデントが発生した際に、どう対処するのか、またインシデントを予防するための事前対応をどう行うのか、といういわゆる工場・プラントのOT領域における「CSIRT活動」についてです。

実施内容自体はIT領域のCSIRT活動と大きな違いはありませんが、OT領域特有の考慮が必要です。主なポイントを3点ご紹介します。

POINT①:生産・製造系部署を巻き込んだ体制構築

通常、IT領域のCSIRTでは、主に情報システム部門等が中心となって構成されています。一般的に情報システム部門はその名の通り、社内の情報システムが担当であり、工場・プラントにある制御システムは担当外であることが多いです。

よって、情報システムで検討してきたCSIRT活動をそのまま工場に展開しようとしても、これまで担当外であった制御システムを対象とすることとなり、情報システム部門としては、制御システムに関する知識やノウハウもない、またこれまで工場・プラントの現場との業務接点もない等、出だしからつまずくことが多く、情報システム部門だけの対応では限界が出てきます。

このことから、OT領域におけるCSIRT活動を進めるにあたっては、検討段階から制御システム等、工場設備を担当する生産・製造系の部署を巻き込んだ体制が必要になってきます。

POINT②:可用性を意識した現場との役割分担

本連載の第1回でもお伝えした通り、OT領域では、IT領域以上に「安全性」や「可用性」がセキュリティ面でも重視されます。

例えば脆弱性対応を行う際、その脆弱性への対応要否はCSIRT事務局としての本社側が判断します。ただ、実際に現場の機器に脆弱性対応パッチの適用できるかどうか、生産・製造設備の稼働状況に影響がないのか等の判断は、現場の設備状況を詳細に理解した現場部門が行う必要があります。仮に、パッチ適用が難しい場合は、生産に影響が出ない範囲で外部連携機能を一時的に利用停止する等、暫定対処策を現場の方も巻き込んで検討していきます。

このように可用性を担保してセキュリティ対応を行っていくためには、対応要否はCSIRT事務局(本社)で判断し、可用性を担保した可否判断は生産・製造現場の方で判断するといった役割分担で、本社と現場が連携しながら、進めていく必要があります。この観点を意識しつつ、CSIRTとしての各種活動における役割分担を進めていくのがよいでしょう。

POINT③:構成情報の把握から始める

OT領域におけるCSIRTの体制や役割を整えたら次に何をしていけばよいのでしょうか。それは、繰り返しになりますが、やはり「構成情報の把握」から始めるべきでしょう。工場における構成情報管理の詳細については、上述の通りですが、やはりOT領域に関するセキュリティの運用面においては、この「構成情報の把握」を地道に進めていくことが肝となります。

おわりに

第2回、第3回の連載では、制御システムのセキュリティを自社に導入する手順とセキュリティ対策のポイントを記載しました。

OTのセキュリティ対策は、どこから手を付けていいかわからず、困っている企業が数多くありますが、当社では、まずは本記事で解説したステップを、この順番で段階的に実施していくことを推奨します。

顕在化したリスクに対して、一つずつ対応していくことも必要です。しかし、場当たり的に対策を実施しても対症療法にとどまるため、対策に抜け漏れが生じたり、後付での対策を次々に打たざるを得なくななったりと、現場部門の負荷が高くなります。たとえ一時的に負荷がかかることになっても、地道に「構成情報の管理」を進めていくことが王道であると言えます。

第4回の連載では、こうしたアプローチを進めた後の、産業用ネットワークにおける「攻撃の検知」についてお伝えします。

◇シリーズ:【徹底解剖】工場セキュリティ

第1回 工場セキュリティ概論~オフィスネットワークと産業用ネットワークの見えない壁~

第2回 工場セキュリティ対策のポイント(前編)|”現状把握”が最初の一歩

第4回 工場セキュリティ実践編|サイバー攻撃はネットワークで検知せよ