近年の新型コロナウイルスの猛威により企業にはテレワークが推奨されるようになりました。多くの企業が構成変更し、リモート環境から社内の本番環境やクラウド上のリソースにアクセスできるよう対応/検討してきたと思います。これらの取り組みの中で、今まで社内限で使用していた管理者権限のID/パスワードをどのように管理するのかといった議論もあったのではないでしょうか。

通常使用する一般的なIDとは異なり強力な権限を持つ管理者のID は「特権ID」と呼ばれ、OSやシステムのインストール時にデフォルトで存在します。Unixではroot、WindowsではAdministratorが特権IDとして該当しますが、これらはその強力な権限ゆえに慎重に管理する必要があります。

皆さんの組織では、これら強力な権限を持つ特権IDをどのように管理していますか?PCI DSSのガイドラインでは、「要件8: システムコンポーネントへのアクセスを識別・認証する」と定義されており、IDの共有を禁止し、ユーザに一意のIDを割り当てることが求められています。

これらガイドラインやルールに従ってしっかり管理されている組織もある一方、限られたチームや担当者しか使用しない本番環境で、1人1つの特権IDを割り振るのはかえってID管理が煩雑になるため、特権IDを共有しているチームもあると思います。また、ユーザ単位ではなくユーザが紐づくグループやロール単位の権限を管理しているため、実際には本番環境にアクセスしない人にまで過剰な権限を付与してしまっている組織もあるのではないでしょうか。

このような通常のIDとは異なる特権IDの管理はどのように行えばよいのでしょうか。

本記事では特権IDにおける「ID管理方式の差異」に特に着目し、手動運用における長所・短所を踏まえた特権ID製品選定時の検討ポイントをお伝えします。

特権ID管理の「ID管理方式の差異」とは

はじめに特権IDの管理方式について整理していきます。

皆さんの会社はどの特権ID管理方式?

まずは、特権IDの管理方式はどのような種類があるのでしょうか。

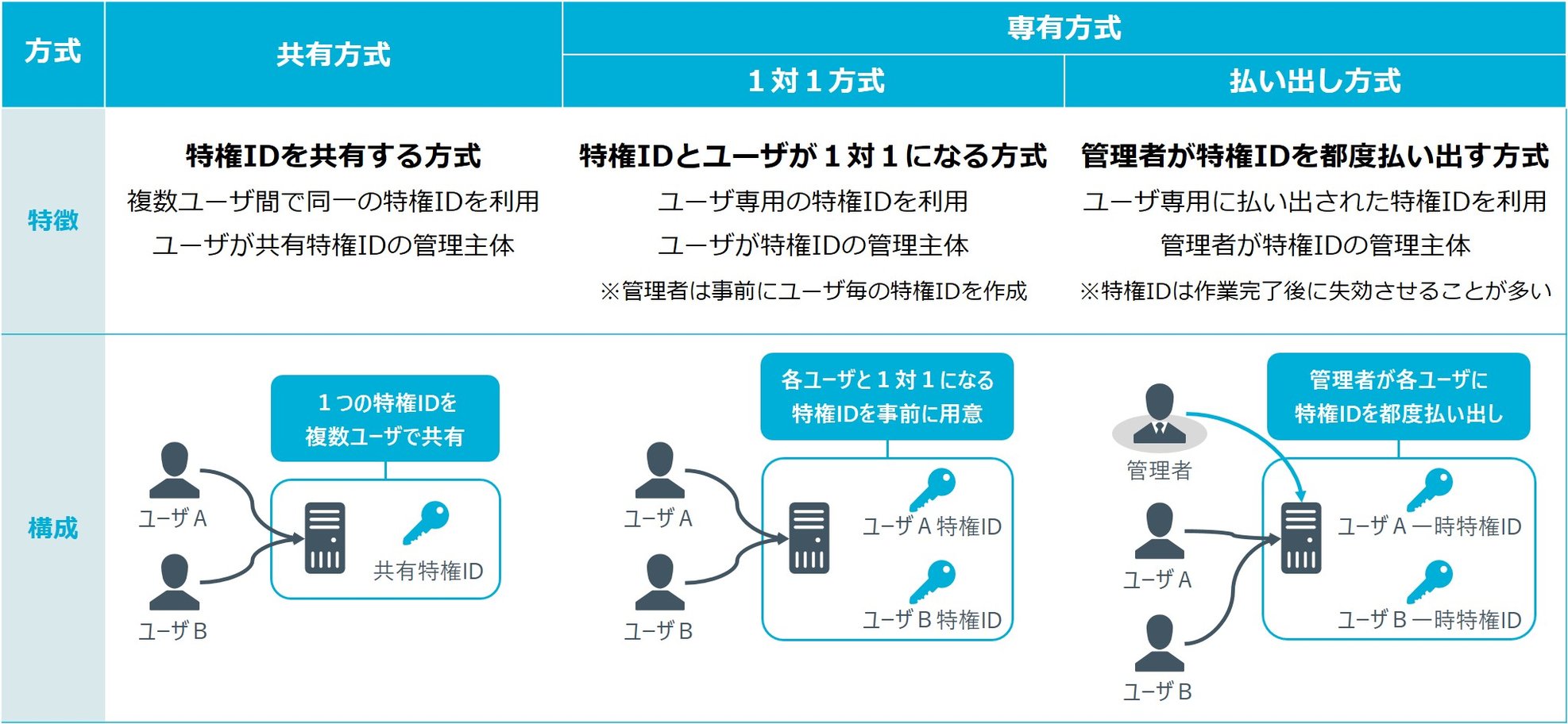

SaaS市場の盛り上がりによってクラウドサービスの利用が増え、IdP連携によるSSO実現等で様々な管理方法が考えられますが、特権IDの手動運用における管理方式は大きく2種類に分類できます。「共有方式」と「専有方式」です。

- 方式①:共有方式

共有方式は複数のユーザで特権IDを共有する方式で、特権IDの管理主体がユーザであるのが特徴です。

特権IDは通常のユーザよりも強力な権限を所持しているため、権限を付与するIDの数を最小限にとどめたい、複数のユーザに管理者権限を間違えて付与したくない、といったユーザの要望に対して対応できる方法です。

OSなどにデフォルトで組み込まれている管理者IDは意識的に削除や利用停止しなければならないため、環境構築時に使用したデフォルトの特権IDをそのまま運用で使用しているケースが該当します。

方式②:専有方式(1対1方式、または、払い出し方式)

専有方式はユーザ毎に専用の特権IDを作成・管理する方式で、「1対1方式」と「払い出し方式」に二分できます。1対1方式は特権IDの管理主体がユーザであるのに対し、払い出し方式は管理主体が管理者であるのが特徴です。

払い出し方式は1対1方式と比べて特権IDのライフサイクルに違いがあります。

払い出し方式はユーザの要望に応じて都度特権IDを払い出し、作業完了時に削除するため、1対1方式と比べて特権IDが存在する時間が限定的であるのが特徴です。

共有方式では社内で規定されたガイドラインで禁止されていることがあるため、多くの企業が専有方式で運用を回しているのではないでしょうか。

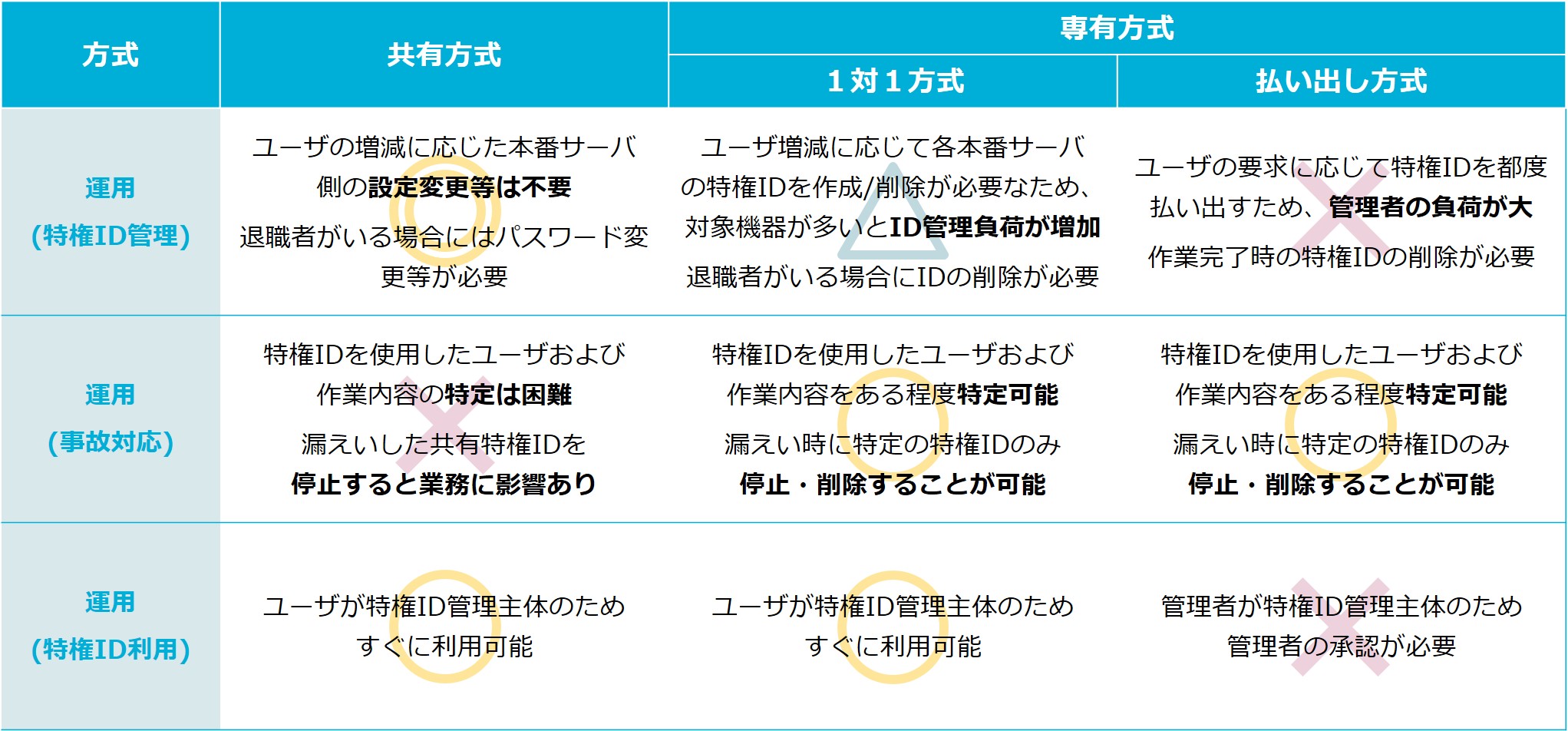

図1 ID管理方式の差異

図1 ID管理方式の差異

皆さんが普段利用している特権IDはどちらのタイプで管理されていますでしょうか。

しっかりガイドライン通り管理できている組織もあれば、一部環境においては複数の管理方式が混在している組織もあると思います。

まずは、皆さんが所属する組織での特権ID管理方式をきちんと把握しておくことが大切です。

セキュリティ対策としてはどれがいいの?

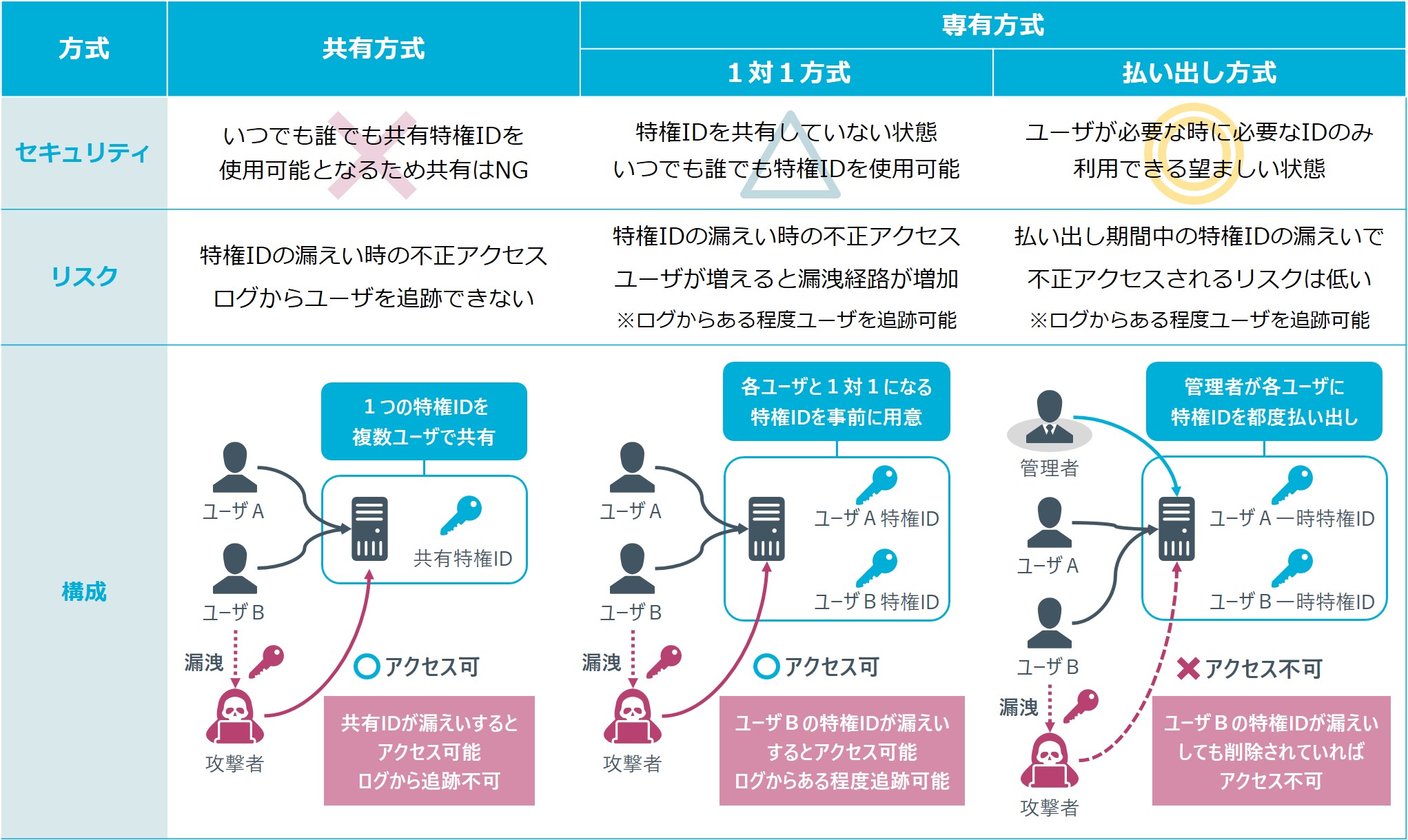

次にこれらの管理方式をセキュリティの観点で整理します。ポイントとしては2つあります。

ポイント1: セキュリティは十分か

2つの方式の中で最もセキュリティが低いのは共有方式です。

すでにご存知の方もいると思いますが、IDの共有はセキュリティの観点からガイドライン等で禁止することが多い事項です。その背景として、共有IDを「誰が」使用したのかが不明になることはもちろんのこと、共有IDが漏洩した場合の対応(例えばIDの停止または削除、操作したログの内容調査等)に対する影響が大きいことがあげられます。

一方で専有方式はユーザ毎に特権IDを作成する方式のため共有方式と比べて安全といえます。ただし1対1方式の場合には特権IDをユーザ自身が管理するため、ユーザが増加すると特権IDが漏洩する経路を増やすことにも繋がります。また払い出し方式は管理者がユーザの要望に応じて都度特権IDを払い出すため、これらの方式の中で最も安全な方法です。

特権IDの管理は管理者側が制御可能で、ユーザも特権IDが払い出されている間のみ使用し使用完了後に管理者側で削除するため、ユーザ側の特権IDの紛失による攻撃者からの不正アクセスの可能性も低減できる一番セキュリティが高い方式になります。

ポイント2: リスクが許容範囲か

管理方式を通して共通にいえることは不正アクセスされるリスクはあるということです。

共有方式は、特権IDが常時使用可能であるため漏洩した場合に攻撃者から不正にアクセスされるリスクと、「誰が」操作したかを特定できないためインシデント発生時の調査が難航するリスクがあります。

一方で専有方式は、1対1方式か払い出し方式かによって多少の差異がありますが、ユーザと特権IDが1対1の関係であるため「誰が」操作したのかの特定は可能であり、共有方式と比べてインシデント対応(特権IDの停止または削除、ログ調査等)をしっかり実施できます。ただし、1対1方式の場合には特権IDの管理がユーザ側で行われるため、多くの方がしっかり特権IDを管理していたとしても、そのうちの誰か1人が漏洩してしまうと攻撃者から不正にアクセスされるリスクがあります。

最後に払い出し方式は、特権IDが漏洩するリスクはありますが、リスクが顕在化するのが払い出し期間のみと限定できるため不正アクセスされる可能性を低減できるのが特徴です。

図2 セキュリティ観点とリスク

図2 セキュリティ観点とリスク

それぞれ方式を比較するとセキュリティの観点では払い出し方式が最も対応しやすいことがわかりました。では特権ID管理の方法として払い出し方式を採用すればよいのでしょうか?次に実際に運用を考慮した場合にどうなるか見ていきます。

運用を考えるとどれがいいの?

それぞれの管理方式について運用観点で担当者への負担はどの程度なのか、インシデント発生時の対応が可能かについて整理します。ポイントとしては次の2つです。

ポイント1: 管理者への負荷は許容範囲か

すべての管理方式で共通して言えることは、退職者やチームを離れる人がいる場合やユーザの作業が完了した場合には、特権IDの削除やパスワードを変更する運用が必要になるということです。この運用が存在しないと不要な特権IDが常時使用可能な状態が継続し、特権ID漏洩を起因とした不正アクスや情報漏洩等のインシデントが発生する可能性が高くなります。

個別に見ていくと共有方式は他の方式と比べてそこまで運用に負荷はかかりません。共有特権IDの公開範囲を限定したり共有方法を考慮したりする必要がありますが、最小限の対応で運用を回せます。

一方で、1対1方式はユーザの増減に合わせて、特権ID管理を発行する運用が必要です。ユーザの増減に応じて各システムで使用する特権IDを作成・削除する必要があるため、サーバの台数が多い場合には運用担当者に大きな負荷がかかります。

また、払い出し方式はユーザからの要望に都度特権IDを払い出し、作業完了後に払い出した特権IDを削除する運用を都度回す必要があり、管理者への負担が特に大きくなります。

ポイント2: インシデント発生時の対応が円滑に行えるか

共有方式は特権IDを「誰が」使用したのか特定できないため、ユーザや作業内容を特定することが困難です。また問題となっている特権IDを停止や削除すると、その特権IDを使用している全てのユーザに影響があることに注意が必要です。

専有方式は、基本的にユーザと特権IDが1対1であるため、特権IDを「誰が」使用したのか、どのような操作したのかについてはある程度追跡可能です。問題となっている特権IDを停止や削除しても、その特権IDを利用しているユーザのみに限定されます。

図3 運用の観点

それぞれの管理方式を運用の観点で整理し、各方式の特徴を説明いたしました。

セキュリティを考慮すると払い出し方式が最もよく、運用面を考慮すると共有方式が最もよいが、それぞれの長所・短所を考慮し最もユーザの動きが少ないのは1対1方式であることをご理解いただけたと思います。

ここまで手動で特権IDを管理する場合の方式を整理しました。ではこれらを手動ではなく特権ID管理製品を導入した場合どうなるのか、選定時にどのような考慮ポイントがあるのかを次に見ていきます。

特権ID管理製品を使ってみよう

管理するサーバの数やシステム管理者の数、リモートアクセスの機会の増加などに伴い、共有方式、専有方式のどちらの方式でも手動運用で厳格に管理するには限界があります。

またガイドラインやルールではしっかり決まっているものの、実際にはシステム毎に特権ID管理方法がバラバラになっているケースもあるのではないでしょうか。そういった場合、管理負荷を減らし統制を強化するのには特権ID管理製品の導入が有効です。

ここからは特権ID管理製品を導入するメリット、および、特権ID管理製品の選定ポイントについて解説します。

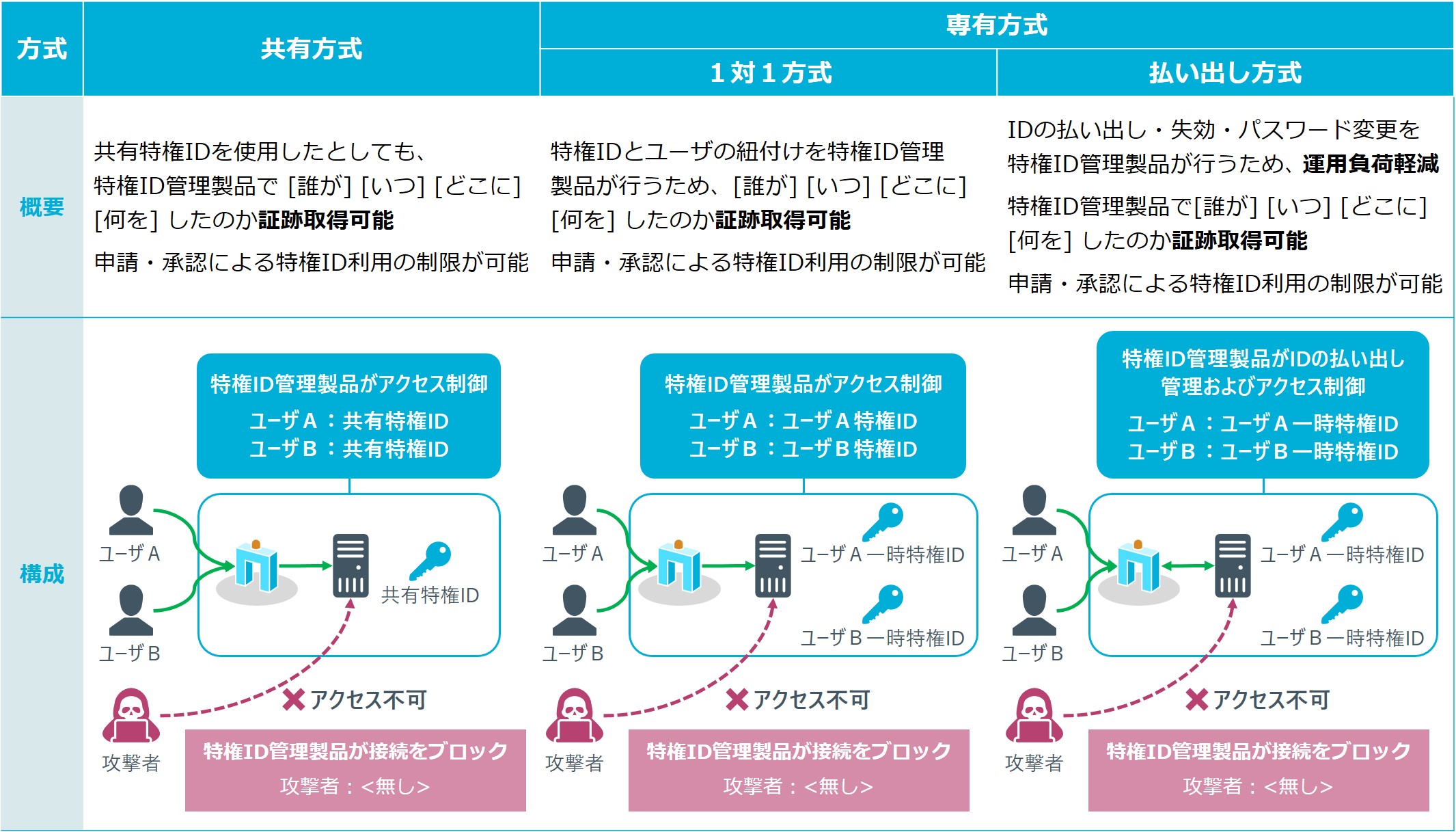

特権ID管理製品を導入するメリット

特権ID管理製品を導入すると、基本的に今回整理した各管理方式の長所を引き継いだまま弱点を克服できます。

共有方式では、「誰が」使用したのかが不明になるという短所がありました。特権ID管理製品がユーザと本番サーバの間に入ることで、どのユーザが共有特権IDを使用したのか、またどのような操作を実施したのかを管理できるようになります。

次に1対1方式の場合、管理サーバが多いとユーザの増減に伴ってID管理負荷が増加するという課題がありました。特権ID管理製品は「ID棚卸し」機能を保持していることが多いため、特権IDの削除漏れが無いかどうかを一括で確認し運用の負荷を下げることが可能です。

最後に払い出し方式の場合、ユーザの要望に対して都度一時的な特権IDを払い出し、完了後に削除するという管理者への負担が非常に大きいという課題がありましたが、特権ID管理製品を導入することで要望に応じて自動で特権ID/パスワードを払い出し、自動で削除することが可能になります。

図4 特権ID管理製品の適用

特権ID管理製品を導入することで、手動運用の課題も解決できることがわかってきました。

では製品検討時にはどのようなことに気をつければよいのでしょうか。

特権ID管理製品の選定ポイント

ポイント1: 既存のID管理方式を吸収できるか

特権ID管理製品選定時には既存環境で運用しているID管理方式を製品に適用できるかを確認する必要があります。

既存の専有方式をそのまま特権ID管理製品で実現したい、共有方式や専有方式が混在している環境を特権ID管理製品で一元管理したい、といったように現在の運用をなるべく変えずに製品を適用したい方もいると思います。

あるいは、現在は共有方式で運用しているものの、今後は払い出し方式を採用しセキュリティを向上したいという要望もあるかもしれません。これら実際の運用状況や実現したい管理方法の要望に対し、特権ID管理製品がどこまで吸収できるかが製品選定のポイントとなります。

ポイント2: 導入前の作業があるか

特権ID管理製品を選定する際の2つ目のポイントは導入前の作業があるかです。

全ての方式を吸収できる特権ID管理製品であれば問題ありませんが、中には共有方式のみ、もしくは専有方式のみに対応している製品もあるため注意が必要です。

例えば、共有方式で運用している環境において1対1方式に変更して導入する場合、共有IDを廃止し各ユーザに環境毎の特権IDを付与する作業が必要なため、製品導入時の負荷が増えます。

他にも、1対1方式で運用している環境において払い出し方式に変更して特権ID管理製品を導入する場合、初めに全環境から現在使用している特権IDとユーザの棚卸が必要になります。

スモールスタートで始めたい、しっかり設計してから始めたいと要望は様々ですが、特権ID管理製品導入前に実施する内容を確認すること、またその内容が許容範囲かを確認するのがポイントになります。

【徹底比較】特権ID管理製品の選定ポイント|方式ごとの長所・短所とは?

おわりに

ここまでで特権IDの管理方式について、様々な観点でどのような影響があるのかを見てきました。どの方式も手動運用では長所・短所があり、特権ID管理製品を活用すればそれぞれの短所を補えることをご理解いただけたかと思います。どの特権ID管理製品が皆様の管理しているシステムに最も適合するかは、既存の管理方式や、実現したいこと、コスト感で異なります。是非今回整理したポイントを踏まえて、特権ID管理製品を導入する際の一つの指標にしていただければと思います。

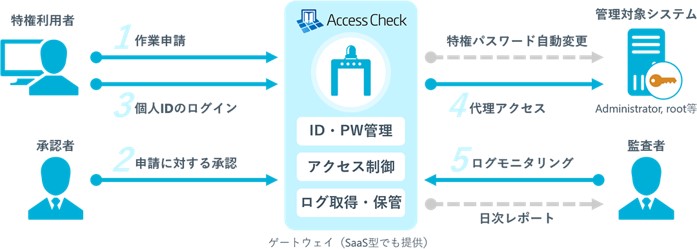

SecureCube Access Checkについて

NRIセキュアでは、特権IDに対するアクセス制御とログ監査、申請・承認、証跡確認を短期間・低コストで実現できる特権ID管理ソリューション「SecureCube Access Check」を提供しています。

また情報セキュリティ専門企業として、今回整理した「共有方式」「専有方式」のどの方式にも適用できるゲートウェイ方式を15年以上前から製品に取り込み、時代の流れやお客様のご要望に応じて積極的に機能を拡充しています。

特権ID管理製品を検討しており決め手にかけている方、懸念点がある方、さらに詳しく説明を聞きたいという際は、お気軽にNRIセキュアまでお問い合わせください。

SecureCube Access Checkの特長

・特権ID管理に必要なすべての機能をオールインワンソリューションで提供

・導入・運用・保守が容易なゲートウェイ方式で提供しエージェントの配布が不要

・小規模から大規模環境へも柔軟に対応可能

・監査業務を効率化する監査支援機能の提供