昨今、新サービスの開発や大幅な生産性向上などの事業環境の変化に合わせて多くの業務を、外部に委託する企業が増えており、委託先・取引先の脆弱性を突いたサイバー攻撃も増加しています。今や委託先・取引先企業のセキュリティ統制が経営課題なっていますが、その一方で、これらへの対応はリソース上難しい、どのように運用すればよいかわからない、というセキュリティ担当者様も多いのではないでしょうか。

そこで本記事では

-

最近の委託先・取引先を狙ったセキュリティ被害事例

-

「セキュリティ実態調査2022」からみる日本企業のセキュリティ動向

-

サイバーセキュリティ経営ガイドラインの改訂方針

⇒サイバーセキュリティ経営ガイドライン Ver3.0の公開(2023/3/27更新)

という3点を踏まえて、委託先や取引先のセキュリティ管理について企業が抱える実態を整理しつつ、今後どのように企業がサプライチェーンの統制を図るべきか解説します。

最近の委託先・取引先を狙ったセキュリティ被害事例

実際に委託先・取引先を起因としてセキュリティインシデントが発生し、委託元企業が被害を受けるケースが多発しています。

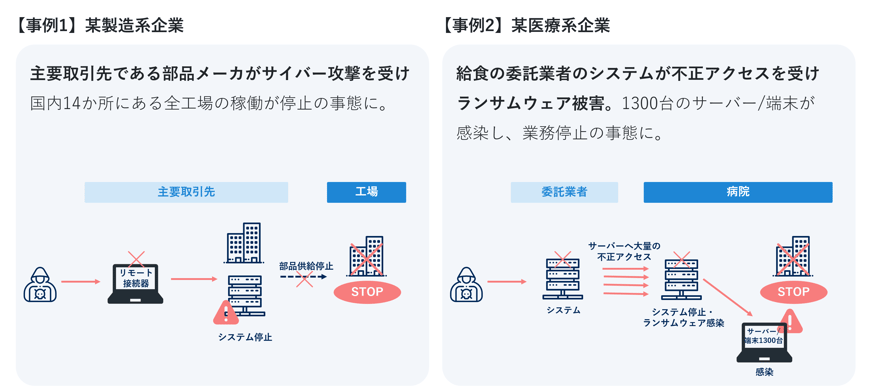

まず2022年2月、某製造系の企業では、主要取引先である部品メーカの不正アクセスを起因として、国内14か所にある全工場停止の事態が発生しました。この不正アクセスは、リモート接続機器の脆弱性を突いたものでした。皆さんも記憶に新しく、印象に残っている事例ではないでしょうか。

また2022年10月末、某医療センターでは、保有するサーバー及び端末の半数以上にあたるおよそ1300台が、ランサムウェアに感染し、電子カルテなどが暗号化され、外来診療や各種検査など業務の大半が停止しました。原因は、給食の委託業者のシステムへの不正侵入でした。システム復旧され業務が完全再開したのは発生から約2か月後の、2023年1月でした。

また本件を受けて厚生労働省は、医療機関等におけるサイバーセキュリティ対策の強化について、注意喚起を出しています。

図1:昨今のセキュリティ脅威動向 図解

直近の委託先・取引先を狙ったセキュリティ被害事例の特徴をあげると以下です。

・攻撃者は標的となる企業に直接攻撃するのではなく、セキュリティの手薄な委託先・取引先を通じて不正に侵入するサイバー攻撃が多発している。

・単なる情報漏洩ではなく、事業継続性に関わる事故が多発している。

どちらの企業も、恐らく自社については万全なセキュリティ対策を行っていたかと思いますが、委託先企業のセキュリティの穴が引き金となり、事業継続に支障をきたす事態となったのです。「鎖の輪の強度は一番弱い輪で決まる」という考えの通り、委託元企業はビジネス上関連する企業全体のセキュリティ水準を上げるための活動が今後ますます重要視されるでしょう。

「セキュリティ実態調査2022」からみる日本企業のセキュリティ動向

当社が毎年実施している情報セキュリティ実態調査の結果を踏まえ、昨今の日本企業のセキュリティ動向を考察します。なお本調査は2022年度で20回目の調査となり、本年2,877社(内、日本企業1,800社)の企業様に調査協力をいただきました。ご協力いただいたみなさま、改めて御礼申し上げます。

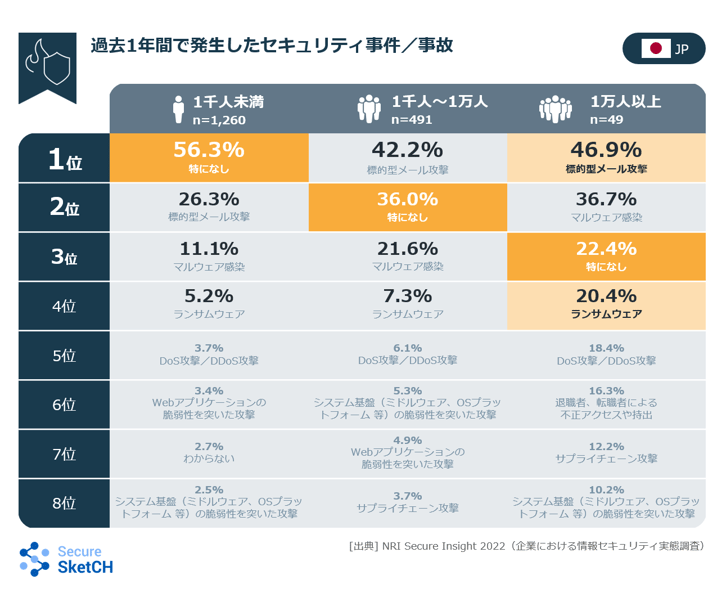

企業規模問わず、「標的型メール」や「ランサムウェア」が増加

過去1年間で発生したセキュリティ事故の中で、企業規模を問わず増加傾向にあったのは「標的型メール」と「ランサムウェア」でした。これはサプライチェーン攻撃でよく使われる攻撃です。

図2:過去一年間で発生したセキュリティ事件/事故(弊社実態調査結果)

また企業の従業員規模が小さくなるにつれて「特になし」の回答率が増加していました。これはSOC・CSIRTといったセキュリティ対応態勢が整備されていない中小企業が多く、中小企業はサイバー攻撃を検知できていない可能性が高いと推察します。

なお最近は、OSINT(オシント)を活用したサイバー攻撃が増加しています。皆さま耳にしたことはありますでしょうか?

-

OSINT(オシント)とは?

-

「オープン・ソース・インテリジェンス」の略で、一般公開されているあらゆる情報を収集・分析し、独自の情報を得る手法で、近年サイバー攻撃に対する防衛力の判定にも活用されています。

-

例えば、OSINTで意図せずに公開されてしまっている内部データや個人情報を収集し、ターゲットとなる企業に属している方のメールアドレスに対して、悪意のあるメールを標的企業に送り付ける(=標的型メール攻撃)という流れです。

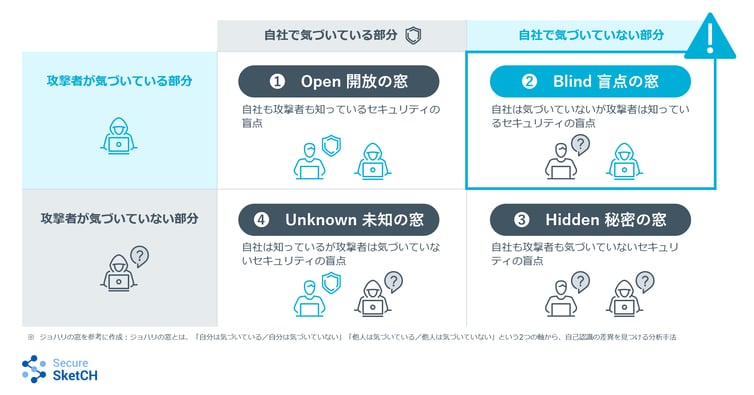

注目すべきポイントは、攻撃者は闇雲に攻撃しているのではなく、OSINTツールなどで十分に偵察をしてから攻撃を仕掛けているのです。

その点を踏まえると、企業も攻撃者と同じ視点で自社及びサプライチェーンを定期モニタリング・管理し、自社で気づいていないが、攻撃者が気づいている“セキュリティの盲点”を見つけ、即座に対応することが非常に重要となります。

図3:サプライチェーン統制で重視すべきセキュリティの盲点

・攻撃者は闇雲に攻撃しているのではなく、OSINTツールなどで十分に偵察してから攻撃を仕掛けている

・意識すべきは、自社で気づいていなくて、攻撃者が気づいている“セキュリティの盲点”

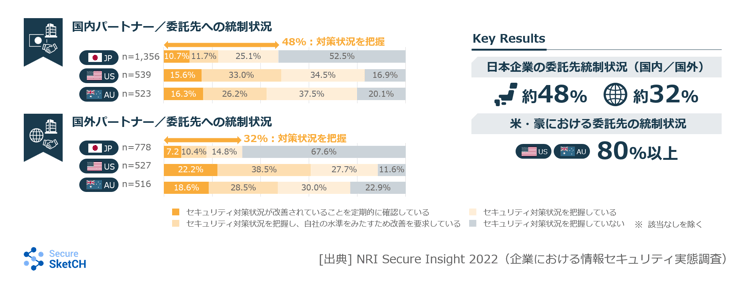

日本企業の半数以上が、国内/国外の委託先管理ができていない

そんな中、実際に日本企業の国内外の委託先管理の対応状況はどうでしょうか。結論、半数以上が委託先管理を実施できていないという結果と同調査でわかりました。一方で米豪では対策状況の把握の比率が8割を超えています。

図4:日本企業の半数以上が、国内/国外の委託先管理ができていない。(弊社実態調査結果)

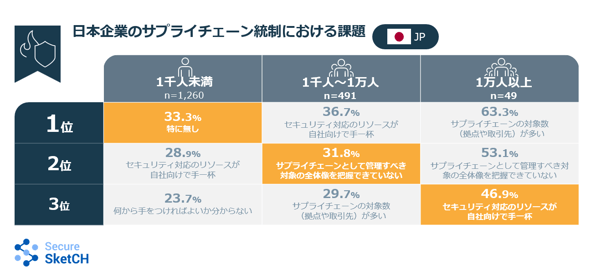

では、日本企業のサプライチェーン統制において、何が課題なのでしょうか。

まず、従業員数が1万人以上の企業は「対象拠点数が多いこと」が最も多いという結果でした。対して1千人~1万人未満の企業は、セキュリティ対応のリソースが自社向けで精一杯という結果でありました。

図5:日本企業のサプライチェーン統制における企業規模ごとの課題(弊社調べ)

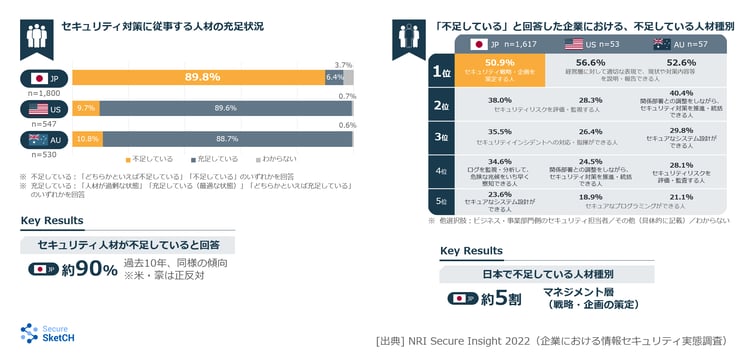

また日本企業のセキュリティ人材の充足割合については、米豪は約90%であるのに対し、日本の約10%という結果でした。なお、不足していると回答した企業における不足している人材において、日本企業は「セキュリティ戦略・企画を策定する人」が最も多い結果となりました。

図6:セキュリテイ人材の充足状況と不足理由(弊社実態調査結果)

委託先管理については「何から始めればよいかわからない」「どうやって評価するか」「どうやって改善してもらうか」など、スキームが確立していない中で進めなければならないため、どうしてもセキュリティ知見だけでなく「企画・戦略を立てられる」レベルの人材が不可欠です。

そんな中、戦略・企画を策定できる人が不足する日本企業は、「評価対象の拡大ができない」「目下(≒自社)の対策のみ」となり、サプライチェーンリスクまで含めて計画的に対応できていないと推察します。

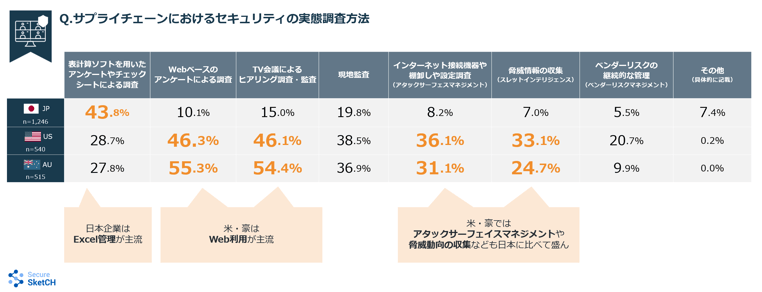

日本企業の管理ツールはExcelが主流

日本企業はリソース不足の課題を抱える一方で、Excelを活用したアンケートベースの管理を行っている企業が多くみられます。一方、米・豪ではWebベースのアンケート調査やTV会議によるヒアリング、またアタックサーフェス※の調査や脅威情報収集による管理が進んでいることがわかりました。

図7:日本企業の管理ツールはExcelが主流(弊社調べ)

-

※アタックサーフェスとは?

-

企業の資産の中でサイバー攻撃を受ける可能性のある領域や資産、またそれらを構成要素のことです。

-

例えば、企業のWebサイトを提供するWebサーバやDNSサーバ、社内ネットワークとの境界であるVPN機器などの「公開サーバ」があげられます。

委託先や取引先に関するアタックサーフェス情報を調査し、改善要請することで、サイバー攻撃を未然に防ぐための予防策となります。

米・豪では、大量の委託先管理を効率的・継続的に実現するために、Webベース、VRM(ベンダーリスクプラットフォーム)ツール(以降「VRMツール」と表記)を積極的に活用しているようです。

米豪ではCISOなどが人材戦略を明確にすることで、トップダウンで自動化・省力化を図っていると推察されます。更に米国・豪州ではジョブ型雇用が主流であり、自社で賄うべきセキュリティ業務が整理されているため、自動化・省力化すべき業務の精査が容易であり、こうした背景が日本の結果との差異を生んでいると推察されます。

日本企業においても、人前提/連携の統制から、仕組みによる持続可能な統制が解決策として考えられますが、セキュリティ人材の不足に悩む日本企業は、一足飛びに自動化・省力化を目指すべきではなく、まずは自社で賄うべき業務の整理や当該業務の定型化・標準化から始めることも肝要です。

サイバーセキュリティ経営ガイドライン Ver3.0の公開

増加し繰り返されるサプライチェーン起因のインシデントを受けて、各種機関がサプライチェーン管理を強く推奨しています。2022年秋、サイバーセキュリティ経営ガイドラインも以下の通り改訂されました。

-

■METI/IPA サイバーセキュリティ経営ガイドライン Ver3.0

→2022年10月改訂案に対する意見公募

→ 2017年11月Ver2.0から、5年ぶりの更新案

■経団連(一般社団法人 日本経済団体連合会)経団連サイバーセキュリティ経営宣言 2.0

→2022年10月2.0版を公開

→ 2018年3月初版から、4年半ぶりに更新

なぜ、同時期かつ約5年ぶりにサイバーセキュリティ経営ガイドラインは更新されたのでしょうか。

それはこの5年間、特に直近1年においてサイバーセキュリティ対策の優先度が著しく高まったことが背景にあります。

実際に「サイバーセキュリティ経営ガイドライン Ver 3.0」では、平成 29 年の Ver2.0 の公開以降、企業のサイバーセキュリティ対策を取り巻く環境の変化が3.0版への改訂背景として記載されており、COVID-19やDXの推進、攻撃対象の拡大、サプライチェーン攻撃の状態化などが変化の要諦と考えます。

-

(一部抜粋)

平成 29 年の Ver2.0 の公開以降、企業のサイバーセキュリティ対策を取り巻く環境においては次のような変化が生じている。

-

・テレワーク等に代表される、デジタル環境の活用を前提とする働き方の多様化

・インターネットに代表されるサイバー空間と、現物の取引を行う場であるところのフィジカル空間とのつながりの緊密化とそれに伴うリスクの顕在化

・情報資産とそれを扱う IT 系の環境のみを守ることから、制御系を含むデジタル基盤を守ることへのサイバーセキュリティの対象の変化・拡大

・ランサムウェアによる被害の顕在化により、企業におけるサイバーセキュリティに関する被害は情報漏えいにとどまらず、企業の事業活動の停止へと影響が拡大

・サプライチェーンを介したサイバーセキュリティ関連被害の拡大を踏まえた、サプライチェーン全体を通じた対策の推進の必要性の高まり

・ESG(Environment, Society, Governance)投資の拡大に伴う、コーポレートガバナンス及びエンタープライズリスクマネジメントの改善に向けた取組への関心の高まり

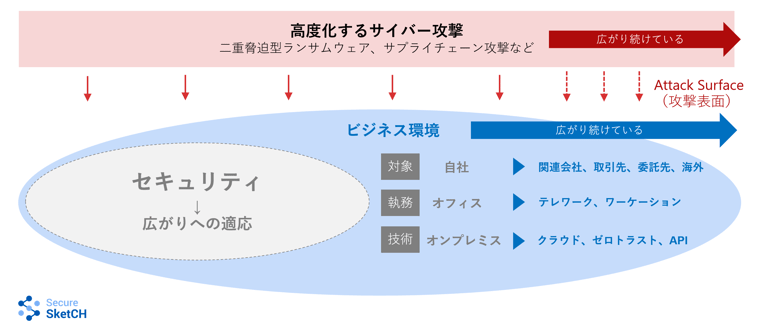

つまり、これまでとは前提条件が変わり、企業のセキュリティ守備範囲も広がっているのです。それに伴い、企業のセキュリティ対策の実装スコープの広げることが必要とされます。そんな中、人材不足を抱える日本企業は、今までのやり方をアップデートし、戦略的な対応をする必要があると考えます。

これまでとは前提条件が変わり、企業のセキュリティ守備範囲も広がっている

図8:企業のセキュリティ守備範囲が日々広がっている

委託先・取引先のセキュリティ統制を企業はどのように実施すべきか

自社に連なる関連企業のセキュリティ統制に、色々な課題・要請があるなかで、今後企業は、なにを、どうしていくべきなのでしょうか?前述した内容を踏まえると、3つのステップが考えられます。

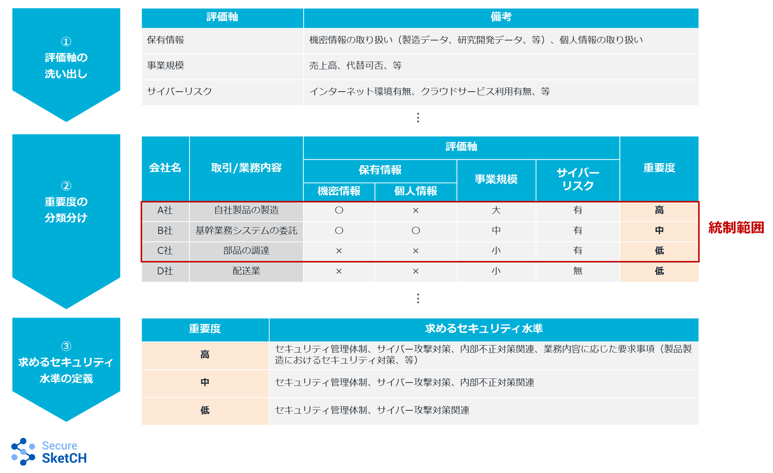

Step1 現実的な分類分けおよび統制範囲の見極め

すべての委託先・取引先やリスク表面を潰しこむことが理想ですが、リソースが限られる中で委託先・取引先全てに対して、セキュリティ推進するのは限界があります。

そのため、サプライチェーンを統制する企業は、取り扱う情報の内容、自社にとって委託先や取引先の提供する製品やサービスの重要性(保有情報や事業規模)などから、サプライチェーン全体の企業についてリスクのレベルを分類し、分類に応じて要求するセキュリティ水準を定義することが、効率的な運用の第一歩となるでしょう。

図9:リスクレベルの分類イメージ

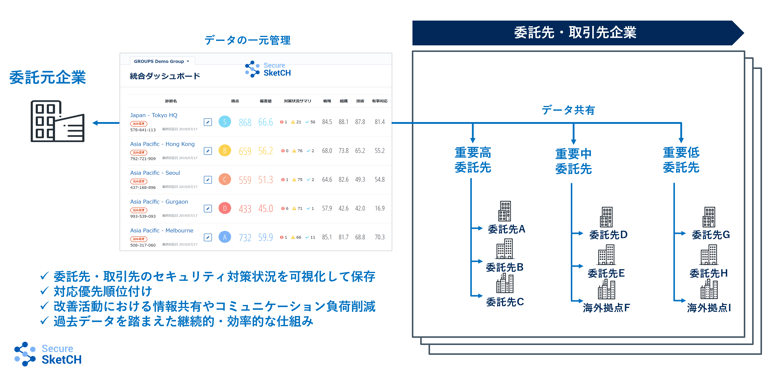

Step2 継続性・効率性を保った統制

サプライチェーン統制で、VRMツールを活用することで統制業務の継続性・効率性を向上することが考えられます。VRMツールとは組織の主要ベンダーを継続的にモニタリングして、リスクの評価、緩和、改善を行うためのツールです。

委託先・取引先のセキュリティ対策状況の可視化や分析作業を一部自動化し、改善活動におけるコミュニケーションの簡素化を行うことで、対象範囲の拡大を実現することが可能です。

また、脅威動向が目まぐるしく変わるため、定期的に対策状況の可視化や改善状況の確認をするなど、定期的な運用が求められます。そういった際にもデータを一元化することで効率的な運用が可能となります。

図10:連携サービス全体かつ継続性・効率性を保った統制例

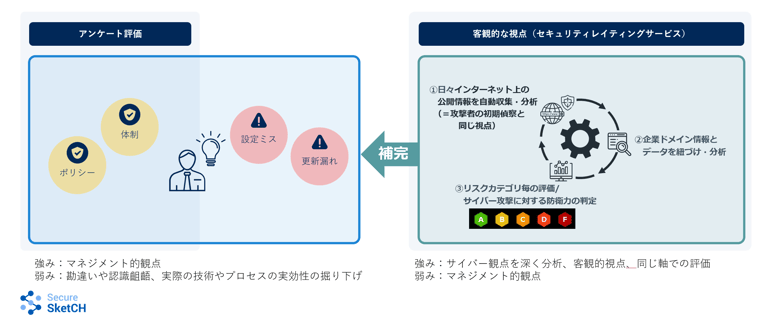

Step3 アンケート形式の評価を客観的なデータで補完する

サプライチェーンのセキュリティ対策状況の評価は、対策状況をアンケート方式で確認する手法が一般的です。ただしこの手法は「担当者の主観に偏ってしまい、セキュリティの盲点に気づけない」という課題があります。

そこで客観的な視点を補完できると注目されているサービスが「セキュリティレイティング」です。

本サービスは第1章で取り上げたOSINTと同様の観点で、一般公開されているあらゆる情報を収集・分析し、企業のセキュリティ情報を得る手法で、近年サイバー攻撃に対する防衛力の判定にも活用されています。

図11:アンケート形式の評価を客観的なデータで補完 イメージ

何より本ツールを活用することで、企業が攻撃者と同じ視点で自社及びサプライチェーンを定期モニタリング・管理し、自社で気づいていなくて攻撃者が気づいている“セキュリティの盲点”を見つけ、即座に対応することが可能となります。

なお公開情報を主な評価・分析におけるインプットとしているため、システムや委託先担当者との調整負荷を一切かけません。その点が、管理対象の拡大を試みた際に発生しがちな委託先側のリソースや知見不足による「協力をなかなか得られない」という壁を解決します。

委託先・取引先の管理に活用できる国産VRMツール「Secure SketCH」が提供する価値

Secure SketCH とは、当社が開発した企業のセキュリティ対策状況を可視化するプラットフォームサービスです。

2024年にはサービスリリースから6周年を迎え、2024年3月現在会員は7,000社を超え、グローバル約100ヵ国でご利用いただいております。 また、大企業から中堅/中小企業、スタートアップやベンチャーまで、様々な企業規模の企業様にご利用いただいております。

✔ アンケート評価機能×レイティングサービス

弊社コンサルが作成した独自の評価項目を活用したアンケート機能と、セキュリティレイティングサービス「Security Scorecard」を自動診断機能として提供しており、客観性も有した結果を得ることが可能です。

✔ 調査手段の選択肢の豊富さ

Secure SketCHではレベル分けされた二つの「評価基準(標準設問・簡易設問)」、また「自動診断機能」を用意しているため、委託先の重要度に応じて評価基準を選択することが可能です。

✔ 管理機能で評価後の対策推進も一元管理できる

サプライチェーン関連企業のセキュリティ対策可視化結果から対策が不十分なことが判明した場合には、追加でセキュリティ対策の強化を推進していく必要があります。

一方的に対策強化を依頼することは困難な場合は、一定の猶予期間を設けて、改善計画を立ててもらい対策を促す」等の工夫が必要です。実行管理機能として、タスク管理やチャット機能を用意しています。

「Secure SketCHを活用した 委託先・サプライチェーン管理について」は以下資料にまとめておりますので、是非ご覧ください。

さいごに

本ブログでは、委託先や取引先のセキュリティ管理について企業が抱える実態を整理しつつ、今後どのような観点で企業がサプライチェーンの統制を図るべきか解説しました。

サプライチェーンの範囲拡大とリスク増に伴い、統制方法の見直しは喫緊の課題です。深刻な人材不足を鑑み、人前提/連携の統制業務から、効率的かつ持続可能な仕組みへのシフトは必要不可欠となります。

当社ではサプライチェーン管理のより効率的な取り組み手法(VRMツール)の1つとして、Secure SketCHをご用意しております。

- 委託先や取引先のセキュリティ管理を効率化し、管理対象を拡大したい

- 委託先や取引先などサプライチェーン全体のセキュリティ強化に向けて

運用開始したいが、どのような評価基準でどのように運用すべきかわからない - 海外拠点でセキュリティインシデントが実際に発生しているものの、

現地の対策状況がどこまでできているか不透明

このような課題をお持ちの企業様がいらっしゃいましたら、ぜひ一度ご相談ください。