本記事を読まれている方の中で、「不審メールを受信したことがない」という方は誰もいないのではないでしょうか。依然として、不審メールによる被害が多く見られ、標的型攻撃メールは継続して発生しております。また、ビジネスメール詐欺(BEC)と呼ばれるキーワードを耳にする機会が増えており、メールを介した⼈に対する攻撃は今後も継続して発生するものと考えます。

メールセキュリティ対策としては、サンドボックス型マルウェア検知をはじめ、様々な製品が出ていますが、今回は インターネットより受信したメールが社内イントラネット環境へ送信されるまでに行う対策の全体像について、取り上げてみます。

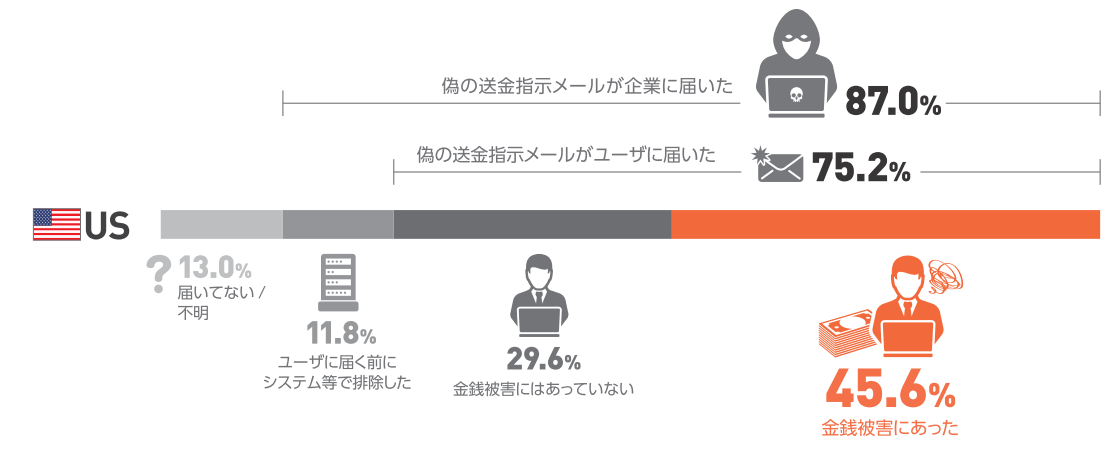

対⼈への攻撃である不正メール被害が依然として継続しており、ビジネスメール詐欺は昨年度、海外(米国)で流行し、国内における被害の増加も予想されます。

図1. :⽶国におけるビジネスメール詐欺の被害状況

( NRI Secure Insight 2017 企業における情報セキュリティ実態調査 〜グローバル編〜 より抜粋)

メールに添付されるマルウェアの主な感染経路として、メールに添付されたファイルや、メール本⽂に記載された URL へのリンクをアクセスする事で感染に至るケースが多く、標的型メール攻撃によってマルウェアによる被害が出る傾向にあります。

これらの攻撃は、メール添付ファイルを開くように仕向けるメールが多数であり、内外の組織や人の情報を事前に収集し、メールの内容、件名、言い回しを巧妙に作成したメールが 利用されております。 あくまでメールを介した攻撃であるため、目新しさは無いものの、一見すると正規のメールと区別が付かないような巧妙化の⼀途を辿っているのが、現状です。

受信メールにできる7つのセキュリティ対策

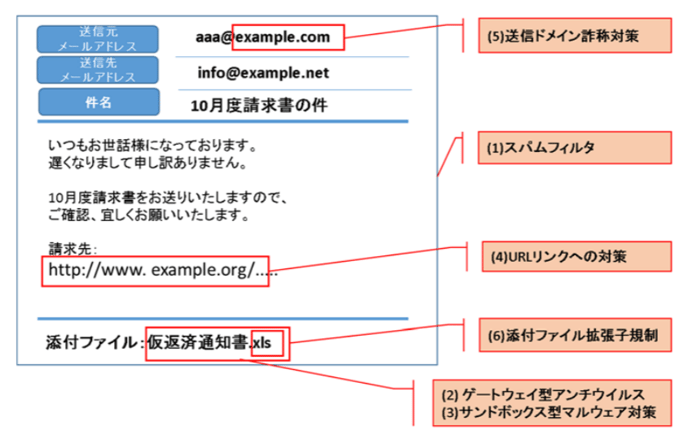

受信メールへの主なセキュリティ対策について、メールの部位毎に対策を整理します。

図2. メールの部位毎の対策

スパムフィルタ

受信したメールの全体を分析し、スパムらしさを判定します。分析においては、コンテンツ解析、IP アドレスや本⽂内の URL 評価等、様々な技術を駆使し、スパムメールの判定を⾏います。また、スパムメールとマルウェア付添付ファイルメールの区別はあまりつかないため、副次的な効果としてマルウェア付添付ファイルメールのブロックできる場合もあります。

ゲートウェイ型アンチウイルス

定義ファイルベースでウイルス検知を行うケースが⼀般的です。後述のサンドボックス型マルウェア対策を⾏っている場合でも、多層防御の観点でゲーウェイ型アンチウイルスを利⽤する価値はあります。

振る舞い検知型(サンドボックス型)マルウェア対策

振る舞い検知とは、実際にマルウェアの動きを解析し、プロセスの実⾏やレジストリの書き換えなど、マルウェアによる動作が疑われるものを検出します。昨今、マルウェア作成ツールも数多く出回り、知識が無くとも亜種が容易に作成されるのが現状です。また未公開脆弱性(0-day)が悪⽤されるケースも多いため、このような動的解析が有効です。

URL リンクへの対策

メール本⽂に記載された URL 情報を書き換えた上で受信者に配信します。受信者がアクセスを試みた場合、悪意あるサイトへ誘導されないかどうか検証し、安全 であると判断された場合のみアクセスを許可し、脅威があると判断された場合は、URL ア クセスをブロックする動きとなります。このように URL のリンクで誘導するようなケースにおいては、ゲートウェイで無害なURL への書き換えを行った上で、受信者への配信が有効であると考えます。もしくは、URL に含まれる⼀部の⽂字列を削除して配信する事で URL リンクの無効化 を図る場合もあります。

送信元ドメイン詐称対策

送信元IPアドレスを利⽤するSPF(Sender Policy Framework)や電⼦署名を利⽤する DKIM(DomainKeys Identified Mail)などが存在しています。またこれらを活⽤し、メールの受信側にて詐称されたメールの取り扱う⽅針を指定する仕組みを定義するDmarcという⽅式があります。 ただし、これらの対策は受信者側だけでなく送信者側双⽅の対策が必要であり、対応へのハードルを上げる要因となっています。 なお、⾃社になりすます不審なメールの規制であれば、これらの技術を利⽤せずに送信 元ドメインを規制が可能です。例えば、メールフィルタ設定として送信元メールアドレスが⾃社ドメインを含むメールアドレスから受信拒否設定の追加を行う事でも効果は⾒込めるものと考えられます。

添付ファイル拡張⼦規制

標的型メールにおけるマルウェアでよく利⽤される添付ファイルの拡張⼦を制御し、マ ルウェアの流⼊を制限します。ファイル名として表⽰される拡張⼦だけでは詐称されるケースがあるため、ファイルの 実体に基づく制御も⾏う事でより効果を⾒込む事ができます。

※ Microsoft Office 系拡張⼦(.doc,.xls)、スクリプト系拡張⼦(.vbs,.wsh)、実⾏モジュール(.exe)等

標的型メール訓練(メール受信者の耐性強化)

最後にメール自体への対策とは離れますが、標的型メール訓練について挙げます。人への攻撃である以上、メール受信者の耐性強化を図る事も必要です。社内で外部とメールのやりとりを行うユーザを対象に、定期的な疑似メールの配信を行い、不審なメールの添付ファイルの開封やリンクへのアクセスへの耐性が強化を⽬的としています。このような定期的なメール訓練の実施を行う事が必要であると考えます。

おわりに

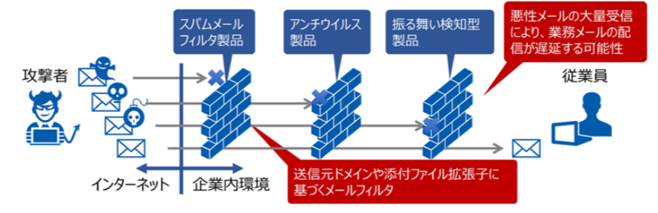

今回は、Internetより受信したメールが社内イントラネット環境へ送信されるまでに行う対策について説明しました。

図3. インターネットメールに対する多層防御

標的型メールに特化した振る舞い検知型マルウェア対策や拡張⼦規制等の導入済み製品の活用を混在して紹介しましたが、ポイントとして、単⼀の製品におけるすり抜けを抑制するため、複数の製品を組み合わせて多層で防御するという考え方です。また、後続の機器の負荷軽減のため、Internet に近い機器でフィルタリングを行うといった事や攻撃の流行に応じて、対策ポリシーの見直しも大切です。

標的型メールに関連して、当社のコンサルタントが作成したレポートを無料で公開していますので、ぜひこちらの内容も参考にしてみてください。