テレワークが普及した今でも、本番環境にアクセスする作業を専用の部屋(以下、本番作業室)に制限する企業は多く見られます。物理的に閉鎖され、様々なセキュリティ対策が施された空間に限定することで、高い安全性が確保できるためです。

一方で、コロナ禍に伴い、本番環境へのリモートアクセスを急遽導入した企業が増大しました。アフターコロナになった今でも、利用を続けている企業は多いのではないでしょうか。

ただし、本番環境へのリモートアクセスには、常にセキュリティリスクが伴います。従業員や外部委託先による内部不正・情報漏えいが発生する危険と隣り合わせなのです。高い安全性を確保するには、ネットワーク環境の整備だけでは十分とは言えません。本番作業室だからこそ実現できているセキュリティ対策を洗い出し、リモート環境でも同等の対策を行う必要があります。

本ブログでは、本番環境への接続方法の変化を概観した上で、リモートアクセスの普及に伴って発生するセキュリティリスクとその対策を詳しく解説し、さらに、安全な仕組みを短期間で効率的に構築するための方法をご紹介します。

本番環境への接続方法の変化

本番作業室に限定した方法

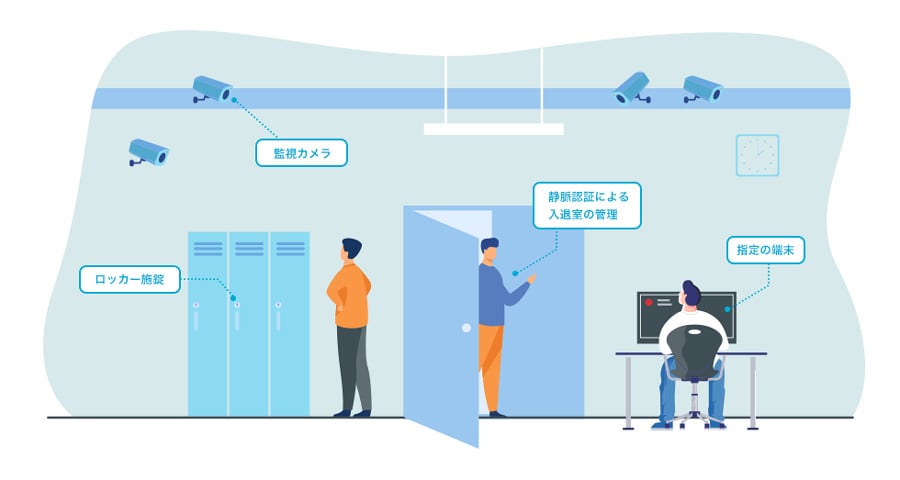

本番環境の中でも、機密情報へのアクセスは、情報漏えいの影響が特に大きいため、多くの企業が専用の部屋での作業に限定しています。このような作業部屋は、「本番作業室」「本番端末室」「専門室」などと呼ばれ、次のようなセキュリティ対策が施されています。

- ・事前登録者に限定した入退室

(指紋認証・静脈認証などで本人確認を実施) - ・警備員の配置

- ・監視カメラの設置

- ・デバイスの持ち込み制限(パソコン・タブレット・スマートフォン等)

リモートアクセスの導入

リモートアクセスの導入

一方、コロナ禍による急速なテレワークの拡大に伴い、本番環境へのリモートアクセスを導入した企業が急増しました。災害などの緊急事態や働き方の多様化に備えて、引き続き利用されていくでしょう。

その際、初めに着手するのは、リモートから本番環境に至るネットワーク経路の整備とそのセキュリティ対策です。実際、VPN接続の環境を急遽整えて対応した企業も多いのではないでしょうか。

ただし、本番作業室と同等の安全性を確保するには、ネットワーク周辺のセキュリティ対策だけでは不十分です。具体的にどのような対策が必要になるのか、次章から見ていきましょう。

リモートアクセスの導入によるリスク

本番環境へのリモートアクセスは、本番作業室から直接アクセスするのに比べて、様々なリスクがあります。ネットワーク周辺以外にも、多岐にわたるリスクに対処する必要があるのです。

本章では、外部からの脅威とは別に発生するセキュリティリスクについて整理します。

リスク①:内部不正の増大

本番作業室の入口には、通常、指紋認証や静脈認証などの本人確認を行う端末があります。そのため、入室者は「個人が特定されている」と感じます。さらに、監視カメラが設置され、警備員が常駐していれば、「常に見張られている」と感じます。

この2つの感覚は、内部不正の強力な抑止力となります。それでもなお内部不正を試みたとしても、デバイスの持ち込み制限があるため、本番作業室から機密情報を持ち出すのは困難です。では、リモートアクセスの場合はどうでしょうか。

リモートアクセスの場合、作業をするのは、自宅・ワーキングスペース・カフェなど、本人確認や監視のない、気が緩みやすい場所です。もちろん、デバイスの持ち込み制限もありません。このような環境では、内部不正の抑止力はかなり低下してしまいます。

近年、従業員や外部委託先による情報漏えい事件が多発しています。中でも、内部不正による事件は、犯人が機密情報の所在を予め把握しているため、被害が大きくなる傾向があります。ひとたび発生すると企業に多大な損害を与えるため、内部不正を防ぐための対策が欠かせません。

リスク②:情報漏えいの増大

本番環境の作業では、ファイルの持ち出しが必要なケースが度々あります。ただし、本番作業室の場合、入室時にデバイスの持ち込みを制限できるため、意図しない端末による情報の持ち出しを防ぐことが可能です。さらに、デバイスを持ち込むには、事前に上長等の承認が必要なことも多く、一層の抑止力となります。その結果、セキュリティ対策が不十分な端末から機密情報が漏えいするリスクを低減できます。

一方、リモートアクセスの場合、業務用端末やBYOD(Bring Your Own Device、私物端末の業務利用)の端末を用いることが大半です。本番環境と同等の、厳重なセキュリティ対策が施された専用のPCを用意する、全ファイルの持ち出しを禁止する等の方法が考えられますが、いずれも作業者が多いと運用が難しく、現実的とは言えません。

業務用端末やBYODの端末に機密情報が持ち出された場合、悪意の有無にかかわらず漏えいリスクは高まります。端末の紛失はもちろん、ファイルを意図せずクラウドにアップロードする、セキュリティ対策が不十分な端末なら、ウイルスに感染する等の危険性があるのです。

リスク③:事件・事故発生時の被害拡大

本来、本番環境へのアクセスは、利用者を識別できるよう管理する必要があります。個人毎にIDを発行し、各々に必要最低限の権限を設定した上で、一部の人だけが操作可能な状態にするのです。

その一方で、権限上、個人IDには設定できない重要な操作をする際は、特権ID(Administrator、rootなど)が使われます。特権IDは、高い権限を持ち、システムの起動・停止、機密情報へのアクセス・操作などの操作が可能です。ところが、その割に、初期設定のIDのまま共用されることが多く、事件や事故の発生時に利用者が特定しにくいという問題があります。

特権IDの詳細は、こちらのブログを参照

機密情報を事件・事故による被害から守るには、本番環境に「誰が何をしたか」を把握することが非常に大切です。

本番作業室からアクセスする場合、万が一事件や事故が発生しても、入退室や監視カメラの記録と、特権IDの利用日時やログを突き合わせれば、誰が何の操作をしたのかを特定できます。一方、リモートアクセスでは、入退室記録や監視カメラがないため、誰がその操作をしたのかが不明確になりやすい面があります。

そのため、実際に情報漏えいの被害を受けた際に、作業者の特定・原因調査に膨大な時間がかかる、もしくは最悪の場合、作業者が特定できないまま被害が拡大するリスクがあります。

リモートアクセスへの有効な対策

では、以上の課題をどのように解決したら良いのでしょうか。本章では、本番環境へのリモートアクセスを安全に行うために、各リスクへの有効な対策について解説します。

対策①:内部不正の抑止力となる環境を整備する

内部不正を防ぐには、セキュリティ規定の整備や教育が重要ですが、それだけでは防ぎ切れないのも事実です。どの作業においても、本番作業室と同様に「個人が特定されている」「常に見張られている」という抑止力を与えること、デバイスの持ち込み制限に匹敵する、機密情報の持ち出し自体が困難な環境を作ることが重要です。

リスク②と③の対策と共通するため、詳しくは以下の対策②・③で解説します。

対策②:機密情報の持ち出しを制限・検知する

情報漏えいの被害を防ぐには、初めに、何が機密情報なのかを社内で規定することが大切です。その上で、機密情報がどこにあるのかを明確にします。例えばデータベースやファイルサーバにある特定のフォルダかもしれません。どの箇所へのアクセスに一層の注意が必要なのかを把握します。

次に、機密情報にアクセスできるアカウントを明確かつ最低限にします。その際、ルールに頼るのではなく、できるだけシステムで制御し、許されたアカウントだけが接続できる状態を自動的に作ることが大切です。さらに、可能な限り、アカウントごとに持ち出しの制限をかけます。例えば、参照は可・ファイルの持ち出しは不可など、アクセス権限を細かく設定するのです。

同時に、万が一機密情報が持ち出された場合でも、誰が・いつ・どの情報を持ち出したのかを検知できるようにします。このことで、早期の対策が可能となり、被害の拡大を防ぐことができるのです。

ここで注意が必要なのは、一般的なログでは、持ち出されたファイルの名前は分かっても、内容までは分からない点です。そのため、持ち出されたファイルに機密情報が入っていたのかを検知できるツールが非常に有効です。

ただし、重要なファイルを持ち出さざるを得ない業務もあります。その場合、持ち出したファイルが意図せず盗まれたり公開されたりしないよう、暗号化など、持ち出しが前提の対策を行います。業務用端末やBYODの端末を利用する際のルール策定、従業員や外部委託先への教育も欠かせません。

本来、機密情報は、業務用端末やBYODの端末ではなく、社内のファイルサーバなど、厳重なセキュリティ対策が施された環境にダウンロードするのが望ましいです。それでも、業務によっては、ローカルにファイルを保存せざるを得ない場合があります。

この点については、主に次の対策が考えられます。

- 可能な限りBYODは行わない

- やむを得ずBYODを行う場合でも、必ず既定のウイルス対策ソフトをインストールする

-

機密情報のファイルを移動するのは禁止する(クラウド・USBへの保存など)

- 紛失時のリスクを考慮して、端末およびファイルを暗号化する

- 業務用端末やBYODの端末に機密情報のファイルを長期間保存しない

- 業務用端末やBYODの端末に機密情報のファイルを保持していないか、定期的にチェックする

こうした対策を行えば、万が一業務用端末やBYODの端末を紛失したり盗難されたりした場合も、情報漏えいのリスクを大幅に軽減できます。その際、人の入れ替わり・体制変更を念頭に置いてアカウントの確実な棚卸を行うことや、研修の定期開催など、従業員や外部委託先への教育をし続けることが大変重要です。

対策③:誰が何をしたかを把握し、定期的にモニタリングする

リスク③(第2.3項)で見たように、機密情報を事件・事故による被害から守るには、本番環境に「誰が何をしたか」を把握することが非常に大切です。そのためには、「誰がアクセスしたか」と「何をしたか」をそれぞれ明確にする必要があります。

誰がアクセスしたか

「誰がアクセスしたか」を明確にするには、特権IDなどの共用IDを利用する前に、必ず個人を特定する手順を踏ませることが有効です。手作業による運用でもすぐに開始できる方法があるため(※)、対策がまだの場合は早急に始めることを推奨します。

※以下の「ステップ1」と「ステップ3-1」の組み合わせなら、手作業による運用でもすぐに対応可能です。

- 【ステップ1】事前の申請・承認が必要なルールにする

- はじめに、本番環境へのアクセスは、必ず事前に申請・承認の手順を踏んだ上で行うルールにします。夜間の緊急時など、事前承認を受けるのが難しい場合でも、アクセス自体は必ず申請した上で行うようにします。手動で台帳管理を行えば、比較的すぐに対応が可能です。

- ただし、ルールを策定しても、守られなければ意味がありません。より厳密に管理するには、本番環境へのアクセスや特権IDの利用を、システムを使って物理的に制限する方法が効果的です。

- 【ステップ2】申請・承認しないと、本番環境にアクセスできない仕組みを作る(アクセス制御)

- 申請・承認が完了しないと本番環境にアクセスできないよう、システムで制御します。この方法なら、作業者は事前に申請せざるを得なくなります。さらに、申請・承認が完了したシステム以外には接続できないようにすることで、より厳密なアクセス管理が可能です。

- 【ステップ3】申請・承認しないと、特権IDが利用できない仕組みを作る(ID・パスワード管理)

- 同時に、申請・承認が完了しないと特権IDが利用できないようにします。具体的には、特権IDのパスワードについて、次のいずれかの対策を行います。

- ・3-1:パスワードを都度発行する

- 本番環境にアクセスするためのパスワードを、作業のたびに変更する方法です。管理者は、申請・承認が完了次第、パスワードを都度発行し、作業者に渡します。

- この方法は、手作業による運用でも行うことが可能です。ただし、パスワードの管理が別途必要なため、本番環境や作業者が多い場合、非常に手間がかかります。

- さらに、パスワードの管理者に対する統制に加えて、夜間・休日・緊急時の対応を整備する必要があります。例えば、夜間・休日に対応できる人材の確保、緊急時に承認者が捕まらなかった時の対策等も必要です。

- ・3-2:パスワードはシステムからの自動入力とする

- 作業者にパスワードを周知せず、申請・承認されたアクセスに対して、システムから自動入力する方法です。パスワードの入力に人を介さないことで、情報漏えいのリスクが減少し、より確実なアクセス管理が可能です。

以上の対策により、「誰がアクセスしたか」を明確にできます。さらに、「個人が特定されている」という状態を確実に作ることができるため、内部不正の抑止力になります。

何をしたか

「何をしたか」を管理するには、確実な操作ログの取得と定期的なモニタリングが有効です。例えば、サーバにアクセスした操作のログや動画を必ず取得した上で、中身を定期的にモニタリングし、不正な操作がないことを確認します。

さらに、モニタリングの実施を作業者に周知することで、「常に見張られている」という心理的な圧迫が生まれ、内部不正の抑止力につながります。ただし、すべてのログを目視で確認するのは困難なため、システムを活用して確認作業の負荷を下げることが重要です。

***

本章で示してきた対策の中で、システム制御はせず、ルール化だけを行う場合でも、内部統制の観点では一定の効果が期待できます。ただし、内部不正を効果的に防ぐには、対策①から③までを全てシステム化することが重要です。

例えば、申請・承認の手順を踏まなければ、本番環境へのアクセスや機密情報の参照・持ち出しができないよう、システム上で制御する。さらに、操作内容のログを自動で取得し、日次でモニタリングする、などです。

このような対策を行えば、たとえ内部不正を目的にアクセスされても、被害を未然に防ぎやすくなります。

特権ID管理製品で対策の効率化を図る

以上の対策をすべて自社で行うのは、かなりの負荷がかかります。そこで非常に有効なのが、特権ID管理製品を活用することです。

多くの特権ID管理製品では、作業前の「申請・承認」から作業後の「監査点検」まで一貫して管理できます。アカウント管理、アクセス制御、ログの保管・モニタリングを効率的に行うことが可能です。中には、持ち出しファイルの制御や、持ち出されたファイルから機密情報を検知する機能を兼ね備えたものもあります。

このような製品の導入により、セキュリティ対策を効率的に行いながら、本番環境への安全なリモートアクセスを実現できるのです。

弊社でも、特権ID管理製品「SecureCube Access Check(セキュアキューブアクセスチェック)」を長年提供しています。高いセキュリティが求められる金融機関をはじめ、流通業、製造業など様々な業種で数多くの導入実績を誇る製品です。ファイルの持ち出し制御や機密情報の検知など、前述した機能をすべて兼ね備えている他にも、次の特長があります。

- 特権ID管理に必要なすべての機能を一つのソリューションで提供

- エージェントレスのゲートウェイ型で、最短1ヶ月での早期導入が可能

- ファイルの制御機能が豊富。ダウンロード制御はもちろん、ファイルの内容から機密情報の検知が可能

- 数台から数万台まで幅広い規模での豊富な利用実績があり、スモールスタートも可能

- AIを利用した動画モニタリングが可能

本製品の詳細については、こちらをご参照ください。

最後に

コロナ禍に伴い、本番環境へのリモートアクセスを急遽導入した企業の中には、セキュリティ対策を十分に検討できないまま、踏み切った企業も多いのではないでしょうか。今後は、本番作業室での作業に戻す企業が増えてくるのかもしれません。

一方、アフターコロナになっても、災害などの緊急事態や働き方の多様化への対応は、引き続き求められます。本番環境への安全なリモートアクセスを実現することは、これからも重要な課題だと言えるでしょう。

セキュリティルールの策定、従業員・外部委託先への教育を土台に、特権ID管理製品を有効活用する。そのことが、安全な仕組みを短期間で効率的に構築する鍵となります。安心してリモートから本番環境にアクセスできるよう、改めて自社の環境を見直しましょう。

※特権ID管理の詳細については、以下の資料をご参照ください。

新任システム管理者のための特権ID管理入門書(資料ダウンロード)