![]()

”IoT”という言葉が浸透してから久しく、具体的にビジネスにどう活かすか、という検討段階にある企業も多いのではないでしょうか。

IoTによって生み出される価値が取り沙汰される一方で、IoT機器に対するサイバー攻撃の実態や対策の必要性に関する情報が行き届いてないように感じます。

そこで、本記事ではNRIセキュアが提供したサービスの分析結果から見えた「IoT機器への最新攻撃動向」を解説します。

ITと何が違う?IoTのセキュリティリスク

IoT機器もソフトウェアの脆弱性を突いたり不正にアクセスされるなどの攻撃を受ける、という意味では従来のIT機器と変わりません。では、IoT機器特有のセキュリティリスクとはどういったものか、IoTの基本から見ていきます。

IoTとは?

IoTとはInternet of Thingsの略で、直訳すると”モノのインターネット”を指します。パソコンやサーバといったIT機器だけでなく、車や時計等の身に付けるものといったあらゆる「モノ」に通信機能をもたせ、インターネットに接続したり相互に通信する仕組みのことを指します。膨大なデータが収集でき、分析結果を活用することで、ビジネスの付加価値向上や普段の生活が豊かになることが期待されています。

IoTのビジネス活用

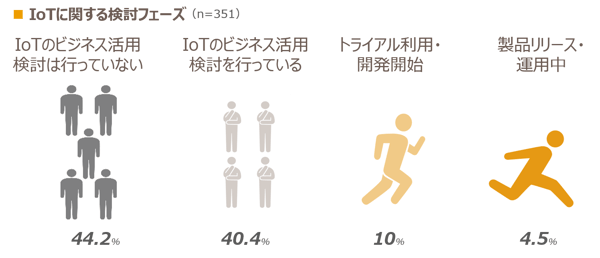

NRIセキュアの調査によると、IoTのビジネス活用を検討中・関心がある企業の中で、ビジネス活用検討を行っているのは40.4%、製品リリース・運用を行っている企業は4.5%でした(図1)。

図1. IoTに関する検討フェーズ (NRIセキュア「企業における情報セキュリティ実態調査2017」)

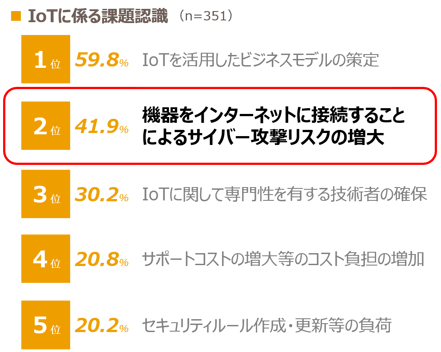

同様にIoTのビジネス活用を検討中・関心がある企業に対し、課題として認識していることを聞いたところ、2位に「機器をインターネットに接続することによるサイバー攻撃リスクの増大」がランクインしました(図2)。

図2. IoTに係る課題意識(NRIセキュア「企業における情報セキュリティ実態調査2017」)

IoTのビジネス活用に興味・関心はあるが実践検討までには至っていない、という企業の多くはセキュリティリスクに対する漠然とした不安を抱えているのかもしれません。

では、IoTのセキュリティリスクの特徴にはどういったものがあげられるでしょうか?

IoTのセキュリティリスクの特徴

IoT機器は上述の通り、世の中のあらゆる「モノ」が対象と成り得ますので、圧倒的にデバイス数が多いです。また、一般的にPC等に比べて買い替えサイクルが長いものが多いです。さらに、PCなどに比べて通信機能がメインではないためCPUやメモリのリソースが少ないことが考えられます。

| デバイス数が多い | ⇒ 攻撃の対象が多い |

| 買い替えサイクルが長い | ⇒ 脆弱性が合った場合に、攻撃期間が長期化する |

| CPUやメモリのリソースが少ない | ⇒ セキュリティ機構の搭載が困難 |

つまり、IoTはセキュリティ機構を十分に搭載していない数多くのデバイスが長期間に渡ってインターネットに接続することになるので「狙われやすく/甚大な被害に発展しやすい」という特徴があります。

IoT機器のサイバー攻撃被害事例

2016年10月、DNSサービス・プロバイダのDynが大規模なDDoS攻撃を受けました。それにより同社DNSを利用するNetflixやTwitter等の多数の有名サービスがアクセス不能になるという被害に発展しました。

本攻撃の大部分はIoTマルウェア"Mirai”のボットネット*1によるもので、IoT機器が踏み台に利用され、何千万というIPアドレスが同社のネットワークを襲った(数百Gbps相当)と言われています。

| Miraiボットネットの攻撃手法 | ||

| Step1. | 脆弱性のあるIoT機器に感染 | |

|

インターネットにつながっている、セキュリティ対策の不十分なIoT機器を狙ってMiraiを感染させる。 |

||

| Step2. | C&Cサーバを通じてIoT機器を踏み台利用 | |

|

攻撃者はC&Cサーバを通じてMiraiに感染したIoT機器を不正に操作する。IoT機器は踏み台に利用され、意図せず攻撃者として他の機器にDDoS攻撃をしかける。 |

||

| Step3. | 新しい感染先を探して感染拡大 | |

|

Step2.と並行して、Miraiに感染したIoT機器はその他感染できるデバイスがないか、探索する。セキュリティ対策が不十分な機器を発見するとMiraiを感染させる、を繰り返しボットネットを拡大。 |

||

*1 脆弱なIoT機器に感染するマルウェア「Mirai」によって乗っ取られた、多数のデバイスで構成されたネットワークのこと

IoT機器がなぜ狙われるのか、どういった被害に発展するのかということを事例を交えて解説してきました。次章では、実際にIoT機器に対する通信がどの程度発生しているのか、当社のサービス提供実績から見えた調査結果を報告します。

![]()

FWでブロックした25億件の通信のうち約4割がIoT機器宛通信!

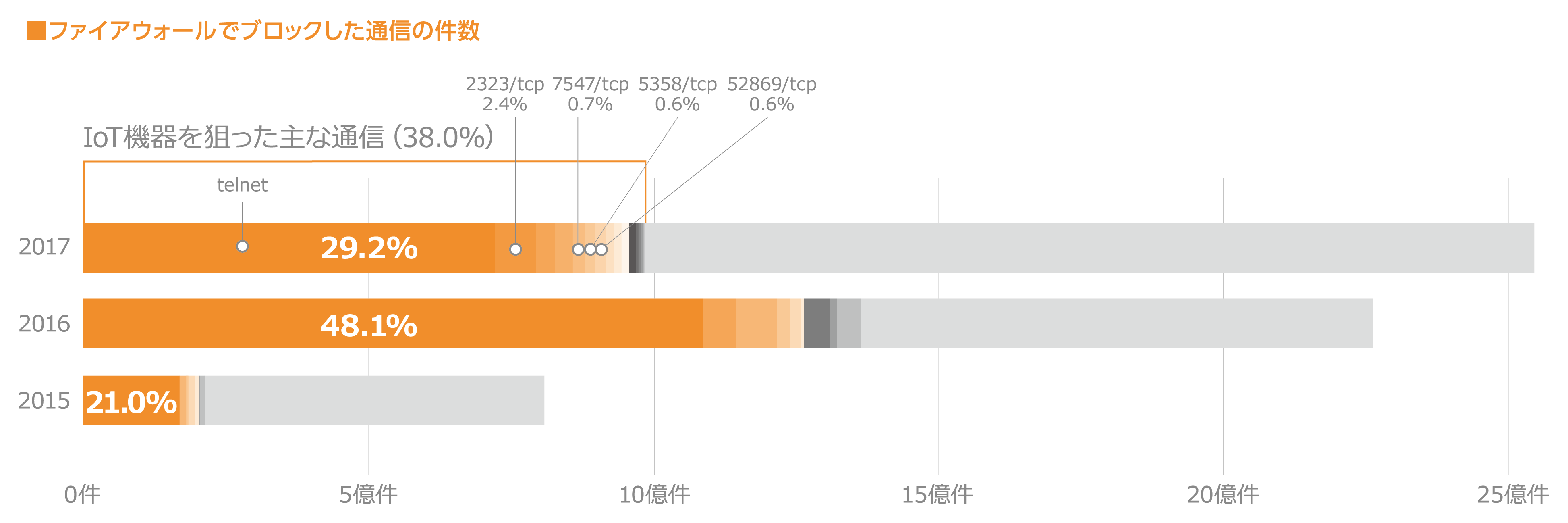

2017年4月~2018年3月にかけて、FNC(現SecurePROtecht)サービスのファイアウォールでブロックした通信を分析したところ、 telnetで利用される23/tcp宛の通信の割合は29.2%でした*2 (図3)。

| 標本数 | |

| 2017年度 | 2,571,251,045件 |

| 2016年度 | 2,262,695,083件 |

| 2015年度 | 808,955,599件 |

図3. ファイアウォールでブロックした通信の件数

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

IoT機器の増加に伴いIoT機器を探索する通信が増えたことで、2016年まではtelnet(23/tcp)宛の通信が急激な増加傾向にありましたが、今回の調査では減少に転じています。ブロックされた通信の内訳を見てみると、同種の探索行為の対象ポートが分散していることが分かります。

IoT機器を標的としたと考えられる23/tcp 宛以外のポート宛の通信も複数確認でき、上位100件に含まれるポートのうちIoT機器を狙ったポートを合わせると全体の38.0%を占めています。例として52869/tcp、9000/tcp、8291/tcp宛の通信を挙げることができますが、これらのポートは他のルータやネットワーク機器との相互接続や、IoT機器の管理画面に接続するために利用されるもので、いずれも脆弱性が存在する特定のIoT機器を標的としたものです。

| ポート | 概要 |

|

52869/tcp |

特定ルータにおける、他のルータやネットワーク機器と相互接続するためのサービスの脆弱性を狙ったもの |

|

9000/tcp |

海外製デジタルビデオレコーダにおける、メディア配信用サービスの脆弱性を狙ったもの |

|

8291/tcp |

特定ルータにおける、管理画面への接続用サービスの脆弱性を狙ったもの |

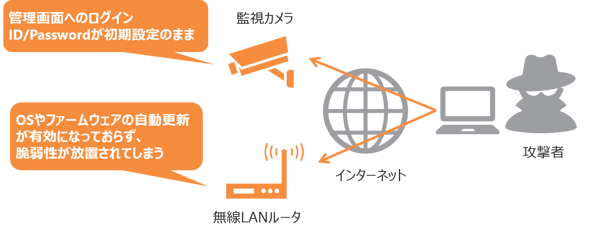

今後もIoT機器を狙った攻撃は増加していくと考えられます。IoT機器はインターネットに接続してすぐに利用できるように初期設定されている場合も多いことから、管理が疎かになりやすい側面があります(図4)ので、設置時および運用時の適切な設定管理が望まれます。

図4. 攻撃者が狙うIoT機器(NRIセキュアが作成)

*2 当社のマネージドセキュリティサービス(MSS)で提供しているインターネット境界のファイアウォールにおいて、インターネットから内部へ流入する通信に絞って集計しています。ただし一部通信については当社の上位キャリアにてフィルタしているケースがあり、それらは集計に反映していません。

ご紹介してきたように、IoT機器に対するセキュリティリスクは甚大な被害に発展しかねませんし、攻撃自体が沈静化する動きもありません。

本来はIoT機器提供メーカーが適切なセキュリティ対策を施すべきと言えるでしょう。それを促す動きとして、米国議会が提出した法案「IoTサイバーキュリティ向上法2017(Internet of Things (IoT) Cybersecurity Improvement Act of 2017)」では、IoTソリューションを販売する企業に対していくつかのセキュリティ施策を義務付けるよう通達する内容となっています。

また、国主導でIoTセキュリティを向上させる動きもあります。日本でも総務省が中心となってIoT化にともなうサイバー攻撃の深刻化に対応する狙いとして、法改正案を提出しています。

しかし、上記のような動きを受けても利用者が完全にIoT機器を信頼できる日は来るのでしょうか?恐らく使う側のリテラシ、最低限のセキュリティ対策が求められることは間違いないと思います。

是非、読者の皆様がIoTを活用する際にはセキュリティ対策の必要性を見極められる目を備えていただきたいです。

IoTセキュリティは『脅威』の分析から|現場で使える実践ステップを解説

本記事でご紹介した一部の内容は「サイバーセキュリティ傾向分析レポート 2018」にも掲載されています。

全文ご覧になりたい方は以下から無料ダウンロードできますので是非アクセスしてみてください!

おわりに

本記事でご紹介してきたように、IoT機器をビジネス活用する際には、セキュリティリスクへの考慮が欠かせません。

これからIoTを活用しようとしている企業も、すでに活用中の企業も、今一度セキュリティリスクを把握し、適切な対策が実施されていることを確認することをオススメします。

IoT機器に限らず、企業全体のセキュリティ対策状況の確認にはSecure SketCHがオススメです!

是非、登録して確認してみてください!

Secure SketCHへの新規登録(無料)はこちらから!