新型コロナウィルス感染防止策をきっかけに、テレワークを取り入れた組織は急増しました。導入当初は一時的なものと想定していても、先行き不透明な状況や働き方改革の観点も踏まえ、長期的に運用していくための体制を再考する企業も増えています。

感染防止、働き方の改善等、メリットも多いテレワークですが、導入や長期的な運用を考えるにあたり、まず不安となるのがセキュリティ対策ではないでしょうか。システム管理者の頭を悩ませる要因としては、企業が守るべき機密情報やデータが、社内のみに存在する状況から、社内外問わず様々な場所に存在する状況へと変化してしまうことが挙げられます。

さらに、クラウドサービスの活用や社外コミュニケーションの増加等の要因によって、これまで社内と社外の間に引かれていた境界線が曖昧になり、従来利用してきたネットワークアーキテクチャの見直しや、これまで実施してきたセキュリティ対策の見直しを迫られる企業も少なくありません。

そのような状況に対する解決策の1つとして注目を浴びているのが、ゼロトラストモデルです。本記事ではテレワークを導入するにあたりメリットの多いゼロトラストモデルを、テレワークセキュリティの観点を踏まえ、ご紹介します。テレワークがスタンダードとなりつつある新時代に適したセキュリティ対策実現のためのご参考となれば幸いです。

ゼロトラストモデルとは

ゼロトラストモデルとは、デバイスやユーザ、ネットワーク等を常に確認し、その結果を基に各データや社内システムへのアクセスを制御するというモデルです。

2010年に当時Forrester Research社の調査員であったJohn Kindervag氏によって提唱されました。境界防御モデルでは、境界を定義し、その境界にファイアウォールやIPS/IDSを設置するなどのセキュリティ対策を講じることにより、境界内部に存在するデータや社内システムを守ります。一方で、ゼロトラストモデルでは、守るべきデータや社内システムが置かれている場所の境界を定義しません。そのかわり、「決して信頼せず、確認せよ」という考え方をモデルの軸とし、情報資産にアクセスしようとする対象を厳格に認証しつつ、アクセス権を確認して都度認可することで統制します。

「ゼロトラスト」が働き方を変える~次世代のセキュリティモデル~

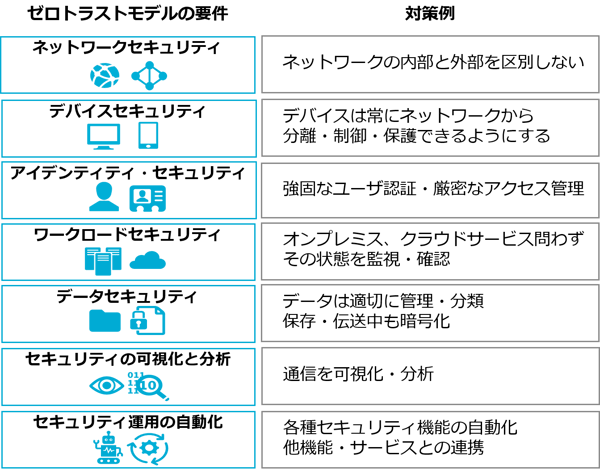

また、このゼロトラストモデルは同じくForrester Research社によって、2018年に「ZTX(Zero Trust eXtended)」として、より具体化されました。ZTXではゼロトラストモデルを構成する要素として下記の7つの要件が定義されています。

ゼロトラストモデルを構成する7つの要件

テレワーク環境はゼロトラストモデルと相性の良い部分が多く、これらの要件に沿ったソリューションを適切に組み合わせることで、テレワーク環境に即したセキュリティ対策を実現することができます。

テレワークにおけるゼロトラストモデル導入のメリット

ゼロトラストモデルを組織に適用する際には、要件が具体化されているZTXを参照するアプローチがあります。ZTXの構成要件の中でも、テレワークにおいて特に導入のメリットを実感しやすい、ネットワークセキュリティ、デバイスセキュリティに関して、そのソリューション例やメリットを解説します。<メリット1> ネットワークセキュリティの向上

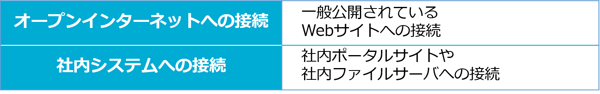

一般的な企業においてネットワークに関して制御すべき接続は下記表に記載している、オープンインターネットへの接続と社内システムへの接続の2種類です。

従来のテレワーク環境においては、社内外の境界面にVPNゲートウェイを設置し、社外にいるユーザは、これら2種類のどちらの接続においても、VPNゲートウェイを経由して社内LANに接続してから各サービスに接続しています。一方で、ゼロトラストモデルにおいてはこのようなVPNゲートウェイは設置しません。オープンインターネットへの接続や社内システムの接続、それぞれにおいて、ゼロトラストモデルではどのようにセキュリティを担保するのか、その一例をご紹介します。

実装例①.オープンインターネットへの通信のセキュリティ対策と保護

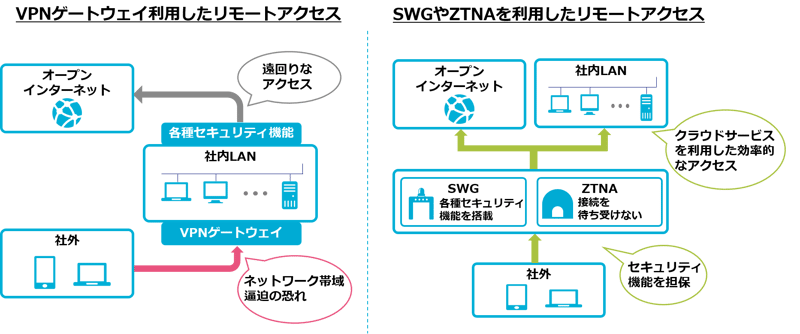

まず、オープンインターネット接続に関するセキュリティ対策に関して解説します。境界防御モデル前提でVPNゲートウェイを利用してリモートアクセスする場合、社外からVPNゲートウェイ、社内LANを経由してからオープンインターネットに接続します。このメリットとしては、社内から社外への境界に設置された各種ゲートウェイを通過することによって、URLフィルタリング,ウイルスチェック,SSL復号による暗号化通信の可視化やデータ損失保護(DLP)といったセキュリティの各機能を、リモートアクセスにおいても利用できることです。

しかし、すべての接続がVPNゲートウェイを通ることになるため、テレワーク利用者の急激な増加や、クラウドサービス利用により、ネットワーク帯域が逼迫する恐れがあります。オープンインターネット接続時においても、社内からの接続と同等のセキュリティレベルを維持しつつ、ネットワーク帯域の逼迫対策のソリューションの一つがSecure Web Gateway(SWG)です。SWGを利用することにより、今まで社内外の境界の各種ゲートウェイが担っていたセキュリティ機能をクラウドに移管し、包括的にWebトラフィックを保護できます。SWGはクラウド上に配備されたプロキシのような働きをするため、オープンインターネットを利用する際に、デバイスの場所を問わずに、セキュリティ機能を利用することができるのです。

実装例②.社内システムへの通信のセキュリティ対策

次に社外から社内システムに接続するケースについても解説します。境界防御モデルを前提として、社内外の境界にVPNゲートウェイを経由させるような手法では、ネットワーク帯域の逼迫の他にも重要な課題があります。

それは、リモートアクセス用のポートを常時開放しておくことにより、外部からの攻撃に常にさらされてしまうということです。実際にVPNゲートウェイに関する脆弱性はこれまでに多く報告されており、これらを悪用されるケースは増加しています。

この課題を解決するために、Zero Trust Network Access(ZTNA)を活用することが有効です。ZTNAでは、接続元が社内システムに直接的に接続せず、クラウド等で提供されている仲介システムを介して接続します。社内システム側は直接インターネット上で常時接続を待ち受ける必要はなく、攻撃を受けるリスクを下げることができます。また、通信経路を最適化できる特徴もあり、効率的かつセキュアな社内システムへの接続を実現します。

ゼロトラストネットワークアクセス(ZTNA)とは?「脱VPN」の最有力ソリューションを解説

<メリット2> デバイスセキュリティの向上

ゼロトラストモデルでは接続元であるデバイスの安全が十分に担保されていることを検証し、その結果も利用して各データや社内システムへのアクセスを制御します。組織で準備されているデバイスだけではなく、最近ではBYODと呼ばれる個人所有のデバイスを利用するケースも増えており、どのようにデバイスの安全を確保するかはテレワークのセキュリティを考える上でも重要です。

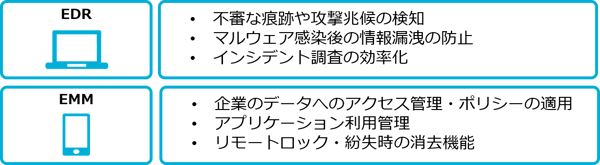

ゼロトラストモデルにおいては、EDR(Endpoint Detection and Response)並びにEMM(Enterprise Mobility Management)といったソリューションを活用してデバイスの状態の確認やログの収集、セキュリティ・コンプライアンスポリシーのデバイスへの反映をおこなうことにより、デバイスセキュリティを向上させることができます。

実装例①.PCの状態確認やログの管理

テレワーク環境下では、各PCの利用者がどのような環境で業務を実施しているか、完全に把握することは難しいです。そのため、気づかないうちに一つのPCがマルウェアに感染してしまい、そのPCを社内ネットワークに接続した結果、社内全体にマルウェア感染が広がってしまうといったインシデントが発生してしまう恐れもあります。

また、このようなケースが発生してしまった場合に、境界防御モデル前提で、社内LANに接続している時のみ、PCの状態を監視し、ログを収集するという運用をおこなっていた場合、感染した端末がどの時点でマルウェアに感染したのかわからず、対応に遅れが生じたり、原因究明や防止策の策定が難しくなる、といった問題が発生します。

これらの課題を解決することができるソリューションの一つがEndpoint Detection and Response(EDR)です。EDRは攻撃の多様化が進み、インシデントを防ぎきることが難しくなっている背景において、インシデント発生を前提に、発生後の対応を強化することができるソリューションです。EDRを導入することにより、感染後の情報漏洩の防止、感染拡大の防止、感染に関する調査等を効率的に実施することが可能となります。

実装例②.モバイルデバイスのリモート管理とポリシー適用

テレワーク環境においても、コミュニケーションを取りやすいといったメリットがあるため、スマートフォンやタブレット等の各種モバイルデバイスを利用している組織は少なくありません。これらのモバイルデバイスに関しても、アプリケーションやそれらの中で利用できるコンテンツが多岐にわたっている中、境界防御モデル前提で、社内LANに接続時のみセキュリティ対策を講じていては、情報漏洩のリスクが高まってしまいます。

これらの課題を解決できるソリューションの一つがEMM(Enterprise Mobility Management)となります。EMMはモバイルデバイスのリモート管理、セキュリティ・コンプライアンスポリシーとの整合性の確認、そしてアプリケーション管理をおこなうことができるソリューションです。リモート管理機能においては、デバイスを紛失してしまった際に、業務に関わる重要なデータの削除や初期化をすることができます。

また、ポリシーの整合性の確認機能においては、起動時にPINコードの入力の有効化がされているか、Jailbreak等の不正な設定変更が行われていないか等、ポリシーを基にした設定適用や適用状況の確認が可能となります。アプリケーション管理においては、アプリケーションのダウンロードから、アプリケーション内におけるコピー&ペーストの可否まで、きめ細かくアプリケーションに関する操作を制御することが可能です。

おわりに

テレワークが新スタンダードとなり始めているこの時代、セキュリティ対策を考えていくにあたっても、今までの前提から考え方をシフトしていく必要があります。セキュリティ対策というものは、境界防御モデル前提においては、どちらかというと働き方の自由を制限する代わりにセキュリティを担保するというスタイルが一般的でした。しかし、ゼロトラストモデルを導入した場合は、働き方の自由は広げた上で、より時代に即したセキュリティを確保することが可能となります。

今回はテレワーク観点でのゼロトラストモデルを適用した場合のメリットをソリューションと共にご紹介しましたが、各企業によって、ゼロトラストモデルをどう実現していけばいいのか、その最適な方法は異なります。NRIセキュアではゼロトラストモデルを実現するための全体設計からソリューションの導入、運用まで幅広くお手伝いできるサービスを提供しております。

ご興味のある方は、ぜひお気軽にご相談ください。