NRIセキュアは2002年より毎年、企業における情報セキュリティ実態調査を実施している。2022年(令和4年)は、国際情勢を踏まえたサイバー攻撃事案の潜在的なリスクの高まりを受け、経済産業省をはじめとする各種省庁からサイバー注意喚起が発出された※1など、サイバーセキュリテイの重要性が一層浮き彫りとなる年であった。

そこで本ブログでは、企業における情報セキュリティ実態調査レポート「NRI Secure Insight 2022」から、企業におけるセキュリティ課題やサイバー注意喚起に対する各国の対応などを振り返り、加えて課題に対する考察や打ち手となるアプローチを紹介する。

▶「Secure SketCHを活用した委託先・取引先管理について」を読む

企業における情報セキュリティ実態調査とは

NRIセキュアでは、企業における情報セキュリティに対する取り組み状況などを明らかにし、広く社会の情報セキュリティ意識の向上を支援することを目的として、情報システム・情報セキュリティに携わる方々を対象にアンケート調査を実施している。

これまでの20回で、のべ20,367社から回答を収集しており、調査の集計・分析結果は企業における情報セキュリティの現状を知るための資料として、企業をはじめとして、各種団体や官公庁などで活用いただいている(図1)。

実態調査から見える日本企業の”3つの課題“

本章では、2,877社から得たNRI Secure Insight 2022から、昨今の日本企業に共通してみられる3つの不足に着目し、その内容を取り上げたい。

NRI Secure Insight 2022 ~企業における情報セキュリティ実態調査~

不足①CISO(最高情報セキュリティ責任者)の不足

日本において、CISOを設置している企業の割合が、アメリカ・オーストラリアの海外企業と比較して低いという結果を得た。CISOは経営層と情報セキュリティの現場をつなぐ重要な役割のあるポジションであるが、アメリカ・オーストラリアでは95%を超える企業が設置している一方で、日本は全体の約42%にとどまっている。

経営層は、CISOを中長期的に育成するという考えを持ったうえでそのポジションを任命する必要があるが、CISOを任命したくても、適任者がいないという企業が多いのも事実である。CISOに求められる「セキュリティの知識・技術」「戦略・会計などのビジネススキル」「リーダーシップと意思決定力」「コミュニケーションスキル」など全てを兼ね備えた人材は容易には見つからないためだ。

そこでCISOとして個人を任命するのではなく、CISOをチームとして立ち上げ、予算と意思決定の権限を付与する発想も一手ある。全ての資質を持った人材がいないのなら、ビジネス部門 の関係者も含めた複数の人材で組閣しようという考えだ。そうやって立ち上げたCISOを、経営層と現場をつなぐ中間マネジメントチームとして機能させ、トップダウンで現場に指示を出せるようにするのである。

不足②セキュリティ人材の不足

またレポートによると、日本企業の約9割が自社にセキュリティ人材が「不足している」と回答しており、セキュリティ人材不足の課題は過去10年以上改善がみられていないことが分かった。

不足している人材の種別を調査したところ、セキュリティ戦略・企画を策定する役割が期待されるマネジメント層が最も多い。これは先述したCISOの不在のデータと関連性があると推察し、またその結果、現場のセキュリティ担当者が日々の対策実行や運用業務だけでなく、本来マネジメント層が実施すべき戦略・企画の策定も兼務せざるを得ない状況となっていることが考えられる。

人材不足の課題に対しては、なにも日本企業が対策を怠っているわけではない。セキュリティ担当者の業務範囲や業務量が増す一方で、供給が追いつかないほどIT環境が変化しているためである。例えば、コロナ禍で半強制的にリモートワークが進み、情報資産がオフィスの外に持ち出されるようになった。クラウドサービスの利用も広がっている。攻撃される領域(アタックサーフェス)が広がり、これまでとは比べものにならないほどセキュリティ担当者の守備範囲が拡大している。

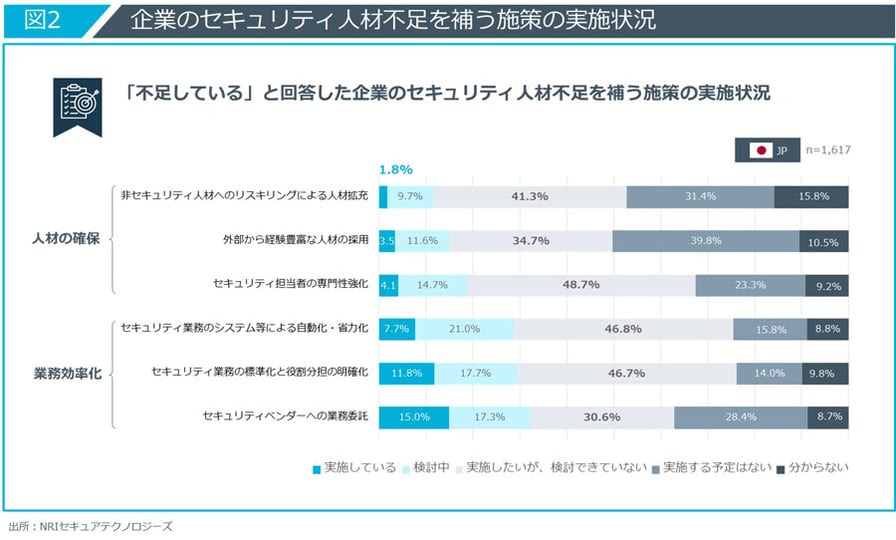

また、人材不足を感じる企業の約40%が、人材不足を解消するための人材教育や採用、システムによる自動化・省力化など施策を「実施したいが、検討できていない」 と回答している(図2)。

長年続く人材の不足感を解消するには、CISOが経営層と一体となって「人材の拡充」と「業務の効率化」の両観点において、多面的な施策の実行と継続的な改善を繰り返さなければ、長年続く人材の不足感を解消することはできない。

不足③セキュリティ対策予算の不足

予算面についても、「セキュリティ関連予算の割合がIT関連予算の10%未満」と回答した企業は、アメリカ・オーストラリアでは全体の3割程度であるのに対し、日本は全体の約7割におよんだ。日本の現場担当者のセキュリティ予算取りを調整・上申する際にかかえる悩みや苦労が結果からうかがえる。

セキュリティ予算獲得には、経営層とのコミュニケーションに「経営者の視点」を取り入れ、セキュリティを「自分事」として捉えてもらうための創意工夫も必要である。具体的には、①同業種他社の事例や対策状況を引き合いに出す、②新しいセキュリティ対策が全社のDX推進や利益に貢献するかを伝える、③自社起因で発生したインシデントの影響がサプライチェーン全体に波及する可能性を伝えることなどが効果的である。

NRIセキュアでは、セキュリティ担当者・CISO・経営層の間で納得できるセキュリティ施策予算合意形成を行うための解説資料を公開しているので、是非一読いただきたい。

経営層を納得させるセキュリティ予算獲得術

令和4年の国際情勢を踏まえたサイバー注意喚起の各国の対応

令和4年初旬、各国では昨今の世界情勢の変化を踏まえてセキュリティ対策の注意喚起が発出された。日本においても令和4年の2月23日、経済産業省から「サイバーセキュリティ対策の強化」に関する緊急の注意喚起が発出し、「リスク低減のための措置」「インシデントの早期検知」 「インシデント発生時の適切な対処・回復」を求めた※1。また、翌日以降、他省庁も同様の注意喚起を実施している。

NRIセキュアにおいても、本注意喚起が発出された二日後に、企業が点検すべきポイントの解説記事を公開している。

サイバー攻撃への備え|昨今の情勢を踏まえて企業が点検すべき7つのポイント

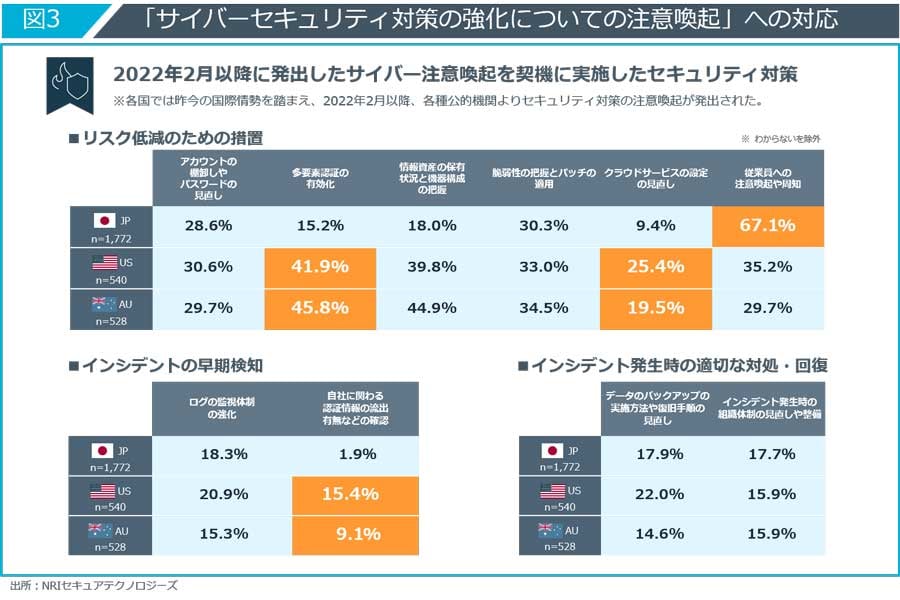

このような注意喚起に対し、NRIセキュアでは日本やアメリカ・オーストラリアの企業はどう対応したのかを調査した(図3)。

アメリカ・オーストラリアでは「多要素認証の有効化」や「クラウドサービスの設定見直し」など技術的対策の優先度が高いことがわかった。また「自社に関わる認証情報の流出有無などの確認」の実施率は日本と大きな差異があり、サイバー攻撃への警戒感、並びに危機に対する当事者意識の高さがうかがえる。

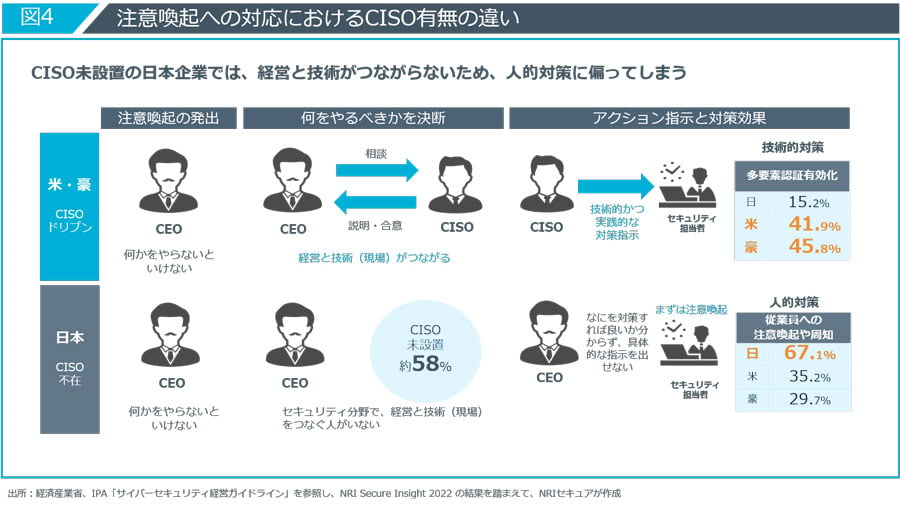

一方で、日本では約67%の企業が「従業員への注意喚起や周知」を行ったと回答し、人的対策に重心を置く傾向が明らかとなった。これは、経営層と情報セキュリティの現場をつなぐCISOの有無が、技術的対策の実施の差に影響していると考える。特に、CISOが不在である日本企業では、経営と技術がつながらないために、人的対策に偏ったのではないかと予想できる。

何らかの注意喚起が出された場合、アメリカ・オーストラリアの企業は、経営者がCISOに必要な対応について相談でき、その結果に基づいてCISOから現場に具体的な指示を出し、技術的な対策が推進される状況がある。しかしながら日本企業の多くはCISOが不在であり、経営者が何か対策を推進したい場合でも、セキュリティ担当者に具体的な指示を伝えることができず、まずは従業員への注意喚起のような人的対策に向かう状況になったのではと推察する(図4)。

企業と従業員を危機から守るためには、具体的な対策内容や技術的な仕組みの提供が必須であり、注意喚起のみでの効果は期待できない。今後さらに増加しうるサイバー脅威やセキュリティ人材不足である情勢を踏まえて、人的対策のみならず、技術的対策の実施や見直しの検討が求められる。

サプライチェーン全体のセキュリティ統制

令和4年に発出されたサイバー注意喚起には『国外拠点等についても、国内の重要システム等へのサイバー攻撃の足掛かりになることがありますので、国内のシステム等と同様に具体的な支援・指示等によりセキュリティ対策を実施するようにお願いいたします』と、サプライチェーン全体のセキュリティ統制を示した記載がある。

本章では、昨今のサプライチェーンのセキュリティ統制の重要性が高まる背景について解説し、NRI Secure Insight 2022から得られた統制の実態と、統制を効率化させるアプローチについて紹介する。

サプライチェーンのセキュリティ統制範囲の拡大

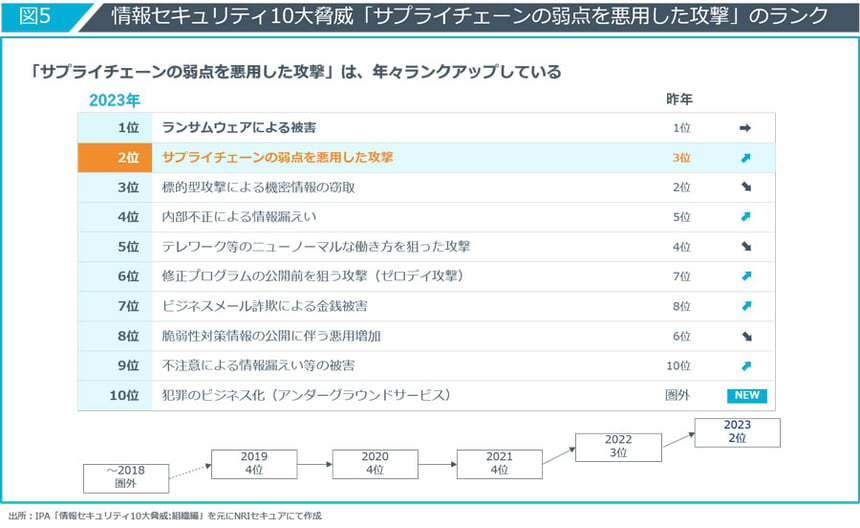

情報処理推進機構(IPA)が2023年1月に公表した「情報セキュリティ10大脅威 2023:組織編※2」において、「サプライチェーンの弱点を悪用した攻撃」は2位であった(2022年度3位)(図5)。

2023年3月に経済産業省とIPAが共同で「サイバーセキュリティ経営ガイドライン Ver3.0」※3を公表した。本ガイドラインは約6年ぶりの改定であるが、旧版と比較して「サプライチェーン」というワードの記載数が約2.4倍増えていることからも、サプライチェーン全体でのサイバーセキュリティ対策の必要性の高まりがわかる。

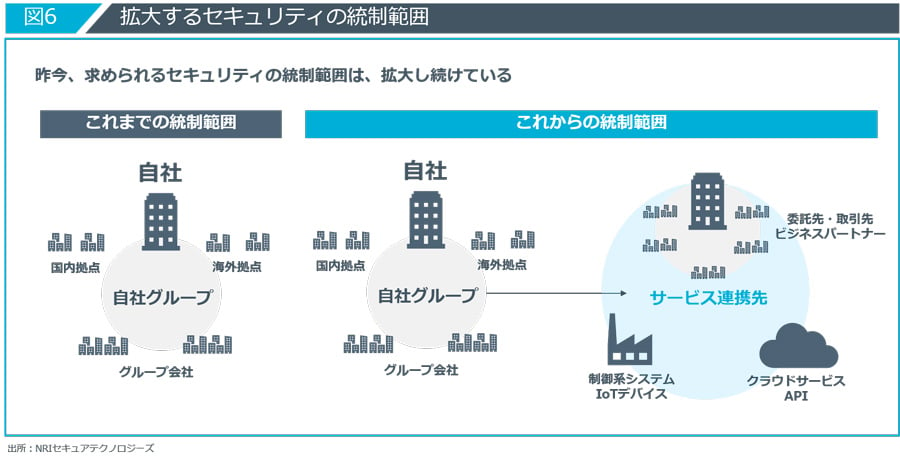

従来は、多くの企業では国内外のグループ会社や関連子会社等がセキュリティの統制対象であることが一般的であった。しかし近年では、効率的なビジネス運営や成果の最大化を図るため、サードパーティベンダーとの取引や協力関係の構築が進み、多数の企業を介しエンドユーザに多種多様なサービスを提供する機会が増えている。 その結果、サプライチェーン構造の複雑化に伴い、セキュリティリスクも同時に増加し、セキュリティを統制しなければならない対象範囲も拡大している(図6)。

サプライチェーンのセキュリティ統制に関する実態と従来の手法

「サイバーセキュリティ経営ガイドライン Ver3.0」には、経営者が情報セキュリティ対策を実施する上での責任者となる担当幹部(CISO等)に指示すべき「重要10項目」が記載されている。その「第9項目」として「ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把握及び対策」の指示がなされており、サプライチェーン全体にわたって、ビジネスパートナーやシステム管理の運用委託先等を含めた対策状況の把握が必要であると記載がある。

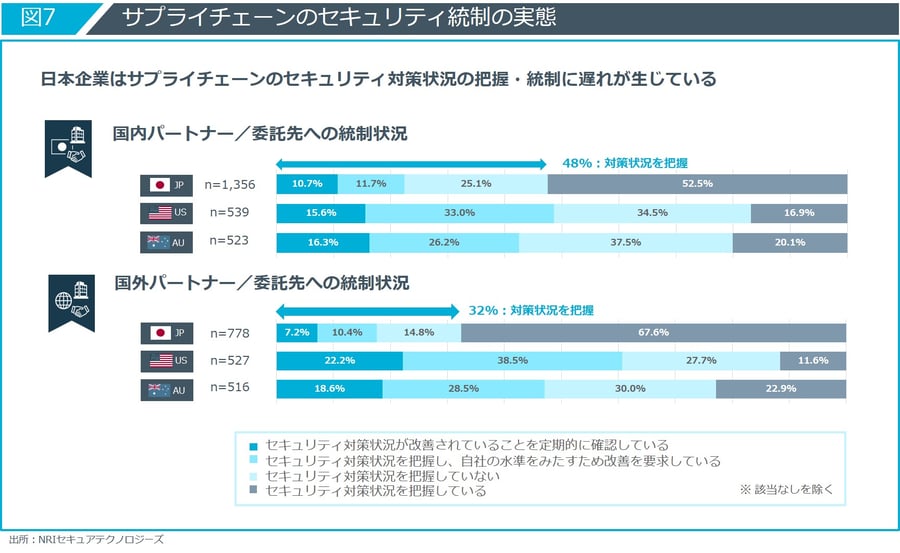

NRI Secure Insight 2022によると、「国内の委託先やビジネスパートナーのセキュリティ対策状況を把握している」と回答した割合は、日本企業の全体の48%であった。また国外の委託先やビジネスパートナーを対象とすると、把握している数値がさらに低下する。アメリカやオーストラリアの数値 は80%以上であることから、日本企業はサプライチェーンのセキュリティ対策状況の把握・統制に遅れが生じていることがわかる(図7)。

要因として、冒頭に述べたCISOの不在や、現場の人材・予算の不足に加え、委託先管理の対象数の多さや複雑さ、委託先は別法人であることから委託元として状況を把握した後の改善活動の促進・関与が難しいことなどが背景にあると考えられる。

また「セキュリティ対策状況を把握している」と回答した企業でも楽観はできない。それは従来のセキュリティ対策状況の把握の方法に課題があるためである。

各企業の対策状況を把握するための手段として、一般的にセキュリティチェックシートを用いたアンケート形式の自己評価を実施する場合が多い。同調査において、サプライチェーンに対するセキュリティ対応の課題を調査したところ、「セキュリティ対策状況を把握している」と回答した企業の中で約3割が「アンケートでセキュリティを確認しているが実効性の観点で不安がある」と回答しており、アンケート形式による自己評価に実効性の不安を感じていることも分かった。

サプライチェーンのセキュリティ統制を効率化するアプローチ

限られた人材と予算の中で、サプライチェーンを構成するすべての企業のセキュリティ対策状況を把握し、各社に対して同水準のセキュリティを要求することは困難を要する。

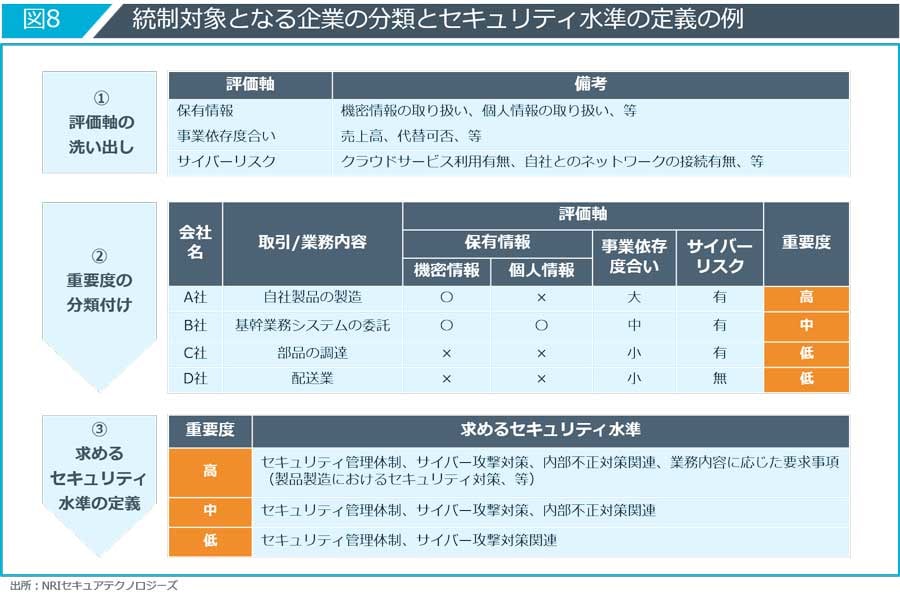

まずは①連携する情報やサービスの重要性(保有情報や事業依存度)などビジネス環境に即した評価軸を洗い出し、②定義した軸により管理すべき各企業の重要度(高・中・低など)を分類し、③重要度に応じたセキュリティ水準を個別に策定したうえで、監査又はアンケートによる自己評価を実装し、各社の結果を可視化する一連のアプローチが効果的である(図8)。

図8の「③求めるセキュリティ水準の定義」で各企業に求める水準には、例えば海外拠点や国外の委託先・取引先を統制対象とする場合、海外拠点のセキュリティ担当者が好む評価基準やガイドラインを取り入れることでコミュニケーション負荷を下げることも期待できる。

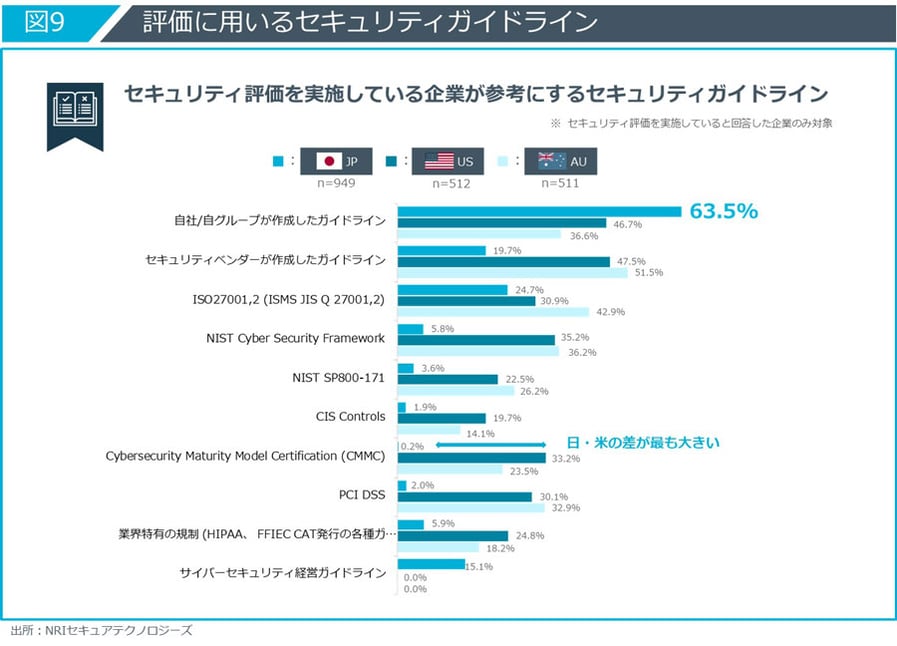

NRI Secure Insight 2022では、企業が参考にするセキュリティガイドラインとして、日本企業は自社独自のガイドラインやチェックリストを利用する割合が高い一方で、アメリカ・オース トラリアの企業は、NIST Cyber Security FrameworkやISO 27000シリーズなど、グローバル共通のガイドラインを併用する傾向が見られたためだ(図9)。

アンケートによる自己評価における実効性の不安を解消するためには、アンケートのバイアスを低減させるため、SRS(Security Rating Services)による客観的な視点のセキュリティ評価を組み合わせる方法もある。SRSはインターネット上の公開情報をもとに、公開サーバやネットワーク機器におけるセキュリティ上望ましくない設定を自動的に検出して、企業のセキュリティ対策状況を定量的に評価できるツールであり、近年日本国内の金融機関でも導入が進んでいる※4。

また、複数企業に対するセキュリティの統制業務の効率化や継続的な評価の実現のため、ツールやシステム等を有効活用する判断も肝要といえる。米国では大量の拠点のリスク管理を効率的かつ継続的に実現するために、VRM(Vendor Risk Management)ツールを活用するなど、少ない人数で業務をまかなうための仕組みが整えられている。

VRMとは、企業が委託先や取引先の製品・サービスが、規制・財務・オペレーションの面で負の影響を発生させないようにするためのリスク管理プロセスであり、セキュリティ観点での統制業務の効率化や継続的な評価の実現できるVRMツールへの注目が近年高まっている。

サプライチェーンの構造が複雑化する中で、サプライチェーン全体を俯瞰したセキュリティ統制を、効率的にかつ効果的に実施するための一手段として、SRSやVRMのようなツールの活用も今後の選択肢として考えてみてはいかがだろうか。

さいごに

本ブログでは、2,877社の実態調査から見えた企業の課題や傾向から、日本企業に必要な対策のアプローチを解説した。

20回目となるNRI Secure Insight 2022では、本稿で解説した内容以外にも、「ゼロトラストセキュリティ」「セキュリティマネジメント」「セキュリティ人材」「セキュリティ対策」「脅威・事故」の5つの観点で分析結果を掲載している。ぜひ一度ご覧いただき、自社のセキュリティ経営や対策内容を見直すきっかけとしていただきたい。

NRIセキュアにおいても、サプライチェーンのセキュリティ統制を効率的かつ継続的に実現できるVRM ツールとして、Secure SketCH(セキュアスケッチ)を提供している。Secure SketCHを用いれば、Web上で75 問の設問に回答するだけで、各種ガイドラインに沿ったセキュリティ評価を「得点」や「偏差値」で定量的に見える化できるサービスであり、自社のセキュリティ評価だけでなく、グループ会社や委託先・取引先を含むサプライチェーンのセキュリティガバナンス強化をワンプロダクトで実現できる。

またSRSのリーディングカンパニーであるSecurityScorecardの機能を、Secure SketCH上でご利用いただけるため、アンケート形式の自己評価に加えて客観性を有した評価も合わせて可能である。

Secure SketCHにご興味ある方は、製品紹介ページをご確認いただきたい。

セキュリティ対策実行支援プラットフォーム Secure SketCH(セキュアスケッチ)

※1:経済産業省「昨今の情勢を踏まえたサイバーセキュリティ対策の強化について注意喚起を行います」

※2:IPA 情報処理推進機構「情報セキュリティ10大脅威 2023:組織編」

※3:経済産業省・独立行政法人情報処理推進機構「サイバーセキュリティ 経営ガイドライン Ver.3.0」

※4:京都銀行 様|導入事例|NRI セキュア

https://www.nri-secure.co.jp/service/case/securesketch_kyotobank