クレジットカードセキュリティの国際基準を管理するPCI SSC(Payment Card Industry Security Standards Council)が主催するイベントPCI SSC Community Meeting(以下、CM)が4年ぶりに対面形式で開催された。CMは例年、北米、欧州、アジア太平洋の3地域で開催されており、筆者は2023年10月24日(火)~26日(木)にかけてアイルランドのダブリンで開催された欧州CMに参加してきた。

本稿では、筆者が現地で体験したダブリンの決済事情を紹介した後、欧州CMの全体像や注目テーマについてお伝えする。

▶「アクセス制御・ログ管理でPCI DSS準拠を効率化する方法とは」を読む

ダブリンの基本情報と決済事情

イギリスの隣国に位置するアイルランドの首都ダブリンは、国全体の人口約500万人のうち約3割が居住している街である。日本からの直行フライト便はなく、ヨーロッパや中東でトランジットが必要となる(復路では発券トラブルの影響で丸1日遅れの帰国となり、忘れられない思い出となった)。

渡航前は観光都市というイメージが強かったが、会場近辺には外資系コンサルティング企業やIT企業のオフィスがいくつもある商業都市でもあった。

ダブリンはキャッシュレス化が進んでおり現金を使用する機会がなかった。特に印象的な光景としては、筆者が訪れたスーパーマーケットでは現金支払いとカード支払いの列が分かれていたのだが、カード支払いの列待ちが10人以上であったにも関わらず現金支払いの列に並ぶ人はいなかったことだ。

そのほかにも、ダブリンのとある観光施設では事前にオンライン決済をしないと入場できなかったことや、自動販売機がクレジットカード対応であったこと、すべての決済端末にタッチ決済機能が備わっていたことから、日本と比較してキャッシュレス化が非常に進んでいることを体感した。

また、ダブリン市内の移動には、リープカードと呼ばれるSuicaのような交通系ICカード1枚を使って、バスや鉄道、路面電車などの公共交通機関を利用した。

ダブリンのバス(左)、鉄道(中央)、路面電車(右)のICタッチ

PCI SSC Community Meeting 2023 Europeの概要

今年度の欧州CMはThe Convention Centre Dublinで開催され、参加者数は約700名、メインセッションは約50セッション、ベンダーブースは約20ブースという規模であった。講演者としては、PCI SSC関係者やベンダー関係者、情報セキュリティ専門家はもちろん、窃盗などの街頭犯罪のエキスパートBob Arno氏のような情報セキュリティ分野とは専門が異なる著名人らも登壇した。

著名人らの講演後には有料特典会が開催されたり、会食パーティーではアイルランド伝統の音楽やダンスショーのなかダブリン発祥のギネスビールが提供されたりするなど、メインプログラム以外でも参加者が楽しめる趣向が凝らされていた。

会場の入り口(左)、メインセッション(中央)、ベンダーブース(右)

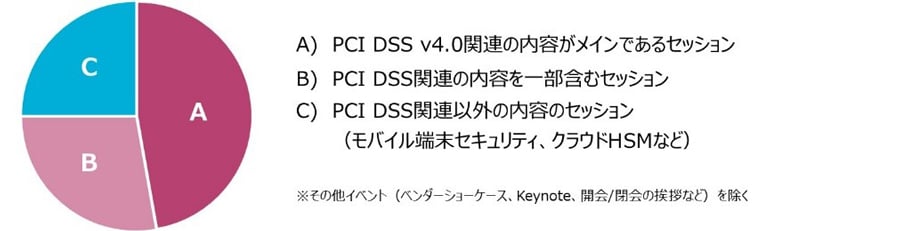

メインセッションのテーマとしては、PCI DSS関連が7割を超え、特にv4.0関連の内容がメインであるセッションが約5割を占める結果となった。そのほか、モバイル端末セキュリティやクラウドHSM、PCI Secure Software Standardなどのテーマが取り上げられていた。

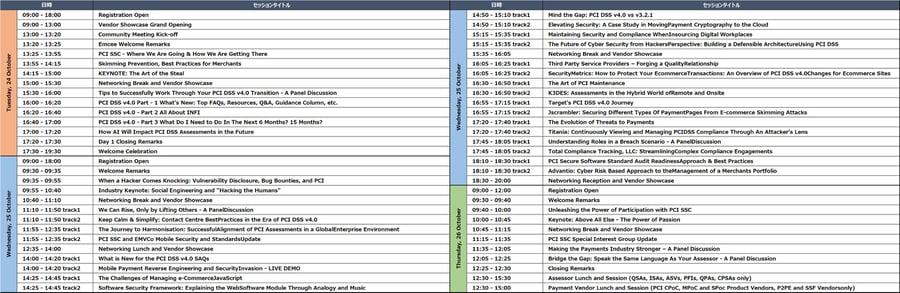

PCI SSC Community Meeting 2023 Europeタイムスケジュール

メインセッションのテーマの割合

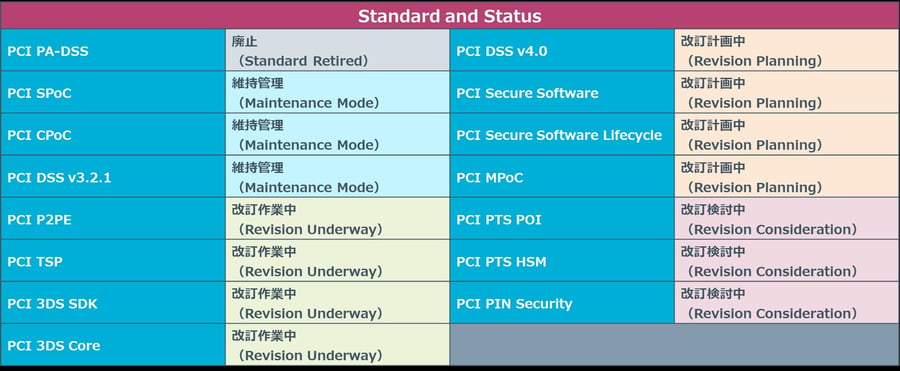

PCI SSCが語るPCI基準改訂の計画

PCI SSCのエグゼクティブディレクターLance J. Johnson氏による「PCI基準[1]の次の課題を特定し改善していくためには、あなたたちの協力が必要不可欠だ」という開幕宣言を皮切りに、3日間にわたる欧州CMが始まった。その後、PCI SSCはPCI基準改訂の計画を発表し、テクノロジの進歩に対応していくためにPCI基準も時代に合わせて変化していく必要があると説明した。

PCI基準改訂の計画

その説明通り、2022年に8年ぶりにメジャーアップデートがリリースされたPCI DSS v4.0では、昨今のセキュリティニーズを踏まえ、多要素認証やフィッシング対策、クラウドへの対応などが反映されるかたちとなった。

一方で今後の動向に目を転ずると、PCI SSCが2023年度にフォーカスするSpecial Interest Groupトピックとして「Scoping and Segmentation for Modern Network Architectures」が決定しており、その中でゼロトラストネットワークやクラウド実装におけるスコーピングとセグメンテーションが検討事項になっていることから、PCI基準に対し現代の潮流であるゼロトラスト化やクラウド化(特に、マルチクラウドやマイクロセグメンテーション)を考慮した変更が反映されていくと推測される。

[1]PCI DSSなどのPCI SSCが策定する各種基準

PCI SSC Community Meeting 2023 Europeで注目したテーマ

上述の通り、今年度の欧州CMではPCI DSS v4.0関連のセッションが約5割を占めており、その中でも新規要件に関連するオンライン決済ページセキュリティや新規導入された評価プロセス(後述のINFI等)の解説などが現地で注目を集めていた。そのほか、AIやクラウド、モバイル端末セキュリティに関するセッションが盛況であり、また、バグバウンティといった日本ではまだあまり浸透していないテーマのセッションについても注目を集めていたのが印象的だった。以下、これらのテーマを取り上げて概要を紹介する。

なお、本稿で紹介しきれなかったPCI DSS v4.0要件の変更点やモバイル決済セキュリティ(PCI MPoC)に関する解説は過去記事を参照いただきたい。

PCI DSS v4.0リリース情報|その特徴とv3.2.1との差分、対応方針について解説

PCI MPoCとは?対面決済の新たなセキュリティ基準を徹底解説

オンライン決済ページセキュリティ

PCI DSS v4.0では、オンライン決済ページのセキュリティを担保することを目的として、要件6.4.3および要件11.6.1が新規追加された。欧州CMでは、これらの要件に関するメインセッションやベンダーブースが非常に多く、関心を集めていることを感じ取れた。

これらの要件を充足する技術の例として、PCI DSS基準のガイダンスでは、SRI(Subresource Integrity)[2]やCSP(Content Security Policy)[3]などが挙げられている。

SecurityMetrics社のGary Glover氏は「世界中の9600万以上のWebサイトを調査した結果、そのうち約5200万はeコマースサイトであり、CSPやSRIを使用しているサイトは約7割であった。この状態が続くと約5年後には1500万近くのWebサイトからクレジットカード情報が漏洩する可能性があり、これらを考慮すると新規要件が追加された意図を理解できるだろう。」と説明した。

また、Scrambler社のJohn Elliot氏は、「いくつかのWebサイトを調査した結果、Webサイトには約100個のスクリプトが含まれており、そのうち52が自社製、48はサードパーティー製であった。サードパーティー製スクリプトを読み込むドメイン数に着目すると平均で13ドメインであった」と説明した。

攻撃を受けるリスクを低減するためには、スクリプトの意図を意識的に理解し不必要なスクリプトを追加しないこと、つまりスクリプトの変更管理プロセスを整備することが重要だ。ただし、すべてのスクリプトを高水準で管理するとなると、運用面で負荷が大きくなる可能性が懸念される。そのような場合には、例えば、サードパーティー製の承認基準を自社製よりも厳しくするなど、リスクベースで運用を検討しセキュリティと利便性の調和を実現することが重要になると考えられる。

[2] 特定のウェブページが読み込む外部リソース(スクリプト、スタイルシート、フォントなど)が改ざんされていないことをハッシュを使用して確認するメカニズム

[3] 特定のウェブページが読み込む外部リソース(スクリプト、スタイルシート、フォントなど)を事前に許可されているリソースだけに制限するメカニズム

INFI

PCI SSCは2023年6月にINFI(Items Noted for Improvement)と呼ばれる新しい仕組み※を導入し、PCI DSS v4.0審査においてはINFIワークシート(以下、ワークシート)の作成が必須となった。ワークシートには審査中に特定された是正事項の原因や再発防止策を記載する必要があり、以後同様の事象を発生させないようプロセスを整備することを目的としている。

※INFIは2024年3月をもって廃止されました

INFIワークシート

是正事項の例としては、ポリシー文書やネットワーク設定の不備が発見された場合や、少なくとも3カ月に1度の実施が必要である外部ASVスキャンが6カ月間実施されていなかった場合などが挙げられる。

後者の例では、3カ月ごとのスキャンレポートを提出できないため本来であれば問答無用で非準拠になってしまうが、v4.0ではワークシートを作成することで「In Place」と見なせるようになったことから、例外的な状況により非準拠になってしまうケースを救済する側面もあると考えられる。1度問題を発生させてしまった際は、事業体は評価者と協力し入念に再発防止策を検討することが重要だ。

AI

現在特に注目を集めている技術である生成AIだが、欧州CMではAIをテーマにしたセッションは1つだけであり、「将来AIがPCI DSS評価にどのような影響を与えるか」というタイトルでPCI DSS評価にAIを活用するメリットが紹介された。

Schellman社のEric Sampson氏は、被評価者に対して、ChatGPTを用いた要件解釈などPCI DSS評価に向けた事前準備の一助とできること、一方でQSAに対しては、PCI DSS評価時にAIがシステム設定値から文書まで自動でレビューし評価者の負荷を軽減できることを伝えた。

以上の通り、今年度はAI活用について特段深掘りしている内容ではなかったが、AIが急速に発達している情勢を鑑みると、来年度以降はAI活用におけるベストプラクティスやインシデント事例のような具体的な紹介がなされることが期待される。

クラウドHSM(Hardware Security Module)

HSM(Hardware Security Module)は暗号化鍵などの機密データを保護するために使用されるハードウェアであり、PCI PTS HSMというHSMに特化したPCI基準が定められているほど、機密データの保護において重要な一役を担っている。

近年HSMがオンプレミスからクラウドに移行する事例が見られる現状を踏まえて、Futurex社のAdam Cason氏とGlobal Payments社のSteve Wilson氏がクラウド移行時の留意点について説明した。

クラウド移行にあたっては、「クラウドHSMは鍵を利用するアプリケーションシステムとの距離がオンプレミスと比較して大きいためレイテンシーが高くなること、そしてネットワークが複雑になるためトラブルシューティングが困難になることを考慮する必要がある」と解説した。

また、サービス選定にあたっては、「クラウド事業者の責任マトリックスを理解し、自身のニーズに適したサービス形態を選択することが重要だ」と提言した。つまり、クラウド事業者に鍵管理の一連の運用を一任できるか、あるいは、鍵の生成から廃棄までをクラウド事業者に委ねることで自身がコンプライアンス違反にならないか、といった観点を持つ必要があると考えられる。

脆弱性開示ポリシー(VDP)とバグバウンティ

脆弱性開示ポリシー(Vulnerability Disclosure Policy:以下、VDP)とは、製品やシステムの脆弱性が外部の報告者から適切に報告されるよう、組織が報告プロセスを定義したポリシーである。

HackerOne社のIlona Cohen氏とVenable LLP 社のHarley Geiger氏は、VDP作成において、「連絡先や連絡目安日数を盛り込むのは勿論のこと、報告者が脆弱性を報告する気力を失ってしまわないような考慮を含む具体的手順を整備することが必要だ」と提言した。

また、組織から報奨金の支払いが発生しないVDPと対照的な存在であるバグバウンティについても、効果的に使用することを推奨していた。「報酬でインセンティブを与えることで、より多くの脆弱性を特定できる。情報漏洩のコスト面での損失と比較しても、バグバウンティが優れているのは明白だ」

さらに、VDPにおける報告者に悪意があるか否かの見分け方として、「脆弱性の開示前に金銭を要求していないか、データ漏えいやシステム破壊をしていないか、VDPに則り連絡してきたか、という3つの観点で確認できる」と説明した。

欧米のいくつかの国ではVDPの整備が義務化されている。このような状況を鑑みて、今後VDPがPCI DSSの脆弱性管理の要件として盛り込まれる可能性や、日本でも欧米に倣った同様の規制がかかる可能性もあるため、可能なかぎり早めの対応を心掛けたいところだ。

おわりに

本イベントへの参加を通して、PCI基準の向かう未来を認識できただけでなく、PCI SSCをはじめとした多数の関係者が決済セキュリティの向上を目指して協調していることを体感できた。また、実際に現地に参加することで、プレゼンテーションの温度感や参加者同士の繋がり、ダブリンのキャッシュレス浸透度合いなど、オンライン画面からは得られない情報を持ち帰ることができ、現場に行くことの重要性を改めて実感した。

テクノロジが進歩するに伴い新たなセキュリティリスクが発生してしまう現実は変わらない。ただし、その時々に合わせてテクノロジを安全に使用することができれば、便利な社会になっていくことは間違いないと考えられる。そのような社会を築くために、最新情報を常にキャッチアップし適切な対策を検討できる準備を整えておくことが我々の使命であると認識した。

欧州CMで最も多くのセッションで関連していたPCI DSS v4.0については、対応期限が2024年3月31日とタイムリミットが目の前に近づいている。

弊社では、PCI DSSをはじめとした各種PCI基準についてコンサルティングから審査まで、ワンストップのサービスを提供しており、お客様の環境やニーズに沿った柔軟な支援が可能である。また、電子決済セキュリティリスク評価サービスやブロックチェーンを活用したシステムのアーキテクチャ評価等、決済セキュリティ全般のコンサルティング支援を提供している。

決済セキュリティに関するお困りごとがある場合は、お気軽に是非ご相談いただきたい。