2014年2月に米国国立標準研究所(NIST)が CSF(サイバーセキュリティフレームワーク)の 1.0 版を公開して以降、それまでは ISMS の独壇場であったセキュリティ対策の検討・推進のフレームワークに、新たな選択肢が加わりました。あれから5年、年々進化するサイバーセキュリティリスクの高まりとともに、現在では多数あるセキュリティフレームワークの中でも、一番手の選択肢として、多くの企業・組織に利用されています。

2014年2月に米国国立標準研究所(NIST)が CSF(サイバーセキュリティフレームワーク)の 1.0 版を公開して以降、それまでは ISMS の独壇場であったセキュリティ対策の検討・推進のフレームワークに、新たな選択肢が加わりました。あれから5年、年々進化するサイバーセキュリティリスクの高まりとともに、現在では多数あるセキュリティフレームワークの中でも、一番手の選択肢として、多くの企業・組織に利用されています。

人気・支持が高い一方で、NIST CSF を分かりやすく、体系的に解説しているコンテンツが少ないことを課題に感じてきました。このような状況をふまえて、NIST CSF の構成や特長を、可能な限りシンプルに解説します。

▶「NIST サイバーセキュリティフレームワーク 2.0改訂|ポイントとフレームワークの実践的な使い方」を読む

NIST CSF とは?

オバマ大統領の大統領令(2013年2月)に基づき、NIST が政府や民間から意見を集め作成した、サイバーセキュリティ対策に関するフレームワークです。 CSF(Cyber Security Framework)という略称で知られ、日本でも多くの企業・組織がサイバーセキュリティ対策を向上させるための指針として参照しています。

正式名称は「重要インフラのサイバーセキュリティ対策を改善するためのフレームワーク」で、2014年2月に初版(バージョン1.0)が公開され、2018年4月に改訂版として、バージョン1.1が公開されています。原文は英語ですが、日本ではIPAよりNIST CSF翻訳版が公開されています。

▼2024年2月26日に「NIST Cybersecurity Framework 2.0」が公開されました

NIST サイバーセキュリティフレームワーク 2.0を解説|約10年ぶりの大幅改訂、押さえるべき要点とは?

NIST CSF の特長

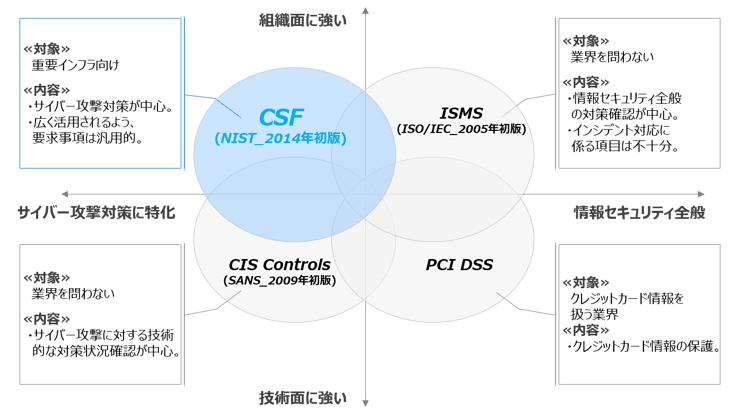

代表的なフレームワークと比較してみると、NIST CSF は「サイバー攻撃対策に特化」、「広く企業に適用できるように要件を汎用化」、「リスクベースアプローチを採用」、「フレームワーク自体を無償公開」していることなどが特長として評価されており、日本のみならず、世界中の企業・組織での活用が進んでいます。

代表的なフレームワークである ISMS・CIS Controls・PCI DSS と比較すると、以下のようになります。

図1. 代表的なフレームワークとの比較(NRIセキュアが作成)

NIST CSF は、"重要インフラのサイバーセキュリティ対策" という正式名称ですが、業種や企業規模などに依存しない、サイバーセキュリティ対策のベストプラクティスや対策状況を数値化するための評価基準などが、体系的に取りまとめられています。

【解説】セキュリティ業務の自動化におすすめなガイドライン「CIS Controls」とは?

NIST CSF の構成

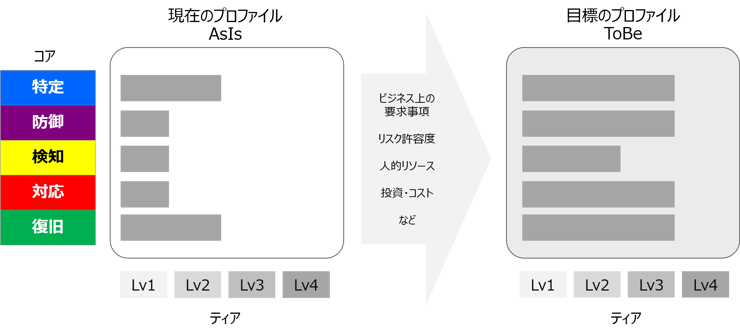

CSF は、「コア(Core)」「ティア(Tier)」「プロファイル(Profile)」 という3つの要素で構成されています。3要素を活用することで、企業や組織はサイバーセキュリティ対策状況の「現状」と「目標」のギャップ分析がしやすくなります。

1.コア → 一定の分類で定められたサイバーセキュリティ対策の一覧

2.ティア → 対策状況を数値化するための成熟度評価基準(4段階)

3.プロファイル → 組織のサイバーセキュリティ対策の「AsIs (現在)」と「ToBe (目標)」

それでは、NIST CSF のバージョン1.1を対象に、3つの要素を個別に解説していきます。

POINT1 コアの構成を把握する

最初に、コアに関する概観を整理します。NIST CSF のコアでは、業種・業態を問わない、共通となるサイバーセキュリティ対策を示しています。

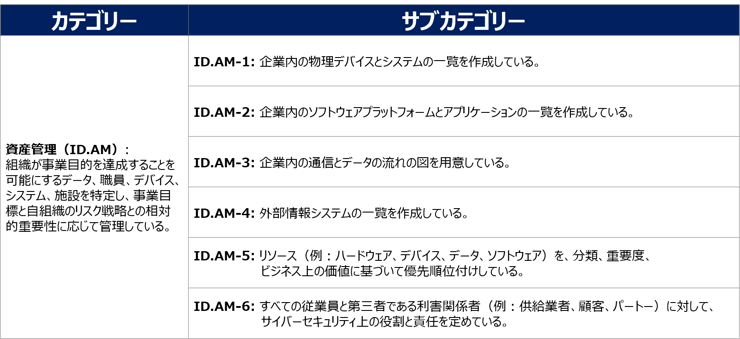

CSF のコアは、5つの機能・23のカテゴリーで構成される。カテゴリー毎に、サブカテゴリーが用意されており、サブカテゴリーの合計は108項目になる。

コアの5つの機能は、NIST CSF の象徴的な項目であるため、多くの方がご存知かと思います。

「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」の5つで、アルファベットの頭文字を取って、IPDRR などと呼ばれることもあります。

図2. フレームワークコアの構成(IPAの資料を元に、NRIセキュアが作成)

図2. フレームワークコアの構成(IPAの資料を元に、NRIセキュアが作成)

カテゴリー毎に、複数のサブカテゴリーが紐づいているため、サイバーセキュリティ対策として取り組むべき具体的な対策項目として参考になります。

図3. 資産管理カテゴリーとサブカテゴリーの関連性(IPAの資料を元に、NRIセキュアが作成)

POINT2 ティアの定義を知り、測定する

NIST CSF が支持される大きな理由の1つは「Measurable(測定可能)」である点です。その実現を可能にしているのがティア(Tier)の役割です。

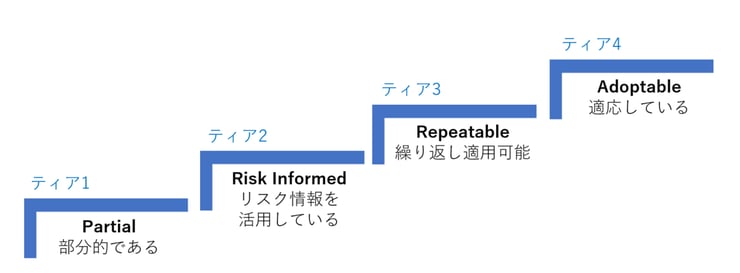

CSF のティアは、対策状況を数値化するため、4段階の成熟度評価基準を採用している。

ティアの4段階の評価基準は、以下になります。

図4. NIST CSF ティアの4段階評価(NRIセキュアが作成)

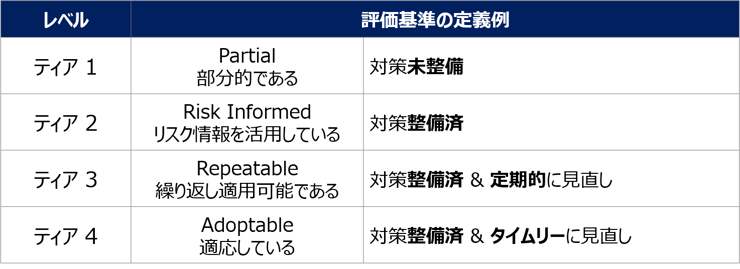

NIST CSF に限らず、成熟度を評価するフレームワークでは、回答者が自組織の状況が、選択肢のどのレベルに該当するのかを悩むケースが多いです。それを可能な限り回避するため、対策の実施状況と運用状況という観点で整理し、ティアの4段階をシンプルに定義してみます。

図5. NIST CSF ティアの評価基準の定義例(NRIセキュアが作成)

NIST CSF は、フレームワークのコンセプトとして汎用的や柔軟であることを重視し、組織に応じてアレンジしていくことを想定して、策定されています。ティアの具体的な定義は各企業・組織内で議論し、レベルの解釈を関係者間で、すり合わせていく必要があります。

また、成熟度評価は、必ずしも最高レベル(CSFでは、ティア4)を目指すことが正解・目標ではありません。自組織のビジネス特性、情報資産の実態などに応じて、カテゴリー毎に目指すべきティアを設定することが必要です。

POINT3 プロファイルの検討方法を決定する

汎用的な定義・内容であるコアやティアとは異なり、プロファイルは各企業や組織毎の特性・戦略が大きく影響する要素であることから、NIST CSF では、プロファイルの考え方に関する記述はありますが、ひな形などは提供されていません。そのため、セキュリティ担当者としての想定力・アレンジ力が試されるパートになります。

プロファイルは、自組織のビジネス上の要求事項、リスクの許容度、割当て可能なリソースなどに基づいて調整される。サイバーセキュリティ対策の現在の状態(AsIs)と目指す目標の状態(ToBe)を記述するのに使用する。

NIST CSF を使う目的は、サイバーセキュリティ対策のレベルを維持・強化・改善していくことにあります。その実現には、測定の尺度を現在の状態(AsIs)と目指す目標の状態(ToBe)で合わせておくことが大事です。

具体的なプロファイルの活用例を、以下に示します。

図6. NIST CSF プロファイルの活用例(NRIセキュアが作成)

まずは、プロファイルの位置づけを知ることが大切です。プロファイルとは、NIST CSF を使ってサイバーセキュリティ対策状況の評価を行い、現在の実態を踏まえながら、企業・組織の目指すレベルを決めることがポイントです。

その際、必ずしもティアのレベル4を目指すことが目的ではないため、自社の近未来におけるあるべき姿・望む姿を想定した上で、多角的な検討を行い、関係者間での合意形成をしながら、目標を設定していきます。

具体的な検討例をあげて、掘り下げていきましょう。

「ビジネス上の要求事項」とは、どういうことでしょうか。昨今のビジネスシーンでは、企業の業種・業態の定義が難しくなっています。例えば、通信・小売に属する企業が、金融業に参入することは頻繁に発生しています。新たな業界には、その業界における慣習があります。当局による規制などは、その最たるものです。数年後に業種・業態を新分野に広げる予定がある場合は、目標のプロファイルで見込んでおく必要があります。

現在は非上場である企業が、数年後に上場を目指すようなケースでも、上場企業に値する管理体制をセキュリティの観点を含めて、整備する必要があります。急成長を遂げているスタートアップ企業がIPOを迎えるステージで、セキュリティポリシーを迅速に整備するようなケースがイメージしやすいです。

また、現在は単体経営を進めている企業でも、新規事業や事業拡大に挑戦する際に、他社・他組織との事業提携や業務委託の拡大に踏みきるケースも考慮の一例です。このようなケースでは、特定 ID.SC サプライチェーンリスクマネジメントのカテゴリーに対応する必要があります。

バージョン1.1 の改訂内容

2018年4月に、NIST CSF はバージョン1.1 に改訂され、6項目でのアップデートがありました。

当該項目の変更内容に触れる前に、NIST CSF の特性について触れておきます。もっとも大切な点は、NIST CSF は "a living document" であるということです。適切な和訳に悩みますが、「鮮度の高い文書」・「動きのある文書」などが近いと思います。

NIST CSF は、2014年の初版策定の経緯から産学官の継続的な協力関係がありました。また、ドラフト版に寄せられる多数のコメントやワークショップに参加した千人以上の参加者による意見やフィードバックで、日々磨かれているフレームワークと言えます。多くの専門家の意見を結集することで、サイバーセキュリティ対策としての網羅性・鮮度が保たれているのが大きな魅力です。

この特性は、1.1版へのアップデートにおいても発揮されていますし、今後もサイバーセキュリティリスクの動向・変化に合わせた価値ある・実践的なアップデートが定期的に行われていくはずです。

では、NIST CSF バージョン1.1 への改訂対象になった6点を、簡単に振り返ってみます。

1.用語定義の明確化 → コンプライアンスなど、利害関係者で意味・解釈が異なる用語を明確化

2.自己アセスメント → 4.0章に新しく自己アセスメントの補足説明を追加し、実践を重視

3.SCRMの大幅強化 → サプライチェーンリスクマネジメントのカテゴリーをコアに新設

4.説明の見直し → 認証、認可、アイデンティティの確認に関する説明の洗練と項目追加など

5.使い方の説明強化 → 3.2項でフレームワーク利用時のティアの利用に関する説明を追加

6.脆弱性情報の開示考慮 → 開示サイクルに関するサブカテゴリーを追加

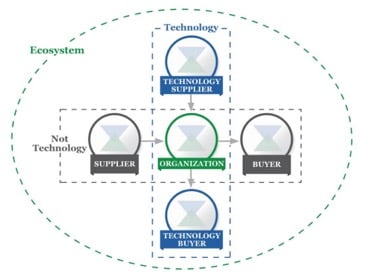

いずれの改善点も重要なアップデートですが、もっとも注目すべき改訂内容は、3. SCRM(Supply Chain Risk Management)の大幅強化になります。日本の「サイバーセキュリティ経営ガイドライン(METI/IPA)」が、2017年11月に Ver2.0 へ改訂した際に、同じくサプライチェーン管理の重要性が強調されていた点とも合致しています。

デジタル化のさらなる進展、クラウドやIoTの利用シーンの増大・拡大、モノづくりの多様化と海外活用などの動向・トレンドにより、サプライチェーンリスクの脅威はますます高まっています。サプライチェーンという観点では、企業単体という観点だけでなく、取引先・SME に対する統制も重要なキーワードになっています。

サプライチェーンの改訂内容は、NIST CSF 1.1版の「3.3 サイバーセキュリティ上の要求事項について利害関係者とコミュニケーションを行う」を参照してください。

図7. Cyber Supply Chain Relationship(Source:NIST CSF v1.1)

図7. Cyber Supply Chain Relationship(Source:NIST CSF v1.1)

Secure SketCH の NIST CSF 対応状況

Secure SketCH では、2019年2月に実施した設問改訂において、NIST CSF バージョン1.1の内容を反映することで、NIST CSF への準拠性を高めました。現在、Secure SketCH を活用している会員の皆さまは、CSF 1.1 に対応した設問に一括でアップデートされています。これからも、プラットフォームサービスである特性を活かして、他フレームワークとの整合性を継続的に高めていきます。

また、2019年4月17日のニュースリリースで公表した通り、Secure SketCH の STANDARDプランにおいて、新しく「ガイドラインチェック」というサービスをローンチしました。

NRIセキュア、セキュリティ対策実行支援プラットフォーム「Secure SketCH」に新機能を追加

〜情報セキュリティに関するガイドラインへの遵守状況の把握と、レポート出力が可能に〜

図8. Secure SketCH STANDARDプラン ガイドラインチェック機能の画面

Secure SketCH の「ガイドラインチェック機能」は、国内・海外の各種セキュリティガイドラインに対して自社のセキュリティ対策状況が準拠しているかどうかを、分析・確認できます。従来は、Secure SketCH が独自に設定した対策項目のみで、各社の対策レベルを確認してきましたが、この機能を活用することにより、各種ガイドラインとも照らし合わせながら、自社のレベルに応じたセキュリティ対策を推進できるようになります。

Secure SketCH から各種フレームワークへのリファレンスを確認することで、準拠性の確認や社内外への説明をより省力化・効率化したいというニーズを満たすサービスとなるべく、今後もチェック可能なガイドラインの数を継続的に増やしていきます。