サプライチェーンにかかるセキュリティ対策が急務といえる昨今において、複数のお客様からリスク分析や対策計画の立案(ロードマップの策定)のご相談を多数いただいております。

本記事では、そうした悩みの解決策の一つとなりえるサプライチェーンセキュリティのリスク分析に利用可能なフレームワークであるMITRE System of Trustについて、実際に利用する際に知っておきたいポイントをご紹介します。System of Trustの概要については、MITRE System of Trust とは?サプライチェーンセキュリティのリスク分析を効率化するフレームワーク【概要編】をご参照ください。

MITRE System of Trustの概要

MITRE System of Trustとは、別の記事「MITRE ATT&CKとは?机上評価のメリットと活用方法|フレームワークで防御の穴を可視化」で紹介したMITRE ATT&CK(マイター アタック)で知られるMITRE社による、サプライチェーンセキュリティのリスクの特定に利用可能なフレームワークです。MITREはこれをリスクモデルマネジャーとして2022年6月6日にWebサイトとして公開し、ブログ公開時点ではMITREのWebサイト[1]から申請により誰でも無料で利用できます。

System of Trustの特徴は、サプライチェーンセキュリティのリスクについての高い網羅性と、リスクの点数による定量的な評価が可能となっている点です。これにより、リスクの網羅的な評価だけでなく、特定のリスクについての評価にも活用できます。また、すでにサプライチェーンセキュリティのリスクを特定済みの組織においても、それらに対する対策の優先順位付けの参考情報として利用することもできます。

MITRE System of Trustの構成要素

構成要素の概要

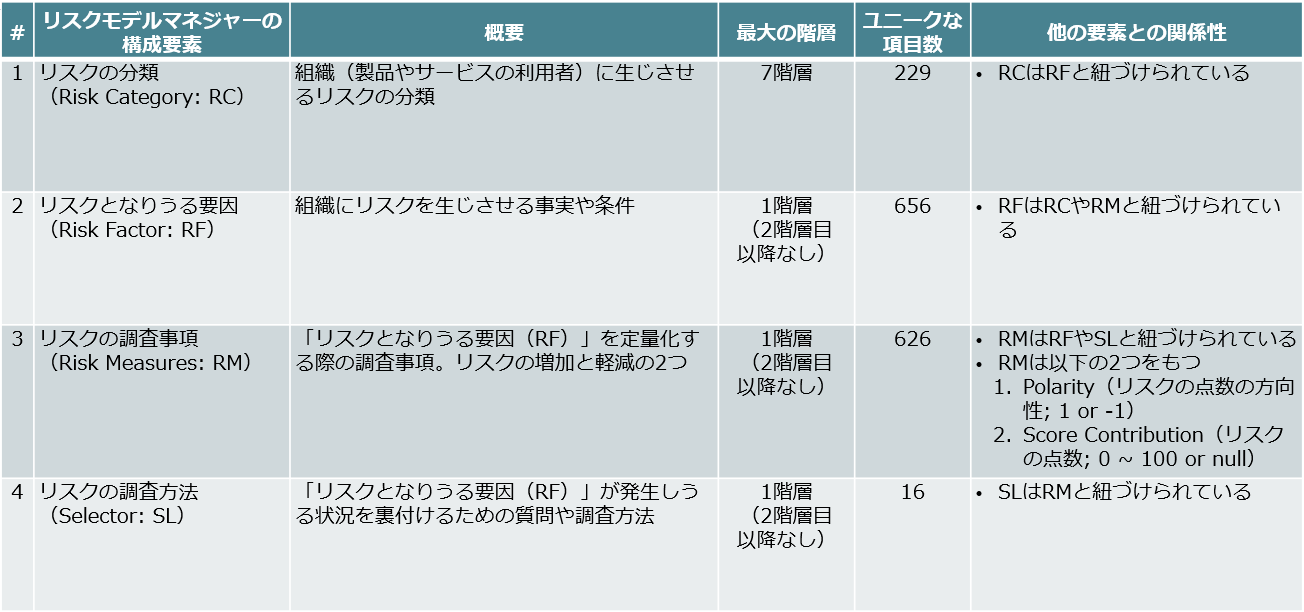

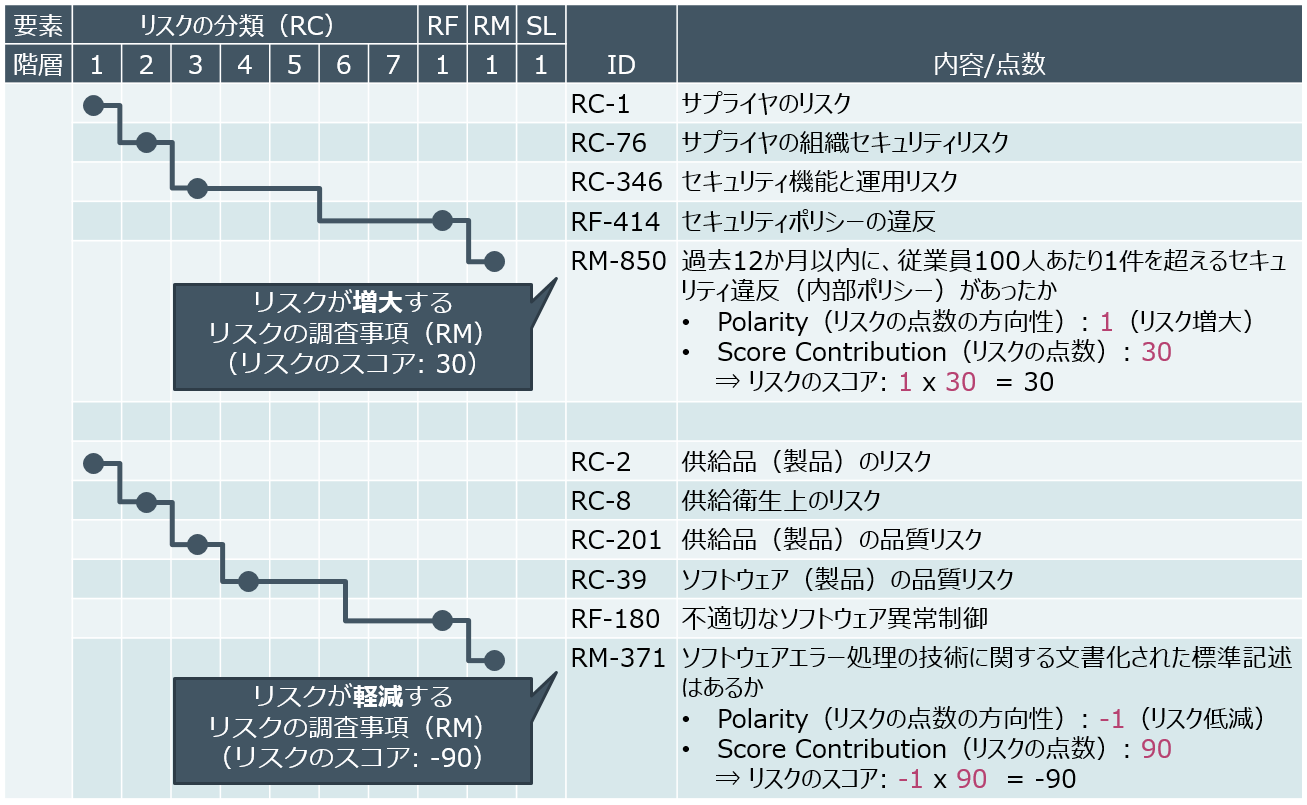

System of Trustのリスクモデルマネジャーは、「リスクの分類(Risk Category: RC)」、「リスクとなりうる要因(Risk Factor: RF)」、「リスクの調査事項(Risk Measures: RM)」、および「リスクの調査方法(Selector: SL)」の要素から構成されます(表1)。

表1: System of Trustリスクモデルマネジャーの構成要素

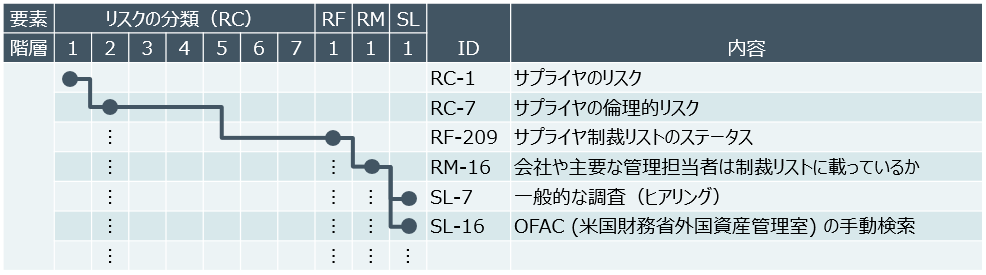

すべての要素はRC-1やRF-16などのように要素名の略称と連番をもとにしたIDで管理されています。そして、それらの関係性はIDと “>” により、「RC-1 > RC-7 > RF-209 > RM-16 > SL-7」や、「RC-1 > RC-7 > RF-209 > RM-16 > SL-16」などのようなパスで表現されます。これを図で表現すると、以下の図1のようになります。

図1: 構成要素の関係図

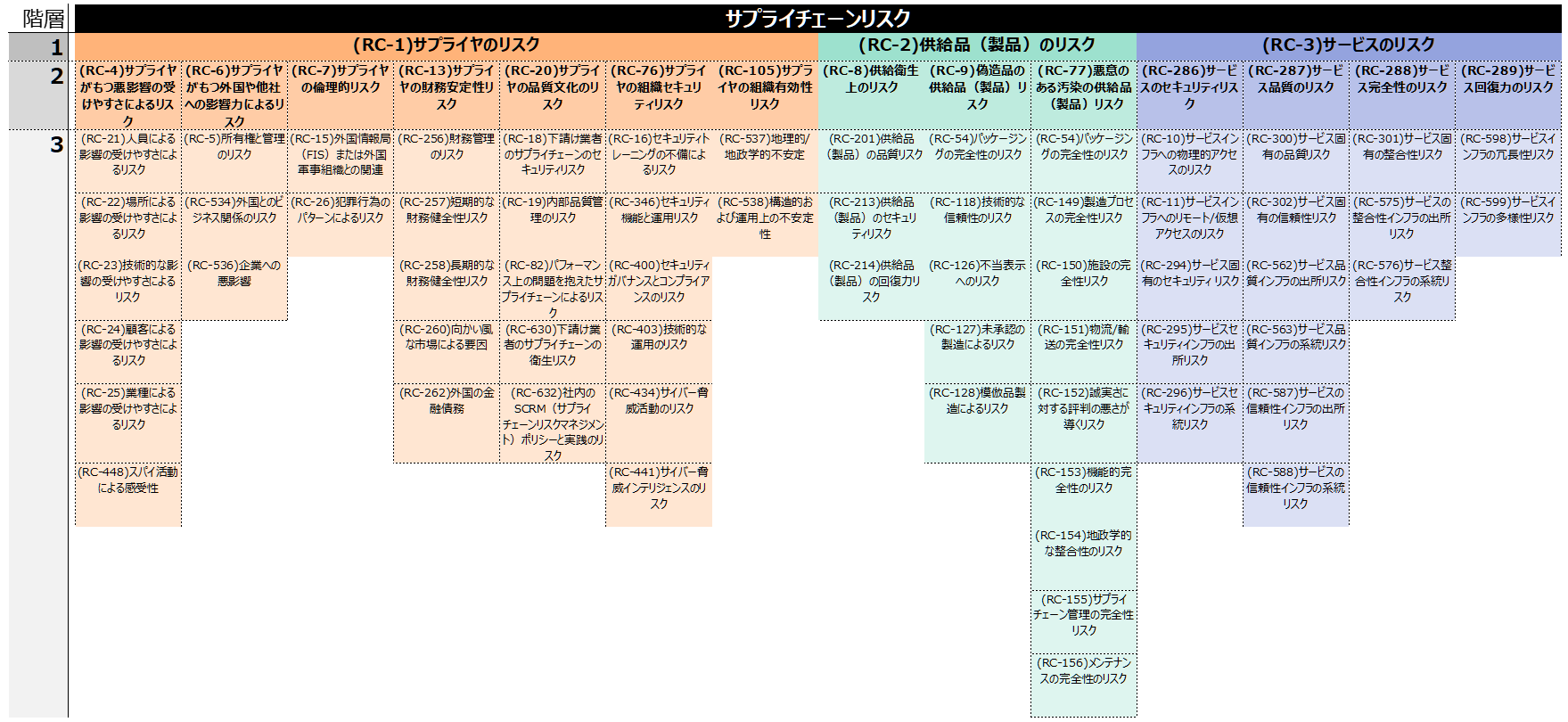

System of Trustはサプライチェーンセキュリティのリスクを、「サプライヤ」とサプライヤによる「供給品(製品)」、「サービス」の3つに大別し、それらを1階層目とした最大7階層で掘り下げた200以上のリスク分類で評価するフレームワークです。どの分類に該当するかを判定する調査方法や、各リスクの重み付け(点数)も併記されており、それらを利用することでリスクを定量的に評価することができます。

以下の図2は、1階層目から3階層目を図示したものです。

図2: System of Trustによるサプライチェーンの「リスクの分類(RC)」

(最大7階層のうち、1から3階層を表現)

https://sot.mitre.org/framework/body_of_knowledge.html をもとにNRIセキュアにて作成

200以上ある「リスクの分類(RC)」が最大7つの階層となっており、「サプライヤ」などのリスク分類についてドリルダウンするかたちで深掘り調査ができるようになっています。

また、「リスクとなりうる要因(RF)」と「リスクの調査事項(RM)」で、「リスクの分類(RC)」の存在をどのように特定すればよいかが明らかになっています。「リスクとなりうる要因(RF)」と「リスクの調査事項(RM)」はいずれも600を超える項目で整理されており、それぞれの項目について該当するかを評価することでリスクを定量的に分析することができます。

なお、「リスクの調査事項(RM)」の一部に紐付けられた「リスクの調査方法(SL)」については、ごく一部ではBIS(国際決済銀行)やIAPP(国際プライバシー専門家協会)などから手動で検索するなどの具体例があるものの、多くの記載は「SL-7: 一般的な調査(ヒアリング)」となっています。

定量的な評価にかかる項目

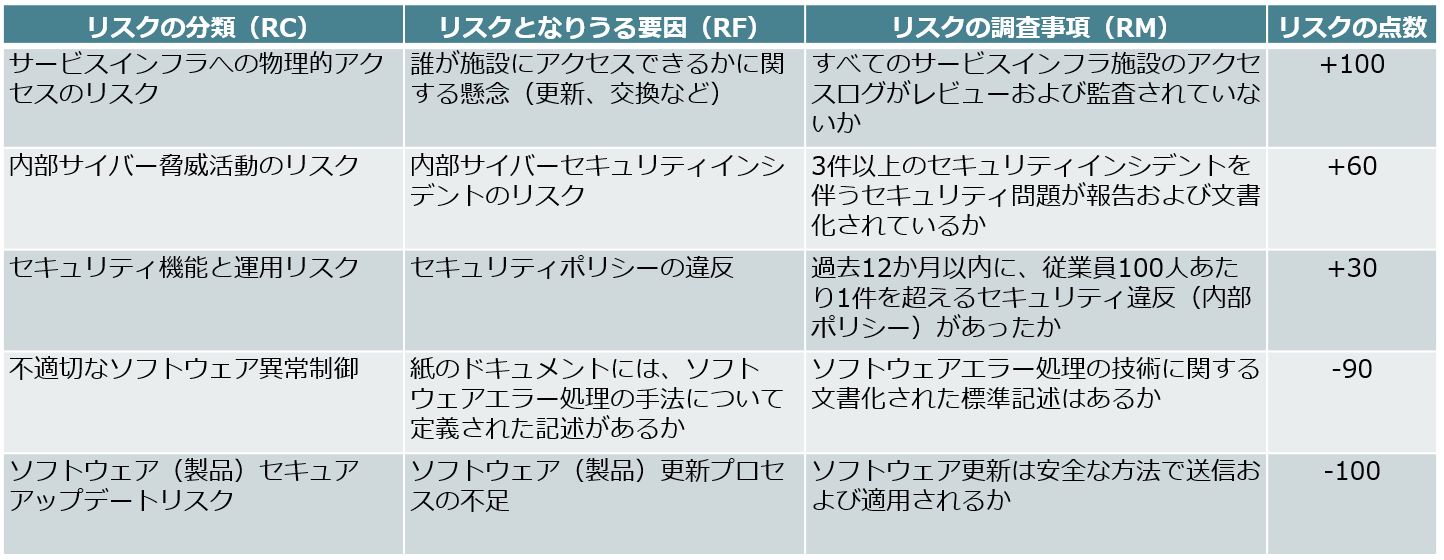

「リスクの調査事項(RM)」のそれぞれに、「Polarity(リスクの点数の方向性)」と「Score Contribution(リスクの点数)」といったスコアに関する記載があります。

表2: 「リスクの調査事項」とリスクの点数の例

「Polarity(リスクの点数の方向性)」は「リスクとなりうる要因(RF)」に対し「リスクの調査事項(RM)」のリスクの方向性が1(リスク増大)と-1(リスク軽減)のどちらかであるかを表し、「Score Contribution(リスクの点数)」はその名のとおり、その「リスクの調査事項(RM)」に該当した際に、どの程度リスクが増大またはリスクが軽減するかを0(影響なし)から100(影響が最大)で表します。

これらを掛け合わせることで、nullまたは-100から+100でリスクを定量的に評価することができます。なお、ブログ公開時点では100の一部とnullはMITREにて点数を未評価のため、それらは個別に判断する必要があります。

以下の図3に「リスクの調査事項(RM)」とリスクの点数とその方向性の例を示します。

図3: 「リスクの調査事項(RM)」とリスクの点数とその方向性の例

リスクの点数といった形で定量的に「リスクの調査事項(RM)」を抽出する事ができるため、サプライチェーンセキュリティのリスクが著しく大きくなりうる+100となるスコアの「リスクの調査事項」から優先的に評価を進めるといったアプローチをとることができます。その場合、作業の段取りは次のようになります。

- 「リスクの調査事項(RM)」のうち、「Score Contribution(リスクの点数)」が100(影響が最大)で、「Polarity(リスクの点数の方向性)」が1(リスク増大)のRMを抽出し、重複を排除(35問)

- 当該RMに紐づく「リスクの調査方法(SL)」により、それぞれの項目に該当するかを評価し、RMのスコアを見直し

- 当該RMが紐づく「リスクの分類(RC)」や、当該RCが紐づく別階層のRCに該当するかを評価し、この判定結果に基づくスコアを集計

- 「リスクの分類(RC)」ごとにリスクスコアを俯瞰し、最もスコアが高いもの(つまり最もリスクが高いもの)を調査

MITRE System of Trustを利用する上での注意点

著者がSystem of Trustを利用する際に注意すべきと感じた点を紹介します。

Web上の操作ではリスク分析が完結しない一方で、エクスポートできる情報が限られる

System of Trustのリスクモデルマネジャーは現在、読み取りのみ可能なWebサイトとして提供されています。

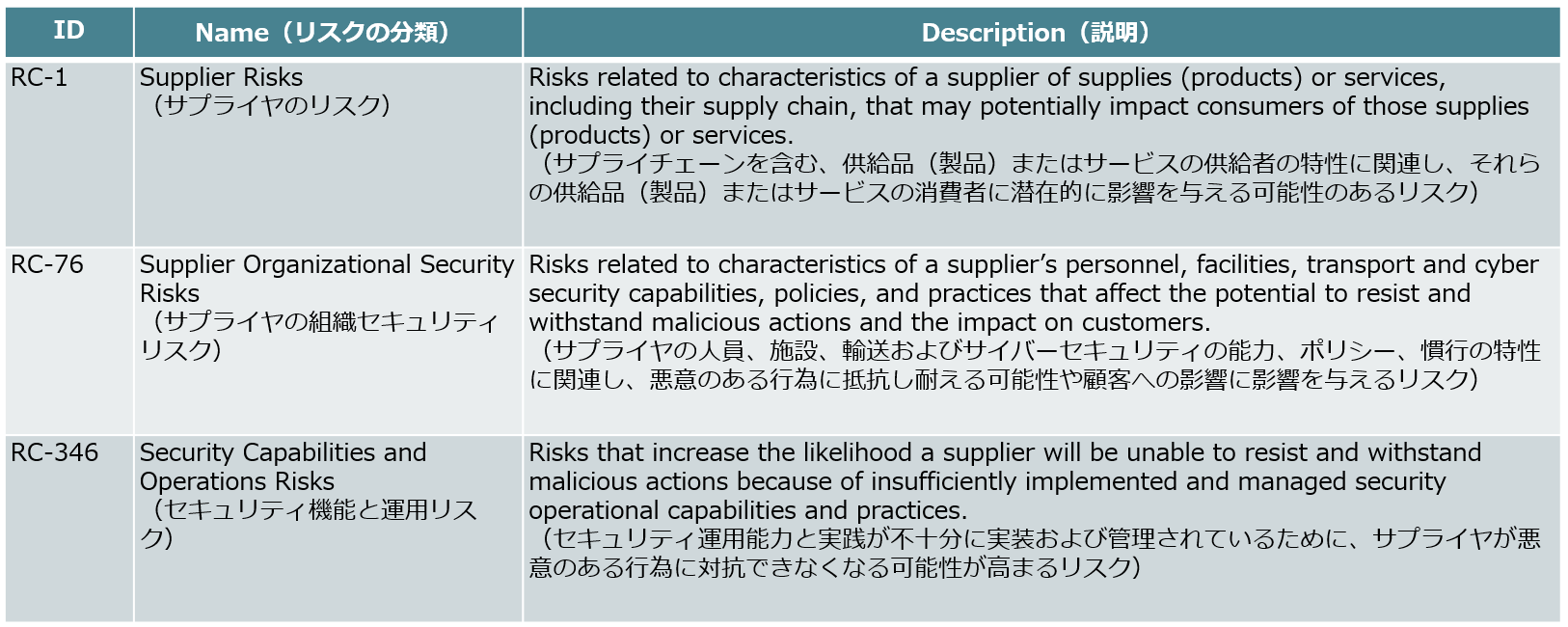

Webサイトへのスコアの記入を控えたいという利用者を想定し、データの大部分を当該Webサイトからエクスポートする機能が利用可能ですが、「リスクの分類(RC)」のDescription(説明)(表3)など一部エクスポートできない項目もあります。

表3: 「リスクの分類(RC)」のDescription(説明)の例

ファイルとしてエクスポートできない以上、確認には当該Webサイトを参照する必要があります。参照せずに内容が理解できるものもありますが、誤解なく読み進める上で説明(Description)の確認は必須といえるでしょう。

なお、リスクモデルマネジャーの記載事項は全て英語で書かれており、閲覧時やエクスポート時に翻訳する機能はありません。そのため、サプライヤと直接接する現場部門などと日本語でコミュニケーションするには、その翻訳や解釈にひと手間かける必要があります。一部の内容はサプライチェーンセキュリティや米国の文化の知識が求められるため、やや専門性が求められる点も難点と言えます。

ただし、以下の理由から、Web上の操作ではリスク分析が完結しない事自体は決定的なデメリットにはなり得ないのではないかと考えます。

- 弊社の調査によると日本企業ではWeb上での操作より、Excelを活用したアンケートベースでのサプライチェーンセキュリティの実態把握が主流である

- 質問内容を和訳する際などにはWeb上ではなくExcelファイルなどで取り扱うことのほうが便利である

- 攻撃の起点を軸にした「ソフトウエア・ハードウエア」「ビジネス」「サービス」といったサプライチェーンセキュリティの区分[2]などの追加の観点を併記する際に、ファイルで取り扱うほうが便利である

項目数が非常に多く、分析に時間を要する可能性がある

網羅的であることの裏返しではありますが、200以上のRCや600以上のRF、RMなどの項目によって構成されるSystem of Trustを使いこなすまでには、一定期間の学習が必要であり、評価自体も長時間を要する可能性があります。

前述のとおり、記載内容の理解に言語力と専門性が求められますが、それらを併せもつ人材が一定期間取り組むことを前提とした活動スケジュールを引くことや、外部組織の利用(アセスメントのアウトソース化等)などにより、本注意点による懸念は解消されると考えられます。外部組織を利用する際には、9割以上の「リスクの調査方法(SL)」が「SL-7: 一般的な調査(ヒアリング)」であることを鑑み、ヒアリング項目の精査やヒアリング結果の分析などに長けた組織を活用することが、System of Trustをうまく利用する手段といえるでしょう。

具体的なリスクシナリオには基づかないために、特定のシナリオへの即効性は劣る

サプライチェーンによって発生したランサムウェアの水平展開などの特定のインシデントやリスクシナリオへの早急な対処が必要な場合には、上述の作業工数のことを鑑みると、System of Trustの利用はあまりフィットしないと考えられます。むしろ、今後も発生しうるインシデントを見据えたリスクの洗い出しや対策検討などに用いることができるフレームワークといえるでしょう。

まとめ

サプライチェーンセキュリティの対策を具体的に進める際に活用可能なフレームワークである、MITRE System of Trustの構成要素や利用上の注意点などの詳細を紹介しました。200を超えるリスクの分類などに紐付けられた項目により網羅的かつ定量的に評価ができるものと解説しました。

一方で、その本格活用の前段の読み解きなどについては、専門性を有する要員による一定の期間の活動が必要であることについても説明しました。NRIセキュアではサプライチェーンセキュリティ対策に関するコンサルティング支援を始めとして複数のサービスを提供しております。

System of Trustによるサプライチェーンセキュリティのリスク分析をご検討の際や、サプライチェーンセキュリティについてそもそも何をどこから対応すれば良いか分からない等のお悩みに直面されているのであれば、ぜひ一度弊社にご相談ください。弊社では、セキュリティコンサルティングの豊富な提供により、セキュリティリスクの現状把握やリスクの可視化、そしてそれを踏まえたロードマップの策定まで一貫してご支援しております。

コンサルティングサービスに興味がある方は下記リンクからお問い合わせください。

[1] https://sot.mitre.org/index.html

[2] https://xtech.nikkei.com/atcl/nxt/mag/nc/18/012300337/031700003/