2021年11月10日に「MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス」をリリースしました。そこで本ブログでは、以下の3つのポイントについて具体的に解説していきます。

2021年11月10日に「MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス」をリリースしました。そこで本ブログでは、以下の3つのポイントについて具体的に解説していきます。

- MITRE ATT&CKとは何か?

- 活用することでどういったことができるのか?

- MITRE ATT&CKを用いた机上評価のメリットは何なのか?

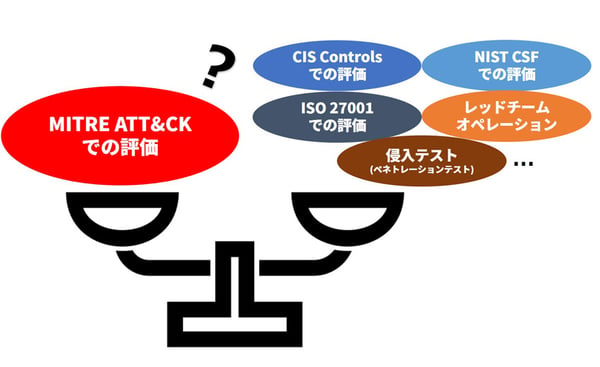

このブログを読むことで、MITRE ATT&CKに対する理解を深められるだけでなく、新たにリリースした「MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス」と“他のセキュリティフレームワーク(CIS Controls, NIST Cyber Security Framework, ISO/IEC 27001, 27002)を活用した評価サービスとの違い”、“レッドチームオペレーションやペネトレーションテストといった別の評価手法との違い”も理解できると思います。

企業が抱える課題

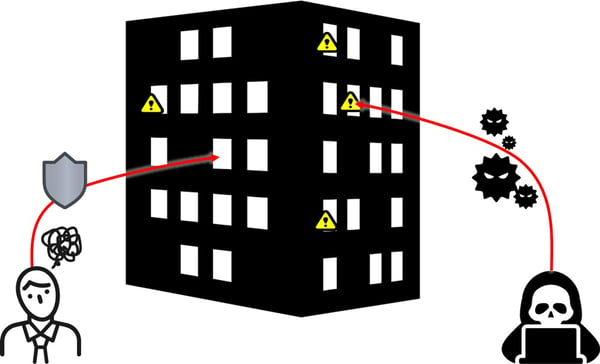

新型コロナウイルスの影響によりテレワーク利用企業の急増や、それに便乗したサイバー攻撃が増加傾向にあり、これまで以上にサイバーセキュリティに対する対策を強化していかなければいけない状況にあります。

一方で、企業は下記のような課題を抱えています。

- 悪意のある者からのサイバー攻撃に対して、適切に対策を講じられているのか分からない。

- セキュリティ対策はしてきているものの、防御の穴があるかもしれない。防御の穴が見つかった場合に、何から優先的に対策していくべきなのか分からない 等々

これらを解決するため、CIS Controls, NIST Cyber Security Framework, ISO/IEC 27001, 27002、MITRE ATT&CK等といったフレームワークやガイドラインを活用したセキュリティ対策評価やレッドチームオペレーションやペネトレーションテストといった評価手法が存在します。

今回は、MITRE ATT&CKに焦点を置き、MITRE ATT&CKを活用することでできることと、メリットを解説します。

MITRE ATT&CKとは

MITRE ATT&CKは、実世界で観測された攻撃者によるサイバー攻撃を攻撃のフェーズ(戦術)ごとに攻撃手法を分類してまとめられたものです。

14個の「Tactics(戦術:攻撃のフェーズ)」と、188個の「Technique(テクニック:攻撃者の使う攻撃手法)」および379個のサブテクニックが定義されています(ATT&CK version 10.0による分類)。

またMITRE ATT&CKは、世界中の企業・組織や政府、サイバーセキュリティのコミュニティなどで活用され、主要なセキュリティ対策製品の検知能力を測るための指標としても用いられています。

【提言】SOCを高度化させるための自己評価|「MITRE ATT&CK」の活用スキーム

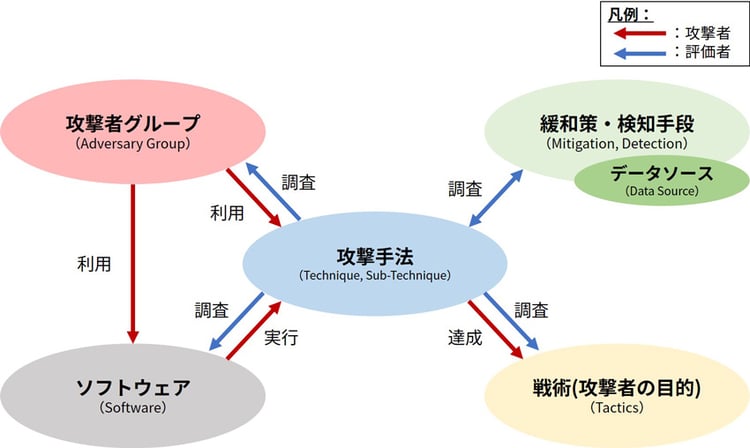

MITRE ATT&CKを活用し、攻撃者の利用する攻撃手法(Technique, Sub-Technique)を特定することができれば、その攻撃手法をよく利用する攻撃者グループ(Adversary Group)や攻撃の目的(Tactics)、加えて攻撃手法に対する緩和策(Mitigation)や検知する手段(Detection)も明らかにすることができます。(下図)

https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf をもとにNRIセキュアにて作成

そのため、すでに組織で導入しているセキュリティツールやソリューションでどういったログ(Date Source/Data Component)を監視しているかという情報を元に、どの攻撃手法に対して検知手段や緩和策が有効か、有効でないか(防御の穴があるか)ということも把握することができます。

表:MITRE ATT&CKで定義されている用語とその意味(MITRE ATT&CK ver10.0に基づき記載)

|

用語 |

意味 |

|

戦術(Tactics) |

攻撃者の目的や攻撃のフェーズとされるもので、14 つに分類されている。 例:偵察、初期アクセス、権限昇格、防御回避、等々 |

|

攻撃手法(Technique、Sub-technique) |

攻撃者が使う攻撃手法のことで、188個のテクニックおよび379個のサブテクニックが各戦術に分類されており、各攻撃手法にはMITREが定義した一意の識別子が付与されている。 例:ブルートフォース攻撃(T1110)、スピアフィッシング攻撃(T1598.002)、等々 |

|

攻撃者グループ (Adversary Group) |

セキュリティコミュニティで共通の名前で追跡される脅威グループ、脅威アクターのこと。129の攻撃者グループが定義されており、どういった国や業種の組織を標的にする傾向にあるか等の情報が記載されている 例:APT28、FIN8、menuPass、等々 |

|

ソフトウェア (Software) |

オペレーティングシステムの一部として一般に利用できるツールや攻撃者が悪意のある目的で使用することを目的としたマルウェア等のこと。 例:PsExec、Metasploit、Mimikatz、Emotet、等々 |

|

緩和策 (Mitigation) |

サイバー攻撃の影響/被害を最小限に封じ込めるための手段のこと。各攻撃手法に対して、緩和策を提示されている。 例:多要素認証(M1032)、ユーザアカウント管理(M1018)、等々 |

|

検知手段 (Detection) |

各攻撃手法を検知するための方法のこと。 例:ブルートフォースの検知手段は、有効なアカウントのシステムおよびアプリケーションのログイン失敗の認証ログを監視すること。(抜粋)、等々 |

|

データソース ・データコンポーネント (Data source) |

攻撃を検知するために、センサー等によって収集されるログ等の情報のこと。38個のデータソースカテゴリと、109個のデータコンポーネントに分類されており、どの攻撃手法を検知するためにはどういったデータソース/コンポーネントの監視が必要なのか定義されている。 例:Process Creation、File monitoring、Network Traffic Flow、Application Log Content、等々 |

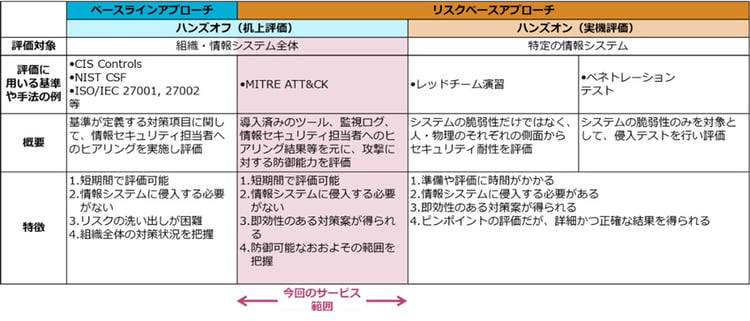

では、MITRE ATT&CKを使った机上評価にはどういったメリットがあるのか、他のセキュリティ評価手法と比較しながら解説していきます。

MITRE ATT&CKを使った机上評価の3つのメリット

メリット1:リスクベース・アプローチ(脅威視点)で評価できる

近年、自組織の情報セキュリティ対策状況を把握するために、CIS ControlsやNIST Cyber Security Framework、ISO27001/27002などの“公的基準を元に、組織が目標としているセキュリティレベルに達しているかどうか判断する”「ベースライン・アプローチ」 による評価を行う企業や団体が従来から多く存在します。

ベースライン・アプローチは、公的基準で求められる最低限のセキュリティレベルに達しているかどうか、ギャップを把握することに適しており、組織の体制やプロセスが確立しているかどうかという観点でも評価します。そのため、組織のセキュリティ対策における土台作りに適しています。一方で、実世界で観測された攻撃者による巧妙な攻撃手法リスクの洗い出しをするには不十分で、特定のサイバー攻撃を受けた場合に対処できる状況にあるのか把握することに適していません。

MITRE ATT&CKを用いた机上でのサイバー攻撃対策の評価については、“想定される脅威や攻撃手法に着目し、それらリスクに対してどの程度対策ができているか判断する“「リスクベース・アプローチ」での評価手法となっています。

そのため、実世界で観測された攻撃者による巧妙な攻撃手法リスクの洗い出しや、特定のリスクを防止・軽減するために必要な対策を見極めるのに適しています。日々、技術の進化による脅威の変化や、高度化するサイバー攻撃へ対処するためにはリスクベース・アプローチでの評価は今後不可欠になってくると言えます。

組織のセキュリティ対策レベルの底上げをしていくためには、まずはベースライン・アプローチでの評価を実施することで、最低限のセキュリティレベルとのギャップがどこにあるのか把握し、基本的な対策を講じることが必要です。その上で、次のステップとして、リスクベース・アプローチでの評価を実施し、特定のリスクを防止・軽減するために必要な対策を講じていく必要があります。

メリット2:システム運用者への負担が少ない

リスクベース・アプローチの代表的な例として、ペネトレーションテストやレッドチームオペレーションがあります。これらの評価手法はいわゆる「実機評価」であり、評価者に攻撃者になりきってもらい、実際に外部から脆弱性等をついてシステムに侵入可能かどうか、また侵入された後にどう対処するかといった観点で評価する評価手法になっています。

そのため、システム運用者にとっては、受け入れのための事前準備や実際に対処するためのスキルや体制が必要になり、負担が大きくなってしまう傾向にあります。

一方、MITRE ATT&CKを用いた机上でのサイバー攻撃対策評価は、“「机上評価」を前提としたリスクベース・アプローチでの評価手法”となっているため、実際にシステムに侵入する必要がなく、セキュリティ担当者へのヒアリング等で評価できます。そのため、システム運用者の負担は最小限に抑えられ、気軽にリスクベース・アプローチでの評価を実施できます。

メリット3:網羅的にサイバー攻撃への対策状況を評価できる

ペネトレーションやレッドチームオペレーション等の実機評価は、ピンポイントで特定のシステムに対する脆弱性や対策の不備に対して、疑似攻撃を実施しますので、詳細かつ正確な結果を得るためには適しています。しかし、組織のセキュリティ防御態勢を俯瞰した上で、多様なサイバー攻撃に対する問題点を洗い出すためには、時間や労力がかかってしまうため、すべての攻撃手法について実機評価を行うことは不可能です。

一方で、MITRE ATT&CK を活用した評価は机上評価であり、MITRE ATT&CKで定義されている多様な攻撃手法(テクニック)に対して、組織が導入しているセキュリティツールや監視しているログ等の情報を元に網羅的に対策ができているかという観点で評価します。

そのため、組織で運用しているSOC(セキュリティオペレーションセンター)で収集・分析しているログ情報等を元に、どれだけの攻撃手法が検知可能なのかといったことも把握することができます。

高度なセキュリティ対策を効率的に実装するためには、MITRE ATT&CKの机上評価を活用し、組織のセキュリティ防御態勢を俯瞰した上で、防御の穴だと考えられる箇所を可視化します。その上でクリティカルだと考えられる箇所に対して、実際にペネトレーションテストを実施することで、網羅的かつ効率的に防御の穴を把握することができ、それに対する的確な対抗策を検討・実施することができます。

まとめ

今回は、以下の3つのポイントについてご紹介してきました。

- MITRE ATT&CKとは何か

- 活用することでどういったことができるのか

- MITRE ATT&CKを用いた机上評価のメリットは何なのか

MITRE ATT&CKを用いた机上評価のメリットについては、下表のように他のセキュリティ対策状況を評価する評価軸や評価手法と比較しつつ、“机上評価でかつリスクベース・アプローチ”で評価できることが最大の特徴であるとご紹介しました。

セキュリティ対策状況を評価するための手法やフレームワークは今回紹介したものだけではありません。組織のセキュリティ対策のレベルを適切かつ効率的に向上させていくためには、各評価手法の特徴を理解したうえで、組織の状態や評価の意図を鑑みて使い分けていくことが必要です。

サービスに興味がある方は下記リンクからお問い合わせください。

「MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス」