多くの企業・組織では、サイバー攻撃に立ち向かうため、脅威の検出や防御といった対策を講じてきているにも関わらずいまだに侵入被害があとを絶ちません。日本国内のみならずEmotet(エモテット)と呼ばれるマルウェアの感染被害が世界中で報告されています。

多くの企業・組織では、サイバー攻撃に立ち向かうため、脅威の検出や防御といった対策を講じてきているにも関わらずいまだに侵入被害があとを絶ちません。日本国内のみならずEmotet(エモテット)と呼ばれるマルウェアの感染被害が世界中で報告されています。

持続的なセキュリティ監視といったアプローチによって攻撃者の兆候に気づき、脅威を検出し分析することが、組織内で実施できる必要があります。プロアクティブな対応が侵入の早期発見を可能にし、攻撃の成功を未然に防ぐことができます。機能の一部、またはほとんどを専門会社にアウトソースしているケースもありますが、自社でSIEM等のツールを活用しセキュリティオペレーションセンター(SOC)を構えている企業・組織も多く存在します。

本記事では、SOCを取り巻く環境および課題について触れつつ、SOC運用を高度化していくために必要な、外部のフレームワークを活用したSOCの「自己評価」の考え方について解説します。

SOCが抱える課題

SOCの主な目的は、エンドポイント、サーバ、セキュリティデバイス等のログやネットワークフローのデータ等を使用して、組織におけるインシデントの検知、調査を行い、また、対応能力を継続的に向上させることにあります。監視対象としては、クラウドの普及により、クラウドサービスの活用と併せてセキュリティ対策としてクラウド環境の監視も行われています。

サイバー攻撃が高度化する一方でマルチクラウドにより自組織の環境も複雑化する昨今の状況において、実際にサイバー攻撃を受けたときに、

自組織のSOCが攻撃を検出できるのか?

攻撃を検知したことを受けて調査、分析ができるのか?

自社が導入しているセキュリティソリューションのカバー範囲は適切なのか?

など、漠然とした不安を覚える組織も少なくないのではないでしょうか。

いつどこでインシデントが起きてもおかしくない今、インシデントの未然防止、発生時の被害拡大防止に向けたセキュリティ対策の強化だけでなく、侵入されることを前提にした組織的対策の強化も求められています。侵入前提の対策強化に有効な施策として、インシデントが起きてしまった際に正しく判断し対応するための備えとしてサイバー攻撃対応演習があります。

演習には様々な実施方法がありますが、多くの場合、人の動き・流れの確認といった、机上での手順の確認に留まることが多いようです。一方、ペネトレーションテストを行うことで実際にサイバー攻撃の検知能力を試すこともできますが、スキルや準備、コストなどを考慮すると簡単に実施できるものではありません。

では、どのようにセキュリティ監視の現状を把握し強化すればいいのでしょうか。多くの組織ではログは収集しているものの、分析手法が確立していなかったり、そのプロセスが不足していることがあります。また、適切な分析を行おうとするあまり、多くのデータソースから膨大な量のログを収集していることもあります。既存のセキュリティ監視を強化しようにも、その手法やプロセスが分からないと悩んでいる組織もあるのではないでしょうか。

フレームワークを活用した自己評価

サイバー攻撃のナレッジベース「MITRE ATT&CK」 とは

ATT&CK(アタックと読みます)は、Adversarial Tactics, Techniques, and Common Knowledge の頭文字をとったもので、米国政府の支援を受けた非営利団体のMITRE社によって発足しました。実際に使われている攻撃者の戦術(Tactics)、テクニック(Techniques)を体系的に文書化したナレッジベースです。MITRE社は、脆弱性の識別子であるCVE (Common Vulnerabilities and Exposures)の管理運営を行っていることでよく知られています。MITRE ATT&CK は発足以来、その有用性から世界中の多くのベンダーや情報セキュリティ・チームが活用するようになりました。

例えば、脅威インテリジェンスを利用して特定の攻撃方法を検出できることを検証できたとして、「何か見落としていないか」という不安は常に残ります。組織のセキュリティ態勢を評価し現状を把握することは難しいと考えられます。

MITRE ATT&CKは、既知の攻撃方法、それらを使用する攻撃者グループ、また、それらを実装するソフトウェアといったカテゴリー化されたリストを提供します。ATT&CK が提供するフレームワークに照らして自己評価することができるようになり、「何か見落としていないか」という不安を軽減することができます。ATT&CK のナレッジベースはサイバー攻撃の検知、防御におけるギャップを評価するための有用で信頼できるツールとなります。

MITRE ATT&CK を理解するためには実際にMITRE ATT&CK のWebサイトをご覧ください。閲覧の方法を紹介したサイトも多数存在しますので参考にされるとよいと思いますが、ATT&CK フレームワーク、そのレイアウト、および理解するために必要な主なコンセプトについて説明します。

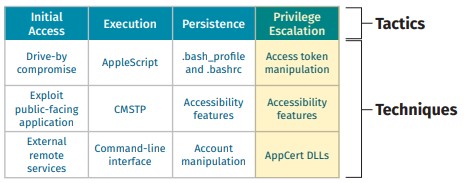

ATT&CK ナレッジベースを理解する上で最も重要な点は、そのナレッジベースに含まれるデータの整理方法です。 関連するプラットフォームや環境に「Tactics(戦術)」と「Techniques(テクニック)」がマトリクスによって列挙されています。

図1-1. ATT&CK フレームワーク内のTactics(戦術)と

Techniques(テクニック)のレイアウト

出所:SANS Institute

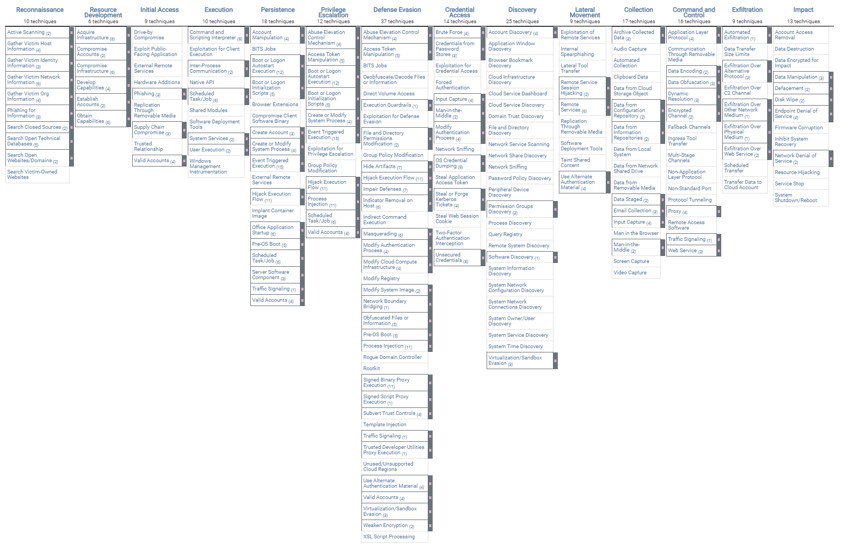

図1-2.MITRE ATT&CK Framework 全体像

図1-2.MITRE ATT&CK Framework 全体像

出所:MITRE ATT&CK WEBサイト

Tactics(戦術)には次のものがあります(図の各列の上部に示されています)。サイバーキルチェーンとおおよそ整合しています。

- Reconnaissance

- Resource Development

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

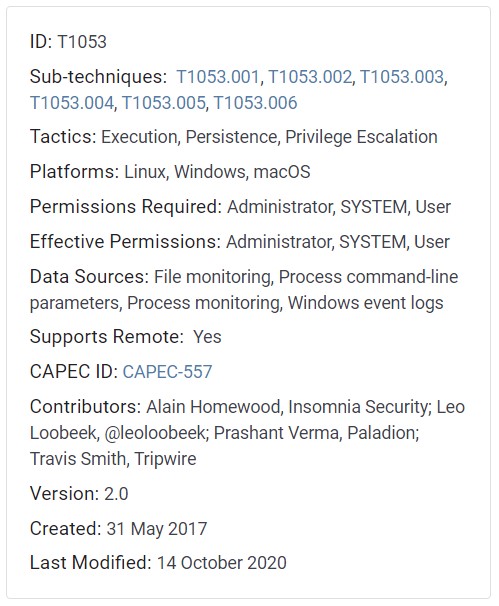

Tactics(戦術)にぶら下がるような形で攻撃に使われる技術であるTechniques(テクニック)が列挙されています。各Techniques(テクニック)には関連する構造化されたデータがあり、次のものが含まれます。

- T#### 形式の一位の四桁識別子(ID)(例.ログオンスクリプトの場合は、T1037)

- テクニックに関連する戦術(テクニックは複数の戦術の下にリストされているものもあります)

- Windows やLinux のようなプラットフォーム(Platforms)。AWS やAzure などクラウドも含みます。

- 攻撃者がテクニックに使うシステム(System)や権限の要件(Permissions required)

- テクニックの使用を特定することができるデータソース(Data Sources)

- 攻撃者が使用するテクニックを防御、または特定するための緩和策(Mitigations)や検知(Detection)

図2. Scheduled Task/Job における付加データ

出所:MITRE ATT&CK Webサイト(https://attack.mitre.org/techniques/T1053/)

MITRE ATT&CK の活用効果

SOCは日々様々な課題に直面しています。以下は一般的なSOCの課題を示します:

- <一般的なSOCが抱える課題>

- ■ セキュリティ体制

適切かつ効果的なセキュリティ防御策(管理策)があるか - ■ 脅威の検出

脅威が発生した際に検出ができるか - ■ セキュリティツール

対応範囲の重複するツールがあるか。ツールは意図した目的通りに活用できているか - ■ セキュリティ防御の改善

より高度な技術、ツールの追加が必要か。追加するとカバレッジや体制が改善されるか

MITRE ATT&CK フレームワークを自組織のSOCの評価に役立ててください。組織のセキュリティ態勢をよりよく理解できます。MITRE ATT&CK フレームワークは次のような領域に適用できます。

- <MITRE ATT&CK フレームワークの活用アイデア>

- ■ 脅威の調査

MITRE ATT&CKは攻撃者の実際の行動に基づいているため、セキュリティイベント(ソリューションによる検知・防御により把握)とアラート(SOCでの検知等)を特定の攻撃者や脅威の戦術とテクニックに関連付けることができます - ■ セキュリティオーケストレーション、自動化

戦術とテクニックに対してセキュリティイベントを特定してマッピングすることで、インシデント対応戦略を検討できます。また、特定の攻撃者や脅威の行動に基づいてインシデント対応戦略を強化することができます。インシデント対応プロセスは、攻撃の段階または既に特定されている特定の手法に基づいて整理することができます - ■ セキュリティ態勢の評価

SIEMのユースケースをATT&CK フレームワークに合わせると、アナリストは攻撃の段階、使用されている特定の戦術とテクニックを可視化することができます 。ATT&CKフレームワークを現在のソリューション(検知・防御)にマッピングして、特定の戦術やテクニックの現在のカバレッジレベル、全体観を把握することができます

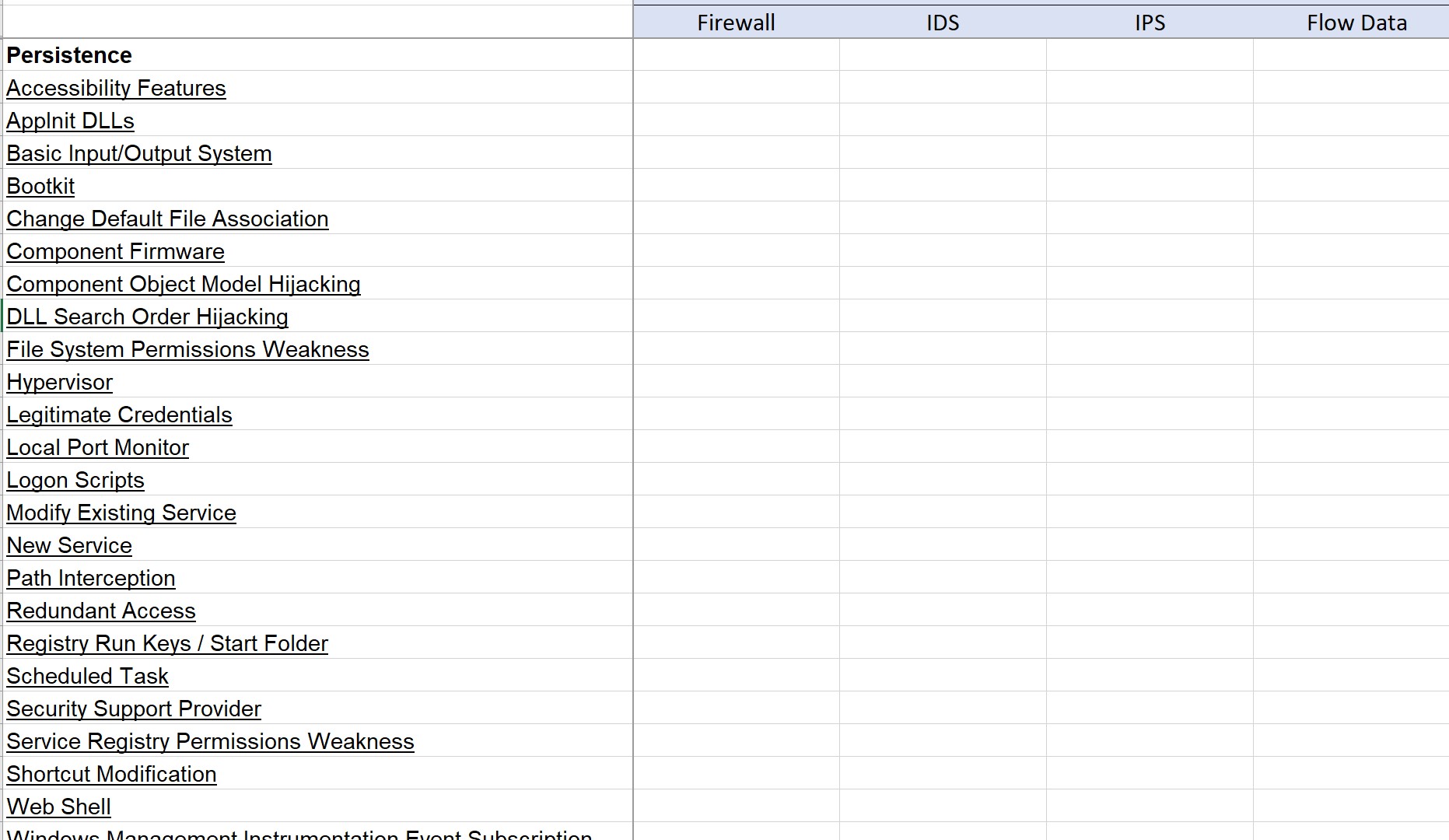

セキュリティ態勢の評価の実施方法について具体例をあげます。戦術とテクニックに現在のログ監視対象や導入しているセキュリティソリューションをマッピングして、各ソリューションが検知のみなのか、防御も行えるのか点検します。

すべての戦術とテクニックについて網羅的に行うよりも、特定の攻撃者グループ(GROUPS)が使用するテクニックにのみフォーカスして評価してもよいですし、Windows やクラウド環境ならAWS やAzure など特定の環境(プラットフォーム)に特定すると、効率的であり効果的な評価になると思います。

以下のような戦術・テクニックと防御策をマトリクスにしたシートを用意して整理をすると、抜け漏れなく点検をすることができます。こうして現状を把握し改善点を洗い出すことでSOCの能力をさらに強化することに繋がります。

図3. 戦術・テクニックと防御策のマトリクス

図3. 戦術・テクニックと防御策のマトリクス

まとめ

MITRE ATT&CK のフレームワークを活用してセキュリティ監視の向上に役立てることができます。実際に攻撃を受けたことを想定して評価することで重要な情報が欠けていることが分かれば該当データを収集し分析ができるように実装します。

MITRE ATT&CKは戦術やテクニックからなるマトリクスをベースに、実在する攻撃グループが実際に行った攻撃内容に基づいたシナリオ(Groups)や攻撃者が使う攻撃ツール(Software)、Windows やLinux、AWS やAzure およびOffice 365 といったクラウド環境などを含むプラットフォームなど様々な切り口から評価を行うことができます。ATT&CKのナレッジベースは膨大なデータ量であるばかりでなく常にアップデートされ増え続けます。使い始めはデータ量に圧倒されてしまうかもしれせんが、抜け漏れのチェックや優先順位を簡単に設定したり、客観的な評価によって継続的な改善を行うことができます。

NRIセキュアでは、セキュリティ監視の評価、SOCの改善についてコンサルティングサービスを提供しています。また、マネージドサービスとしてセキュリティログ監視サービスの提供も行っていますので、SOC機能のアウトソーシングが可能です。

ご相談はお気軽に以下までお問い合わせください。

■関連サービス