ベースラインアプローチではリスク対策が不十分であると不安を抱えている

MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス

「MITRE ATT&CK」で定義されたサイバー攻撃の手法に対して、企業等の組織が防御可能な

範囲を特定するとともに、セキュリティ対策の評価と問題解決策をご提案

「MITRE ATT&CK」で定義されたサイバー攻撃の手法に対して、企業等の組織が防御可能な

範囲を特定するとともに、セキュリティ対策の評価と問題解決策をご提案

ベースラインアプローチではリスク対策が不十分であると不安を抱えている

どの程度の攻撃をカバーできているのか分からないのでSOCを評価したい

近年流行している特定の攻撃手法への対策が取れているのか確認したい

MITRE ATT&CKを用いたサイバー攻撃対策の評価サービス

本サービスでは、組織が現在講じている情報セキュリティ対策で、どういったサイバー攻撃に対して防御できるのかについて、攻撃者の行動を戦術や戦法から分類したナレッジベース「MITRE ATT&CK」を活用しながらNRIセキュアのコンサルタントが机上で評価を行います。加えて、防御できていない領域のうち、攻撃者が狙う可能性の高い攻撃手法を導き出し、それらの検知・防御を可能にする解決策を提案します。

本サービスを活用することで、防御が不十分な範囲を明確にした上で、優先的に対策すべき「防御の穴」を特定することができます。評価だけでなく、その穴を塞ぐための改善策も提案し、あらゆる攻撃から情報システムを守ります。

1

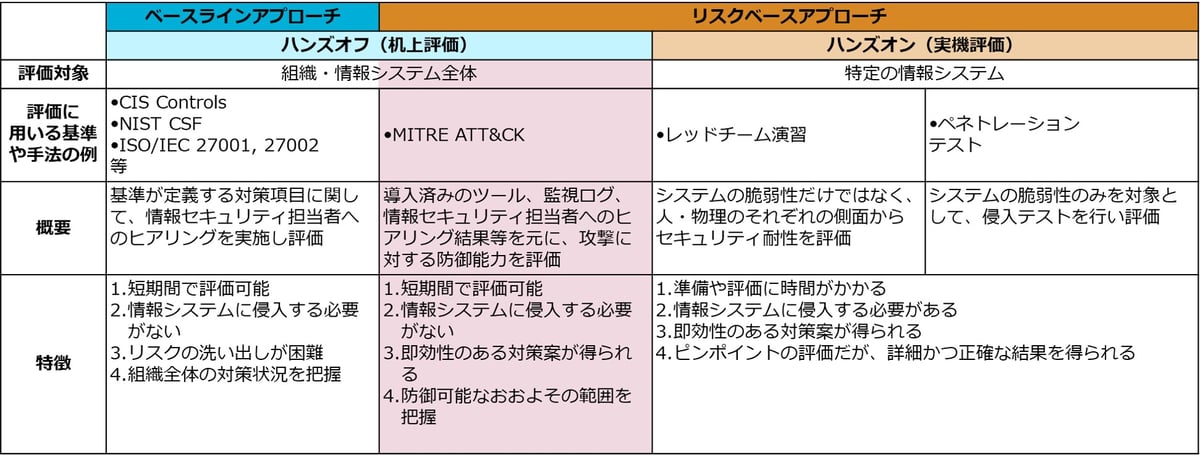

本サービスでは、ハンズオフ(机上評価)かつリスクベース・アプローチでの評価を行います。ベースライン・アプローチでの評価と比べると、リスクベース・アプローチでは防御可能な範囲を可視化し、実際の攻撃に即して評価を行うため、即効性のある対策案を導き出すことができます。また、ハンズオン(実機評価)のように実際のシステムをテストする必要がなく、組織内の調整など準備にかかる負荷や期間を抑えられます。

2

「MITRE ATT&CK Defender認定資格」を保有するNRIセキュアのコンサルタントが、複雑なMITRE ATT&CKへの深い理解と専門的な知識・スキルを活かして、適切な評価を行います。

3

サイバー攻撃への対策状況について、NRIセキュアがこれまで支援してきた豊富な実績や他社事例も考慮の上、組織固有のシステム環境やセキュリティ事情を踏まえたセキュリティアセスメントや、実践的な改善方針案をご提示することが可能です。

情報セキュリティに関するあらゆる分野のプロフェッショナルによる強力なバックアップが可能であり、各組織の課題に合わせて最も効果的な体制で支援します。

STEP

1

評価範囲(スコープ)の整理

●OAシステムだけなのか、モバイルも含めるのか、クラウドも含めるのかどうか

STEP

2

現状のセキュリティ対策で防御可能な攻撃手法の整理

●導入しているセキュリティツールの確認/洗い出し

●セキュリティツールを使ってどんなデータソースを監視できるのか確認

●お客様(情報システム担当者やSOCアナリスト等)へのヒアリングを実施して最終確認をしていく

STEP

3

優先的に対策を講じたい攻撃手法の絞り込み

●お客様へのヒアリング

●同業界で流行している攻撃

●攻撃者グループの情報を活用し、仮想での敵対的な攻撃者グループを設定

STEP

4

改善策の立案

●優先的に対策を講じたい攻撃手法(Step3)と現状のセキュリティ対策で防御可能な攻撃手法(Step2)とで乖離がある箇所を重点的にピックアップし、対策案を整理

米国の連邦政府が資金を提供する非営利組織であるMITRE(マイター)社が発効するナレッジベースです。MITRE ATT&CKには、実際に観測された攻撃者の戦術とテクニックを分類してまとめられており、14個の「Tactics(戦術・目的)」と、188個の「Technique(攻撃手法)」および379個のサブテクニックが定義されています(ATT&CK version 10.0による分類)。世界中の企業・組織や政府、サイバーセキュリティのコミュニティなどで活用され、主要なセキュリティ対策製品の検知能力を測るための指標としても用いられています。

|

項目 |

内容 |

|

戦術(Tactics) |

攻撃者の目的とされるもので、14 個に分類されている。 例:偵察、初期アクセス、権限昇格、防御回避、等 |

|

攻撃手法(Technique、Sub-technique) |

攻撃者が使う攻撃手法のことで、185個のテクニックおよび367個のサブテクニックが各戦術に分類されており、各攻撃手法にはMITREが定義した一意の識別子が付与されている。 例:ブルートフォース攻撃(T1110)、スピアフィッシング攻撃(T1598.002)、等 |

|

攻撃者グループ(Adversary Group) |

セキュリティコミュニティで共通の名前で追跡される脅威グループ、脅威アクターのこと。MITREでは122の攻撃者グループが定義されており、どういった国や業種の組織を標的にする傾向にあるか等の情報が記載されている 例:APT28、FIN8、menuPass、等 |

|

ソフトウェア(Software) |

オペレーティングシステムの一部として一般に利用できるツールや攻撃者が悪意のある目的で使用することを目的としたマルウェア等のこと。 例:PsExec、Metasploit、Mimikatz、Emotet、等 |

|

緩和策(Mitigation) |

サイバー攻撃の影響/被害を最小限に封じ込めるための手段のこと。各攻撃手法に対して、MITREがいくつかの緩和策を提示しており、一意の識別子が付与されている。 例:多要素認証(M1032)、ユーザアカウント管理(M1018)、等 |

|

検知手段(Detection) |

各攻撃手法を検知するための方法のこと。 例:ブルートフォースの検知手段は、有効なアカウントのシステムおよびアプリケーションのログイン失敗の認証ログを監視すること。(抜粋)、等 |

|

データソース(Data source) |

攻撃者による攻撃手法を検知するために、センサーまたはロギングシステムによって収集されるログ等の情報のこと。MITRE ATT&CKでは、60ほどのデータソースが定義されている。 例:Process Monitoring、File monitoring、Packet Capture、Application logs、等 |