2019年11月4日~11月8日にかけて、Microsoft社主催のテクニカルカンファレンス、Microsoft Ignite 2019 に参加してきました。Microsoftのあらゆるソリューションに関する最新のニュースが得られる本イベントにおいて、筆者は「セキュリティソリューション」に焦点を当てて情報収集してきました。

本記事では、Azure Sentinel 導入を通して実現する、「クラウド時代のセキュリティ運用効率化」について解説します。

Microsoft主催の、年に一度のビッグイベント Microsoft Ignite とは?

Microsoft Ignite (以下、イベント) とはMicrosoftが年に一度開催するテクニカルカンファレンスで、世界各地のITプロフェッショナルが集う業界最大級のイベントです。

Microsoftの最新テクノロジーが体験できたり、ここで初めて発表される情報もあったりと、IT担当者を中心に毎年大きな注目を集めています。

今年は11月4日~11月8日までの期間でフロリダ州オーランドにあるOrange County Convention Centerというカンファレンスセンターにて開催され、参加者25,000人超の規模となりました。

会場内にはパートナー企業の展示ブースがたくさん並んでおり、出展者と直接お話しをしたり、ソリューションのデモを見せてもらったりすることができました。

セミナーやハンズオントレーニングはもちろん、ユニークなゲーム等も多数用意されており、遊び心満載のイベントです。

今年の企画では、サイバーセキュリティをテーマとした脱出ゲームが特に印象的でした。

2019年注目のテーマ

イベント初日のVision Keynoteでは、Microsoft社CEOのSatya Nadella氏本人により、Microsoft社の新ソリューションや今後の展望についての発表が行われました。イベント中は複数のセッションが同時に開催されていることが多いので、5日間のまわり方を決めるときにはこの内容が参考になります。

イベントの内容は「BOOK OF NEWS Microsoft Ignite 2019 Orlando, November 4 – 8, 2019」にまとめられていて、目次は次のようになっています。

- ■ BOOK OF NEWS Microsoft Ignite 2019 目次

- Section 1 Azure

Chapter 1 Azure Infrastructure

Item 1.1.1 Azure Arc: Extended Azure management and security to any infrastructure

…

Section 2 Power Platform

Section 3 Security, Compliance, and Identity

Chapter 1 Security

…

Item 3.1.2 Azure Sentinel new features and updates

…

Section 4 Microsoft 365

Section 5 Microsoft Edge & Microsoft Bing

今年の注目テーマの1つは「ハイブリッドクラウドやマルチクラウドの促進」でした。初日に発表された新ソリューションの中では、「Azure Arc」がこれに該当します。

Azure Arcとは、ハイブリッドクラウドやマルチクラウドによる課題に対する革新的なアプローチです。オンプレミスや他社クラウド等、環境を問わずAzureのサービスを利用可能にし、複数基盤をまたいだ統合的な管理を実現します。

※参考:Microsoft Azure サービスページ

Azure マーケティング担当のChris Stetkiewicz氏は以下のように述べています。

“ビジネスコンピューティングのニーズがますます複雑化し、高度化するにつれ、多様な要件に対応するためには複数のシステムが必要であることに多くの企業が気付いています。すなわち、ハイブリッド IT、あるいは、ハイブリッドクラウドと呼ばれる、複数拠点におけるテクノロジ環境の組み合わせが必要なのです。

(中略)

その結果、同じ企業の様々な事業部の責任者が異なる SaaS アプリケーションを採用したり、開発者がアプリケーション開発に Amazon Web Services、Azure、あるいは、Google Cloud Platform を使用したりする事態が生じていました。※Azure Arc: ハイブリッドクラウドに対するマイクロソフトの新たなアプローチより抜粋https://news.microsoft.com/ja-jp/2019/11/06/191106-ignite-2019-azure-arc/

このような課題の解決としてAzure Arcを導入することで、AmazonやGoogleなどが提供するクラウドやインフラを使用していてもAzureを用いて管理することができ、オンプレミス、エッジ、マルチクラウドをわたり複雑に分散している環境が簡素化されます。

Azure Arcのようにイベントにて初めて発表されたサービス以外にも、ハイブリッドクラウド環境やマルチクラウド環境にとって有用なソリューションは多数取り上げられていました。その他数あるソリューションの中で筆者が注目したのはクラウドSIEMサービス「Azure Sentinel」です。

以降、Azure Sentinelについて詳しく見ていきます。

クラウド時代のセキュリティ運用に必要なソリューション

はじめに、Azure Sentinelのような製品が生まれた背景についてご紹介します。クラウド時代に伴うSIEMソリューションの発展

近年、オンプレミス環境からクラウド環境へシステムを移行する企業が増えています。

セキュリティベンダーもこの動向に対応したソリューションを開発してきました。

その一例として、SIEM (Security Information and Event Management) 製品のクラウドサービス化が挙げられます。

SIEMとは、様々な機器やアプリケーションからログをリアルタイムで収集するツールで、ログの一元管理と相関分析により、脅威となり得るセキュリティイベントを速やかに検知します。

従来のSIEM製品はオンプレミス型であったため、クラウド上のデータをSIEMで管理するには、特別なコネクターを用いてオンプレミス環境へ転送する必要がありました。しかし、クラウド上で運用されるサーバやアプリケーションが増えていくに連れ、SIEMもクラウド上で運用したいという要望が広まり、現在ではパブリッククラウド上で運用可能なSIEMや、ベンダーが独自で構築したクラウドサービス型のSIEM等が一般的になっています。

そこで、大手クラウドベンダーも独自のSIEMソリューションの開発に取り組むようになりました。

その初事例が、Microsoft社のSIEMソリューション、「Azure Sentinel」なのです。

Azure Sentinelとは?

Azure Sentinelは、今年の9月末より一般提供開始となった、クラウドネイティブのSIEMソリューションです。従来のクラウド型SIEMとは異なり、設計段階からクラウド上の利用を想定して作られています。

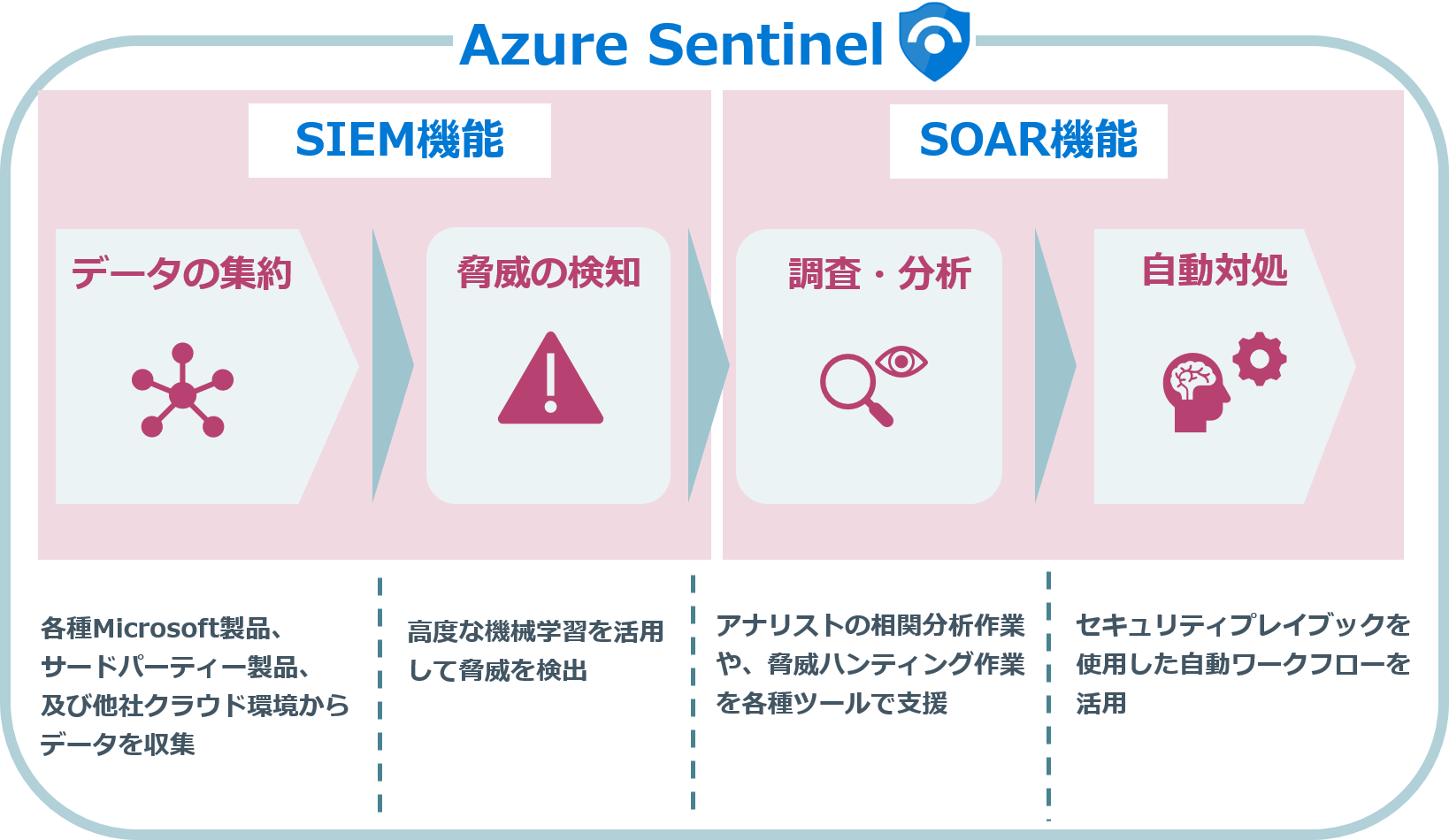

現在市場にある一般的なSIEMと機能を比較した際のAzure Sentinelの大きな特徴は、データの集約及び脅威の検知だけでなく、検知後のインシデント対応を自動化するための機能も搭載されているという点です。つまり、SIEMとしての役割に加え、SOAR (Security Orchestration, Automation and Response) の役割も同時に担っているのです。

SOARについてはこちらの記事に詳しくまとめていますので、ご覧ください。

SOARとは?セキュリティ運用の自動化により得られる3つのメリット

セキュリティ運用業務の一般的な流れと、Azure Sentinelの機能を対応付けると次のように表せます。

以降、Azure Sentinelを使ったセキュリティ運用の各段階についてご説明します。

Azure Sentinelを使ったセキュリティ運用

Azure SentinelのSIEM+SOAR機能は、多くの製品やツールとの連携により成り立っています。

Azure上のデータはもちろん、オンプレミス環境のデータや、AWS等の他社クラウド上のデータもAzure Sentinelに取り込むことが可能です。そのため、ハイブリッド環境やマルチクラウド環境も容易に管理できます。また今回のイベントでは、Zscaler, Trend Micro, 及びCitrix等をはじめとする多数のサードパーティー製品用のコネクターが新たに発表されていました。

■脅威の検知

次に、集約された大量のデータの中から、不正アクセス等といった脅威が検出されます。

この際、Azure Sentinelに元から組み込まれている機械学習モデルを用いた高度な脅威検知が行われます。なお、Azure Sentinelは、Azure Machine Learningサービスと元から連携されています。既存の機械学習モデルではなく独自の機械学習モデルを使って検出を行いたい場合は、Azure Machine Learningで作成したモデルを適用することも可能です。

■調査・分析

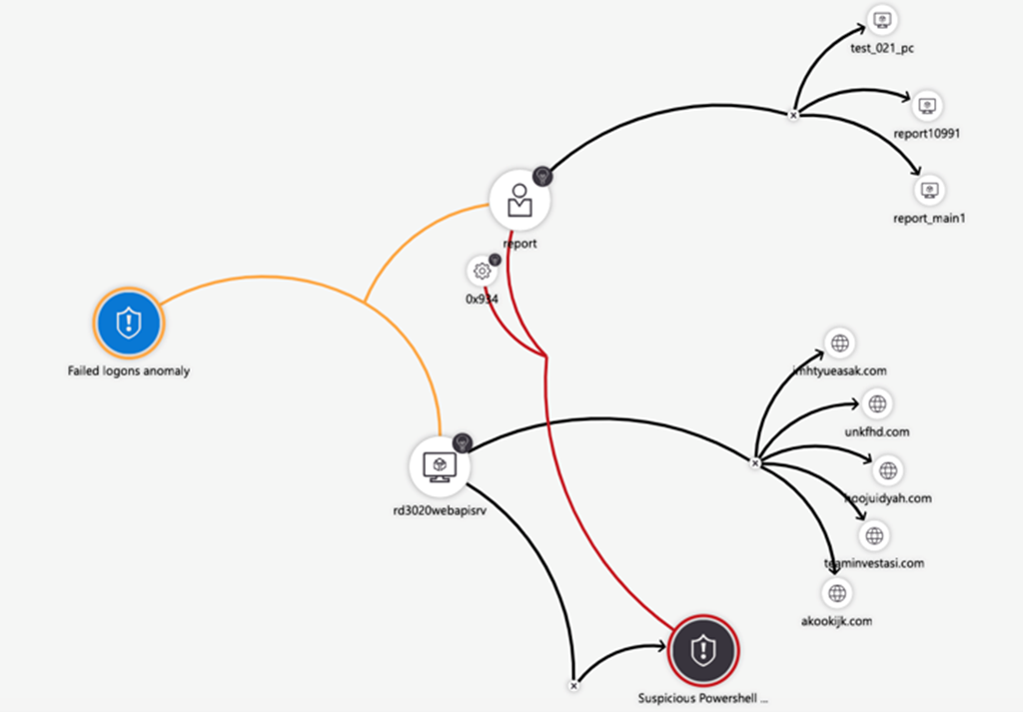

検出されたアラートに対するアナリストの調査作業を効率化するために、Azure Sentinelには多数の調査支援ツールが備わっています。今回のイベントでは、インシデント調査におけるアラート相関分析ツールの使い方が紹介されていました。

上記のように、アラートに属するエンティティ情報を可視化することで、エンティティ間の関係性が把握しやすくなります。単体では重要度の低そうなアラートでも、複数のアラートと紐づけられることにより、重大攻撃の一連の流れを掘り起こすきっかけにも成り得るのです。

また、今回のイベントでは、アナリストの脅威ハンティング作業を支援するための取り組みについても発表されていました。脅威ハンティングとは、組織内に潜在する脅威を「狩猟」するといった概念で、過去のログを多角的かつ網羅的に解析することが求められます。

そこで、Azure SentinelにはJupyter Notebookというデータ分析ツールが新たに組み込まれました。これを使用することで、Pythonを使ったデータ分析、調査中のコード実行、時系列データの可視化等が全てAzure Sentinel上で実施可能になります。Microsoft社によって開発された脅威ハンティング用ノートブックをそのまま使用することも可能です。

■自動対処

最後に、調査・分析の結果、対処が必要と判断されたインシデントについては、「セキュリティプレイブック」と呼ばれる自動ワークフローを予め定義しておくことで、発生後の対処を自動化することができます。例えば、特定のユーザやIPアドレスを遮断することや、外部チケット管理ツールにて該当するチケットのステータスを変更すること等が可能です。

まとめ

あらゆるシステムのクラウド化により組織全体の網羅的なセキュリティ管理が困難になる中、Azure Sentinelは、クラウドネイティブ製品特有の機能で組織のセキュリティ体制を強化します。本記事で挙げた機能をうまく活用することにより、セキュリティエコシステム全体としての相互運用性を確保し、運用部隊での作業効率を高められることが期待されます。

ハイブリッド環境やマルチクラウド環境のセキュリティ運用において、ソリューション間の相互運用性や自動化ツールの充実性は今後も探求され続けるはずです。Azure Sentinelに続き、今後もセキュリティ運用の革新に向けた動きがクラウドベンダーを中心に繰り広げられるのではないでしょうか。