近年、内部不正に起因するセキュリティインシデントが繰り返し報道され、世間を騒がせています。中でも、昨年、大手通信子会社の元派遣社員がシステム管理者のアカウントを悪用して個人情報を持ち出した事件は、記憶に新しいのではないでしょうか。

システムの保守・運用業務に使用する管理者用のアカウント(特権ID)は、機密情報へのアクセスやシステムの設定変更が可能です。高い権限を持つため、悪用された場合、大規模な情報漏えいやサービスの停止など、事業の存続を揺るがす甚大な損失を招く可能性があります。

では、このような事態を防ぐには、どのようなセキュリティ対策を行えば良いのでしょうか。

本ブログでは、内部不正による事件が後を絶たない理由について、システム管理者の権限を悪用した事件を分析しながら、発生した理由と効果的な対策について解説します。

内部不正による事件が後を絶たない理由

内部不正とは、組織の関係者や元関係者によって行われる不正な行為のことです。例えば、顧客情報など内部情報の無断持ち出しや改ざん・削除、情報システムの破壊などが挙げられます。さらに、故意の行為だけでなく、意図せず誤って引き起こしたものも含みます。

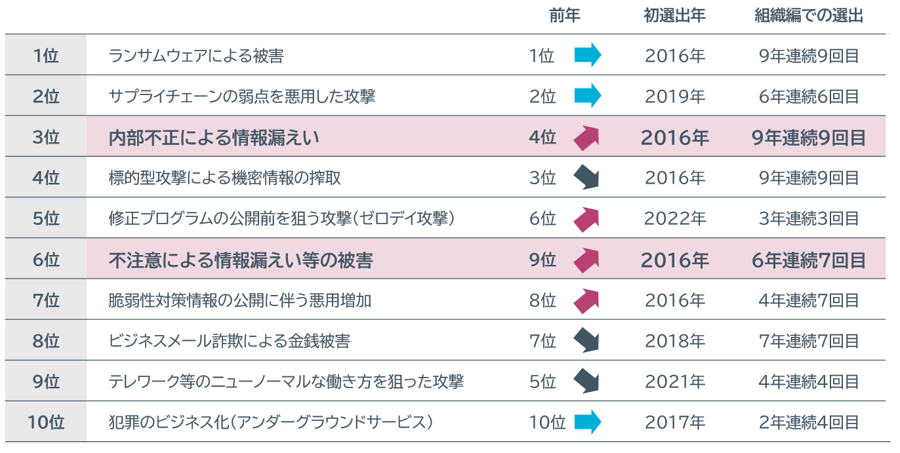

2024年1月、IPA(独立行政法人情報処理推進機構)は「情報セキュリティ10大脅威 2024」を発表しました。その中で、3位に「内部不正による情報漏えい等の被害」、6位に「不注意による情報漏えい等などの被害」がランクインしています。

ともに前年から順位を上げており、注目度が伺える結果です。なお、「内部不正による情報漏えい等の被害」は、2016年からランクインし続けています。

組織における情報セキュリティ10大脅威 2024

IPA「情報セキュリティ10大脅威 2024 [組織]」をもとにNRIセキュアにて作成

(https://www.ipa.go.jp/security/10threats/10threats2024.html)

IPAは、内部不正を事業の根幹を揺るがすインシデントと定めています。2013年に「組織における内部不正防止ガイドライン」を作成し、2022年4月には改訂版第5版を公開しました。

このガイドラインは、昨今の利用環境の変化だけでなく、個人情報保護法の改訂なども考慮してアップデートされています。33項目の対策を具体的に紹介している他、チェックシートも用意しており、自社の内部不正対策が十分なのかを検討する際、すぐに活用可能です。

以上のように、内部不正によるリスクは過去から重要視されており、ガイドラインも整備されています。それにもかかわらず、内部不正による事件が後を絶たないのは、なぜでしょうか。

主に次の理由が考えられます。

- 企業内での優先順位が低い

- 対策の難易度が高い

それぞれについて、次項より詳しく見ていきましょう。

企業内での優先順位が低い

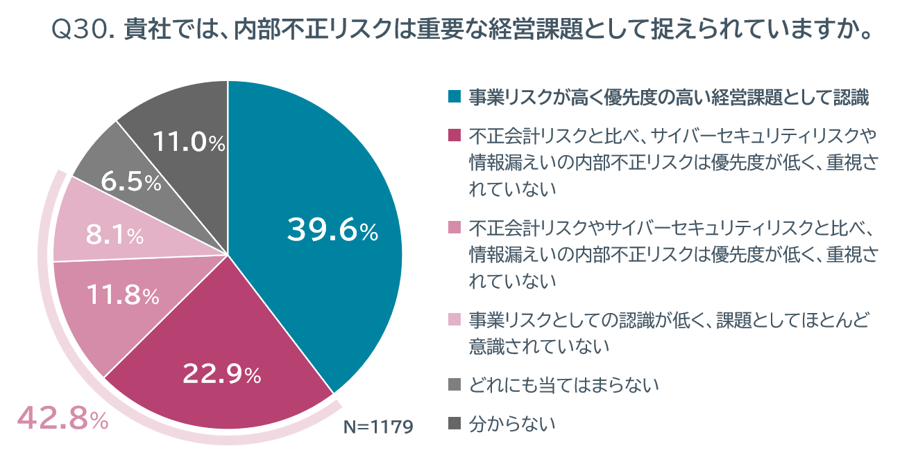

2023年4月にIPAが公開した「企業における内部不正防止体制に関する実態調査」によると、経営層が内部不正を経営課題として捉えている割合は40%未満でした。その他の項目を見ても、不正会計やサイバーセキュリティのリスクに比べて優先度が低い実態が伺えます。そのため、十分な内部不正対策ができていない企業は多いと考えられます。

内部不正リスクについての調査結果

IPA「企業における内部不正防止体制に関する実態調査」報告書をもとにNRIセキュアにて作成(https://www.ipa.go.jp/pressrelease/2023/press20230406.html)

対策の難易度が高い

内部不正の多くは、正当な権限を持った従業員が通常業務の中で行うため、不正行為を防ぐことが困難な面があります。サイバー攻撃と違い、アクセス自体を遮る対策はできないからです。中でも、被害が大きくなるのは、システム管理者による内部不正です。

システム管理者は、運用・保守業務に高い権限を持つID(特権ID)を利用できます。さらに、社内システムに精通し、情報の持ち出し方やログの隠蔽方法を理解しています。このことから、内部不正が容易にできる状態にあるのです。

さらに、不正行為は正規の操作に紛れるため、検知が難しい面があります。一方で、検知が遅れるほど、長期にわたって不正な操作が行われ、甚大な被害を受けることになってしまいます。

では、どうしたら、システム管理者による内部不正を防ぐことができるのでしょうか。

次章からは、実際に起こった事件を分析した上で、有効な対策について解説します。

システム管理者の内部不正による事件

本章では、システム管理者の内部不正によって発生した二つの事件をもとに、問題点を分析します。

事例1:証券会社の元委託先社員による不正出金事件

2020年、オンライン証券取引システムの開発・保守業務を担っていた委託先の元社員が、顧客情報を持ち出し、顧客の口座から不正送金していた事件が報道されました。身に覚えのない取引に気づいた顧客からの問い合わせが、発覚のきっかけでした。

報道によると、この元社員は、2002年の入社以来、19年にわたり同システムを担当してきた熟練エンジニアで、2017年から2年半にわたり不正行為をしていたようです。なぜ犯行を防げなかったのでしょうか。さらに、2年以上も犯行が発覚しなかったのは、なぜでしょうか。

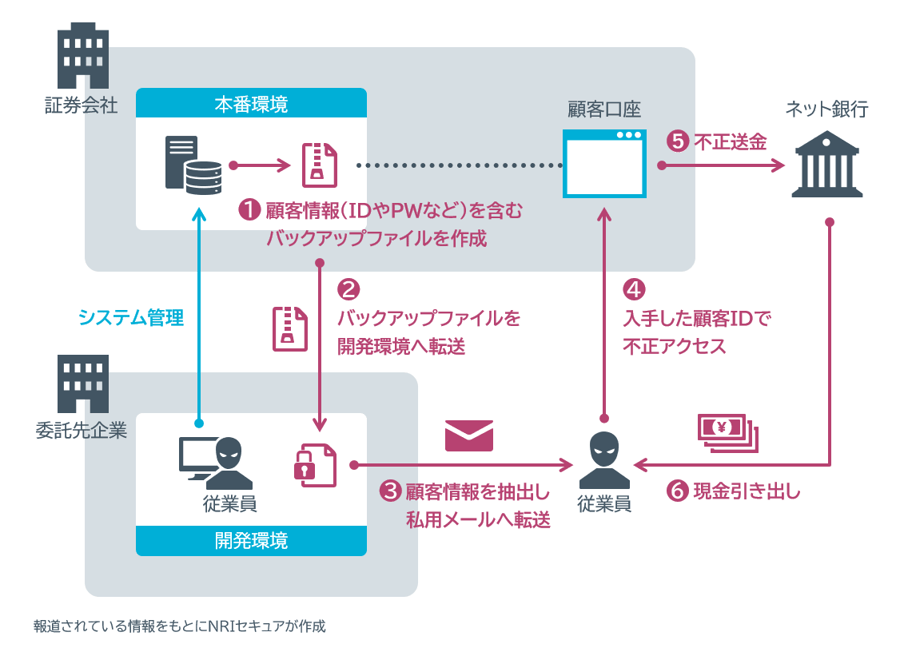

事例1の不正経路(イメージ)

不正行為を予防・検知できたポイントはいくつもあったはずです。その中でも、顧客情報を不正入手した経路に絞って整理すると、次の問題点があったと考えられます。

- 本番環境と開発環境の両方にアクセスできる権限を持っていた

- 本番環境から顧客情報のファイルを転送可能だった

- 本番環境から持ち出されたファイルの確認が不十分だった

事例2:大手通信企業の子会社による情報漏えい事件

2023年、ある大手通信企業の子会社は、コールセンターシステムの保守・運用業務を担っていた元派遣社員が、システムに保管されていた約900万件の個人情報を不正に持ち出し、第三者に流出させたと発表しました。流出したのは、テレマーケティング業務のクライアントから預かっていた顧客情報です。

この事件も、2008年からシステムに携わっていたベテランエンジニアが起こしたものです。犯行期間は2013年から10年近くに及びました。2022年にクライアントが情報流出の可能性を指摘し、警察が捜査に乗り出したことで、ようやく発覚しました。

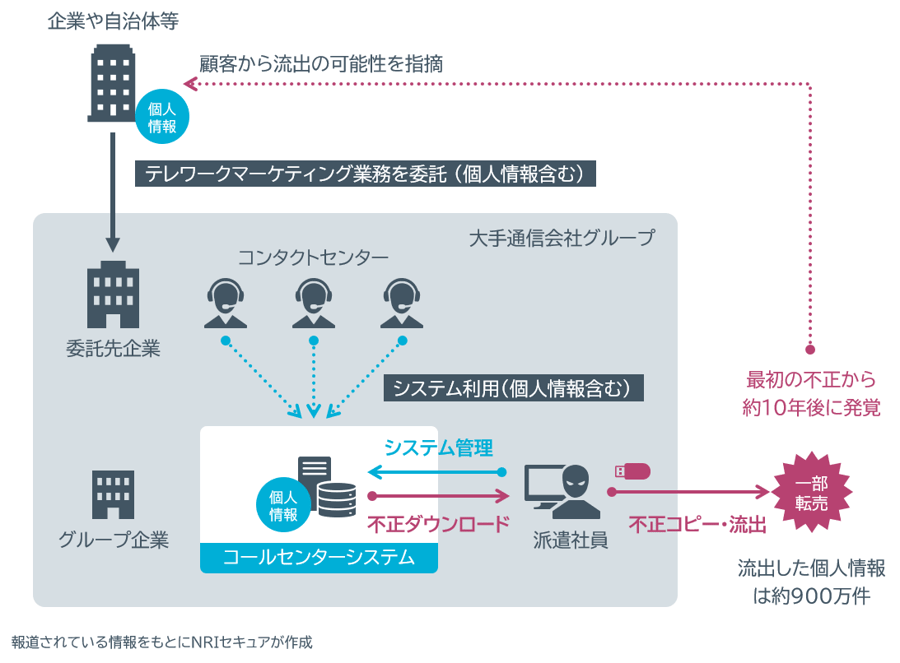

事例2の不正経路(イメージ)

この事件で不正行為を予防・検知できなかった主な原因について、各社の調査報告書で次の4点が指摘されています。

- システムに保管された情報を保守作業端末にダウンロード可能だった

- 保守作業端末に外部記憶媒体を接続してデータを持ち出すことが可能だった

- セキュリティリスクの高い行動や振る舞いを適切に検知できなかった

- 各種ログなどの定期的なチェックが不十分だった

2つの事件における共通の問題点

この2つの事件には、3つの共通する問題点があります。

1つ目は、一人の従業員が長期間にわたり同一システムの管理を担当していたことです。その信頼性から、必要以上の権限を持っていた可能性があります。また、システムに精通した結果、セキュリティの抜け穴に気づいたのかもしれません。

2つ目は、業務上必要のない情報の転送を制限・検知する仕組みがなかったことです。どちらも、業務では使用しない顧客情報を、本番環境から持ち出すことに成功しています。

3つ目は、操作記録を十分に確認できておらず、長期間にわたり犯行を検知できなかったことです。どちらの会社も操作記録は取っていたため、事件発覚後に被害状況の確認はできましたが、定期的なモニタリングをしていれば、もっと早く検知できたと考えられます。

では、以上の問題点を解決し、システム管理者による内部不正のリスクを防ぐには、どのような対策が必要でしょうか。次章で詳しく解説します。

事例から学ぶ3つの内部不正対策

前章で挙げた問題点は、この二社に限った話ではなく、多くの企業でよく見られる傾向です。これらを解決することで、システム管理者による内部不正を効果的に防ぐことができます。

そのために必要なのは、ルールや教育などの人的な対策に加えて、運用面における対策をとることです。具体的に見ていきましょう。

対策1:特権ID・権限の適切な管理

システム管理者が利用するID(特権ID)は、一般ユーザーが利用するIDと異なり、多くの権限が与えられています。そのため、システム管理者がいつでも自由に使える状態では、不正利用を誘発しかねません。

まず、「最小権限の原則」に従い、必要最小限のユーザー・権限・時間帯に絞ってIDを付与する仕組みが必要です。IDと権限の棚卸を定期的に行い、都度見直しましょう。さらに、退職者や異動者が出たら、該当者のIDは即時に削除する必要があります。利用する時間帯を絞るには、業務時間外にIDを無効化する、あるいは、申請に基づいてIDを一時的に貸し出す方法が考えられます。

また、事例1のように、個人ユーザーに開発環境と本番環境の両方にアクセスできる権限を与えるのは危険です。職務分掌を徹底し、ユーザーごとに接続可能な環境・システムを制限しましょう。加えて、一定期間が経ったら担当職務やシステムをローテーションするなど、特定の従業員に権限や裁量が集中するのを避け、相互けん制が働く仕組みを作ることも大切です。

さらに、システム管理者の認証情報が漏えいするリスクも考慮する必要があります。特権IDのパスワード管理を個人に任せるのではなく、利用時に一時的なパスワードを貸し出す、あるいは、パスワードを秘匿化させるなどの対策が有効です。

対策2:情報持ち出しの制限と操作内容の確認

まず、情報の持ち出しを伴う作業は、申請・承認のワークフローを必須化するなど、許可を得た操作だけを行うように制限します。その際、端末へのダウンロードだけでなく、制限の少ない環境への転送や外部メディアへの書き出しも、制限の対象とします。

また、本当に申請どおりの操作が行われたのかを確認することも必要です。そのために、何の情報が持ち出されたのか、操作ログを確実に残すことが求められます。

さらに、情報の持ち出しを伴う作業は二人以上で行うなど、不正をしづらくするルールを定めることも有効です。

対策3:操作ログの記録とモニタリング

万が一インシデントが発生した場合に影響や原因を調査できるよう、システム管理者の権限を利用した操作は必ずログに記録しましょう。

このときに留意したいのは、システム管理者のIDを複数のユーザーで共有している場合、個人を特定して記録する必要があるということです。これができていないと、誰が不正行為をしたのかが分からず、調査が困難になってしまいます。

また、操作ログを取っても、システム管理者の権限を使って改ざん・削除されてしまっては意味がありません。取得したログは、作業者自身がアクセスできない場所に一元管理するなど、安全に保管しましょう。

さらに、不正な操作が行われていないかを確認するため、操作ログを定期的にモニタリングする必要があります。その際、無作為にサンプリングして行うのではなく、不正の疑いがある操作やセキュリティリスクの高い操作を優先して確認できる仕組みがあると、より効率的です。

次章では、以上の対策を効率的に行うための方法を見ていきましょう。

内部不正対策を効率化するには

前章で挙げた3つの対策は、内部不正を防ぐ、あるいは早期発見するための運用面における方法です。ルールを定めて制約を課す方法と合わせて行うことで、より効果的に不正行為を抑止できます。ただし、これらを手作業で行うにはハードルが高い面があるのも確かです。

そこでおすすめなのが、特権ID管理ソリューションを利用することです。

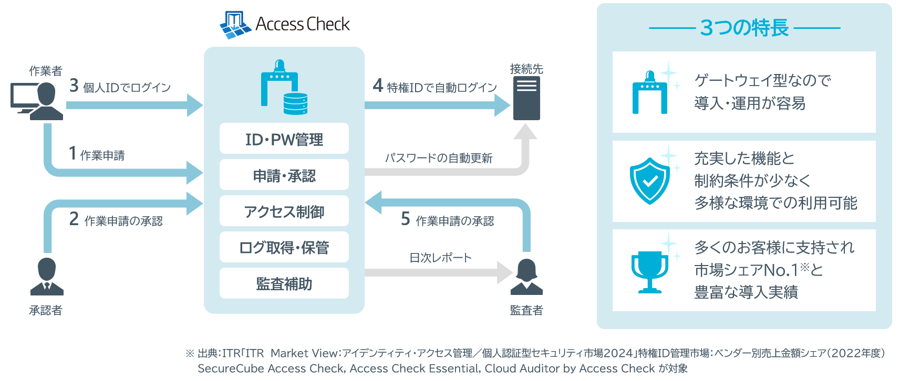

特権ID管理ソリューションは、システム管理者が利用する高権限のIDを効率的に管理するのに適しています。例えば、ID管理、申請・承認、アクセス制御、ログ取得保管、監査補助などを効率化、あるいは自動化する機能を提供します。

利用するメリットは次のとおりです。

- 定常作業の負荷を軽減

IDの棚卸やパスワードの更新などを自動化でき、運用工数を大幅に削減 - 作業ミスや抜け漏れの防止

人的ミスの起こりやすい申請・承認の確認漏れや、ログの取得漏れなどを抑止 - モニタリング作業の効率化

不正な操作・コマンドを少ない工数で効率的に検知可能

NRIセキュアでも、特権ID管理ソリューション「SecureCube Access Check」を開発・提供しています。

社内システムや操作端末にエージェント(専用アプリケーション)をインストールする必要がなく、導入や運用の負荷が抑えられるため、小規模から大規模な環境まで、多くの導入実績があります。

また、テキストログから不正なコマンドを検知する機能や、AIを利用して動画ログから特定の操作を検出する機能など、モニタリングを効率化する機能も好評です。

「SecureCube Access Check」の利用イメージと3つの特長

詳細は以下のページをご参照ください。

特権ID管理ソリューション SecureCube Access Check

おわりに:今こそ内部不正対策の見直しを

システム管理者は、業務を通じて重要情報に日々接しています。内部不正対策が不十分であれば、いつインシデントが起きてもおかしくありません。

クラウド利用やテレワークが普及し、アクセス経路が変化する中、そのリスクは増しています。それゆえ従来の対策では足りない可能性があるのです。これまで自組織で内部不正による事件が起きなかったのは、システム管理者一人ひとりの意識に守られているだけかもしれません。

システム環境が複雑化して統制が取りづらくなっている今こそ、内部不正対策を改めて見直すことをお勧めします。まずは、本記事に挙げている3つの対策について、対応が十分か確認してみてはいかがでしょうか。