昨今のゼロトラストというキーワードの広がりによってIDaaS製品の検討が進み、「IDaaS製品の評価をしないといけないが、そもそもIDaaS製品でどんなことが出来るのかイメージが沸かない」、「具体的な要件はまだ整理できていないが、まずは触ってみたい」といったご相談をよく頂きます。

今回「Okta」というIDaaSを使って説明しますが、Oktaは様々なIDaaSの中でも非常に機能が豊富な製品です。IDaaSでどんなことができるのかを知るうえで、まずはOktaを触って頂くと色々なIDaaSの機能を簡単に確認することが出来ますので、イメージが付きやすいと思います。

また実際にPoC(Proof of Concept:概念検証)として触って頂く場合、満たしたい要件が洗い出されており、それを対象の製品にて満たせるのかという観点で見ていくことがベストです。しかし、そこまで要件を整理出来てからPoCを開始できるケースは稀かと思います。

まずは「気軽に触ってみたい」といったご要望も多いため、本記事ではそのような場合にどんなことを確認していけばよいかをご説明します。

※以下は2023年12月時点の内容となりますので、内容や画面が古くなっている場合もございますのでご了承ください。

▼関連ブログ

IDaaSとは?|「Okta」の機能を例に製品選定のポイントを解説

トライアルテナントの始め方

Oktaでは無償で30日間のトライアルテナントを開始することが可能です。

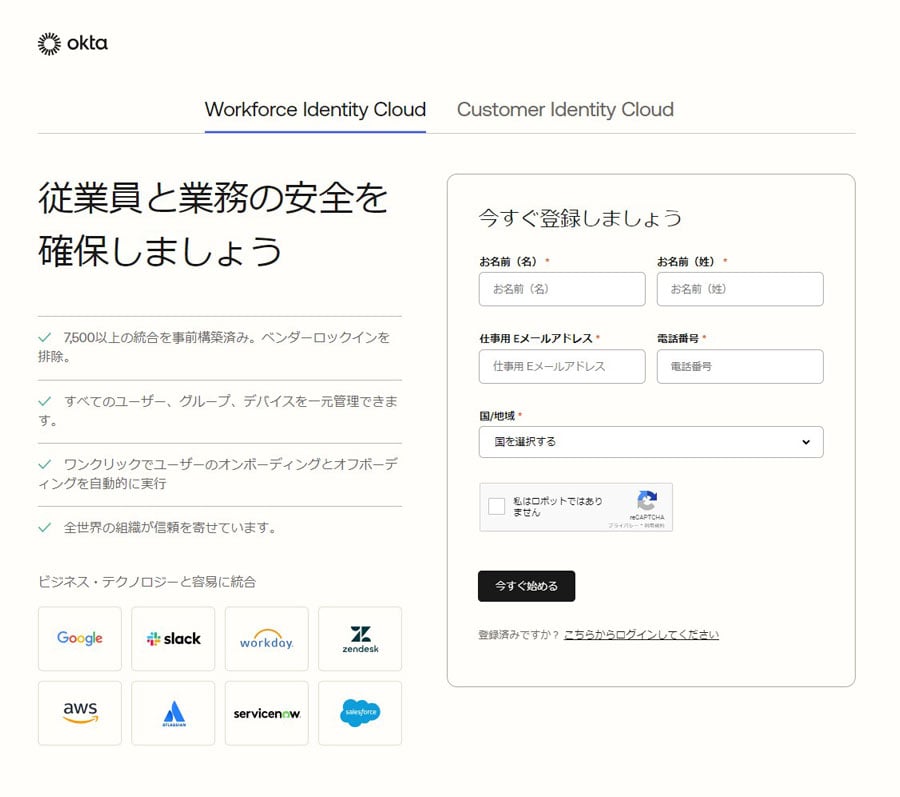

まずは下記URLに進みます。

https://www.okta.com/jp/free-trial/

「今すぐ登録しましょう」に必要な項目を記載していき、「今すぐ始める」をクリックします。

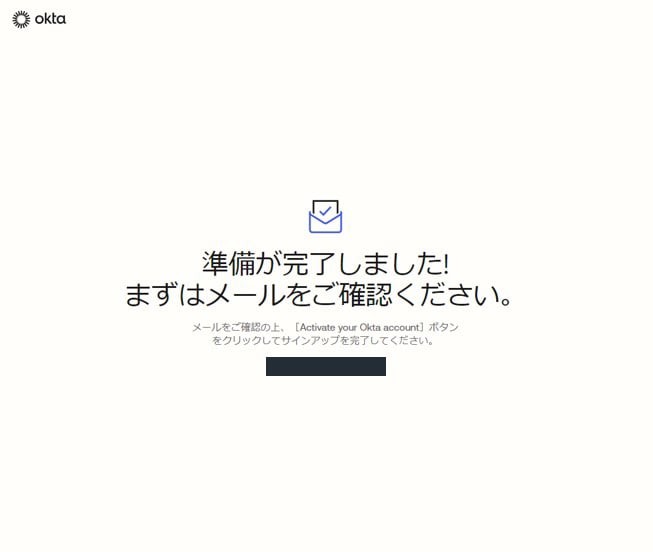

登録したアドレスにメールが届きますので、「Activate Okta Account」をクリックします。

登録したアドレスにメールが届きますので、「Activate Okta Account」をクリックします。

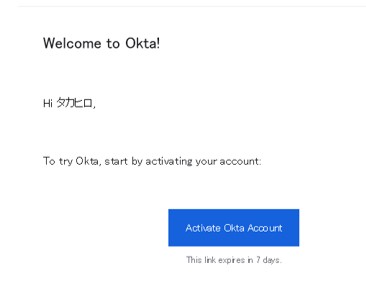

送信元:The Okta Team <noreply@okta.com>

件名:Activate your Okta account

その後は初期登録をしていきますので、Oktaの案内に従ってパスワードの設定などを行ってください。

初期登録時にOktaVerifyの登録が求められますので、是非事前にOktaVerifyをスマートフォンにインストールしておいてから初期登録を進めて頂くとスムーズに登録できるかと思います。

※OktaVerifyはOkta社が提供するTOTPおよびPush認証用のアプリケーションです。Okta VerifyアプリはApp StoreやGoogle Playからダウンロードしてください。

登録後に下記画面(ユーザdashboard)に遷移します。

管理コンソールに入るために右上の「管理者」のボタンをクリックします。

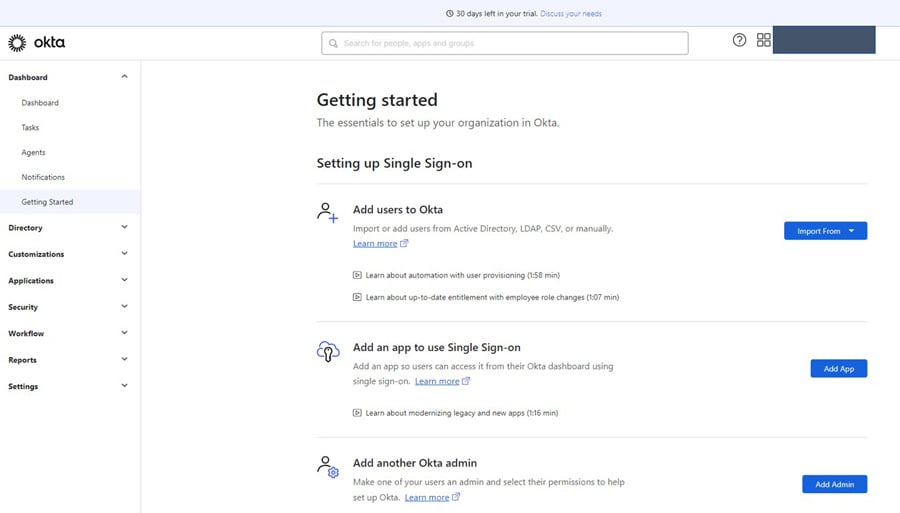

下記管理コンソールまで入れましたらトライアルテナントの利用が可能になります。

ログイン直後の「Getting started」のページにあるようにユーザの追加、管理者アカウント追加などを行ってください。

PoCで確認すべき事項

SSO連携を体験してみましょう

OktaでどのようにSSO連携を設定していくのかについて、基本的な機能の確認と合わせて実施出来ればと思います。

下記5つのステップで実際にトライアルテナントを操作しながら動作を見て頂ければと思います。

|

ステップ |

確認項目 |

確認内容 |

|

1 |

ユーザ作成 |

Okta管理コンソール上のDirectory>Peopleからユーザ作成が出来ます。 こちらでテストユーザを作成してみましょう。 |

|

2 |

グループ作成 |

Okta管理コンソール上のDirectory>Groups>Allからグループ作成が出来ます。 Oktaでは様々な設定をグループ単位で実施します。 部署や連携アプリなどの単位でグループを作成してみましょう。 |

|

3 |

グループルール作成 |

Okta管理コンソール上のDirectory>Groups>Rulesからグループルール作成が出来ます。 こちらはグループに対してユーザを自動的にアサインする機能になります。 業務効率化のためにもグループルールは必須の機能ですので是非触ってみてください。 |

|

4 |

管理者追加設定 |

事前に管理者となるユーザを作成した後にそのアカウントに管理者権限を割り当てます。Okta管理コンソール上のSecurity>Administratorsから管理者権限を設定することが出来ます。 管理者にも複数のロールが設定されており、それぞれで管理コンソールの見え方が異なります。 管理者によって出来る事を制限したい場合には想定される権限と各ロールでやりたいことができるかをご確認頂ければと思います。 |

|

5 |

SSO連携設定 |

Okta管理コンソール上の Applications>Applications>Browse App CatalogからアプリケーションへのSSO連携を設定することが出来ます。 ※一般的にSSO連携をすると、IDaaS経由以外でログインできなくなるため、検証用のクラウドサービス環境で実施頂くようお願い致します。 |

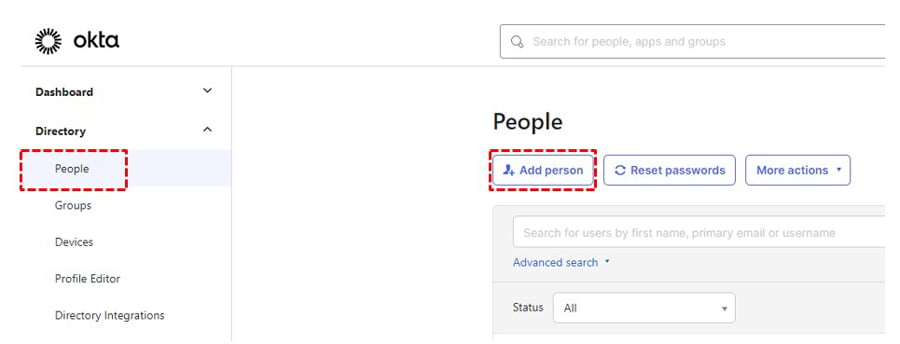

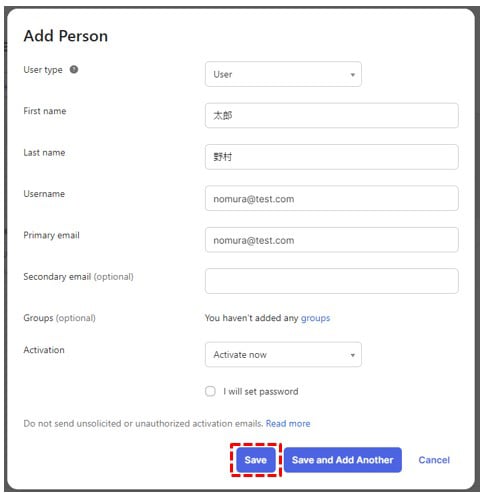

(1)ユーザ作成

項目に沿って必要な情報を入力し、「Save」をクリックください。

項目に沿って必要な情報を入力し、「Save」をクリックください。

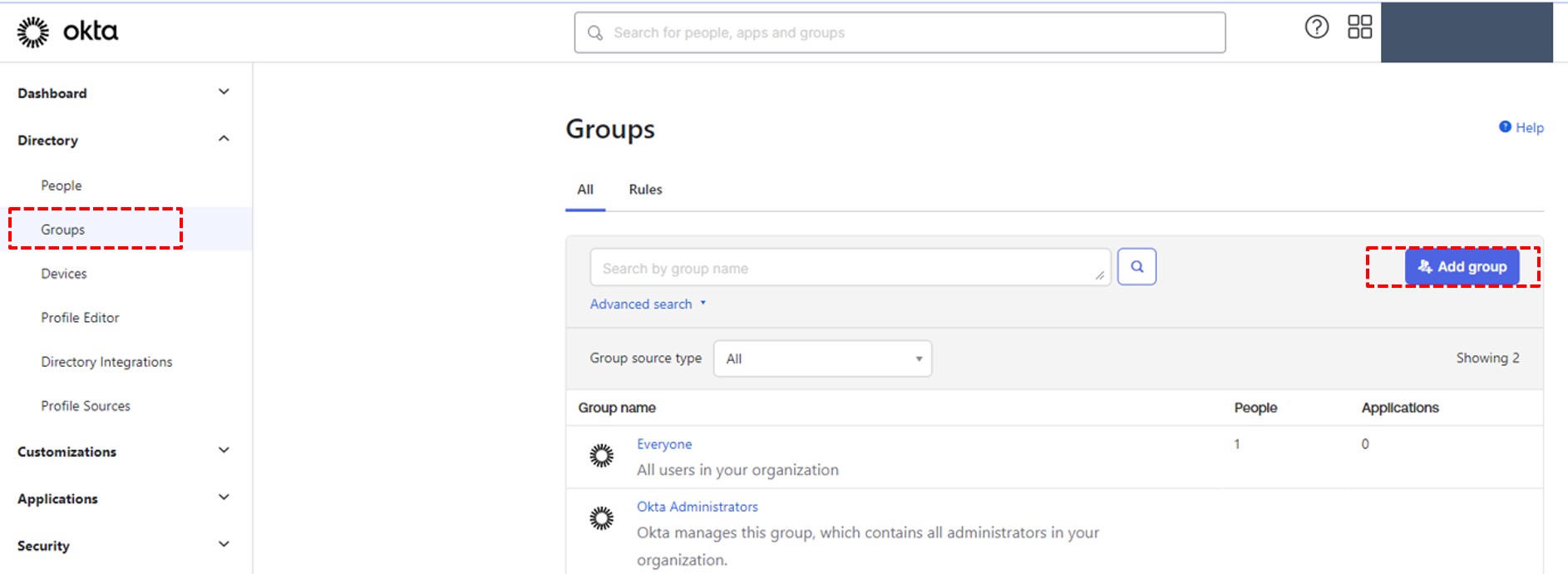

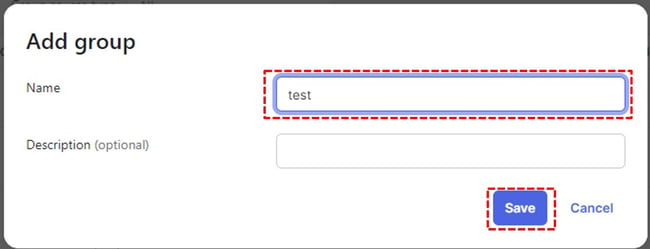

(2)グループ作成

Directory>Groupsから「Add group」をクリックします。

「Name」に任意の名称をいれて、「Save」をクリックすることでグループ作成が出来ます。

(3)グループルール作成

グループルールとは先ほど作成したグループへのユーザ割当をルール化することによって自動化します。詳細は別途ブログの機能紹介にて記載しておりますのでそちらも合わせてご確認ください。

IDaaSとは?|「Okta」の機能を例に製品選定のポイントを解説

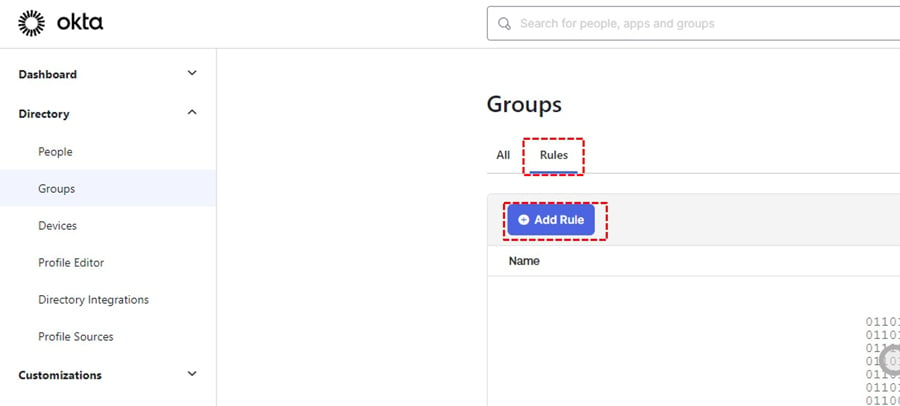

設定方法としては、引き続き、Groupsの今度は「Rules」タブを開きます。

その後「Add Rule」をクリックします。

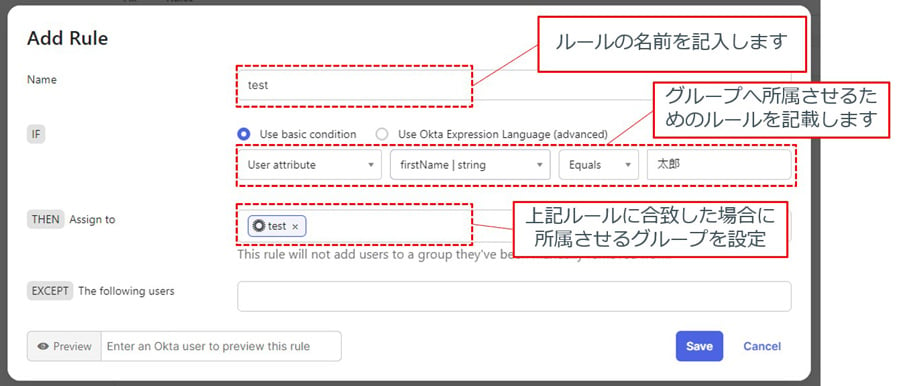

ここではユーザ属性の「firstName」に「太郎」と入っているユーザが条件に合致するようにルールを作成しております。

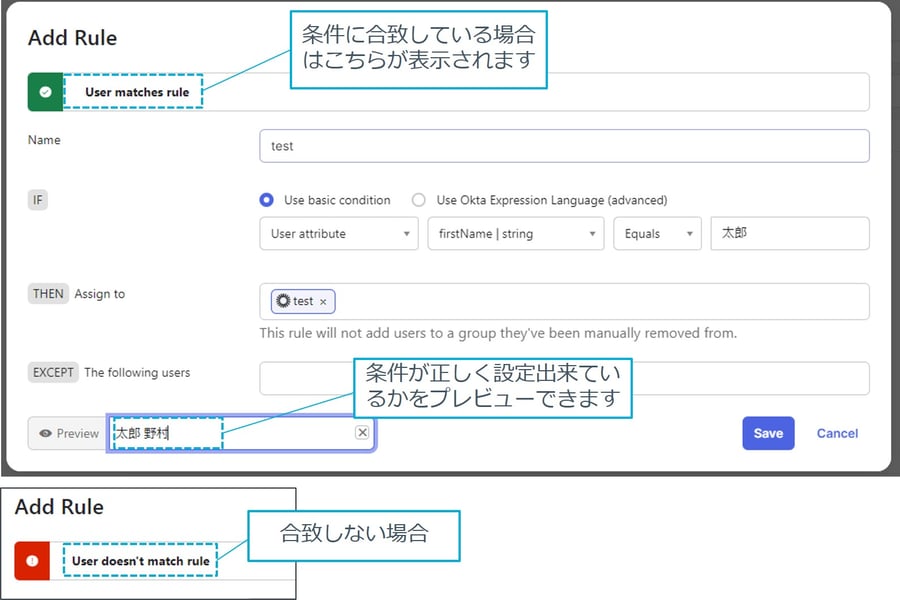

設定後にルールが上手く設定出来ているかをプレビューすることも可能です。

想定通りのルールが設定できていましたら、「Save」をクリック頂ければグループルールの作成が完了します。

上記はあくまで一例ですが、グループルールは非常に様々な条件を設定することが出来ます。

こういったことが出来ないかという疑問がありましたらご相談頂ければと思います。

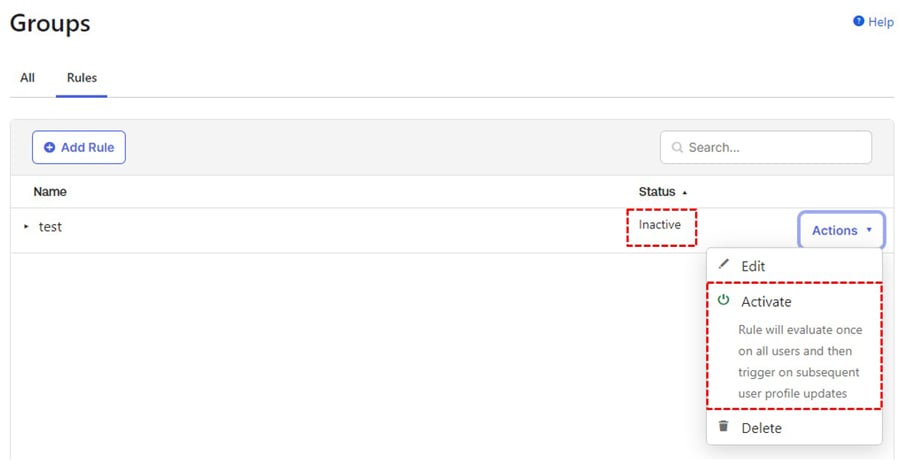

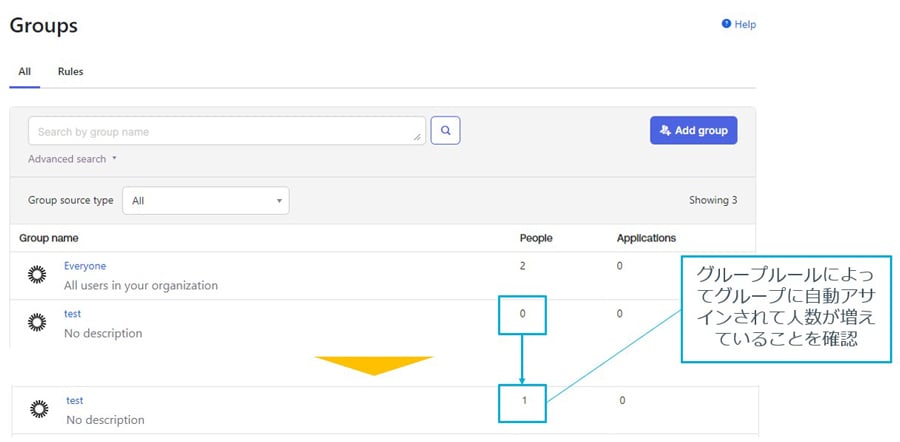

グループルールを作成した段階ではまだルールが有効化されていません。

(最初はInactiveになっています)

そのため、下記の「Actions」をクリックして、「Activate」していきます。

グループルールが有効化され、実際にグループにユーザが増えていることを確認して頂ければよいかと思います。

グループルールが有効化され、実際にグループにユーザが増えていることを確認して頂ければよいかと思います。

属性を変更し、グループから外れることも同じくご確認頂くと良いかと思います。

上記工程で作成されたグループはサインオンポリシに利用したり、MFAの設定で利用したりと様々な使い方をすることが出来ます。

Oktaを利用する上で根幹となる仕組みになりますので是非動作を見て頂けるとOktaの利用イメージがより沸いてくるのではないかと思います。

(4)管理者追加設定

検証にあたり複数人で動作確認をするために複数の管理者を作成したいケースも出てくるかと思います。

あるいは、管理コンソール上の管理者ロールの見え方を事前に確認したいという運用目線でのご要望もあるかと思いますので、管理者の作成方法を記載します。

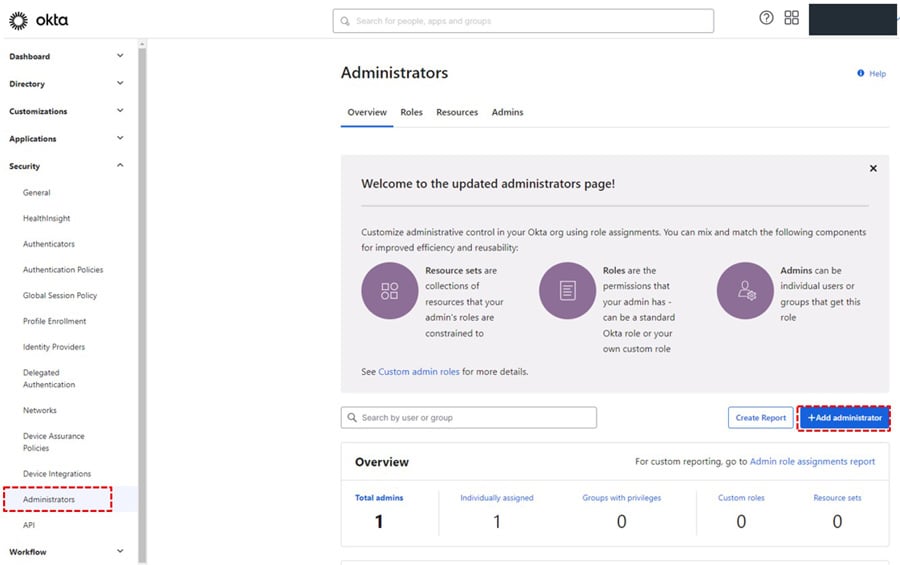

まず、Security>Administratorsに進みます。

その後「+Add administrator」をクリックします。

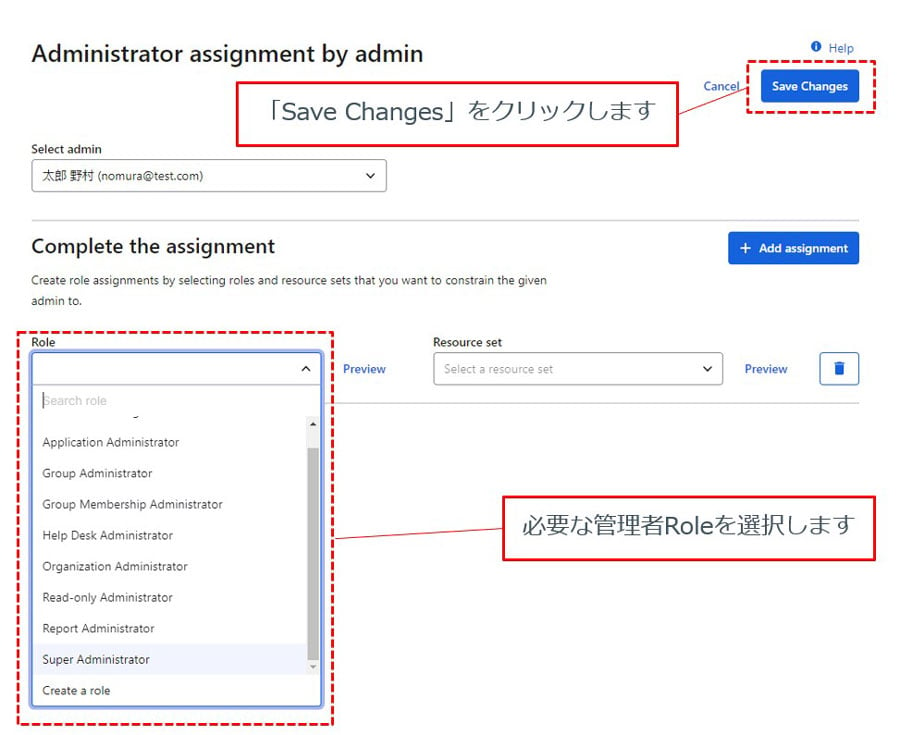

管理者ロールを設定するユーザを検索します。

まだユーザを作成していない場合は先に上記にあるユーザ作成の手順を参考にユーザアカウントを作成ください。 管理者ロールも複数種類がありますので、目的に応じて選択してください。

管理者ロールも複数種類がありますので、目的に応じて選択してください。

ロールによって管理コンソールの見え方も変わりますので是非色々なロールを試して頂ければと思います。

管理者ロール選択後に「Save Change」をクリックして保存します。

これで管理者の設定が完了します。

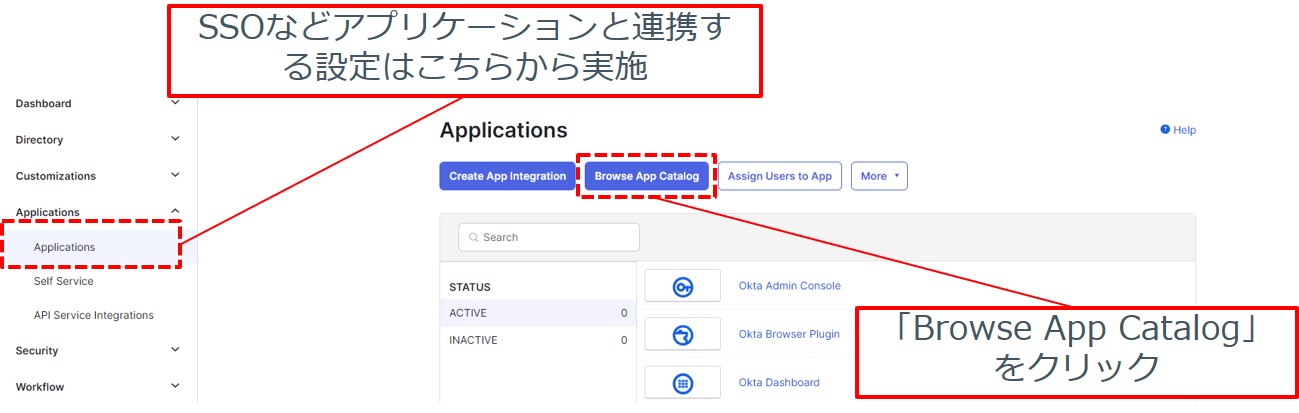

(5)SSO連携設定

次はIDaaSのメインの機能になります、SSO連携の設定をしていきましょう。

※一般的にSSO連携をすると、IDaaS経由以外でログインできなくなるため、連携するSaaSは必ず検証環境で実施頂くようお願い致します。

アプリケーションとの連携に関わる設定は「Applications」から設定をします。

また、Oktaにはプリセットされたアプリケーションとの連携用の設定ガイドが用意されています。

そちらを利用して接続していく手順を進めていきます。

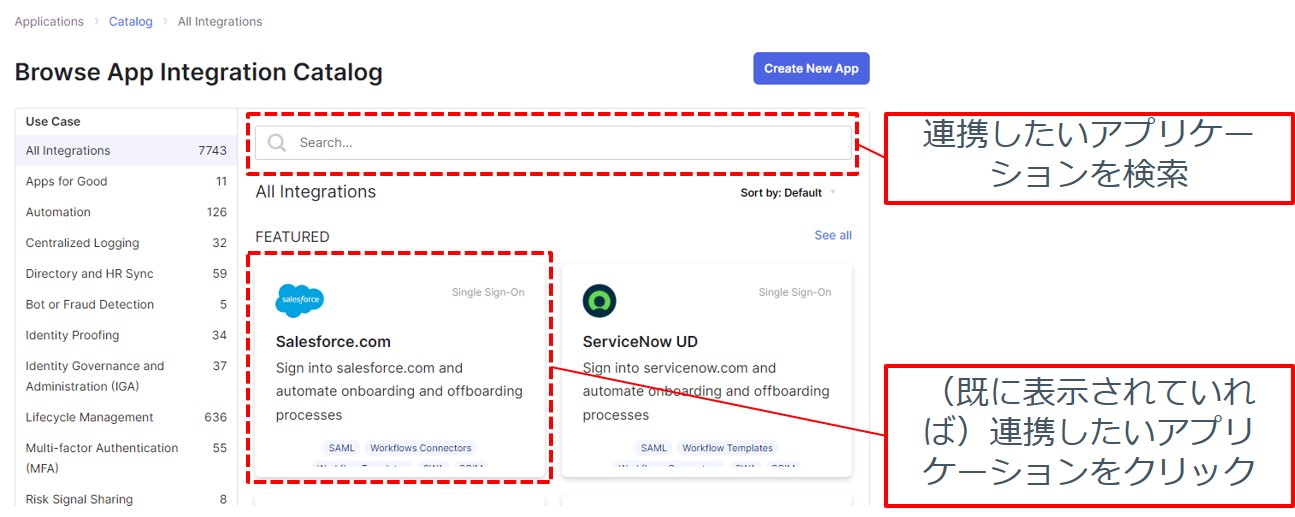

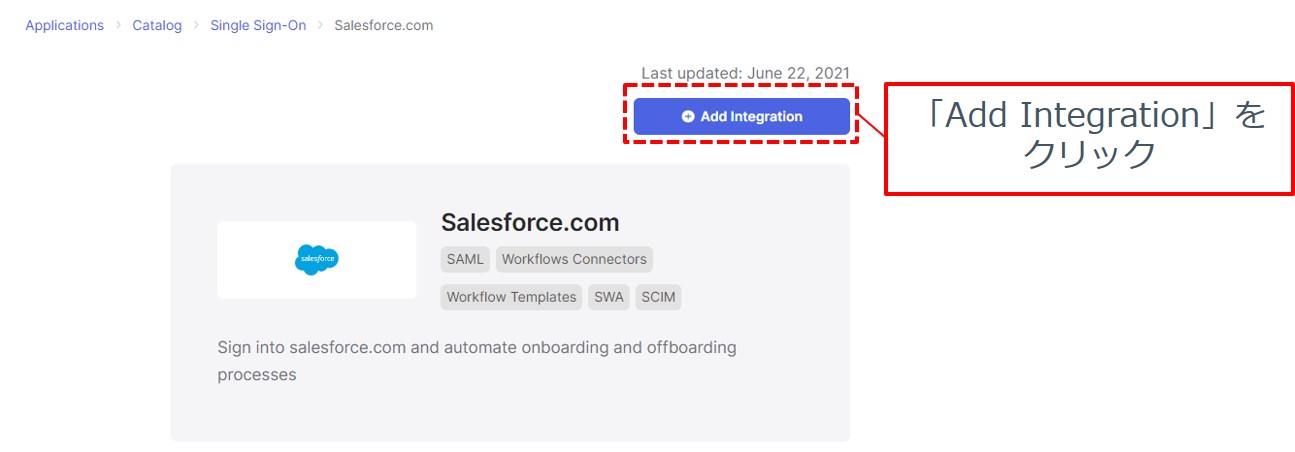

上記のように「Browse App Catalog」をクリックするとカタログの画面に遷移します。

連携したいアプリケーションを検索することで、こちらに用意されていれば検索できるという仕組みです。

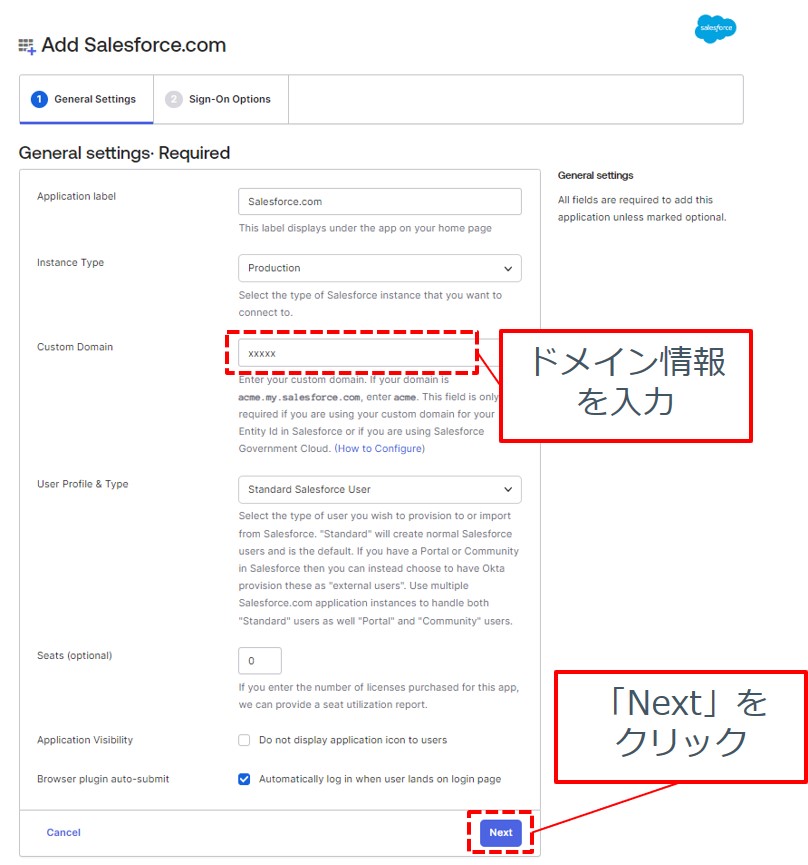

今回は既に表示されている「Salesforce」を例に実施しますが、多くのアプリケーションは同様の進め方で連携することが出来ます。

ここからは実際にアプリケーション側(今回はSalesforce)の管理画面も開きながら実施してみてください。

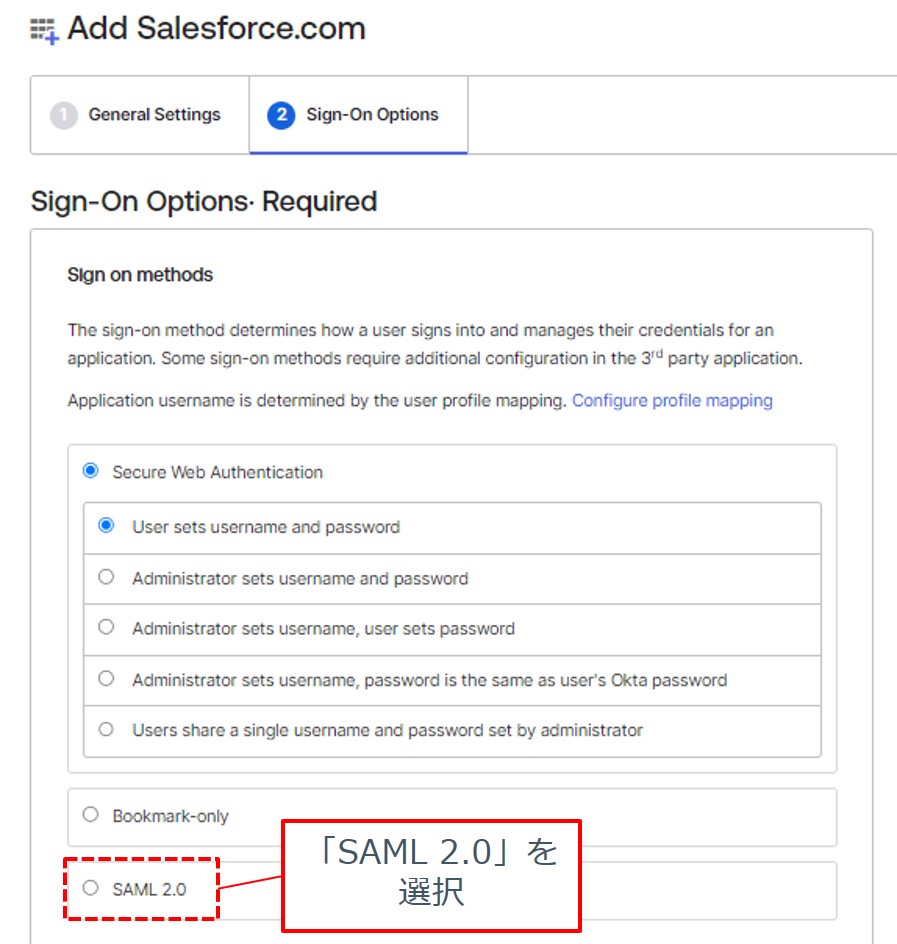

また今回はSAMLを利用した連携を試していきますので、SAML 2.0を選択します。

選択すると下記の「View Setup Instructions」のボタンが出てきます。

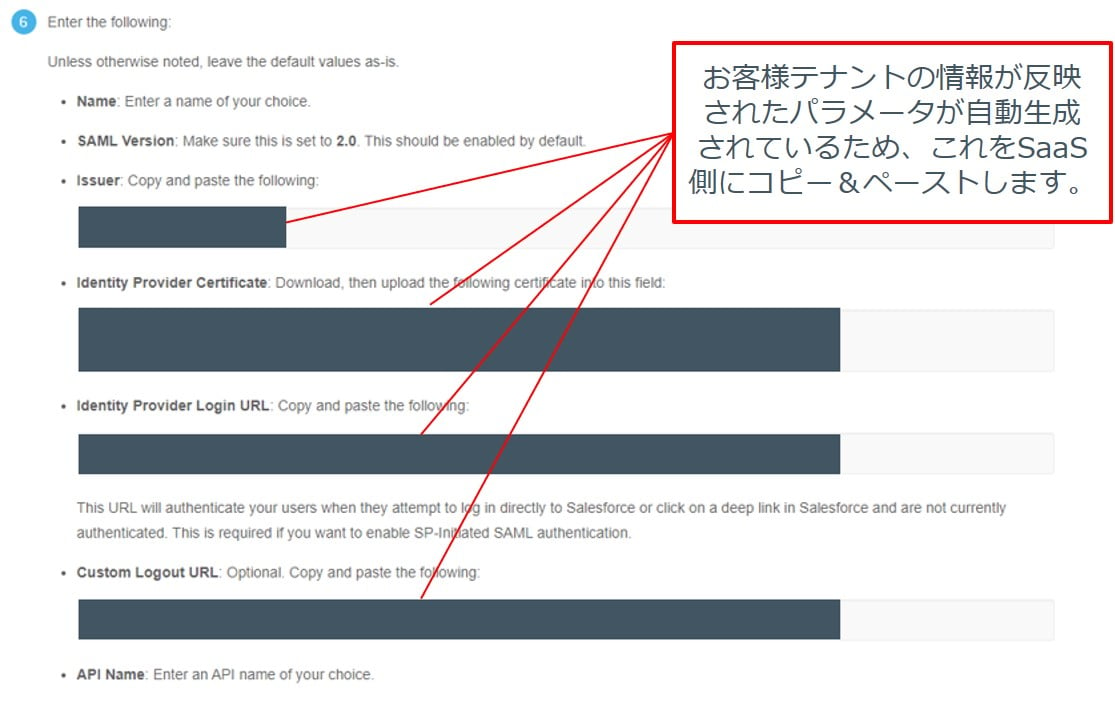

こちらがOktaならではの機能になっており、設定に必要となるOkta側のパラメータを自動生成したものが載っている設定ガイドを表示することが出来ます。

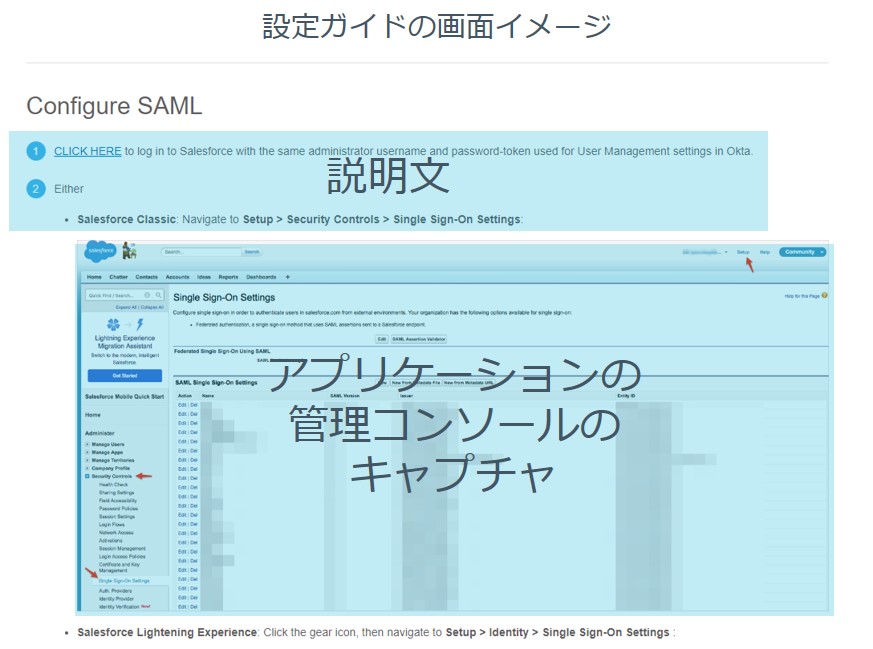

下のキャプチャは設定ガイドの画面イメージになります。

対向のアプリケーションの管理コンソールの画面のどこに設定を入れるのかがキャプチャと説明文とともに説明されています。

さらに手順を進めていきますと、お客様のテナントの情報が反映されたパラメータが生成されていますので、その情報を対向のアプリケーションの管理コンソールの該当の箇所にコピー&ペーストすることでそのまま設定することが可能です。

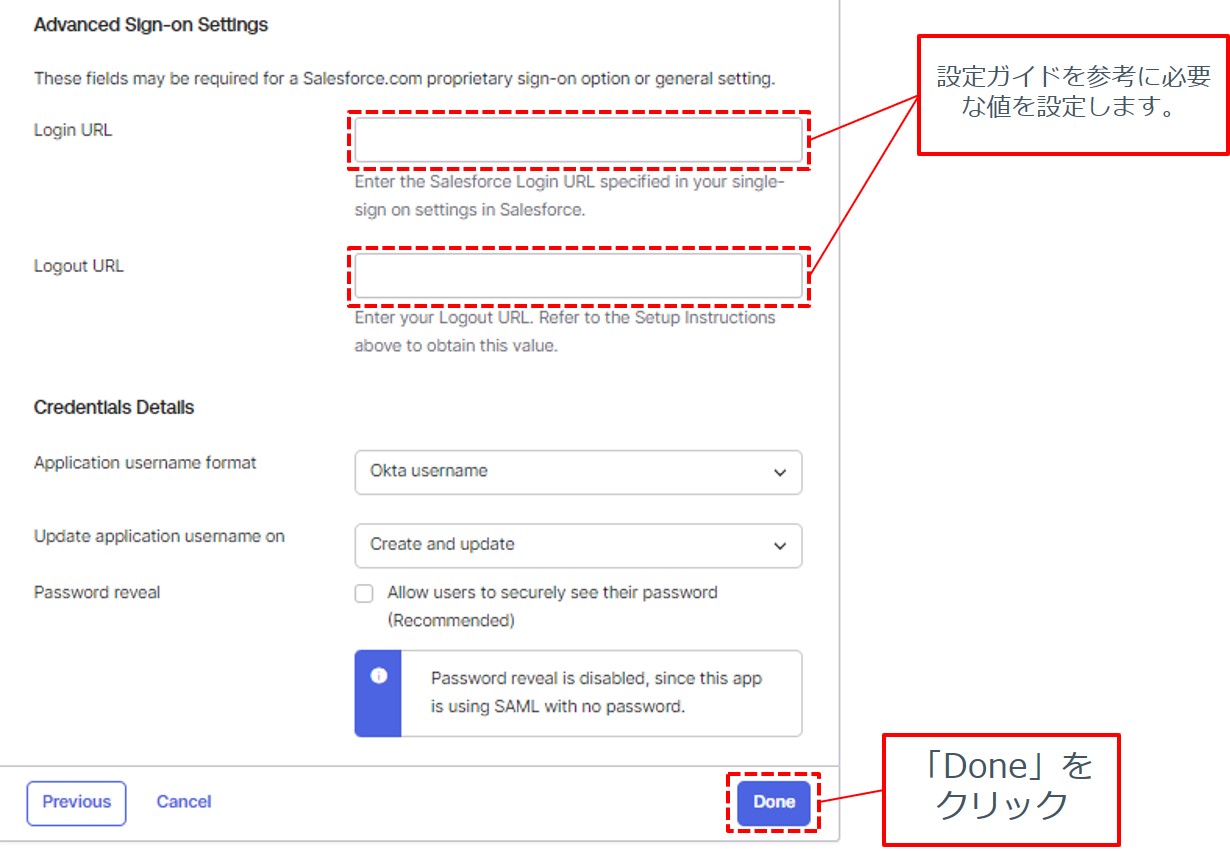

Okta側も設定ガイドを見ながら対応のアプリケーションの管理コンソール上のパラメータをコピー&ペーストします。

最後に「Done」をクリックしてSAMLの設定は完了です。

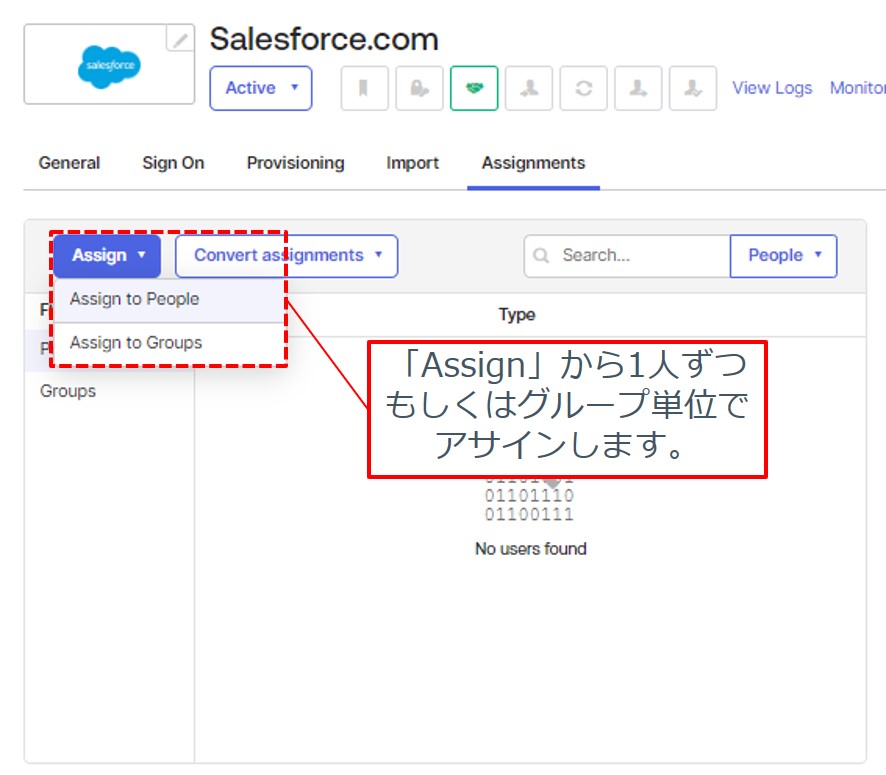

SAMLによりSSO連携の設定が完了しましたので最後にこのアプリケーションをユーザが利用できる状態にしていきます。

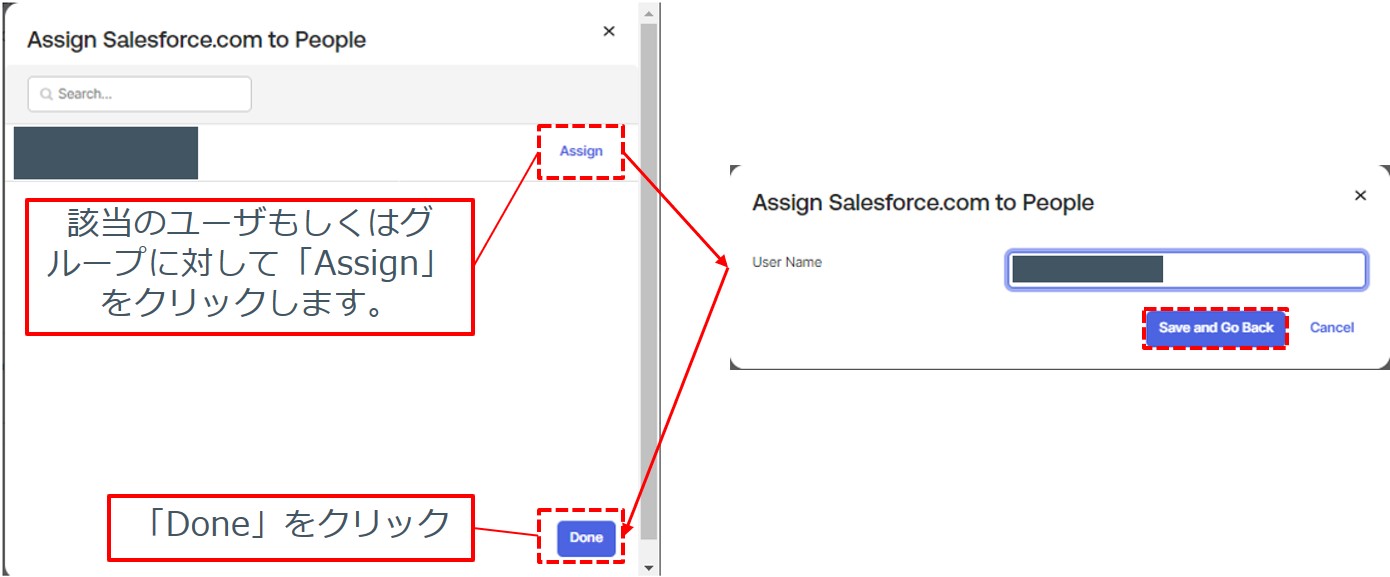

ユーザが利用できるようにするためには今作成したアプリケーションとの連携設定の中の「Assignmentsタブ」で利用を許可するユーザもしくはグループをAssignする必要があります。

是非「(2)グループ作成」の項目で作成したグループをアサインしてみましょう。

グループルールを利用し、作成したユーザが自動的にグループにアサインされ、そのままアプリケーションにもアサインさせることが確認できるかと思います。

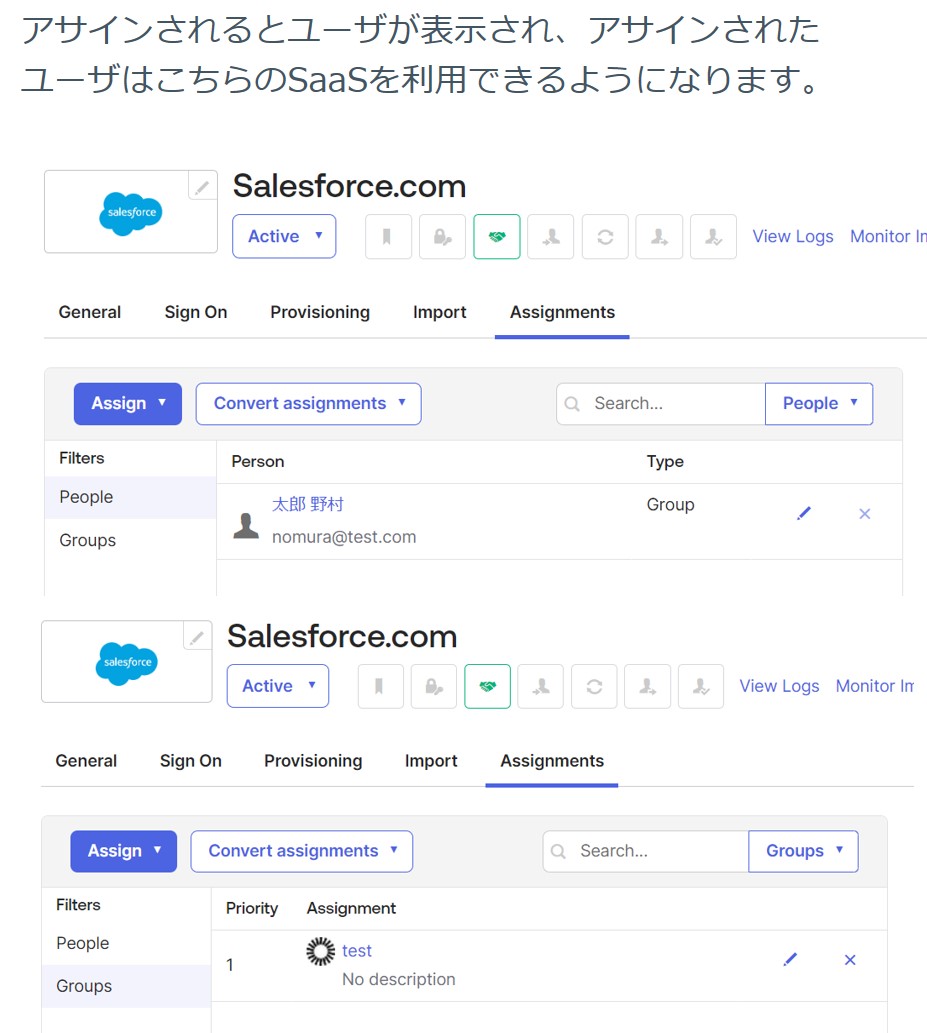

ユーザがアサインされますと下記の図のようにPersonのところにユーザが表示されますので、これでユーザはSalesforceにアクセスする際にOktaを経由して認証し、ログインしていくことができるようになりました。

連携したアプリケーションのログインURLに進んで頂くと認証画面がOktaにリダイレクトされ、Oktaで認証している動きが分かるかと思いますのでご確認ください。

PoCをより有益に進めるために

(1)ライセンスの種類とできることを確認しましょう

IDaaS導入を検討を進める上でライセンスの見積もりを取得し、価格感を確認する事になるかと思います。

その際にどのライセンスを利用するかを検討する必要があります。

そこで多くのお客様が迷われる観点でどのようにライセンスの取捨選択をしていけばよいかをご説明致します。

まずよく利用有無を迷われるライセンスとしては下記3点になります。

※Single Sign-OnとUniversal Directoryのライセンスは運用を考えると必須のため下記に含めていません。

|

項番 |

ライセンス |

機能概要 |

|

1 |

Lifecycle Management |

ユーザプロビジョニングを利用する際に必要となります |

|

2 |

Multi-factor Authentication |

Push認証や生体認証などの機能を利用する際に必要となります |

|

3 |

Adaptive (SSO/MFA) |

コンテキストベース/リスクベース認証やデバイストラストを利用する際に必要となります |

項番1のLifecycle Managementについては機能概要に記載の通り、ユーザプロビジョニングを利用されるかどうかによって利用有無を決めることが出来ます。

机上で利用有無のあたりを付けることは可能ですが、実運用を考えるとなかなかユーザプロビジョニング無しで運用していくことは現実的ではないケースもございますので是非PoCでご確認頂ければと思います。

項番2のMulti-factor Authentication(以降MFAと表記)については、OktaVerifyなどを用いたワンタイムパスワードによる認証についてはSingleSign-on(以降SSOと表記)のライセンスの中でも利用可能です。そのためPush通知による認証や生体認証などより高度な認証要素を利用される場合に必要になります。

こちらについては利用者様の利便性が大きく変わってくるポイントになりますので、PoCの中で一度体感してからご判断頂くのがよいかと考えております。

項番3のAdaptive(SSO/MFA)についてはコンテキストベースやリスクベース認証の実施有無で検討されるケースよりも圧倒的にデバイストラストを実施するか否かで迷われるケースが多いです。

デバイストラストを実施するのかどうか、実施したい場合この機能を利用できる環境が整っているのかを確認していく必要があります。

こちらもPoCの中で実装できるのか、運用に耐えうるのかをご確認頂ければと思います。

ライセンス構成は非常に複雑なため、どのようなライセンス構成がよいかはご要件に合わせて弊社からご提案させて頂きますので最終的にはお問合せ頂くのが良いかと思います。

ただ、ある程度は事前に目星をつけたいという観点で上記3点が必要かどうかをPoCで確認頂くことを推奨いたします。

(2)検証範囲を決め、環境を準備しましょう

スケジュールの作成とともにどこまで検証するかを事前に決め、必要な環境をご用意頂くのもより30日間のPoCを有意義に進めていくために重要なことです。

検証するメンバーの人数、テストユーザも何名作るのか、検証項目によっては検証用のPCやモバイルも何台用意する必要があるのか、連携確認するSaaSはいくつ必要なのかなどを決めて置くことで、スムーズに検証を進めることが出来ます。

(3)弊社のPoC支援にご相談ください

今回ご紹介した機能以外にもOktaでは様々な機能を持っています。

いきなりトライアルテナントを発行して全てを確認することは難しいと思いますので、まずは弊社にお声がけ頂ければ、製品のご説明から、お客様のご要望に合わせどういった機能を確認すればよいか等ご説明させて頂きます。

おわりに

ここまで読んで頂きありがとうございました。

弊社では無償でのPoCのご支援プランもご用意しておりますので、もしまずは気軽にOktaを触ってみたいというご要望がありましたらお問合せ頂ければと思います。

また、しっかりとPoCで機能検証をしたいという場合についても検証項目の作成支援、環境構築支援なども行っておりますのでそちらの場合もご相談頂ければと思います。

<関連サービス>