「Emotet」と呼ばれるマルウェアの感染被害が国内多数の企業より報告されており、JPCERT/CCやIPAから感染を防止するため、注意喚起が公開されています。

Emotetに感染すると、端末に保存されたメールデータを窃取され、その情報が新たな感染拡大のための不審メールに悪用されます。また、受信者をマルウェア感染へ誘導するよう、不審メールに記載される文面が巧妙に工夫されていることも特徴です。

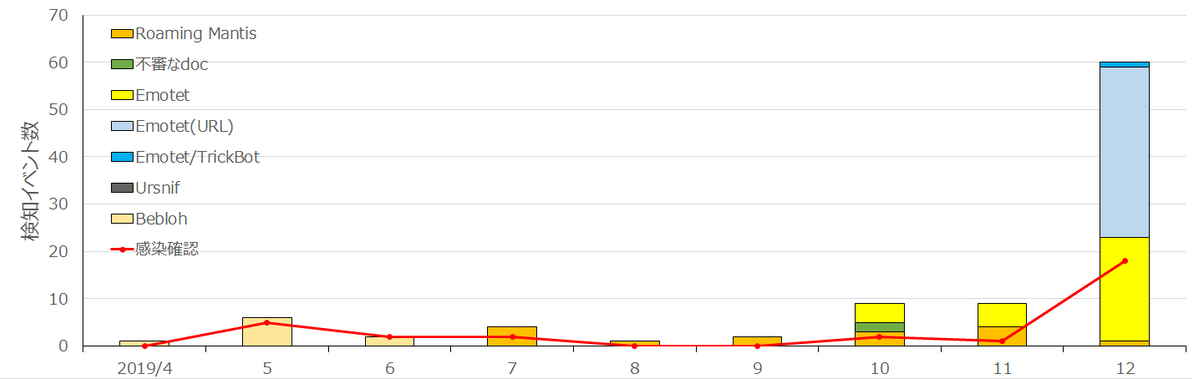

NRIセキュアのセキュリティ・オペレーション・センター(以下、SOC)では2019年10月以降Emotetの感染被害を相次いで確認しており、特に12月は感染検知数が急増しています。

本稿ではNRIセキュアのSOCにおけるEmotet検知状況や、調査、検証を行った結果をまとめ、Emotet感染が発生しないための対策について解説をします。

Emotet(エモテット)を含む不審メールの検知傾向

Emotetは、2014年頃から観測されるマルウェアです。近年では主に不審メールに直接添付されたdocファイルか、メール本文中のURLリンクをクリックすることでダウンロードされるdocファイルのマクロを実行することで感染に至ります。2014年以降断続的にEmotetのメールキャンペーンは発生していましたが、2019年5月末に一時活動を停止していました。

しかし2019年9月中旬頃からEmotetのメールキャンペーンが再開され、この時期から日本語環境をターゲットにした不審メールが多く見られるようになりました。

弊社SOCで確認したEmotetメール文面の特徴は以下のとおりです。

-

・ 受信者と過去にやりとりした文面がそのまま悪用される

(「返信型Emotet」と呼ばれる) -

・受信者とやりとりした送信者のヘッダが悪用(偽装)され、関連のない文面が送付される

-

・ 受信者に関連のない送信者から関連のない文面が送付される

(一般的なばらまき型不審メールと同様)

これらの文面を使用し、docファイルがメールに添付される、またはdocファイルを取得するためのURLリンクが本文中に記載されているパターンを確認しています。

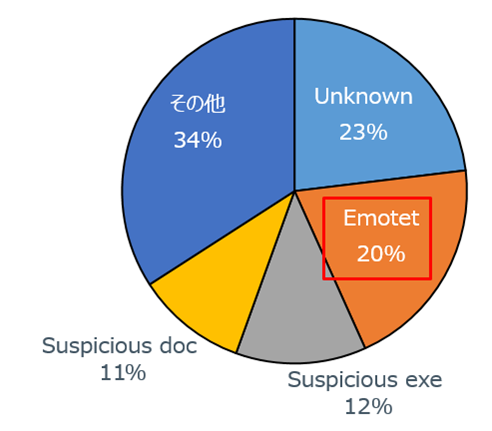

図1に2019年10月から11月に弊社SOCで観測された不審メールの内訳を示します。

2019年10月から11月の2ヶ月間では、全体の不審メール検知の20%をEmotetが占めています。月別の検知件数内訳でこのように特定の検体が突出した割合を占めることは異例です。

図1. 2019年10月から11月不審メールの検知内訳(総数7,244件)

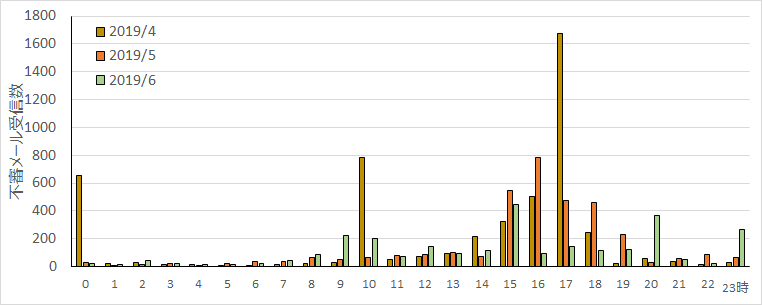

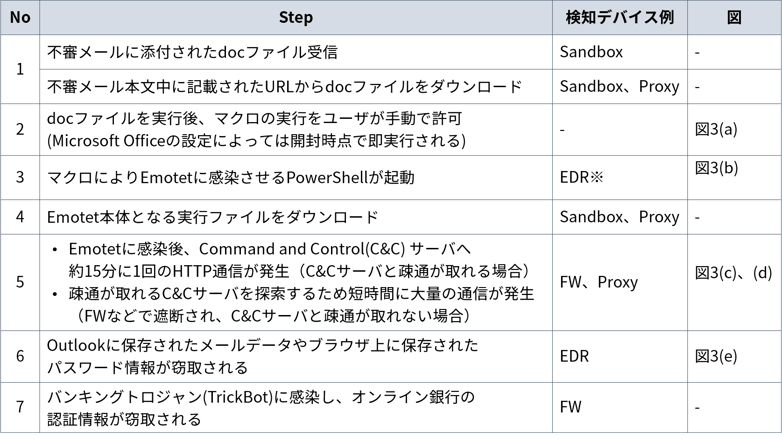

下図には弊社SOCの時間帯別不審メール検知件数推移の比較を示します。これまで日本語の文面を使用して日本人をターゲットにする不審メールは、夕方の時間帯に多く検知する傾向がありました。しかしながら、Emotetの不審メールは午前中から多く検知しており、送付される時間帯についてもこれまでとは異なる特徴を持っていることがわかります。

(a) 時間帯別不審メール検知件数 (2019年4月~6月)

(b) 時間帯別Emotet添付メール検知件数 (2019年10月~11月)

図2. 時間帯別不審メール検知件数推移

Emotet(エモテット)検体の動的解析

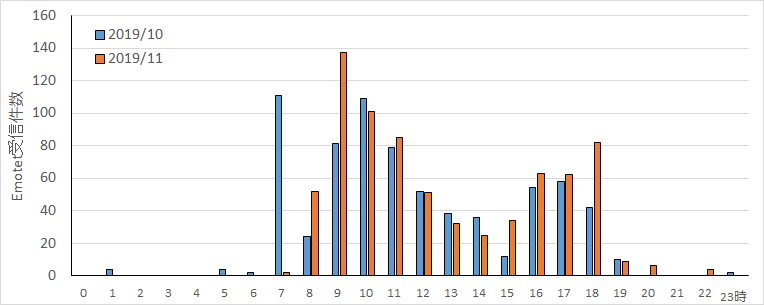

弊社SOCでEmotet検体の動的解析を行った結果、Emotetに感染する際には以下の順で不審な挙動や通信が発生することを確認しました。図3に検証によって得られた各挙動を示します。

※Endpoint Detection and Response

※Endpoint Detection and Response

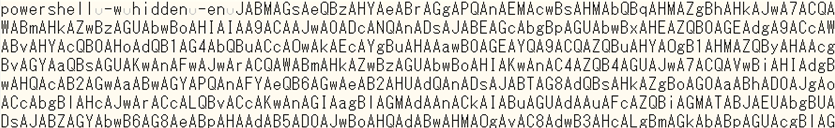

(a) docファイルを開封した際マクロ実行を要求する画面例

(b) 実行される難読化されたPowerShell(一部抜粋)

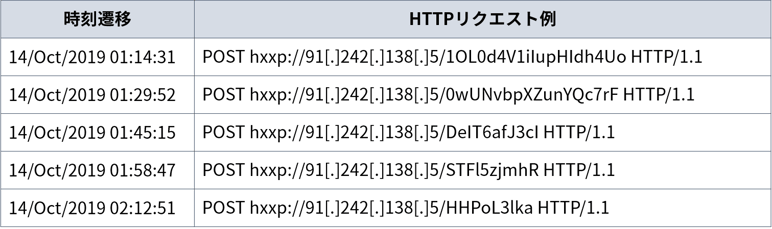

(c) C&Cサーバへの通信のProxyログ抜粋(C&Cサーバと疎通が取れた場合約15分毎の通信)

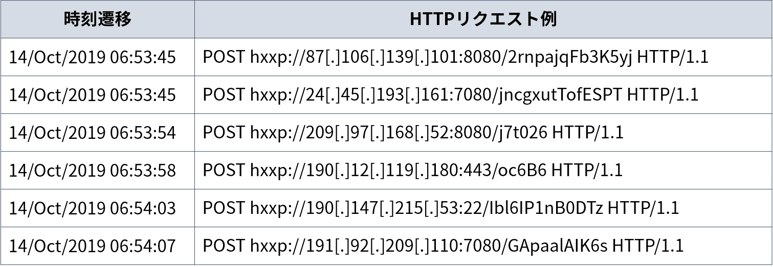

(d) C&CサーバへのProxyログ抜粋(C&Cサーバと疎通が取れない場合約5秒毎に継続通信)

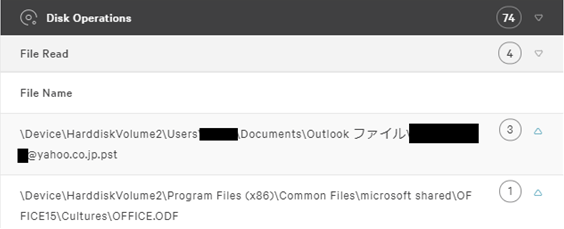

(e) Outlookのメールデータを取得されたログ(EDRのログ)

図3. Emotet感染時の特徴的な挙動

Emotet 配布サイトの特徴について

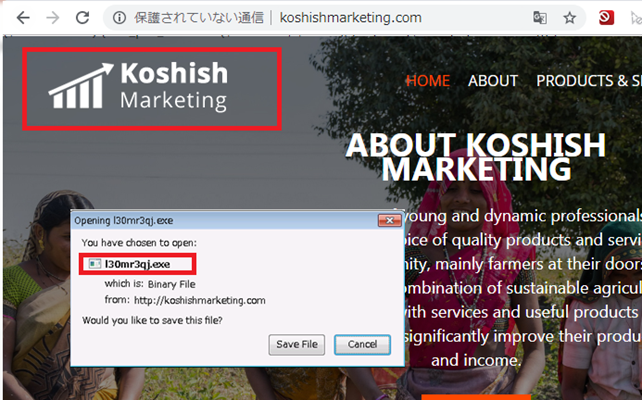

弊社SOCで検知した不審なdocファイルやEmotet感染を起こす実行ファイルの配布サイトを確認したところ、正規Webサイトの特定のパスにdocファイルやEmotetの実行ファイルがホスティングされている事例が見られました。これらのサイトは何かしらの方法で悪用されたと考えられ、日本のWebサイトが悪用されている例も確認しています。

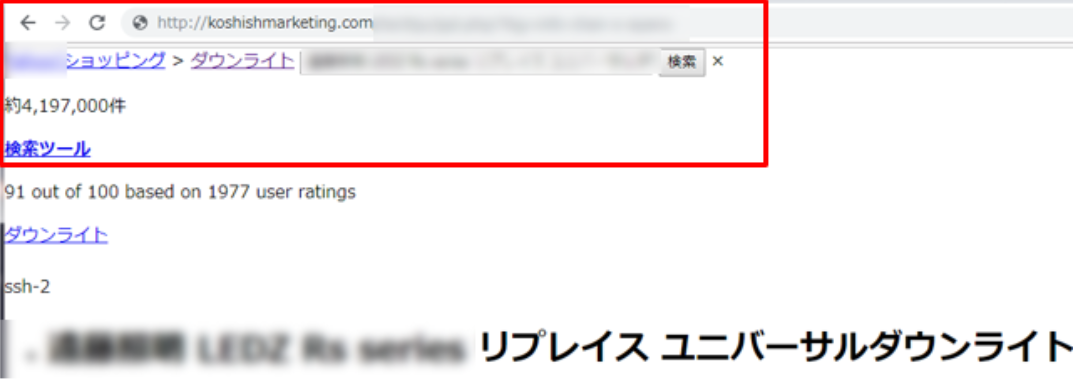

また、あるサイトでは、トップページは海外向けのWebサイトであるのにも関わらず、配下のページでは日本語の通販サイトを模したページが公開されていました。Webサイト側での対応が不十分でEmotetの配布サイトとして新たに侵害された可能性や、攻撃者がある時期までは日本向けのフィッシングサイトとして悪用していたものを、Emotetの配布ホストとして利用目的を変えた可能性が考えられます。(図4)

図4. Emotetの配布サイトがフィッシングサイトとして稼働していた例(検索エンジンキャッシュより)

感染通信の検知推移

図5 に弊社SOCで検知した、不審メールに関連したマルウェア感染試行の件数推移を示します。棒グラフはマルウェアの検体別感染試行件数、折れ線グラフはマルウェア感染まで確認された件数(全検体)を示します。

棒グラフからわかる通り、弊社SOCでは2019年10月中旬頃からEmotetの感染試行検知を確認しています。明確に感染の原因となったメールを特定することは困難ですが、これは実際にやりとりのあったメール本文に返信をして拡散する返信型Emotetに関するJPCERT/CCの公開情報が出始めた時期に一致します。

また、12月に入って不審メールに記載される文面や拡散手法に変化があったため、検知件数が急増しています。10月以降の赤色折れ線グラフで示す感染内訳のほとんどはEmotetで占められています。

図5 . 不審メール実行によるマルウェア感染試行検知件数推移

※ 12月は12月25日検知分までの集計

Emotet(エモテット)爆発的な感染を引き起こした2つの要因

Emotet感染が急増している要因は2つ挙げられます。

要因1. Emotet感染へ誘導する不審メールの文面に実際の業務メールが悪用される

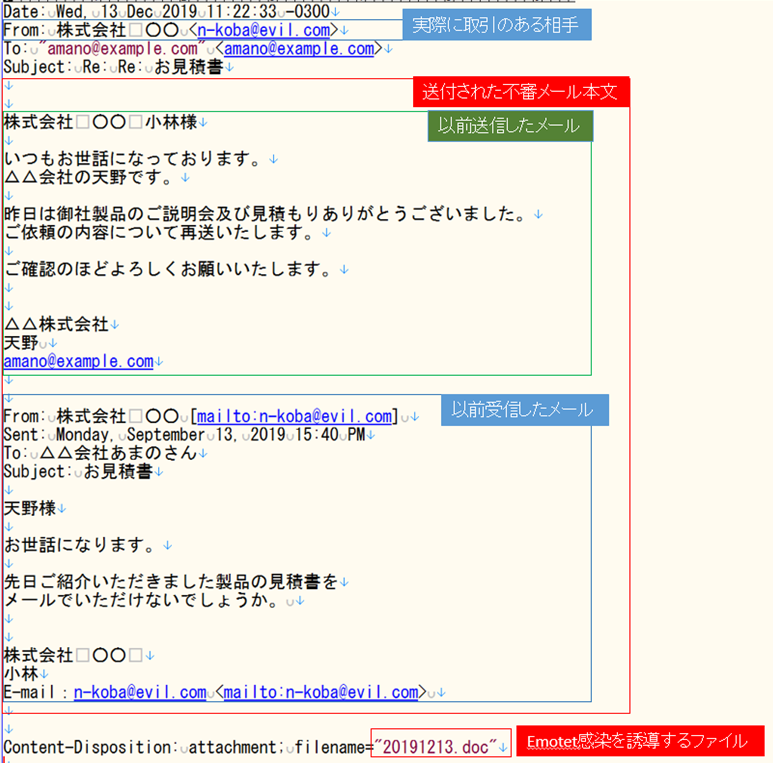

図6に、弊社SOCで検知したEmotet感染へ誘導する不審メールを再現した例を示します。(メールアドレスなどは架空のもの)

Emotetに感染した場合、端末上に保存されたOutlookのメール情報が窃取され攻撃者へ渡ります。攻撃者は窃取した情報を悪用し、受信者が以前やりとりをしていたメールをそのまま本文にして送付するか、添付ファイルを実行するよう誘導する文章を追記してメールを送付します。また、実際にやりとりをしていた送信者を偽装するためにメールヘッダを改ざんする場合もあります。

図6に示す不審メール事例は、受信者が以前取引先と見積書のやりとりをしていたメールがそのまま悪用され、Emotetを誘導するdocファイルが添付されています。本事例では、受信者(amano@example.com)へのメールであるのにも関わらず、本文にはメール受信者が送付したメールが上段に記載されているため、注意深くメールを読めば不審性に気づくことは可能ですが、実際にやりとりをしたことのあるメールがそのまま当事者本人に届くため、不審性に気づくことが困難であると考えられます。

図6. Emotetを誘導する返信型の不審メール例

(本文は検知事例に模したダミーの文)

要因2. Emotetを誘導する不審メールの内容が12月という時期を利用していた

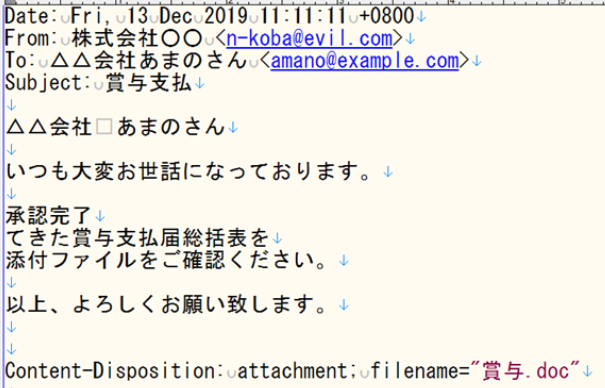

Emotet感染を誘導するメールのもう1つの特徴として、12月に入り「賞与」に関する文面を記載するものが出現したことが挙げられます。図7に、賞与支払いを騙りEmotetを誘導する不審メール例を示します。

賞与に関する内容のメール傾向が確認されたのと同時期にEmotetの感染検知の増加を観測しました。マルウェアの感染率を上げるために、攻撃者が受信者の興味を引くよう文面を工夫する手法は古くから見られますが、冬のボーナスシーズンに合わせて賞与関連の文面を送付する点で、攻撃者が日本企業の風習を利用し、より社員の興味を引くように工夫をしている可能性が考えられます。

図7. 賞与を騙りdocファイルを添付するEmotet不審メール検知例

(メールアドレスなどは架空のもの)

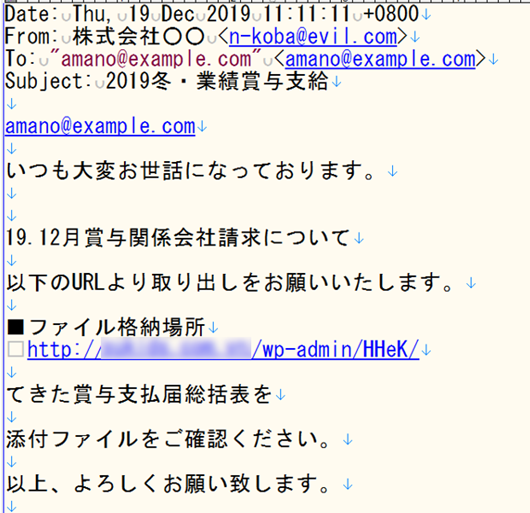

またこれまでのdocファイルが添付されたメールキャンペーンに加え、12月からはdocファイルをダウンロードさせるURLが記載された不審メールの事例を確認しています。(図8)

メールへ不審ファイルを添付することなく本文中にURLを記載する手法を取ることで、メールフィルタなどの拡張子規制を実施している企業に対しても不審メールが到達するようになりました。そのためdocファイルを取得する際の通信の検知も増加したことが考えられます。しかしながら、URLリンク経由で取得されるdocファイルのほとんどはアンチウイルスソフトウェアで検出可能であり、URLリンク型不審メールでのマルウェア感染事例は2019年12月下旬現在確認しておりません。

図8. 賞与を騙りURLリンクが記載されたEmotet不審メール検知例

(メールアドレスなどは架空のもの)

感染しないための対策

ここからはクライアントサイドの対策に焦点を当てます。

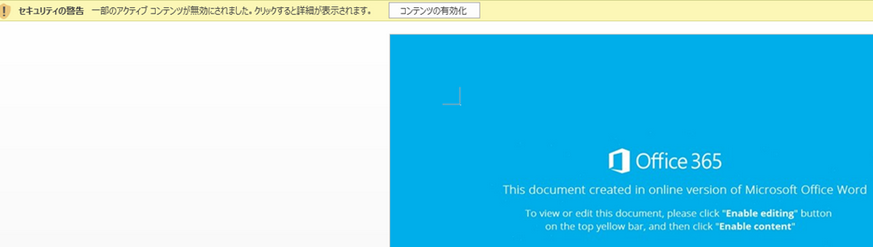

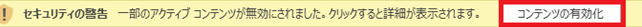

前述のとおり、現在観測しているEmotetのキャンペーンではユーザがdocファイルのマクロを実行することでマルウェア感染に至ります。そのため、docファイルを開いた際に表示される「編集を有効にする」「コンテンツの有効化」というダイアログをクリックしないよう徹底することが肝要です。(図9、図10)

図9. 保護ビューによる警告

図10. セキュリティの警告(マクロ実行)

また、Microsoft Officeの設定によっては、docファイルを開くだけでこうした警告ダイアログなしにマクロが即時実行されてしまうため、感染の危険が高まります。

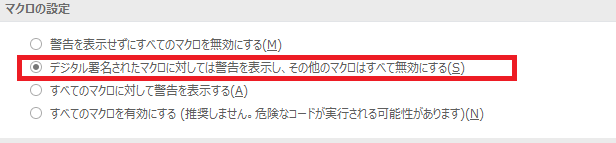

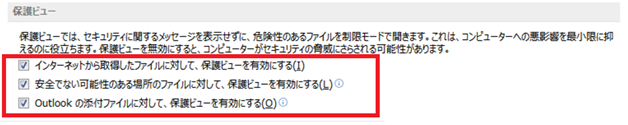

Microsoft Officeのマクロ設定が下記のとおり適切に設定されているか、今一度ご確認ください。(図11、図12)

※Microsoft Officeのバージョンによって表記が異なる場合があります

図11. マクロ実行の設定

(オプション > セキュリティセンター >セキュリティセンターの設定 > マクロの設定)

図12. 保護ビューの設定

(オプション > セキュリティセンター >セキュリティセンターの設定 > 保護ビュー)

おわりに

本稿では、弊社SOCで確認したEmotetの検知事例やその対策方法について説明しました。

Emotetの実行ファイルを配布するホストやC&Cサーバはバリエーションが多く、早いスピードで変化します。それらの通信全てをセキュリティデバイスで検知遮断できるよう対応するには高いコストが必要です。弊社SOCでは、複数の情報源から独自に収集したEmotetに関するブラックリストをSIEM(Security Information and Event Management)に投入し、また、EmotetやTrickBot感染時の特徴をルール化することでProxyログやFirewallログからEmotetの実行ファイル取得通信や、感染通信を検知することが可能です。

加えて弊社が提供しているマネージドEDRサービスでは、エンドポイントでの不正なPowerShellの実行を検知遮断可能です。これまでのネットワーク監視の視点に加え、エンドポイントでの対策を実施することでより効果的なマルウェア対策が実現できます。セキュリティログ監視サービスやマネージドEDRサービスの詳細につきましては、お問い合わせ頂ければ幸いです。