「法規施行が変える自動車のサイバーセキュリティ」と題して全5回にわたり、法規対応を含め、自動車業界におけるセキュアな製品の開発や市場投入後の製品セキュリティ維持に向けた取り組みについての解説、及び株式会社NDIAS(※1、以下NDIAS)の自動車のサイバーセキュリティに関するナレッジについてご紹介をしています。

第1回 車両サイバーセキュリティのプロセス構築方法|CS法規対応の勘所

第2回 自動車のセキュリティ評価手法|攻撃者とのギャップを埋めるグレーボックステストとは?

第3回となる本記事では、自動車分野を中心としたセキュリティサービス企業である当社が日々取り組んでいる、実践的な脆弱性に関する情報収集・分析手法、および有事対応への備えについて解説します。

(※1)株式会社NDIAS:NRIセキュアテクノロジーズとDENSOの合弁会社として2018年12月に設立

製品ライフサイクルにわたるセキュリティ対策

現在、多くの自動車を含む多くの製品では複雑なITの効率的な実装のため、サードパーティ製ソフトウェアが使用されています。これらは第三者による解析が可能であるため、定常的に脆弱性が発見・報告されています。

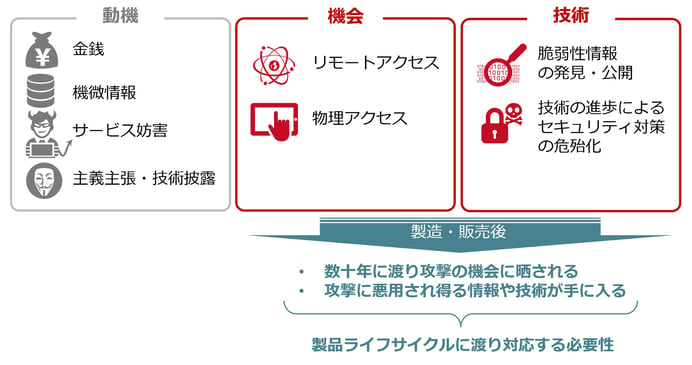

一般的にサイバー攻撃は、「動機」・「機会」・「技術」が揃うと実現されると言われています。特に「機会」と「技術」に関しては、製品の製造・販売後、攻撃者に有利な状況を生み出します。自動車は製造後、長い年月使用されるため、その間、攻撃の「機会」に晒されます。「技術」に関しては、新たな脆弱性の発見や、計算処理能力の向上による既存セキュリティ対策の危殆化が想定されます。

図:製品ライフサイクルにわたるセキュリティ対策の必要性

これらの脅威に対応すべく、UN-R155(※2)では、PSIRT(Product Security Incident Response Team)活動について以下の要件を求めています。

- 開発・製造する車種に関連する脆弱性情報を継続的に監視し最新に保つこと

- 収集した脆弱性情報を共有するプラットフォームを有すること

- 脆弱性情報を監視するスタッフは必要な専門スキルを備えていること

- 収集した脆弱性情報と各車種との関連性を判断できること

- 収集した脆弱性情報に優先順位をつけること

次章以降で、具体的な情報収集、有事対応についてのポイントを解説していきます。

(※2)UN-R155:車両のサイバーセキュリティ及びサイバーセキュリティ管理システム(CSMS)に関する規定

効果的な脅威・脆弱性情報の収集方法

一般的に脆弱性の情報源として、NVD(※3)やJVN(※4)等の公知脆弱性情報データベースが活用されています。これらの情報はソフトウェアやそのバージョンを表すCPE(※5)と、深刻度を表すCVSS(※6)スコアが含まれるため、自社製品との関連性の判断や優先順位を付けた対応に役立ちます。

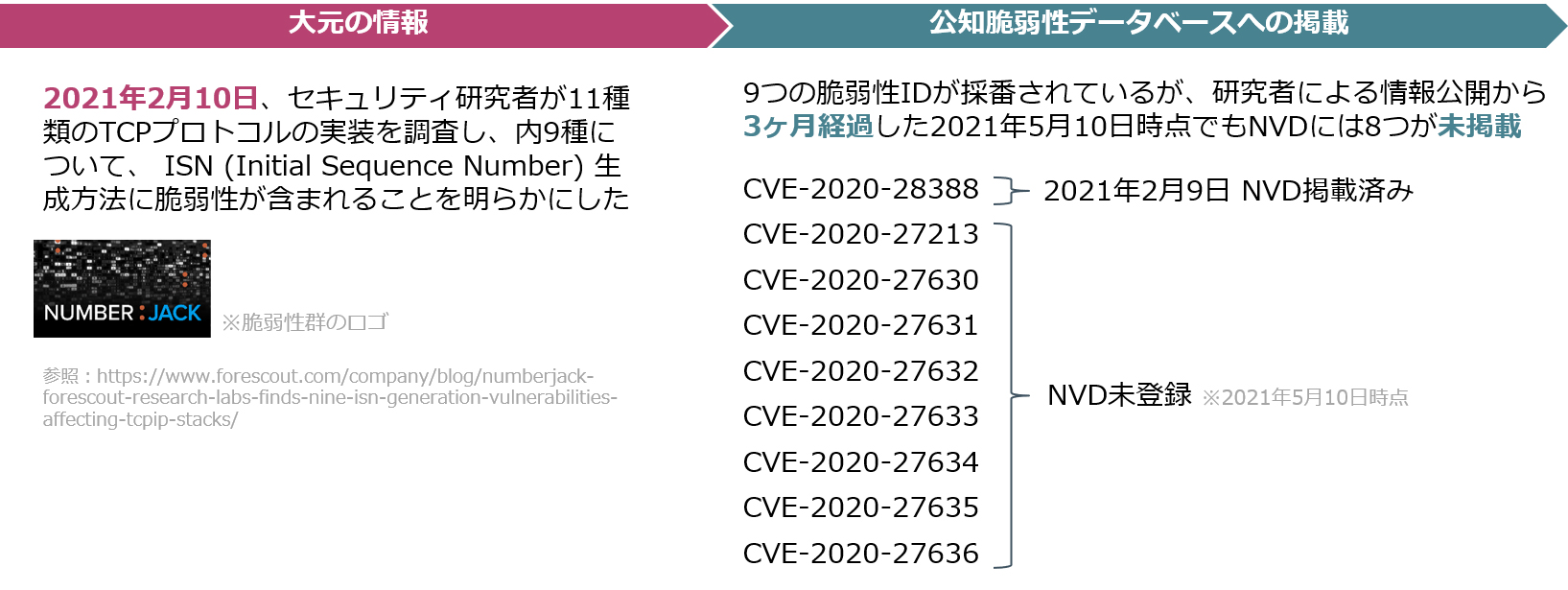

一方で、大元の情報源となるセキュリティ研究者や攻撃者による情報公開からNVDやJVNに登録されるまでタイムラグがあり、これら公知脆弱性データベースのみに頼ると、対応が遅れてしまう懸念があります。

これは、情報が公開された場合の影響を考慮し、あえて情報公開を遅らせているためです。一度情報が公開されると、潜在的な攻撃者を含む不特定多数の人に知れ渡り、攻撃に利用される恐れがあります。そのため、セキュリティパッチの作成・配布の準備ができるまで、情報の公開を控える場合が多いです。

図:公知脆弱性データベースに掲載されるまでのタイムラグの例

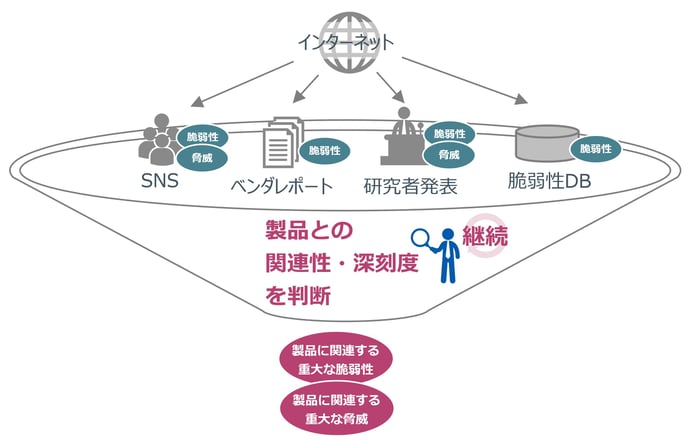

そこで、NVDやJVN等の公知脆弱性情報データベースに加え、SNSやセキュリティ専門家が発信する情報も含めた幅広い情報収集が効果的です。

(※3)NVD(National Vulnerability Database):NISTが管理している脆弱性情報データベース

(※4)JVN(Japan Vulnerability Notes):JPCERT/CCと情報処理推進機構(IPA)が共同で管理している脆弱性情報データベース

(※5)CPE(Common Platform Enumeration):MITRE社およびNISTが規定したハードウェア、オペレーティングシステム、アプリケーションなどのプラットフォームを識別するための、構造化された名称体系

(※6)CVSS(Common Vulnerability Scoring System):FIRSTが規定した脆弱性深刻度の評価手法

製品との関連性や深刻度を判断

前述の通り、より迅速な対応を行うためには、NVDやJVN等の公知脆弱性情報データベースに加え、SNSやセキュリティ専門家が発信する情報も含めた幅広い情報収集が効果的と言えます。しかし、これらの情報については、情報源の信憑性の判断が難しい、内容が難しかったり曖昧であったりするため、自社製品との関連性・深刻度の判断が難しい、という課題があります。

この課題を克服するためには、内容を精査することができるスキルを有した人材が必要です。セキュリティ問題に関連する情報源はインターネット上に無数にあり、情報発信者が誰かということだけでは信憑性を判断するのは困難です。脆弱性や攻撃の仕組みを理解し、現実的な内容かどうか判断する能力が求められます。

図:脅威・脆弱性情報分析

図:脅威・脆弱性情報分析

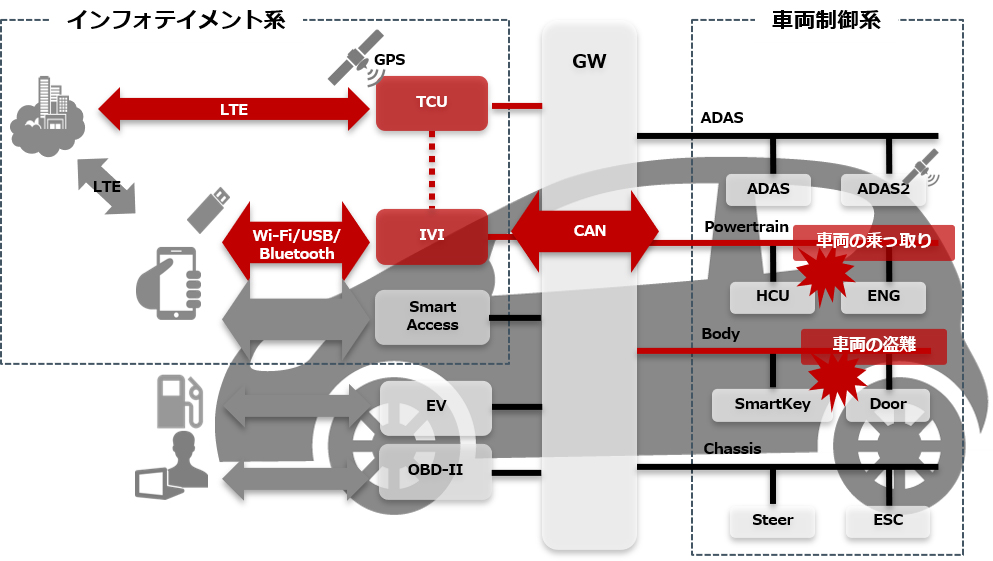

自動車は通常、車外と通信する系、車両の物理的制御に関わる系、それらを分離するゲートウェイ等で構成されています。一方で、脆弱性情報は特定の部品に含まれるソフトウェアに関する情報であり、多層防御がなされた車両においては、それ単体で直ちに車両の物理的制御を乗っ取るような危険な攻撃につながる可能性はあまり高くはありません。

しかし、別の脆弱性と組み合わさることで攻撃が実現される可能性があるため、車両全体でのリスクを見積もるためには、過去の事例も含めた車載製品に関連する幅広い知識が求められます。

図:車両への攻撃経路の例

図:車両への攻撃経路の例

有事対応のポイント

万が一、自社製品が攻撃にさらされてしまった場合、もしくは第三者により重大な脆弱性が指摘された場合、情報発信者およびサプライチェーンを含む関連組織・企業と連携し、対応する必要があります。対応すべき内容は、脆弱性の内容理解、対処パッチの準備、情報公開のタイミングの制御等、多岐に渡ります。

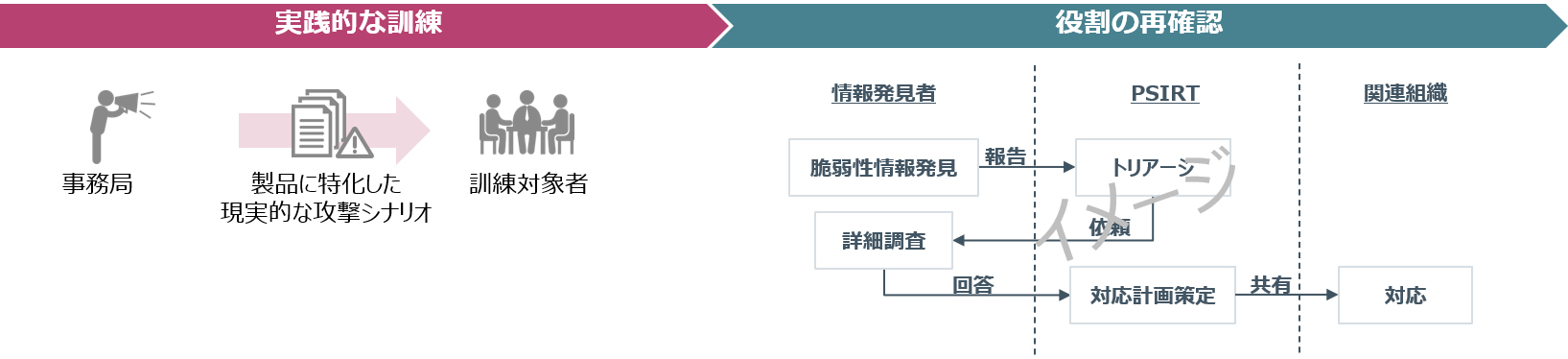

そこで、有事に備えた訓練を定期的に行い、万が一の事態に備えることが効果的です。ただし、脆弱性は基本的には当初の想定外である事象であるため、型にはまった訓練だけでは有事への備えとして十分とは言えません。製品に特化した現実的な攻撃シナリオに基づく実践的な有事対応訓練を行うことにより、対応能力を確認し、実践への気づきを与えることが効果的です。

図:実践的な訓練実施

まとめ

本記事では、自動車の製品ライフサイクルにわたるセキュリティ対策として、即時性と有用性を兼ね備えた情報収集・分析手法、有事対応に備えた実践的な訓練の必要性について解説しました。

NDIASでは、本記事で解説した手法を用いて以下を含むサービスをご提供しています。

- 公知脆弱性情報データベースに加え、SNSやセキュリティ専門家が発信する幅広い情報を活用した情報収集

- 製品セキュリティ評価のノウハウを生かした攻撃実現性や影響度の解析

- 個社製品に特化した実践的な攻撃シナリオに基づく実践的な有事対応訓練演習

■関連サービス

PSIRT運用構築コンサルティング:https://ndias.jp/service/consulting/psirt.html

PSIRT教育・訓練:https://ndias.jp/service/training/psirt.html